Pan Adam Ziaja, prezes zarządu z firmy RedTeam.pl, opublikował interesujący wpis, bardzo krótki, aczkolwiek pokazujący sposób w jaki działają grupy cyberprzestępcze, prowadząc kampanie przeciwko dużym firmom na całym świecie.

Ekspert ds. cyberbezpieczeństwa, na jednym z wielu zabezpieczonych obrazów dysku serwera VPS, w ramach prowadzonych czynności śledczych, znalazł taki oto adres URL:

http[:]//dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd.onion/

Otwierając stronę w przeglądarce Tor Browser można zobaczyć, czym zajmowali się cyberprzestępcy:

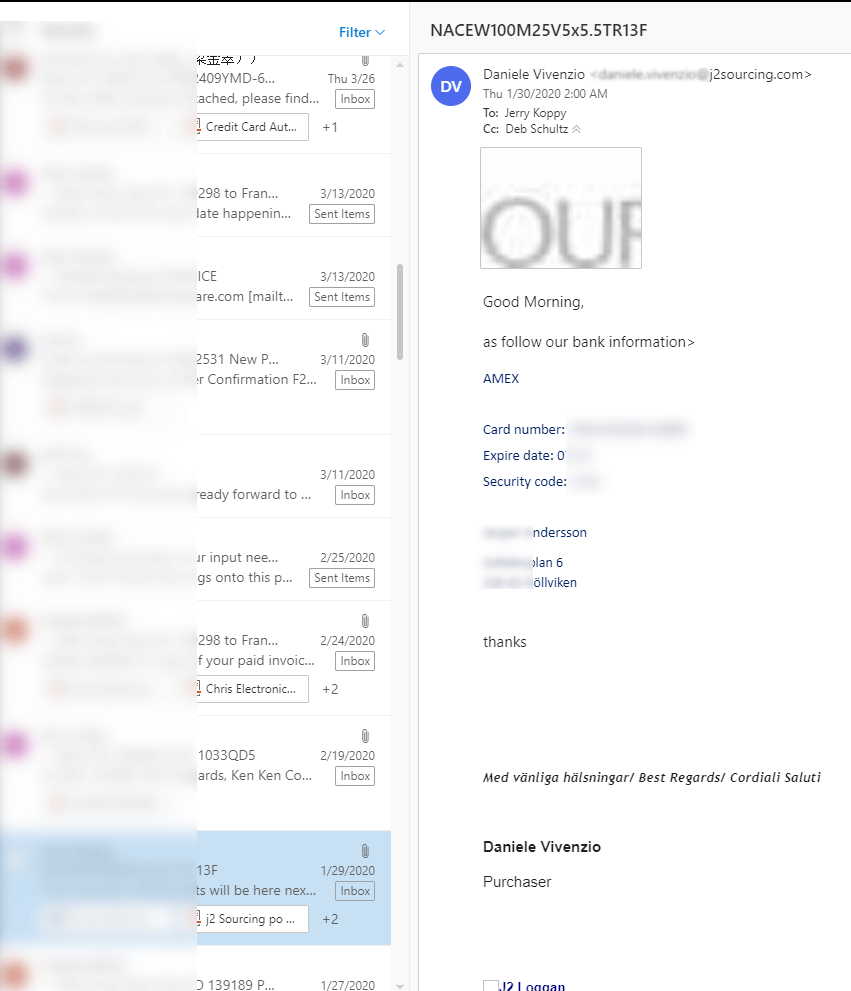

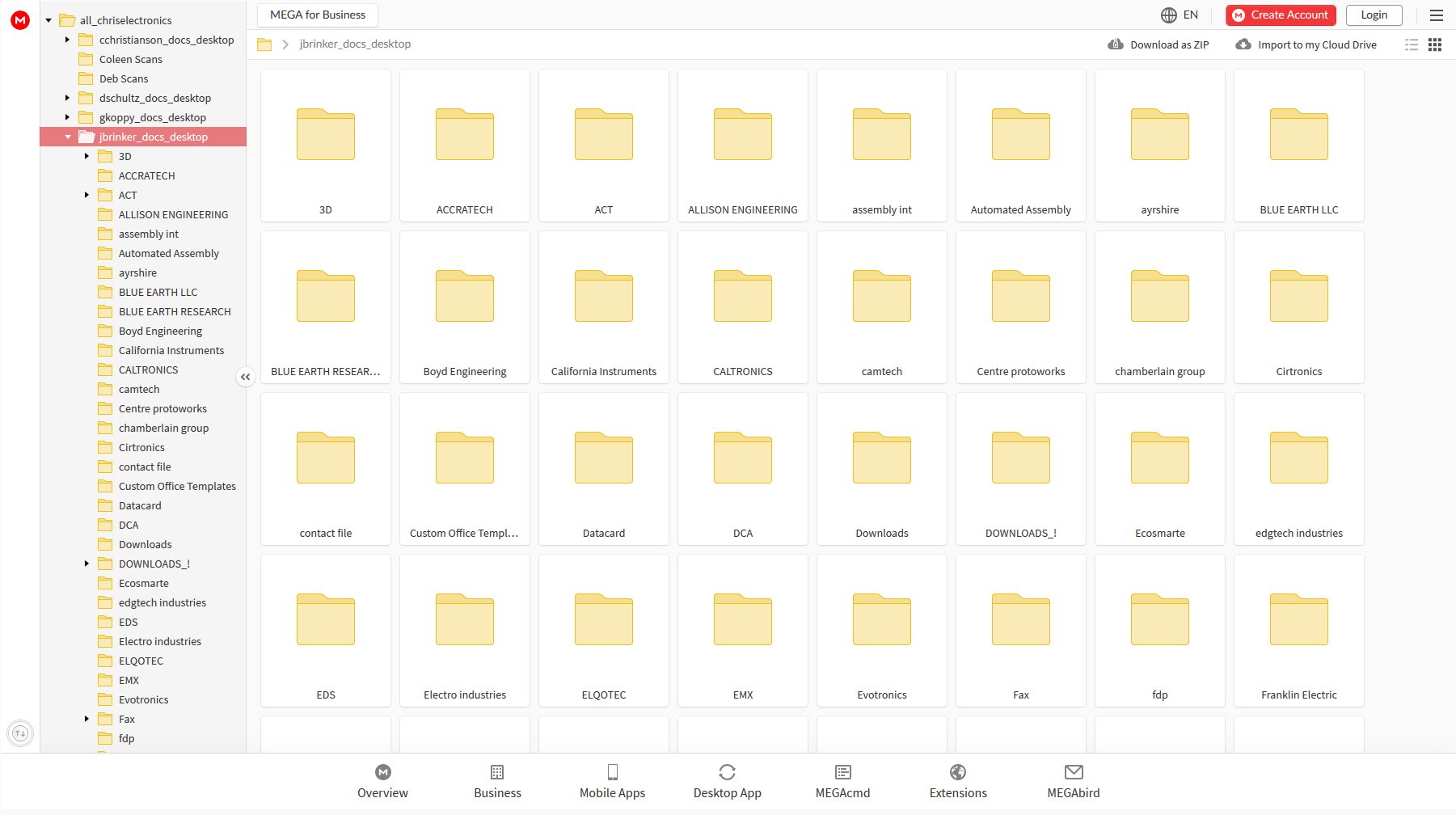

Na załączonym zrzucie ekranu widać program pocztowy Outlook. Dużo wiadomości po lewej, a na jednej z nich przekazane wszystkie dane z karty płatniczej: numer karty, datę wygaśnięcia, kod CVV, imię i nazwisko właściciela. Prawdopodobnie te zostały wykradzione przez przestępców. Tak samo jak wiele pozostałych poufnych informacji, które ciągle znajdują się do pobrania pod wyżej wymienionym adresem URL w domenie .onion.

Na liście kilkudziesięciu zaatakowanych firm są m.in.:

- Patten & Prentice

- Chris Electronics Distributors Inc

- Groupe Cactus

- M J Payne Ltd

- Cincinnati Capital Corporation

- ASCENT Network

- Hyman Group Companies

Dla każdego przedsiębiorstwa przyporządkowano link do pobrania skradzionych informacji w wyniku cyberataku. Jest to prawdziwa gratka dla przestępców oraz dla konkurencji w branży.

Na serwerze VPS znaleziono także ransomware Maze oraz Sodinokibi / REvil ransomware. Eksperci ustalili, że początkowo atakujący wykorzystywali lukę CVE-2019-11510 w zabezpieczeniach Pulse Secure VPN.

Znaleziono też narzędzia, którymi mogli się posługiwać hakerzy:

- ADRecon [ https://github.com/sense-of-security/ADRecon ],

- CrackMapExec [ https://github.com/maaaaz/CrackMapExecWin ],

- ghost [ https://github.com/ginuerzh/gost ],

- impacket secretsdump [ https://github.com/maaaaz/impacket-examples-windows/blob/master/secretsdump.exe ],

- mimikatz [ https://github.com/gentilkiwi/mimikatz ],

- PentestBox z Metasploit [ https://pentestbox.org ],

- plink.exe [ https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html ],

- PowerSploit [ https://github.com/PowerShellMafia/PowerSploit ],

- Proxifier [ https://www.proxifier.com ],

- PsTools (PsExec)

Cyberprzestępcy używali też dwóch plików wykonywalnych Eventlog-v6-fw3.exe (.NET 3) i Eventlog-v6-fw4.exe (.NET 4), które były przesyłane na zaatakowane maszyny w celu przeglądania historii logowania użytkowników.

Eksperci z RedTeaming.pl proszą o kontakt w przypadku znalezienia w sieci następujących wskaźników infekcji:

Eventlog-v6-fw3.exe md5: 90ecf49afa94ffb47ffda283670366f3 sha1: 511a2d49df860ce260be59b308851c705816dc5f sha256: 112e6ccb547d624e5c2ea7fb93065cf6681ee14f273b2a9968715b0db275a861 Eventlog-v6-fw4.exe md5: 0bb3e286fcd2ecf1d62d515eb37c3f54 sha1: 452a53d70f89f97c1b0375f980223e460ead4901 sha256: 081bea740b6d6deb290b73ca8143967cd9815f5cc88d5d7f43d52b1a16823d93 Adresy IP: 37.1.203.158 37.1.204.143 5.45.87.6

Znalezione informacje na serwerze kontrolowanym przez przestępców pokazują, że jest jeszcze wiele do zrobienia. Pomijając takie podstawowe błędy jak przekazywanie drogą mailową poufnych informacji przez pracowników, czy zapisywanie wszystkich kontaktów, list płac, raportów, rachunków, faktur itp. w postaci niezaszyfrowanej.

Trenerzy bezpieczeństwa oraz firmy świadczące usługi/produkty do ochrony danych przed kradzieżą, mają jeszcze wiele do zrobienia.

Czy ten artykuł był pomocny?

Oceniono: 0 razy