Eksperci bezpieczeństwa z firmy Trend Micro przeanalizowali złośliwe oprogramowanie z rodziny ransomware o nazwie Chimera, które jest wykrywane przez programy antywirusowe Trend Micro w nomenklaturze Ransom_CRYPCHIM.A

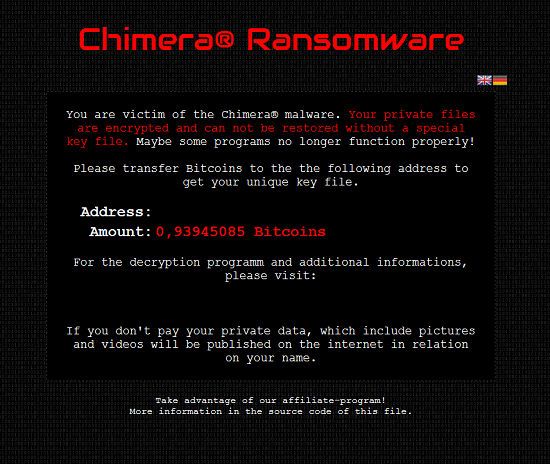

Czym Chimera różni się od znanych innych krypto-ransomware, takich jak TeslaCrypt, TorrentLocker, Cryptolocker? Na razie wiadomo, że występuje w dwóch wersjach językowych – niemieckim i angielskim. Potrafi nie tylko zaszyfrować pliki, ale po upłynięciu ultimatum czasowego w jakim ofiara powinna zapłacić okup, Chimera może wysłać informację o zaszyfrowanych plikach do cyberprzestępcy.

Ale spokojnie. O ile w tym przypadku nie ma lekarstwa na niekontrolowany wyciek danych (mowa o komputerach domowych, w firmach przydadzą się wszelkie rozwiązania IPS, DLP), eksperci z Trend Micro twierdzą, że Chimera nie wysyła ani samych plików, ani też ich zawartości. Jednak analiza w procesie debugowania i wstecznej inżynierii ujawniła, że o ile szkodliwe oprogramowanie nie ma możliwości wysyłania całych plików, to na razie nic nie wiadomo na temat przekazywania do serwera C2 kontrolowanego przez cyberprzestępcę informacji z listą zaszyfrowanych plików i ich ścieżkami dostępu. Można więc przypuszczać, że Chimera potrafi wysłać „jedynie” (lub „aż”) listę zaszyfrowanych plików i to już wystarczy, by opublikować nazwy tych dokumentów w sieci, które mogą wskazywać na informacje o kontrahentach, listy płac, czy inne wrażliwe dane, które w połączeniu z adresami IP firmy, mogą być odsprzedane zainteresowanym w sieci TOR lub Darknecie.

Płacić, czy nie płacić?

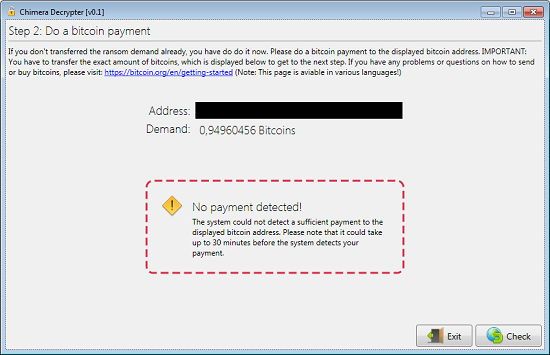

Jeżeli ofiara zdecyduje się zapłacić okup w wysokości około 1BTC (~1500 PLN) – czego oczywiście nie zalecamy (nigdy nie ma pewności, czy odzyskacie pliki) – będzie poinstruowana, by pobrać oprogramowanie Decryptor, które pozwoli odszyfrować dane.

Decryptor zawiera również oprogramowanie BitMessage, które po zatwierdzeniu płatności wyświetla komunikat zawierający ID ofiary i klucz deszyfrujący potrzebny decryptorowi do odzyskania plików.

Pamiętajcie, że plików po zaszyfrowaniu nie da się odzyskać, o ile nie posiadacie ich kopii zapasowej. Warto zabezpieczyć się na przyszłość, bowiem nigdy nie wiadomo, co Wasz niewykwalifikowany pracownik może znaleźć w załączniku.

Hashe znanych próbek Chimery:

- 806a8b0edee835c0ff1bb566a3cb92586354fec9

- 8b91f3c4f721cb04cc4974fc91056f397ae78faa

- a039ae3f86f31a569966a94ad45dbe7e87f118ad

Czy ten artykuł był pomocny?

Oceniono: 0 razy