Analiza 8761 stron dokumentów należących do CIA, które za sprawą WikiLeaks ujrzały światło dzienne może zająć „trochę” czasu. Wyłapanie najciekawszych informacji nie będzie łatwe, jednak dotarliśmy już do informacji, które dla naszego portalu są szczególnie interesujące. Chodzi oczywiście o programy antywirusowe, które znalazły się na liście pracowników CIA jako „cel” do zaatakowania.

Informacje podane przez hackerów pracujących dla CIA (po dobroci lub w wyniku szantażu) wydają się wyjęte z szerszego kontekstu. Nie wszystkie szczegóły zostały odtajnione – niektóre dane są niepełne i możemy się tylko domyślać dalszej części prywatnej korespondencji. Pomimo tych niedogodności udało się nam opracować materiał, który będzie bazą wyjściową do napisania kolejnych materiałów o bezpieczeństwie na najbliższych kilka miesięcy.

Chociaż nie ma powodów, aby nie wierzyć w prawdziwość tych informacji, to należy je traktować z dystansem. Większość z nich dotyczy bardzo starych wersji programów zabezpieczających (ale nie tylko). Niemniej jednak, skoro pracownikom CIA udało się obchodzić zabezpieczenia antywirusów w poprzednich latach, to na pewno już udało im się rozpracować współczesne wersje.

AVG

Do pokonania zabezpieczeń AVG wykorzystano payload o nazwie GravityTurn. Został on został przeniesiony na dysk i uruchomiony przy użyciu „DriftingShadows”. Dokumenty nie ujawniają, czym jest DriftingShadows, ale możemy przypuszczać, że jest to jedno z prywatnych narzędzi opracowanych przez CIA służących do automatyzowania ataków, które wykorzystują luki w niezaktualizowanym oprogramowaniu.

Avira

Według korespondencji pracowników CIA, antywirusy producenta Avira są „łatwe do pokonania”. Co więcej, bardzo często stanowiły linię obrony terrorystycznych celów. Terroryści także chronią swoje komputery programami antywirusowymi, ale z Avirą coś im nie wyszło – hackerzy wynajęci przez CIA problemów z pokonaniem zabezpieczeń Aviry nie mieli.

Comodo

Informacje przekazane przez wynajętego hackera na temat wersji „6” są niejednoznaczne: twierdzi on, że Comodo „jest światowym liderem w dostarczaniu rozwiązań bezpieczeństwa, który wyłapuje wszystko, dopóki się mu nie powie, aby przestał to robić” – osoba ta wyraźnie nawiązuje do modułu HIPS, bardzo czułego i skutecznego w wersji „6” i który na pewno nie ułatwiał pracownikom CIA obejścia zabezpieczeń, i jednocześnie zamieszcza informację o wersji „5”, która posiadała dziurę bezpieczeństwa opisywaną jako „dziura zagłady” – przy czym wspomina także o tym, aby „nie aktualizować Comodo do wersji 6” (w kontekście informacji przekazywanych do innych pracowników CIA).

Pod koniec ubiegłego roku firma Comodo udostępniła stabilne wersje „10”. Polecamy nasze testy i recenzje.

F-Secure

Pokonanie zabezpieczeń „niszowego producenta, jakim jest F-Secure sprawia nam minimalne trudności”. Z oczywistych powodów CIA nie poinformowało producenta o znalezionych lukach. Zamiast tego, na pewno zostały wykorzystane je do „przeciwdziałania terroryzmowi”. Na walkę z terroryzmem można dzisiaj właściwie podciągnąć każdą akcję wymierzoną w bezbronnego obywatela w majestacie prawa.

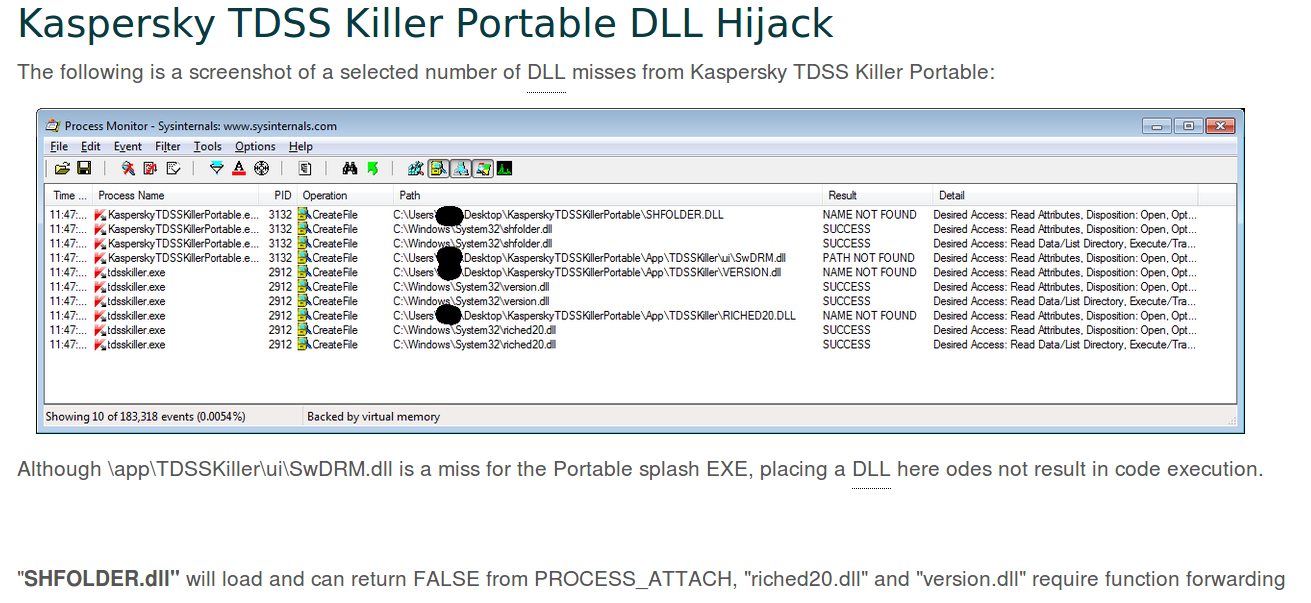

Kaspersky Lab

„Błąd w kodzie pozwala nam ominięć zabezpieczenia Kaspersky Lab”. Osoby, które miały posiadać informacje o luce mogły je wykorzystać to obejścia ochrony i zainstalowania szkodliwego oprogramowania. Na całe szczęście incydent dotyczy wersji bardzo starych: KIS 7, KIS 8 dla Windows XP oraz Windows 7. Najprawdopodobniej zwykły użytkownik nie ma się czego obawiać, nawet jeśli korzystał z rosyjskiego oprogramowania antywirusowego w tamtych czasach. CIA raczej nie jest zainteresowana danymi przypadkowych użytkowników z Polski. Co nie oznacza, że tych danych nie zbiera i nie koreluje w spójną całość.

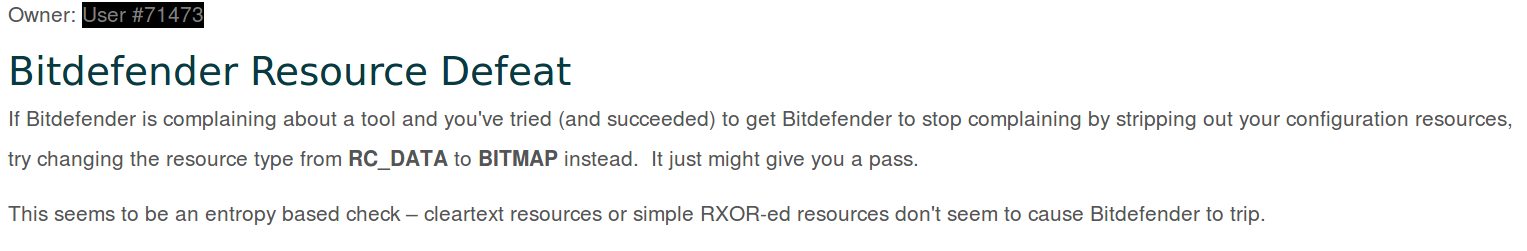

Bitdefender

Zabezpieczenia rumuńskiego producenta sprawiały wiele trudności hackerom CIA. Jednak w końcu udała im się ta sztuka. Ujawniony incydent skomentował przedstawiciel firmy Bitdefender Marius Buterchi, który powiedział tylko tyle, że oprogramowanie Bitdefender „już wykrywa narządzia CIA”.

„Wyciek”, który ujawnił WikiLeaks dotyczy bardzo starych wersji aplikacji antywirusowych. Lecz nie tylko. Na liście obchodzonych zabezpieczeń programów znalazły się także:

- VLC Player Portable

- Irfan View

- Chrome Portable

- Opera Portable

- Firefox Portable

- ClamWin Portable

- Kaspersky TDSS Killer Portable

- McAfee Stinger Portable

- Sophos Virus Removal

- Thunderbird Portable

- Opera Mail

- Foxit Reader

- Libre Office Portable

- Prezi

- Babel Pad

- Notepad++

- Skype

- Iperius Backup

- Sandisk Secure Access

- U3 Software

- 2048

- LBreakout2

- 7-Zip Portable

- Portable Linux CMD Prompt

Inny dokument, Fine Dining pokazuje, w jaki sposób agenci CIA generowali tzw. wabiki, które przygotowywano na podstawie opracowanego kwestionariusza z pytaniami. Pytania dotyczyły systemu operacyjnego, oprogramowania antywirusowego, czy urządzenie jest podłączone do internetu.

Cały wyciek zatytułowany przez WikiLeaks pod nazwą „Vault 7″ przedstawia największe ujawnienie poufnych dokumentów w historii agencji. Znajdują się tam wzmianki o projekcie „Year Zero”, który zawiera informacje o arsenale malware i exploitów 0-day obchodzące zabezpieczenia wielu amerykańskich i europejskich produktów (Apple, Android, Microsoft, Linux, Samsung, BlackBerry, urządzenia IoT), ale także bardziej „przyziemne” dane o niszczeniu komputerów znanych polityków, którzy chcieli wyjawić tajemnice CIA.

Przy tej okazji warto wspomnieć o projekcie FinSpy, który został opracowany przez niemiecką firmę FinFisher na zlecenie niemieckiego rządu. Deweloperzy FinSpy sprawdzili swojego trojana na najpopularniejszych programach antywirusowych. Okazało się, że większość aplikacji była bezradna, ale są też takie, które w miarę skutecznie chroniły swoich użytkowników.

Od obchodzenia zabezpieczeń nie uchowały się inteligentne telewizory Samsunga oraz popularne komunikatory Signal i WhatsApp. Zanim jednak ktokolwiek wpadnie w panikę, spieszymy z wyjaśnieniami, że wbrew temu, co donoszą „panic-media”, do szpiegowania SmartTV Samsunga (i nie tylko) wymagany jest fizyczny dostęp do telewizora i wgranie podstawionego firmware z zainstalowanym certyfikatem root CA, który pozwoli wykonywać ataki MITM oraz zablokuje aktualizacje producenta. Nie tylko CIA szpiegowało posiadaczy telewizorów. Robił to także producent Vizio bez zgody swoich klientów. A jeśli chodzi o komunikatory, to CIA nie podsłuchiwało szyfrowanej komunikacji end-to-end, ale korzystało z exploitów uzyskując pełną kontrolę nad urządzeniem. Jest to znacznie bardziej niebezpieczne, ponieważ agenci mogli mieć wgląd w dane z całego telefonu, a nie tylko z konkretnego komunikatora.

Czy ten „wyciek” kogokolwiek jeszcze dziwi?

Niech nikogo nie zaskoczy, że Vault7 ujawnia kulisy handlowania exploitami. Do takich transakcji dochodzi nie tylko w internetowym podziemiu, ale także pomiędzy CIA a innymi agencjami wywiadowczymi. Jedną z nich była (i pewnie jest ciągle) brytyjska MI5 oraz rodzime NSA i FBI.

Co wypadałoby zrobić?

CIA opracowując setki narzędzi do włamywania się niemal każdy system operacyjny stworzyła sobie możliwość inwigilowania wszystkiego, co się rusza. Najskuteczniejszą obroną przed atakami jest stosowanie się do podstawowej rady bezpieczeństwa, którą powtarzamy od kilku lat – aby zminimalizować ryzyko ataku i infekcji, należy zawsze aktualizować oprogramowanie oraz system operacyjny. Do zwiększenia swojej prywatności warto korzystać z VPN-ów. Wirtualna sieć prywatna znacznie podnosi jakość zabezpieczeń w kontekście ataków man-in-the-middle. Trzeba jednak pamiętać, że większość aplikacji na Androida do ustanawiania połączeń VPN jest nic niewarta (z pewnymi wyjątkami, jak np. F-Secure Freedome), dlatego całkiem niezłym pomysłem jest zakup serwera za 5 złotych brutto miesięcznie i postawienie własnego serwera VPN do łączenia się z internetem z PC oraz urządzenia mobilnego.

Optymistyczną wiadomością jest fakt, że przeprowadzenie skutecznego cyberataku na urządzenia domowe i firmowe (nie należy zapominać o firmware routerów, firewalli UTM / NGFW oraz innych sprzętowych rozwiązań do ochrony firmowej sieci) z aktualnym oprogramowaniem lub firmware będzie znacznie utrudnione. Jednak nie niemożliwe…

Czy ten artykuł był pomocny?

Oceniono: 0 razy