Bardziej niebezpieczny wirus, odmiana Ransomware znany jako Cryptolocker był w ostatnim czasie opisywany na wielu stronach internetowych. Ransomware (z ang. okup) w ogóle nie jest niczym nowym. Zapewne zdecydowana większość użytkowników widziała zdjęcie zablokowanego komputera z podmienionym explorerem zawierającym informacje o rzekomym rozpowszechnianiu nielegalnych czy pornograficznych treści. W Polsce szczególnie popularny był Ransomware Komorowski.

Wirusy ów wywodzące się z rodziny MoneyPack było stosunkowo łatwo usunąć. Wystarczyło skorzystać z porad na różnych forach internetowych, dostarczyć logi, przeskanować komputer w trybie awaryjnym lub z płyty ratunkowej.

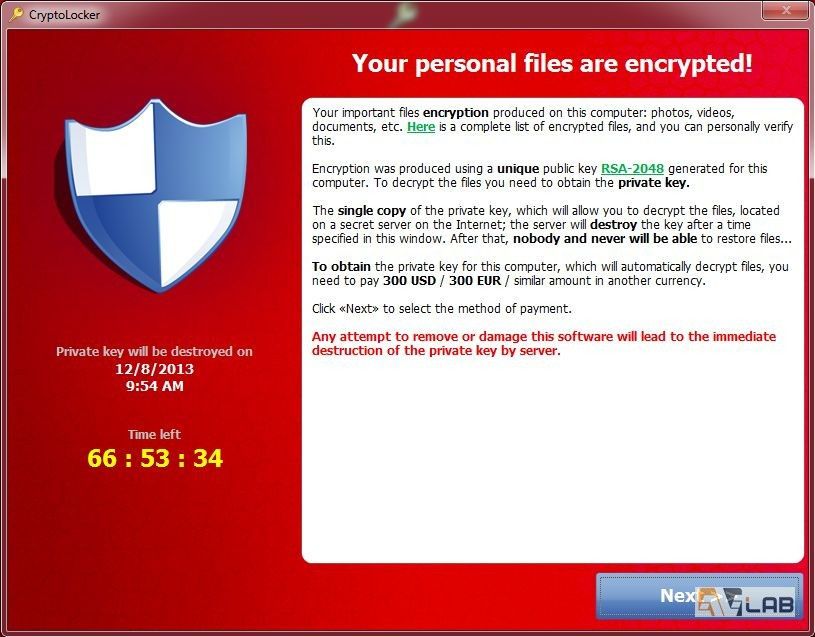

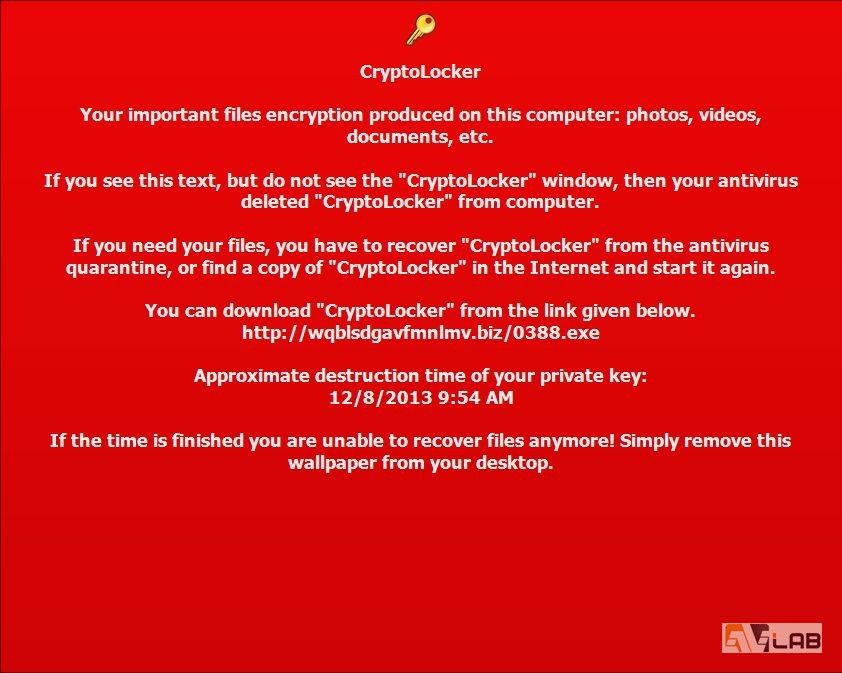

Niestety (stety dla cyberprzestepców), ale Cryptolocker to zagrożenie o kilka levelów groźniejsze. Można nim zainfekować system / dyski sieciowe otwierając nieznane załączniki w postaci ZIP. A jeśli jesteśmy komputerem zombi dołączonym do różnych botnetów (np. ZEUS), cyberprzestępca nie będzie miał żadnych skrupułów, aby za pośrednictwem serwera C&C zdalnie zainfekować nam komputer.

Minimalizacja szkód

- Nie od dzisiaj wiadomo, że profilaktyka jest lepsza niż leczenie. Zaopatrzmy się w program antywirusowy oraz dbajmy o jego aktualizację.

- Nie otwierajmy w ogóle wiadomości emajlowych a tym bardziej załączników, jeśli nadawca wydaje się nam podejrzany. Crypolocker potrafi zainstalować się poprzez samorozpakowujące się archiwum.

- Jeśli jednak dojdzie do infekcji, wyizolujmy zainfekowany komputer. Odłączmy wszystkie dyski sieciowe, dyski zewnętrzne, urządzenia podpięte do komputerów, odłączmy kabel internetowy (kabel RJ45). Jest to szczególnie istotne w środowiskach firmowych.

- Powinniśmy tworzyć kopie zapasowe ważnych plików / dokumentów czy to na dysku zewnętrznym lub też w chmurze. Oby Cryptolocker nie był brutalnym i drastycznym przypomnieniem o istocie kopii zapasowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy