Cyberbezpieczeństwo jest kluczowe dla zachowania bezpieczeństwa biznesowego i zapobiegania szkodom finansowym oraz utracie reputacji. W ostatnich latach doszło do wielu zmian w trendach związanych z tym zagadnieniem. Cyberzagrożenia są obecnie uznawane za jedno z najistotniejszych ryzyk dla biznesu, ponieważ przestępcy nie działają już w pojedynkę — mamy do czynienia z prawdziwymi gangami wyposażonymi w specjalistów, eksperckie narzędzia i ogromne możliwości, łącznie z wykorzystaniem sztucznej inteligencji — wskazuje raport pt. „Krajobraz cyberzagrożeń w 2022 r. oraz prognozy na 2023 r.” firmy TEHTRIS.

- Według szacunków organizacji badawczej Markess by Exaegis rynek cyberprzestępczy urośnie z 2,8 mld euro w 2021 r. do 4,2 mld euro do 2025 r., co oznacza trzykrotnie szybszy wzrost w porównaniu z innymi sektorami.

- Wydatki na sprzęt, oprogramowanie i usługi związane z cyberbezpieczeństwem przekroczą w Europie 45 mld euro.

- Według danych Agencji Unii Europejskiej ds. Cyberbezpieczeństwa ENISA, w latach 2020-2022 wzrost w kontekście cyberprzestępczości dotyczył zarówno wektorów, liczby i złożoności, jak również destrukcyjnego wpływu ataków na ofiary.

Pojawiły się nowe rodziny ransomware oraz kilka powrotów znanych już narzędzi, w tym:

Cerber (znany także jako CerberImposter). Atak wykorzystujący model ransomware-jako-usługa. Kwota żądanego okupu mieści się w zakresie od 1 000 do 3 000 dolarów. Atakuje głównie cele w Stanach Zjednoczonych, Niemczech oraz Chinach.

Entropy. Złośliwy program, który trafił do nagłówków medialnych głównie ze względu na fakt, że korzystała z niego rosyjska grupa cyberprzestępcza Evil Corp.

Cuba. Cybergang odpowiedzialny za ataki na 49 firm działających w sektorze infrastruktury krytycznej. Cyberprzestępcy zażądali łącznie okupu w wysokości 43,9 mln dolarów.

Quatumlocker. Narzędzie ransomware wykorzystywane od sierpnia 2021 r. przez cybergang Mount Locker. Nazwa tej operacji cyberprzestępczej zmieniała się kilkukrotnie (inne nazwy to m.in. AstroLocker oraz XingLocker3.

Dark Angels. Narzędzie ransomware szyfrujące pliki. Jest wykorzystywane do atakowania precyzyjnie wyselekcjonowanych firm.

Hive. Narzędzie ransomware aktywne od czerwca 2021 r. Ofiarami często są organizacje ochrony zdrowia. W ramach ataków wykorzystywane mechanizmy socjotechniki oraz phishing. Cyberprzestępcy stojący za tym zagrożeniem stosują wiele technik oraz taktyk, a także wymuszają podwójny okup – część danych ofiary jest szyfrowana, a inne informacje są wykradane z groźbą opublikowania ich w internecie.

Conti. Narzędzie ransomware dostrzeżone po raz pierwszy w 2020 r. Cyberprzestępcy stosują je do wymuszania podwójnego okupu, a ich ataki należą do jednych z najbardziej destrukcyjnych w historii. Przestępcy stosują szereg technik, od wiadomości phishingowych przygotowywanych z myślą o konkretnej ofierze po kradzież danych logowania przy użyciu zdanego pulpitu, wykorzystywanie luk w zabezpieczeniach itd.

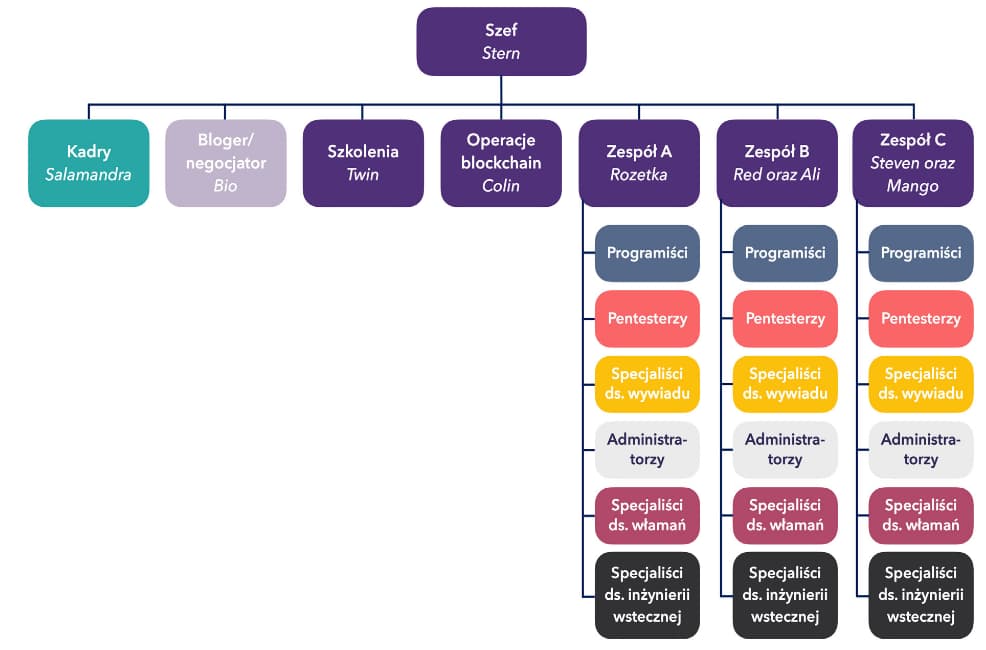

W lutym 2022 r. jeden z członków cybergangu Conti opublikował około 400 000 wiadomości obejmujących różne wewnętrzne dyskusje, a także kod źródłowy narzędzia ransomware, ujawniając tym samym całą aktywność cyberprzestępczą oraz stojącą za nią strukturę organizacyjną. Gang wyciszył swoją aktywność, po czym powrócił w marcu 2022 r. podwajając liczbę swoich ofiar.

Większość ofiar to organizacje z sektora przemysłowego oraz medycznego. Conti był ierwszym cybergangiem, którego aktywność doprowadziła do ogłoszenia narodowego stanu wyjątkowego – miało to miejsce po atakach na cele w Kostaryce.

W pierwszym kwartale 2022 r. Conti był drugim najaktywniejszym cybergangiem i stał za 34% ataków ransomware, w tym opowiedział się po stronie Rosji w wojnie z Ukrainą:

Struktura gangu Conti jest bardzo rozbudowana – cybergang działa jak dobrze zorganizowana firma (źródło: Check Point Research):

Lockbit. Popularne narzędzie dostarczane w modelu ransomware-jako-usługa: programiści wynajmują oprogramowanie swoim partnerom, którzy dzielą się zyskami z okupów zapłaconych przez ofiary ataków. Lockbit szyfruje dane przy użyciu algorytmu AES (szyfrowanie symetryczne) i potrafi rozprzestrzeniać się do wszystkich komputerów dostępnych w firmowej sieci.

Lockbit wyróżnia się szybkością działania – szyfrowanie danych rozpoczyna się po upłynięciu zaledwie pięciu minut od wniknięcia złośliwego kodu do sieci ofiary.

Błyskawiczną propagację w sieci osiągnięto poprzez zastosowanie automatyzacji. Szkodnik szyfruje dane dziesięciokrotnie szybciej niż inne zagrożenia tego typu – nawet 17 000 plików na minutę. W pierwszej połowie 2022 r. Lockbit został wykorzystany do zaatakowania ponad 420 ofiar z sektora przemysłowego oraz publicznego.

Cyberprzestępcy oferują nagrody za znalezienie luk w kodzie Lockbita

Cybergang stojący za Lockbitem był pierwszym, który uruchomił własny program bug bounty, by udoskonalać złośliwe oprogramowanie. W ramach tego programu liderzy gangu oferują nagrody w wysokości od 1 000 do 1 mln dolarów za wykrycie i przekazanie informacji o błędach w kodzie Lockbita.

Do najgłośniejszych ofiar cybergangu należą: firma pocztowa oraz szpital we Francji, urząd miasta w Kanadzie (lipiec 2022 r.) oraz koncern produkujący części samochodowe w Niemczech (sierpień 2022 r.).

Luna. Cybergang Luna szyfruje systemy Windows, Linux oraz ESXi i dzięki zastosowaniu zaawansowanych technologii może generować wieloplatformowe złośliwe oprogramowanie przy minimalnym nakładzie pracy.

Rozpad cybergangów

Cybergangi nie tylko rozwijają się — niektóre są likwidowane, na przykład:

- Egregor,

- Sodinokibi/REvil.

Niektóre grupy są rozwiązywane, by przegrupować się i wrócić pod inną nazwą:

- DarkSide zmienił nazwę na BlackMatter,

- DoppelPaymer przemianował się na Grief,

- Rook zmienił nazwę na Pandora,

- Conti dokonał migracji do nowej marki Black Basta,

- BazarLoader to teraz BumbleBee.

Sprawia to, że krajobraz cyberprzestępczy obfituje w nowe cybergangi, w tym:

- BlackByte,

- Grief,

- Hive,

- Yanluowang,

- Vice Society,

- CryptoLocker,

- Phoenix Locker,

- i wiele więcej.

Oczywiście niektóre grupy przestępcze zmieniają swoje nazwy wyłącznie w celu zwodzenia badaczy i organów ścigania. Na przykład, gang Evil Corp zmieniał nazwy już wielokrotnie i był już znany m.in. jako WastedLocker, Hades, Phoenix, PayloadBIN, Grief czy Macaw.

Jedno wymuszenie to już za mało

Podczas gdy niektóre cybergangi skupiły się na tradycyjnych atakach szyfrujących, pojawiły się też inne taktyki mające na celu wywieranie presji na ofiarach. Mowa o atakach, w których łączono szyfrowanie z kradzieżą wrażliwych informacji, a nawet działaniami DDoS, by jeszcze skuteczniej zmuszać ofiary do płacenia okupu. Wg raportu organizacji Zscaler, do najczęściej atakowanych sektorów należały

- przemysł (12,7%),

- usługi (8,9%),

- transport (8,8%),

- handel detaliczny i hurtowy (8,3%),

- technologie (8%).

Powierzchnia ataków na firmy powiększa się, ogromne ryzyko jest związane z atakami na łańcuchy dostaw, eksperci obserwują wzrost działań związanych z wymuszeniami, tarcia geopolityczne stymulują cyberszpiegostwo oraz cybersabotaż, a wykorzystywanie luk w zabezpieczeniach staje się coraz powszechniejsze. Wszystkie te trendy ukształtowały krajobraz cyberzagrożeń w 2022 r. i z całą pewnością będą rozwiane w 2023 r.

Inne, ważne wnioski z raportu TEHTRIS:

Eksperci obserwują istotny wzrost liczby cyberprzestępców przeprowadzających wyrafinowane i długotrwałe ataki, tzw. Advanced Persistent Threat (APT). W ciągu 2022 r. pojawiło się 1 100 nowych cybergangów stosujących takie zagrożenia. Ataki są najczęściej przypisywane ugrupowaniom z Chin, Rosji, Iranu oraz Korei Północnej.

- W ramach projektu CRIMGOV przeprowadzono eksperckie badanie, którego wyniki pokazują, że najbardziej rozwinięta cyberprzestępczość ma swoje źródło w Rosji, Ukrainie, Chinach, Stanach Zjednoczonych, Nigerii oraz Rumunii.

- Istotna jest także prędkość realizowania cyberataków. „Większość cyberprzestępców potrzebuje mniej niż 10 godzin, by zidentyfikować podatności w systemach ofiary”, takie jak nieprawidłowa konfiguracja, błędy w oprogramowaniu czy odsłonięte na atak usługi online.

Atakujący celują głównie w takie sektory jak energetyka, usługi finansowe, ochrona zdrowia, przemysł, organizacje rządowe, nieruchomości oraz telekomunikacja.

Najwięcej ataków przeprowadzanych jest na sektor telekomunikacji, edukacji oraz na usługi rządowe. Jaki jest powód? Organizacje z tych branż obsługują infrastrukturę krytyczną i dysponują olbrzymią ilością wrażliwych danych, a przy tym są na tyle rozbudowane, że łatwo znaleźć w nich pracowników, którzy nie posiadają odpowiedniej wiedzy, by rozpoznać nawet prymitywne cyberataki.

Czy ten artykuł był pomocny?

Oceniono: 2 razy