Analitycy Check Point oraz TerbiumLabs (firmy działającej w sektorze Dark Web Data Intelligence) odkryli nowe zagrożenie pojawiające się o ostatnim czasie w cyberprzestrzeni – usługę malware (malware-as-a-service) zwaną DiamondFox. Oferta hakerów skierowana jest zarówno do firm, jak i użytkowników indywidualnych i pozwala na przygotowanie ataku hakerskiego na dowolny obiekt czy sieć.

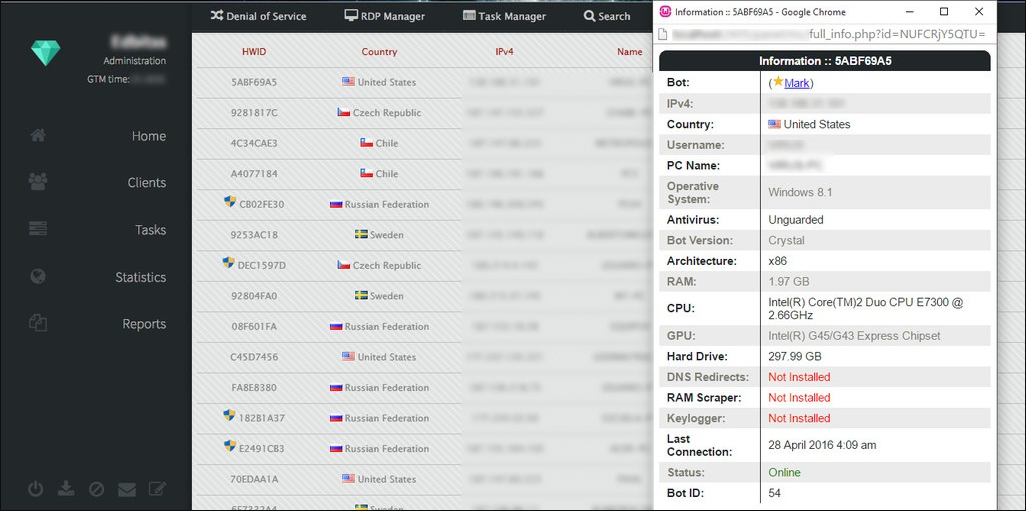

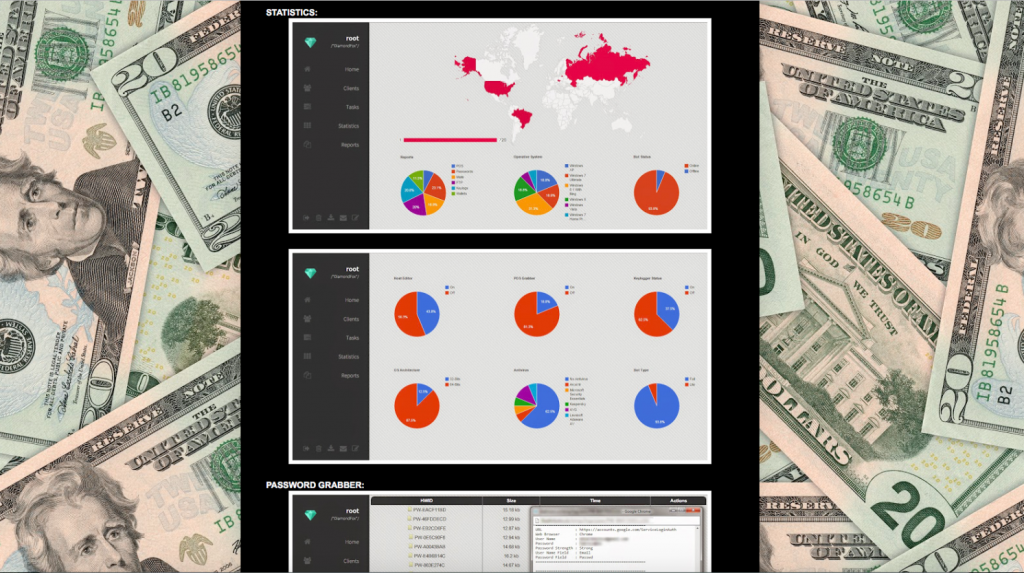

DiamondFox to rodzaj bonetu oferowanego na forach internetowych, gdzie użytkownik otrzymuje dostęp do palety kodów dostępu, pozwalających na zaplanowanie np. działań szpiegowskich, kradzieży danych, ataku na instytucje finansowe drogą kradzieży kodów bankowych lub skutecznego ataku typu DDoS.

Śledztwo Check Point i TerbiumLabs dowiodło, że procedura sprzedaży wykorzystania nowej usługi jest coraz bardziej powszechna w świecie cyberprzestrzeni. DiamondFox to bardzo łatwy w obsłudze malware, który pozwala na kierunkowy atak na wybraną instytucję w dowolnym czasie.

Największym zagrożeniem usługi – zdaniem analityków Check Point – jest szereg dostępnych pluginów, umożliwiających dostosowanie ataku do ofiary oraz możliwość samorozprzestrzeniania się złośliwego oprogramowania za pośrednictwem urządzeń mobilnych oraz social mediów.

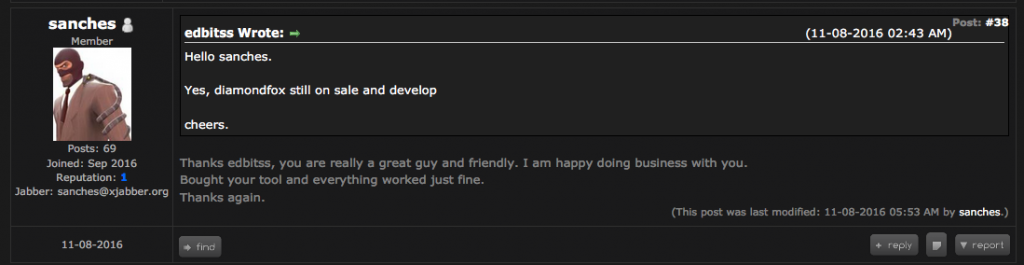

Analitycy Check Point i TerbiumLabs uważają, że dystrybucją usługi w sieci jest Edbitss ([email protected].) – dostawca, który regularnie aktualizuje dane oferowane klientom w ramach produktu DiamondFox. Według odstępnych informacji Edbitss może znajdować się w Rosji. Z pewnością biegle posługuje się językiem rosyjskim, choć dane rejestracyjne świadczą o prowadzeniu działalności również na terenie Meksyku.

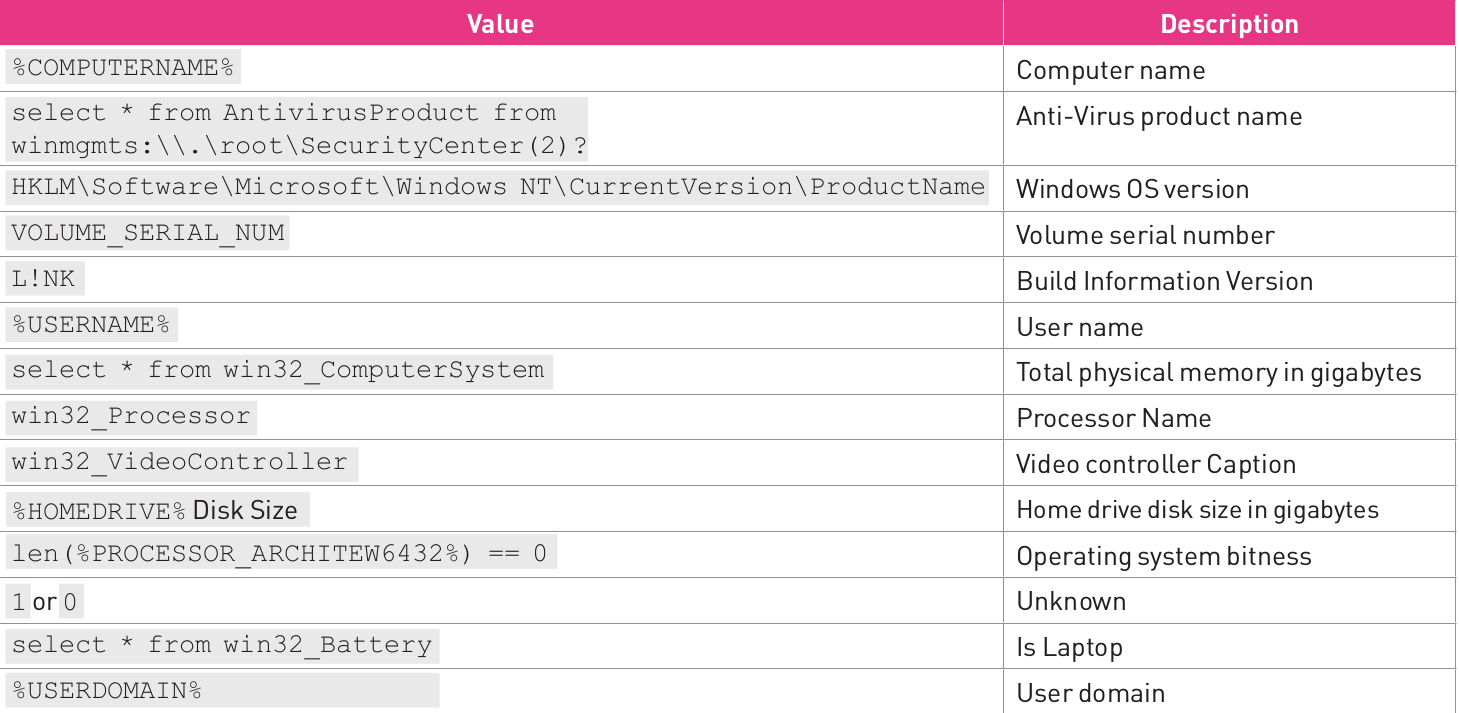

Przeanalizowana wersja DiamondFox zawiera 15 wtyczek do kradzieży:

- poświadczeń z programu FileZilla

- loginów i haseł z kont pocztowych

- haseł z przeglądarek

- haseł zdalnych sesji RDP

- haseł z zainstalowanych komunikatorów

- haseł z oprogramowania VNC

Co więcej, DiamondFox wyposażony jest w moduł, który daje atakującemu sposobność:

- robienia zrzutów ekranu

- wysyłania spamu z zainfekowanego komputera

- zmiany strony głównej przeglądarki

- przeprowadzania ataków DDoS

- nasłuchiwania klawiatury

- kradzieży poświadczeń z pamięci RAM (odsyłamy czytelników do naszego testu antywirusowych modułów do ochrony bankowości internetowej, w której wykorzystaliśmy ten rodzaj ataku)

- zbierania informacji o procesach i usługach

- ustanawiania sesji zdalnego pulpitu za pomocą oprogramowania Ammyy Admin

- kradzieży adresów portfeli BTC ze schowka systemowego

- modyfikowania pliku HOSTS (ponownie odsyłamy do naszego testu, w którym opisywaliśmy konsekwencje modyfikacji HOSTS przez złośliwe oprogramowanie)

- rozprowadzania pluginu odpowiedzialnego za szpiegowanie komputera na nośniki USB

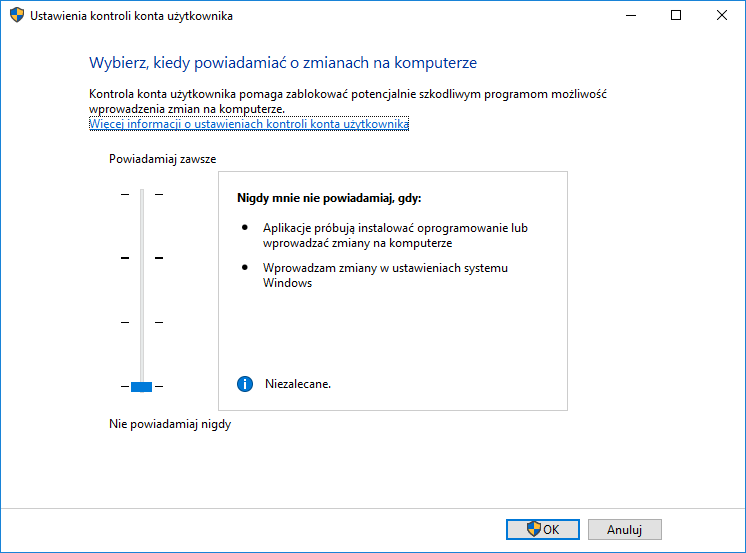

Jeśli malware zostało uruchomione z uprawnieniami administratora, to na pewno zmodyfikowało klucze w rejestrze, które odpowiadają za ustawienia kontroli konta użytkownika (ang. UAC,User Account Control):

HKLMSoftwareMicrosoftSecurity CenterUACDisableNotify = REG_DWORD:0 HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemEnableLUA = REG_DWORD:0

Warto też sprawdzić lokalizację C:Usersnazwa_uzytkownikaAppDataLocalTemp pod kątem tymczasowych plików EXE i skorzystać z najlepszego skanera antywirusowego na żądanie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy