Na przełomie stycznia i lutego 2017 roku poddaliśmy testom kilka antywirusowych produktów, które posiadają tak zwane moduły do zabezpieczenia internetowych e-płatności. Większość z nich jest bezpośrednio zintegrowana z przetestowanymi aplikacjami, jedyny wyjątek stanowi firma Bitdefender, która za darmo udostępnia swój produkt o nazwie „Bitdefender Safepay” – aplikacja ta może działać jako niezależne oprogramowanie wraz z konkurencyjnymi programami antywirusowymi od firm trzecich.

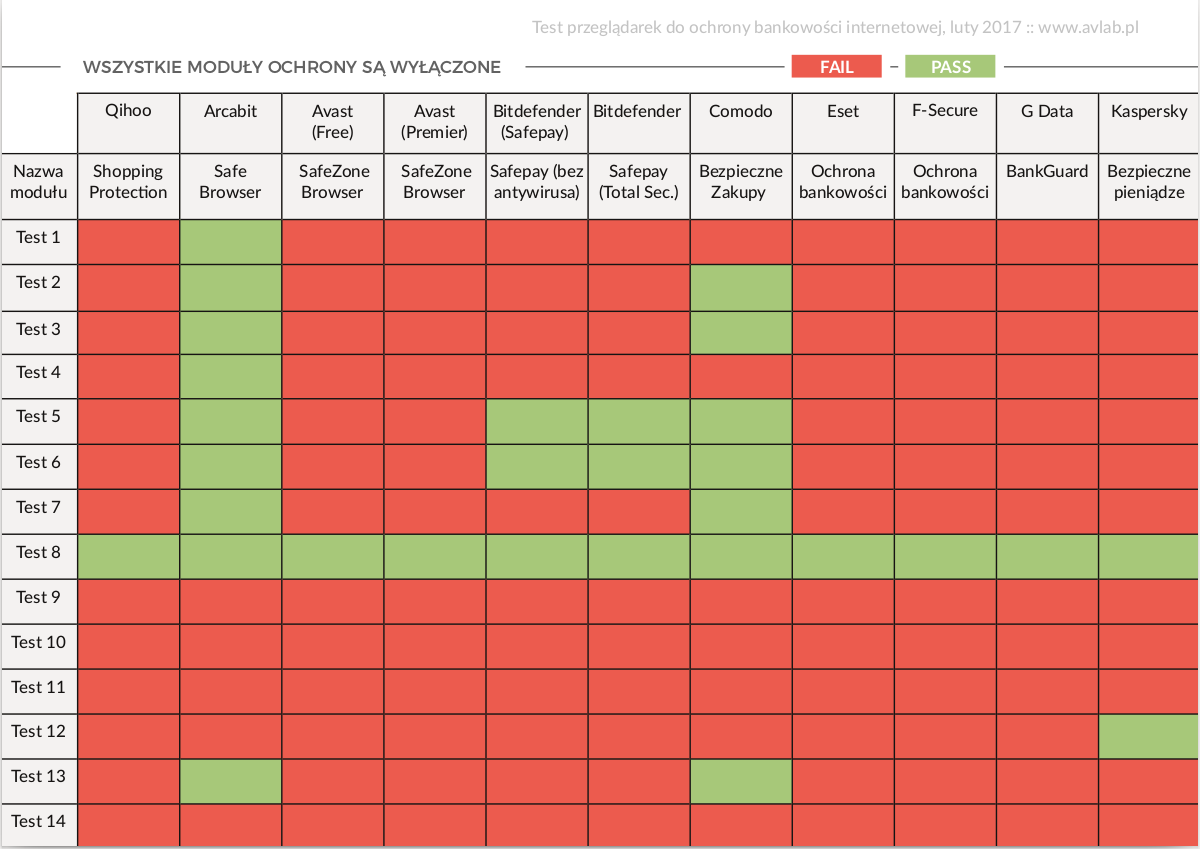

Test został podzielony na dwie części

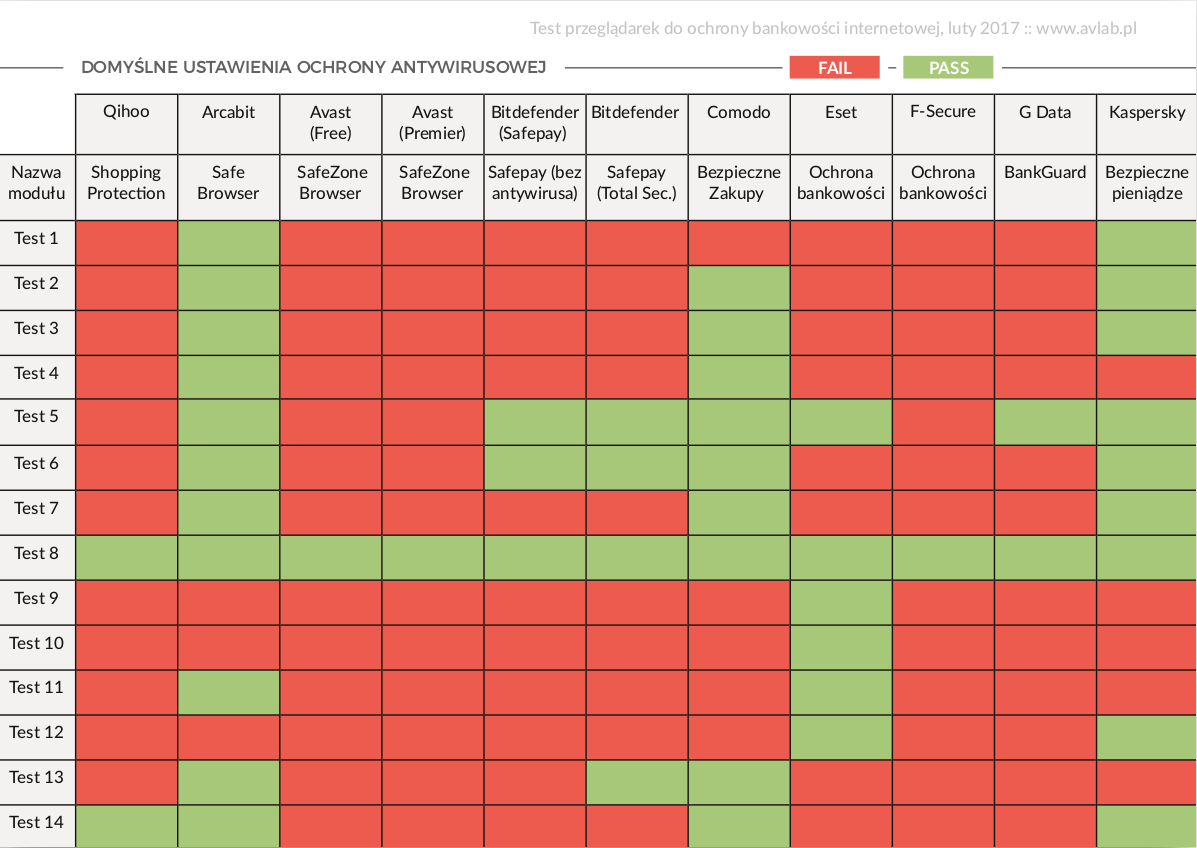

1. W pierwszym etapie sprawdziliśmy ochronę z wyłączonymi modułami antywirusowymi, aby udowodnić, że użytkownik podczas wykonywania finansowych e-transakcji powinien korzystać ze wszystkich funkcji ochrony, jakie są dostępne w testowanych rozwiązaniach antywirusowych.

2. W drugim etapie (i na ustawieniach domyślnych) – z włączonymi wszystkimi funkcjami ochrony, poddaliśmy testom tak zwane „bezpieczne przeglądarki” w celu porównania skuteczności z wyłączonymi i włączonymi składnikami ochrony popularnych programów antywirusowych.

Celem testu było sprawdzenie skuteczności ochrony, które mają zapewniać tak zwane „bezpieczne przeglądarki” przed atakami hackerów oraz kradzieżą danych w momencie wykonywania e-przelewów i przeglądania stron internetowych, których bezpieczeństwo potwierdzone jest certyfikatami SSL.

Po przeczytaniu tego raportu dowiecie się, czy antywirusy z tzw. „bezpiecznymi przeglądarkami” chronią przed m.in.:

- przechwytywaniem i modyfikowaniem danych ze schowka systemowego,

- przechwytywaniem naciskanych klawiszy na klawiaturze,

- wstrzykiwaniem złośliwych bibliotek DLL do procesów,

- wydobywaniem z pamięci RAM poufnych informacji (haseł, loginów, numerów kart płatniczych) e. przechwytywaniem danych logowania ze stron HTTPS.

Test 1: W trakcie przenoszenia skopiowanych danych ze schowka systemowego do „bezpiecznej przeglądarki” lub do „wirtualnego środowiska”, sprawdzono, czy możliwe jest przechwycenie zawartości schowka systemowego.

Test 2: W trakcie przenoszenia skopiowanych danych z „bezpiecznej przeglądarki” lub „wirtualnego środowiska” do systemu Windows, sprawdzono, czy możliwe jest przechwycenie zawartości schowka systemowego.

Test 3: W trakcie kopiowania danych ze schowka systemowego w obrębie kart „bezpiecznej przeglądarki” lub „wirtualnego środowiska”, sprawdzono, czy możliwe jest przechwycenie zawartości schowka systemowego przez wirusa uruchomionego w systemie operacyjnym Windows.

Test 4: W trakcie kopiowania danych ze schowka systemowego z Windows, sprawdzono, czy możliwa jest podmiana numeru konta bankowego skopiowanego np. z komunikatora internetowego, e-maila, faktury PDF lub ze strony internetowej do „bezpiecznej przeglądarki” lub „wirtualnego środowiska”.

Test 5: W trakcie logowania się do witryny Banku sprawdzono, czy złośliwe oprogramowanie może rejestrowałć wciskane klawisze na klawiaturze.

Test 6: W trakcie logowania się do witryny Banku, sprawdzono, czy możliwe jest wykonywanie zrzutów ekranu przez złośliwe oprogramowanie.

Test 7: W trakcie przeglądania stron HTTPS, sprawdzono, czy możliwe jest wydobywanie z pamięci RAM poufnych informacji, np. numerów kart kredytowych, haseł, loginów, numerów kont bankowych.

Test 8: W trakcie przeglądania stron HTTPS, sprawdzono, czy możliwe jest wstrzykiwanie złośliwych bibliotek DLL do procesów „bezpiecznej przeglądarki” lub „wirtualnego środowiska”.

Test 9: W trakcie przeglądania stron WWW, sprawdzono, czy możliwe jest wstrzykiwanie kodu HTML i JavaScript do witryn internetowych (HTTP).

Test 10: W trakcie przeglądania stron WWW (HTTP), sprawdzono, czy możliwe jest manipulowanie kodem źródłowym wyświetlanej strony.

Test 11: W trakcie przeglądania stron HTTPS, sprawdzono, czy możliwe jest przekierowywanie użytkownika na inne adresy IP.

Test 12: W trakcie przeglądania stron HTTPS, sprawdzono, czy możliwe jest przechwytywanie poufnych informacji ze stron, których bezpieczeństwo potwierdzone jest certyfikatem SSL.

Test 13: W trakcie korzystania z tzw. „bezpiecznych przeglądarek” lub „wirtualnych środowisk”, sprawdzono, czy możliwe jest ustanowienie zdalnego połączenia podczas aktywnej sesji z bezpieczną stroną Banku.

Test 14: W trakcie korzystania z tzw. „bezpiecznych przeglądarek” lub „wirtualnych środowisk”, sprawdzono, czy możliwe jest manipulowanie zawartością pliku HOSTS.

Komentarz do testu

W teście przedstawiliśmy kilka rodzajów ataków z wykorzystaniem złośliwego oprogramowania oraz ogólnodostępnych narzędzi, które pozwalają „sniff’ować” użytkownika w sieci LAN – niekoniecznie w tej domowej – nie zapominajmy o sieciach publicznych otwartych oraz o tych całkowicie zabezpieczonych (hotele, lotniska, restauracje, centra handlowe, itp), w których ataki man-in-the-middle są jak najbardziej możliwe do przeprowadzenia.

Jeżeli zachodzi potrzeba wykonania szybkiego przelewu lub zrobienia zakupów, głupim pomysłem będzie korzystanie z sieci publiczny. Jeśli jest to możliwe, znacznie bezpieczniejsze jest łączenie się z internetem za pośrednictwem operatora komórkowego – chociaż w skrajnych przypadkach i tę komunikację da się podsłuchać.

Bezpieczeństwo danych i zgromadzonych środków zwiększycie, jeśli zastosujecie się do kilku wskazówek:

– Instalacja rozszerzenia HTTPS Everywhere do przeglądarki sprawi, że strony zawsze będą wczytywane szyfrowanym protokołem. Oczywiście pod warunkiem, że został na nich wdrożony certyfikat SSL. W przeciwnym wypadku nic to nie da.

– Wykorzystywanie połączenia z internetem poprzez operatora komórkowego to znacznie, znacznie lepszy pomysł niż za pośrednictwem sieci publicznych. Pakiety internetowe są już tak tanie, że temat nie podlega dyskusji.

– Korzystanie z tuneli VPN będzie jeszcze lepszym pomysłem, ale musicie uważać, bo nie wszystkie tego typu rozwiązania nadają się do czegokolwiek więcej poza zmianą adresu IP (wyjątek stanowił F-Secure Freedome, który wypadł w teście najlepiej, ale jak na nasze „polskie podwórko”rozwiązanie to nie jest tanie). Ponadto, całkiem rozsądnym pomysłem będzie skonfigurowanie własnej usługi VPN na serwerze VPS za kilka lub kilkanaście złotych brutto miesięcznie i przekierowanie nań ruchu z urządzenia mobilnego lub stacjonarnego. Połączenie takie należy traktować w kategoriach „bezpiecznego łączenia się” z WWW lub zmiany geolokalizacji, a nie ukrywania swojej tożsamości.

– Korzystanie w systemie Windows z tzw. modułów do ochrony bankowości to i tak o wiele bezpieczniejsza metoda na robienie przelewów niż ze „zwykłych” przeglądarek. Chociaż nie we wszystkich przypadkach różnica jest znaczna.

– Zainstalowanie programu antywirusowego, który wykrywa ataki ARP poisoning to całkiem dobry pomysł. W naszym teście najlepiej pod tym względem spisywał się ESET. Pozostałe programy nie oferują takiej funkcjonalności, ale jej brak możecie zniwelować stosując się do powyższych wskazówek.

– Zupełnym paranoikom w tej kwestii zalecamy przesiadkę na jedną z dystrybucji systemu Linux lub zakup dedykowanego pendrajwa z zainstalowanym obrazem Linuksa, którego będzie można stosować tylko do finansowych e-operacji.

Test zostanie przeprowadzony ponownie za kilka miesiący. Sprawdzimy, czy producenci zastosowali się do wskazówek i czy poprawili ochronę w swoich rozwiązaniach.

Gorąco zachęcamy do zapoznania się raportem, który przygotowaliśmy w języku polskim oraz angielskim oraz do podzielenia się swoimi uwagami; skomentowania wyników, jak i samej metodologii. Jeśli czegoś nie wiecie lub nie rozumiecie, prosimy o komentarze – żaden nie pozostanie bez odpowiedzi.