Na blogu producenta Avira pojawiła się interesująca analiza złośliwego oprogramowania, obok której trudno przejść obojętnie. W przeanalizowanym pliku PO.doc z kampanii phishingowej nie znaleziono śladów poleceń makr ani żadnej innej funkcjonalności, która byłaby w stanie pobierać i uruchamiać złośliwe oprogramowanie. Z nietechnicznego punktu widzenia złośliwa zawartość mimo wszystko jest dostarczana i uruchamiana bez interakcji z użytkownikiem. Z kolei z technicznego punktu widzenia eksperci opisali, w jaki sposób zbudowany jest dokument i co w nim znaleźli. Najciekawsza jest dwuetapowa dostawa niebezpiecznych danych, która wykorzystywała dwie różne luki w pakiecie Office 2016 lub starszych wersjach. Oba exploity są połączone razem. Ponadto autorzy tego szkodliwego oprogramowania utrudnili badaczom klasyfikowanie exploitów, ukrywając pewne części kodu. Jako że wiele osób korzysta z pakietu Office, exploity te mogą zagrozić większości użytkowników komputerów.

Analizowana pierwsza podatność:

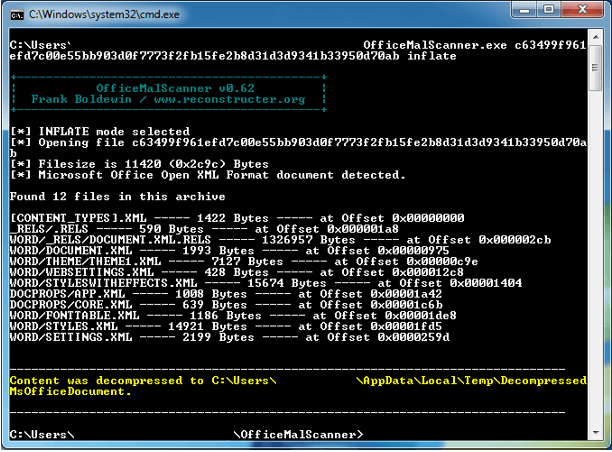

SHA-256: c63499f961efd7c00e55bb903d0f7773f2fb15fe2b8d31d3d9341b33950d70ab Avira Detection Name: EXP/W2000M.CVE-2017-8759.A

Analiza pliku PO.doc rozpoczyna się od uruchomienia kilku narzędzi: VipreMonkey (emulatora kodu VBA). Wynik w konsoli niczego podejrzanego nie wykazuje. Makra nie zostały znalezione:

Następnie uruchomiono narządzie OfficeMalScanner, które służy do skanowania dokumentów Office pod kątem osadzonych obiektów OLE i osadzonego kodu powłoki. I znowu z pozoru narzędzie niczego konkretnego nie znalazło:

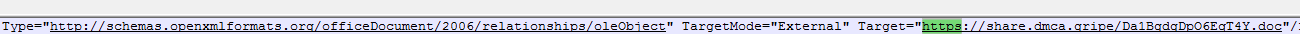

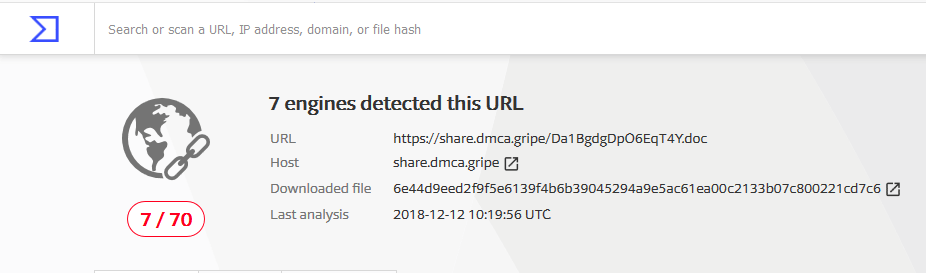

Automatyczna analiza ujawniła zawartość XML w pliku PO.doc, co pomogło w poszukiwaniu złośliwych śladów malware. Załączanie XML do dokumentów Office jest znaną funkcją firmy Microsoft, która umożliwia osadzanie i łączenie różnych typów dokumentów. W jednym z osadzonych plików XML znaleziono adres WWW, o którym VirusTotal już mógł coś powiedzieć. URL wskazuje na pobieranie kolejnego dokumentu z rozszerzeniem .doc.

Adres URL miał niską wykrywalność na VirusTotal:

Drugi plik z rozszerzeniem .doc zawierał exploita CVE-2017-8759 i nie wymagał interakcji ze strony użytkownika do dostarczenia i uruchomienia ładunku. Luka w Microsoft .NET Framework 2.0, 3.5, 3.5.1, 4.5.2, 4.6, 4.6.1, 4.6.2 i 4.7 umożliwia atakującemu wykonanie kodu za pośrednictwem złośliwego dokumentu lub aplikacji.

Exploit na lukę CVE-2017-8759 jest publicznie dostępny. Mało tego — dostępny jest generator złośliwego dokumentu, który umieszcza w kodzie odpowiednie złośliwe funkcje: https://github.com/bhdresh/CVE-2017-8759

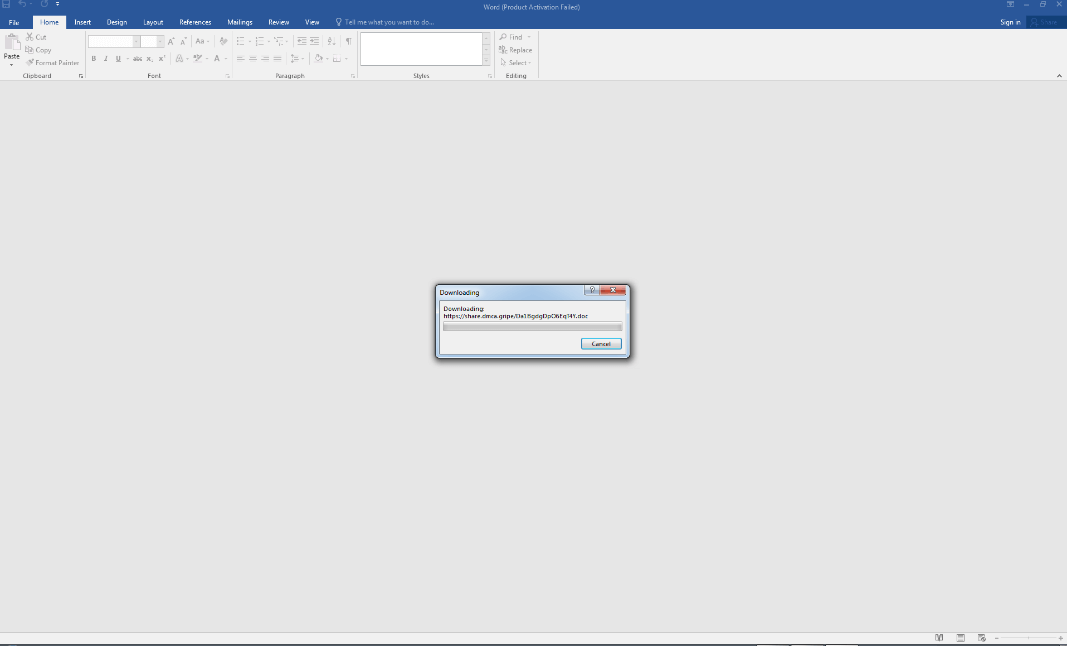

W rzeczywistości drugi plik z rozszerzeniem .doc jest tak naprawdę plikiem RTF:

SHA-256: 6e44d9eed2f9f5e6139f4b6b39045294a9e5ac61ea00c2133b07c800221cd7c6 Avira Detection Name: EXP/RTFX.CVE-2017-11882.A

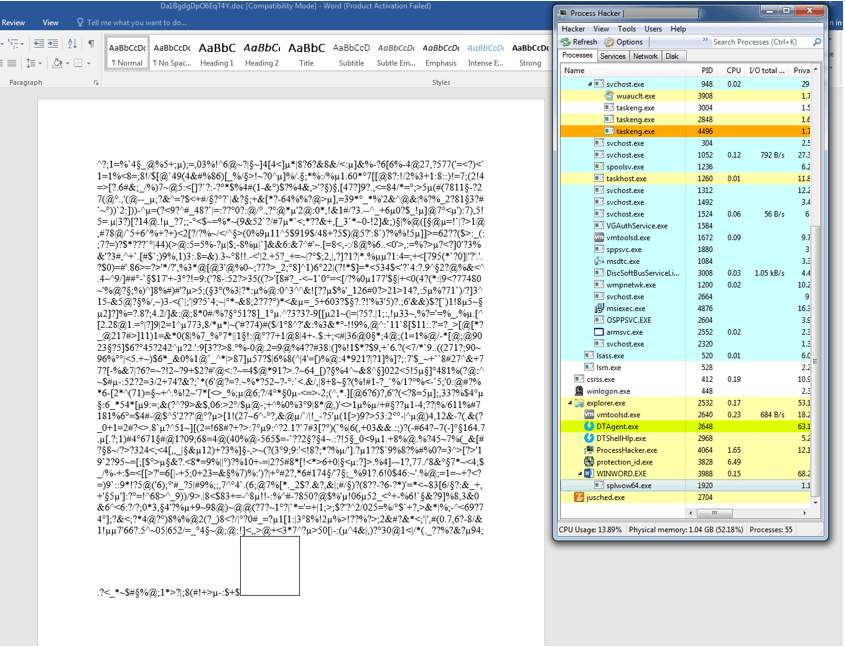

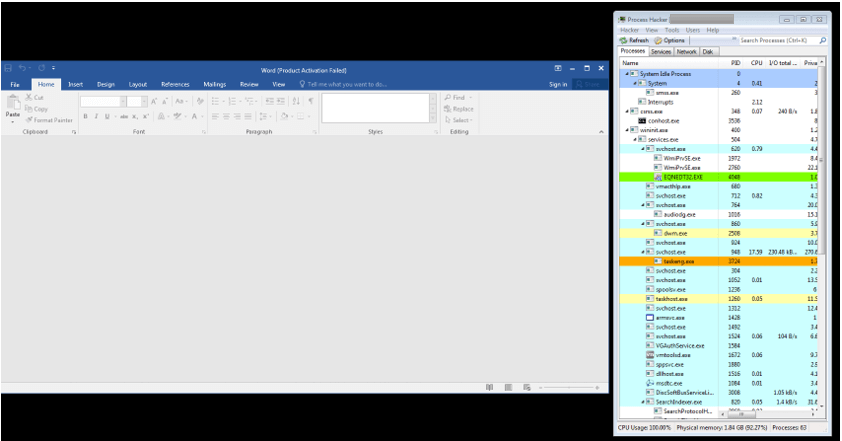

Plik RTF zawiera drugi exploit CVE-2017-11882, który wykorzystuje lukę w pliku binarnym EQNEDT32.EXE edytora równań pakietu Office. Luka ta występuje od ponad dziesięciu lat — Microsoft zastąpił edytor równań jeszcze w 2007 roku, ale luka w zabezpieczeniach pozostała niezmieniona do końca 2017 roku. Plik EQNEDT32.EXE był nadal obecny we wszystkich wersjach pakietu Office do wersji Office 2016 ze względu na zgodność ze starszymi wersjami.

W tle widać, że plik RTF zawiera exploit. Po uruchomieniu złośliwego kodu tworzony jest proces EQNEDT32.EXE bez żadnej interakcji z użytkownikiem — poza otwarciem dokumentu Microsoft Office.

Znalezienie dwóch exploitów w jednym dokumencie nie zdarza się często w pracy analityka złośliwego oprogramowania. Niemal każdy system Windows może zawierać zainstalowany pakiet Office, dlatego w przyszłych kampaniach możemy mieć do czynienia z powtórzeniem sztuczek wykorzystanych w analizowanej kampanii phishingowej. Prawdopodobnie taka kombinacja exploitów wskazuje na to, że autorzy złośliwego kodu infekują jak najwięcej urządzeń i nie przeprowadzą ukierunkowanego ataku.

Jak się chronić?

Uruchamiać potencjalne złośliwe dokumenty z głową. W tym przypadku podstawiony początkowy złośliwy dokument nie zawierał poleceń makro, więc nie wymagał od użytkownika włączenia chronionej zawartości (co mogło uśpić czujność). Wystarczyło tylko otworzyć plik i bum — mamy dwuetapowe uruchomienie kodu i uzyskanie uprawnień dla wirusa takich samych jak uprawnienia użytkownika.

Zwykle doradzamy czytelnikom, aby zaktualizowali pakiet Office do najnowszej wersji lub wyłączyli marka. W tym przypadku to za mało. Oprócz wartych odnotowania praktycznych porad zabezpieczania komputera należy dobrać odpowiedni pakiet bezpieczeństwa. Darmowe antywirusy mogą być niewystarczające.

Analiza wykazała, że mamy do czynienia z dwoma złośliwymi znanymi exploitami. Zalecamy wypróbowanie kompleksowego pakietu bezpieczeństwa, który będzie posiadał modułu do skanowania pobieranych zasobów z Internetu, w tym ochronę przed złośliwymi dokumentami oraz zaporę sieciową.

Czy ten artykuł był pomocny?

Oceniono: 0 razy