W nawiązaniu do naszego ostatniego artykułu pt. „Popularne rozwiązania do ochrony komputerów mogą obniżać poziom szyfrowania dla SSL/TLS” na temat opublikowanych badań, które pochylały się nad problemem skanowania ruchu przesyłanego drogą szyfrowaną (protokołem HTTPS), G Data jako kolejny poszkodowany producent postanowił wziąć sprawy w swoje ręce i napisać stosowne sprostowanie.

„Czy oprogramowanie antywirusowe stwarza zagrożenie dla bezpieczeństwa?” – tutaj możecie przeczytać o podobnym stanowisku producenta Emsisoft.

Według powyższego raportu, rozwiązania antywirusowe niemieckiej marki G Data odszyfrowywały ruch HTTPS, by następnie skanować nagłówki i z powrotem przesyłać zaszyfrowaną odpowiedź do serwera, ale już w nie takiej bezpiecznej postaci jak pierwotnie. Według autorów raportu, producent ponownie szyfrując komunikację stosował słabsze szyfry, które pozwalały atakującemu odszyfrować dane przekazywane za pomocą połączenia SSLv3 (podatność nazwano POODLE) poprzez przeprowadzenie ataku typu man in the middle (MITM). Większość zabezpieczonych połączeń używa protokołu TLS, który jest następcą protokołu SSL, lecz część przeglądarek internetowych i serwerów w przypadku, gdy występuje problem z wynegocjowaniem sesji TLS, zaczyna korzystać z podatnego protokołu SSLv3 i tym samym naraża użytkowników na atak.

G Data na swoim blogu wyjaśnia, że badacze popełnili błąd, ponieważ żaden z testowanych rozwiązań marki G Data nie skanuje ruchu HTTPS w jakikolwiek sposób. Jeden z autorów raportu, Zakir Durumeric, wyraził ubolewanie z powodu tego karygodnego błędu. Grupa badaczy postanowiła opublikować poprawiony raport.

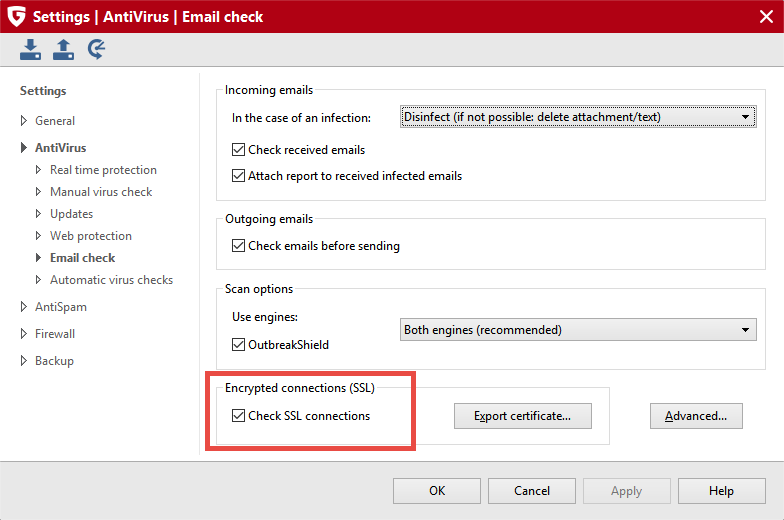

Producent dodaje także, że owszem, antywirusy G Data skanują szyfrowaną komunikację, ale tylko w kontekście wiadomości pocztowych, które przesyłane są innymi protokołami. Użytkownicy domowi, którzy chronią swoje komputery aplikacjami zabezpieczającymi od producenta G Data mogą taką opcję wyłączyć.

W przypadku skanowania stron WWW – bo tego dotyczył raport – antywirusy G Data sprawdzają tylko adresy IP oraz nazwy domen, aby w porę zablokować ewentualnego szkodliwego hosta, który może pełnić rolę dystrybutora szkodliwej treści. Skanowanie stron HTTPS wymagałoby odszyfrowywania przesyłanej komunikacji, dlatego też niemiecki dział inżynierów z firmy G Data podął świadomą decyzję, aby tego nie robić.

Błędy w testach się zdarzają i będą się zdarzać, dlatego tak istotna jest współpraca pomiędzy badaczami, a producentem, aby w porę wyeliminować tego typu pomyłki i nanieść stosowne korekty, najlepiej jeszcze przed publikacją badania.

Czy ten artykuł był pomocny?

Oceniono: 0 razy