G Data od wielu lat zajmuje fotel lidera detekcji on demand i nic nie wskazuje na to, by w tym roku zaszły istotne zmiany w tej kwestii. Oprogramowanie niemieckiego producenta w swym najnowszym wydaniu prezentuje nową, unikalną technologię antywirusową, odświeżony interfejs i ulepszone, znane już moduły ochrony.

Popularna aplikacja zdobyła ogromne uznanie wśród polskich użytkowników, dzięki czemu można uznać ją za sprawdzone narzędzie do walki z zagrożeniami pochodzącymi z sieci. Najnowsze wydanie oznaczone numerem 2014 zrecenzowaliśmy oraz przetestowaliśmy dla Was. Czy nowa wersja ma szansę podtrzymać dobrą passę poprzednich produktów?

Nowości w wersji 2014

- nowy interfejs (wg mnie o wiele ładniejszy)

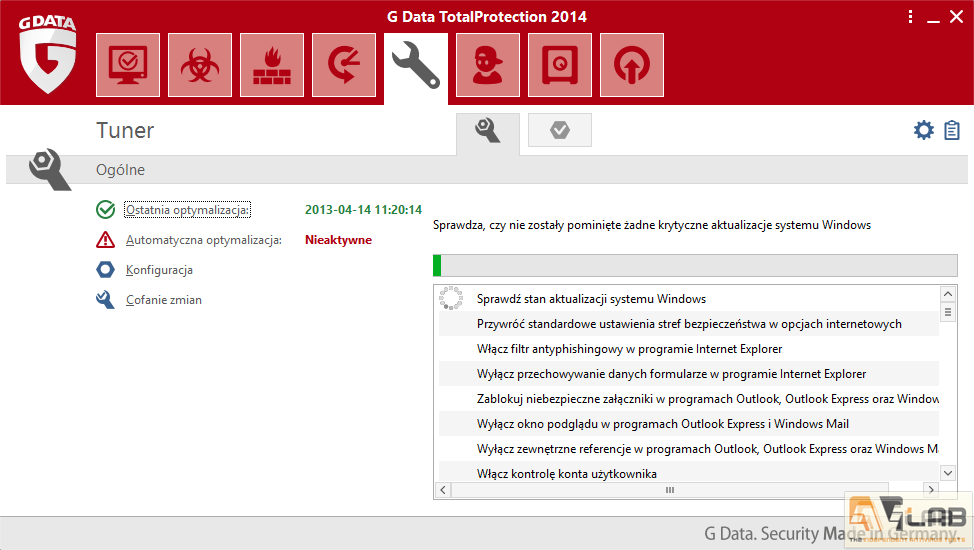

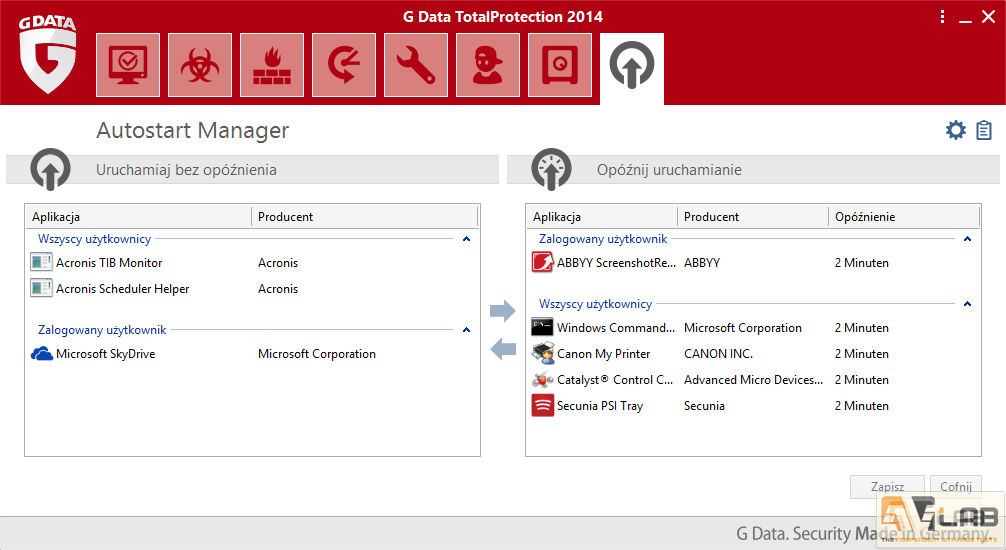

- Startup Manager – moduł do zarządzania autostartem

- moduł Guard Bank – do ochrony bankowości

- nowe technologie antywirusowe – opis w dalszej części

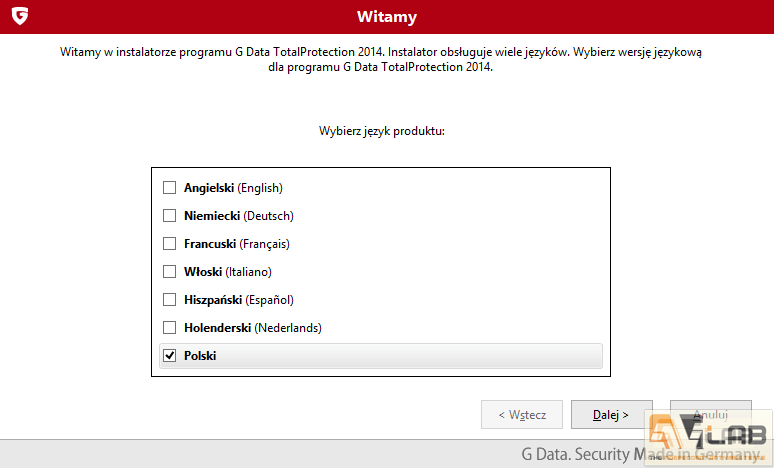

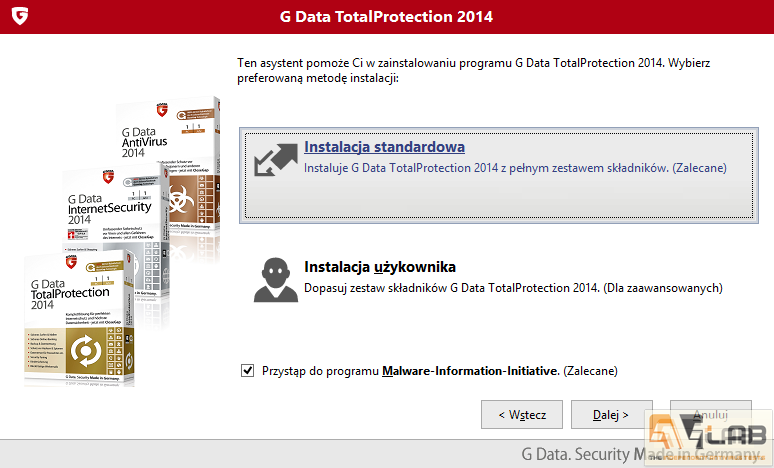

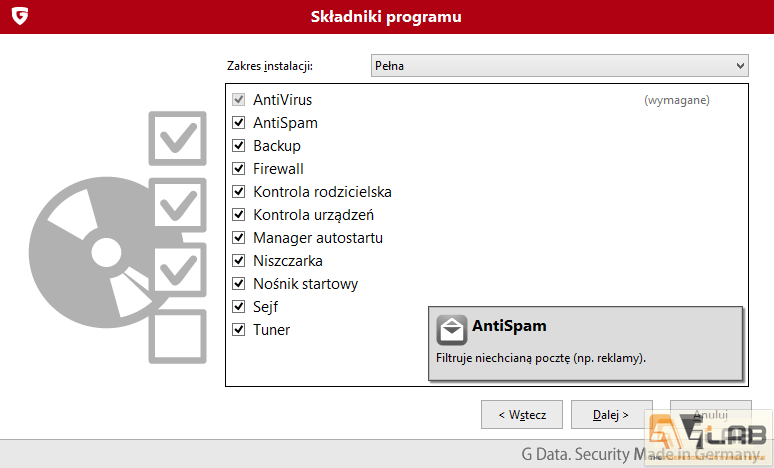

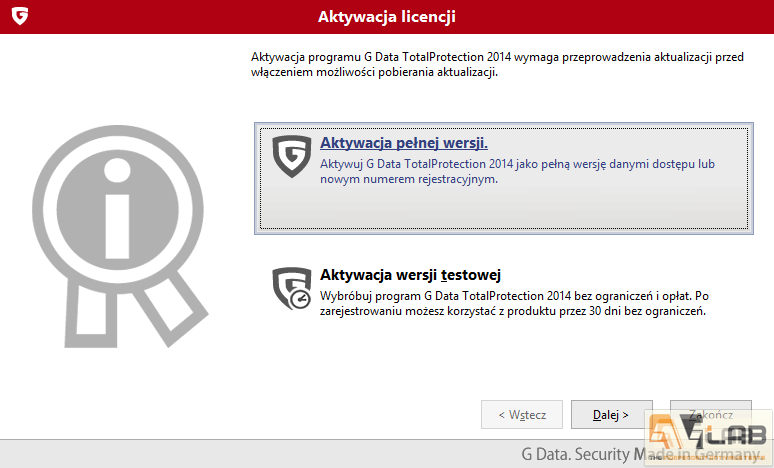

Instalacja

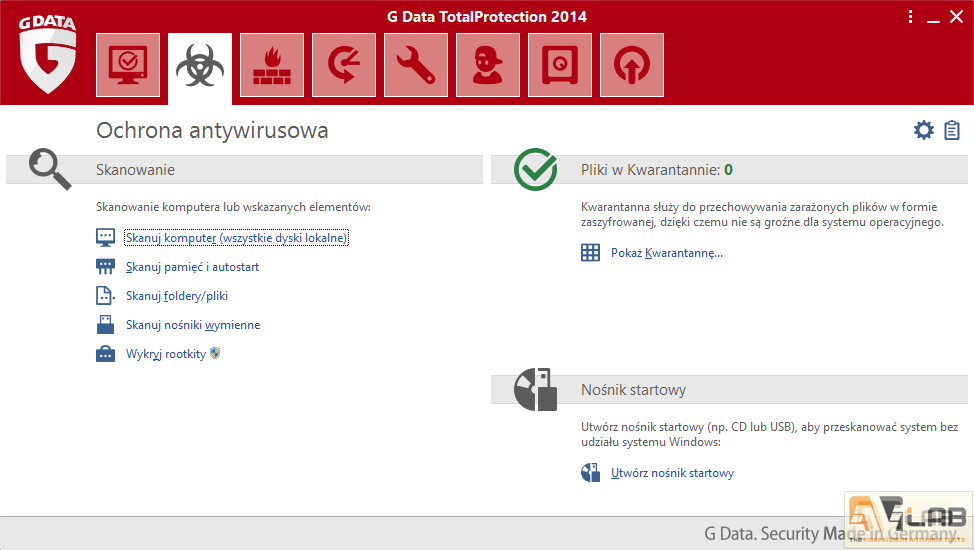

Moduł antywirusowy

Moduł antywirusowy uległ zmianie. Program w poprzedniej wersji korzystał z silników Bitdefendera oraz avasta. Technologia DoubleScan oferowała znakomitą szybkość skanowania oraz wykrywalność, ale kosztem wydajności. Obecnie, specjaliści G Daty zdecydowali się na własne, dedykowane rozwiązanie pod bardzo tajemniczą nazwą CloseGap.

Technologia CloseGap opiera się na detekcji z poziomu sygnatur i proaktywnej ochrony BankGuard, WebCloud, Firewall, MailCloud oraz ochrony behawioralnej. Technologia ta zapewnia:

- Szybką reakcję na zagrożenia, także na malware stargetowany na użytkowników konkretnego państwa

- Wydajność

- Modułową strukturę

- Elastyczne reagowanie na najnowsze zagrożenia

Jak działa CloseGap?

Nowa technologia oparta jest o strukturę modułową. Co to oznacza dla zwykłego użytkownika? Kiedy specjaliści G Data SecurityLabs natrafią na nowe zagrożenia, które prócz aktualizacji sygnatur będzie wymagać nowej technologii, będą w stanie uaktualnić pewne części CloseGap nowszą technologią, spełniającą zmieniające się standardy.

„Technologia CloseGap jest najbardziej precyzyjna w obronie przed złośliwym oprogramowaniem oraz zaskakuje

szybkością. Bardzo krótki czas odpowiedzi pomiędzy pierwszym wykryciem szkodnika, a uaktualnieniem baz sygnatur jest często decydujący. W naszym przypadku średnia to 33 minuty, co plasuje G Datę w czołówce rankingu. Technologia G Data CloseGap przedstawia nowy sposób zapewnienia bezpieczeństwa, bazujący na ochronie proaktywnej połączonej z najnowszymi bazami sygnatur tworząc potężną Hybrid Active Protection.”– mówi Łukasz Nowatkowski, dyrektor techniczny i członek zarządu G Data Software.

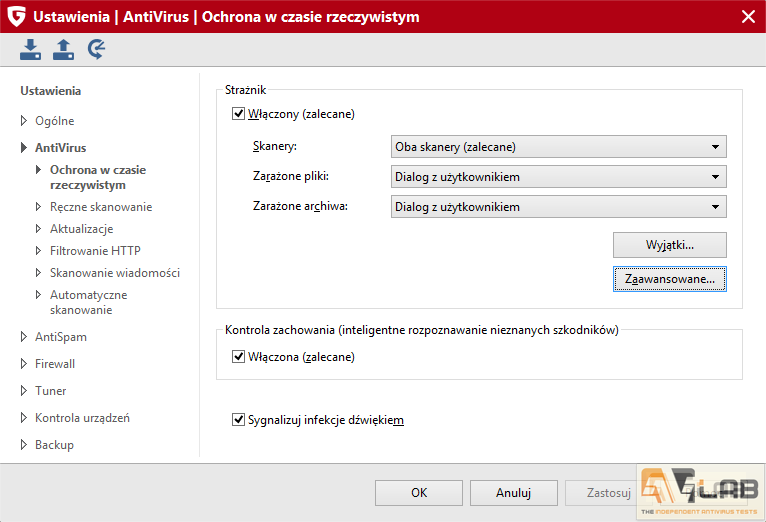

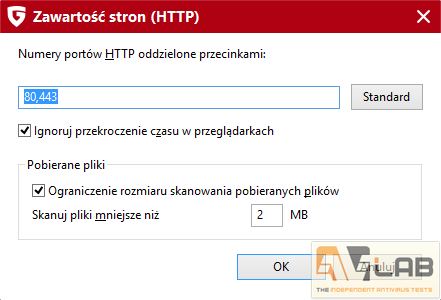

Moduł ochrony WWW

Moduł ten filtruje automatycznie otwierane strony pod kątem zawartości malware, PUP (potencjalnie niepożądanych programów) czy phishingiem. Jeśli pobierana zawartość lub otwierana strona zostanie zakwalifikowana jako niebezpieczna, zagrożenie zostanie zgłoszone w postaci komunikatu, a strona nie otworzy się.

Antyspam

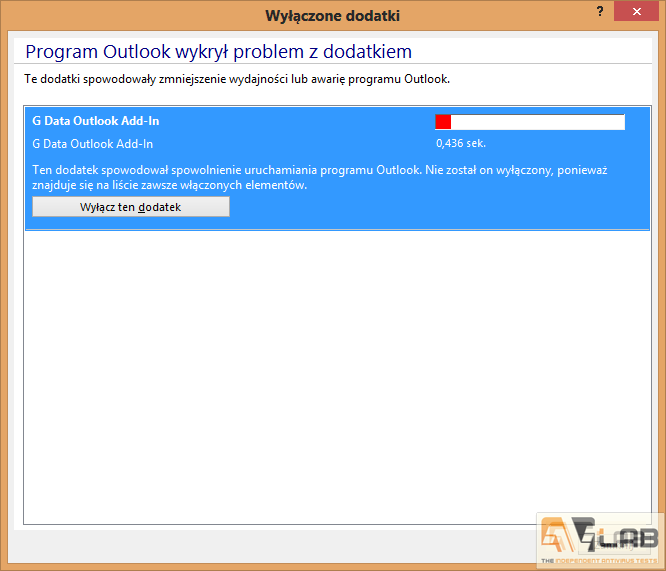

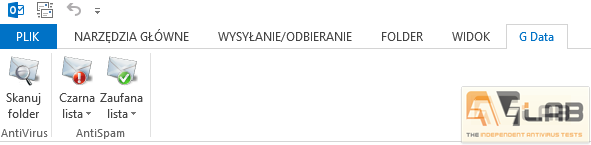

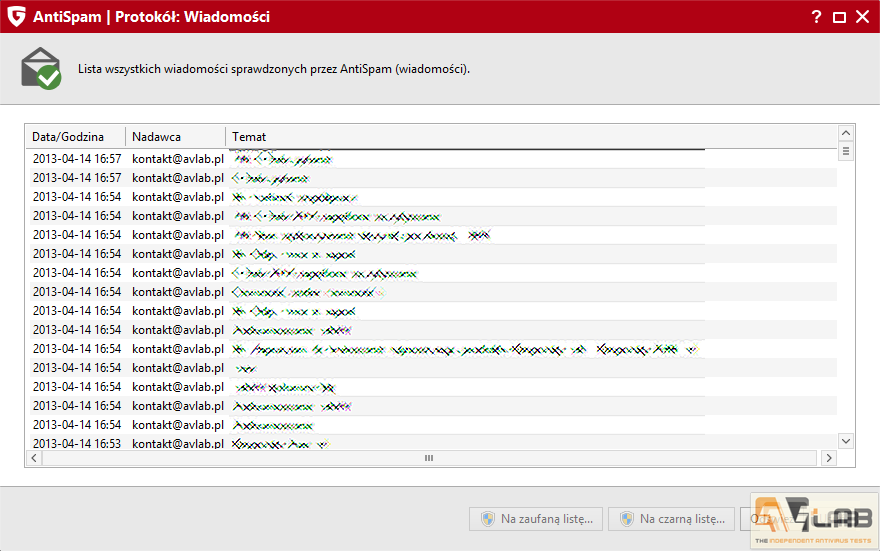

W programie Microsoft Office Outlook skanowanie poczty realizowane jest przez wtyczkę G Data Outlook Add-In.

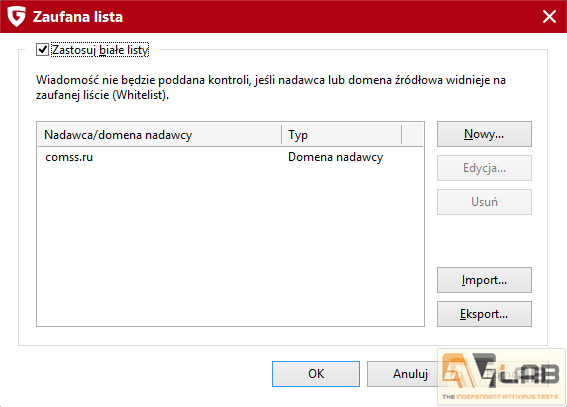

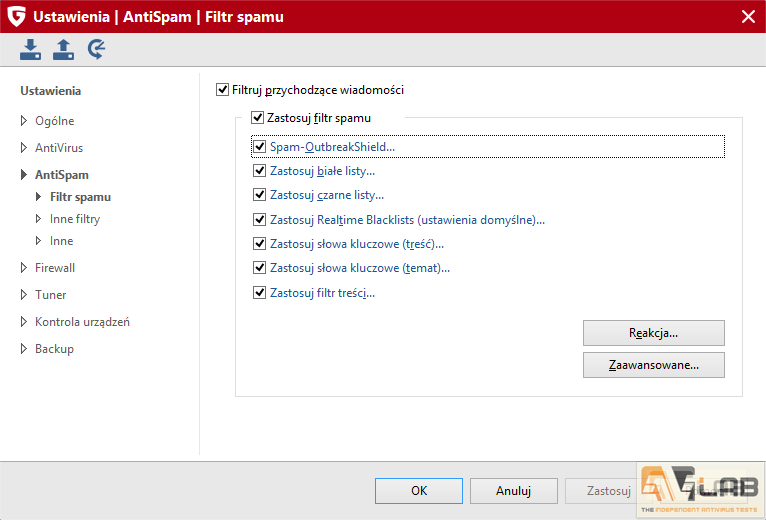

Dodatkowo G Data korzysta z następujących technologii antyspamowych

– OutbreakShield – wykrywa i rejestruje masowo wysyłane wiadomości i w czasie rzeczywistym powstrzymuje wysyłanie spamu.

– RBL – Realtime Blacklist – RBL jest to serwer DNS, który zawiera listę adresów IP spamerów. Jeśli IP nadawcy znajdzie się w jakiejś kategorii na czarnej liście, połączenie zostanie przerwane. Inaczej, RBL zawiera adresy serwerów i stron, które przechowują informacje dotyczące spamerów.

– filtrowanie treści (algorytm Bayesa) – Nazwa tego algorytmu wyszukującego spam pochodzi od nazwiska angielskiego matematyka i teologa Thomasa Bayesa (1702-1761), który zajmował się między innymi rachunkiem prawdopodobieństwa. Rozpoznawanie spamu w programie opiera się na metodach filtrowania słów kluczowych, które pozwalają na uczenie modułu Antyspam, aby ten mógł rozpoznawać spam, prawdopodobny spam oraz czyste wiadomości. Podczas uczenia poszczególnym składnikom czystych wiadomości lub spamu przydzielany jest odpowiedni współczynnik. Gdy dostajemy wiadomość e-mail, antyspam skanuje ją przy użyciu algorytmu iBayesa, aby określić czy wiadomość jest spamem czy czystą wiadomością. Komponent sumuje klasyfikatory każdego elementu spamu (czystej wiadomości) i oblicza współczynnik spamu. Im większy jest współczynnik spamu, tym wyższe prawdopodobieństwo, że wiadomość zawiera spam. Domyślnie wiadomość jest oznaczana jako czysta, jeżeli wartość współczynnika nie przekracza 60. Jeżeli wartość współczynnika jest wyższa niż 60, wiadomość jest oznaczana jako potencjalny spam. Jeżeli wartość przekroczy 90, wiadomość jest oznaczana jako spam.

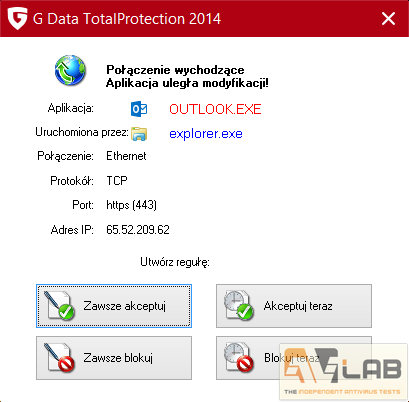

Firewall

Firewall w produkcie G Data w trybie domyślnym działa automatycznie nie wyświetlając żadnych komunikatów. Dla zaawansowanych użytkowników zalecamy tryb interaktywny. W przypadku próby połączenia aplikacji z internetem zostanie wyświetlony stosowny komunikat:

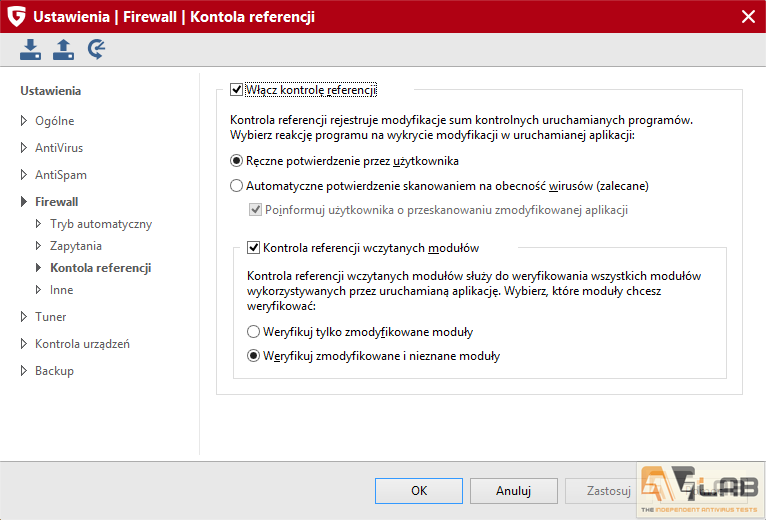

A jeśli chcemy mieć jeszcze większą kontrolę nad aplikacjami w systemie, firewall G Daty potrafi działać jako HIPS (o czym mało osób wie). Wystarczy włączyć Kontrolę Referencji, która nadzoruje sumy kontrolne uruchamianych programów.

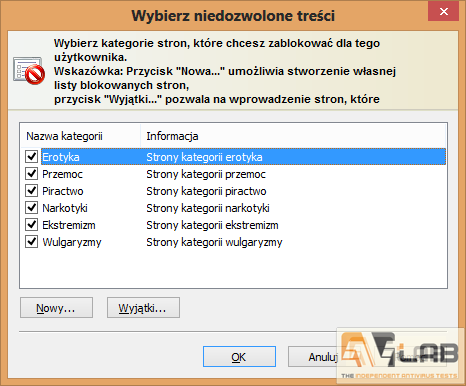

Kontrola rodzicielska

UWAGA! Korzystanie z kontroli rodzicielskiej wymaga włączenia filtrowania HTTP.

Test kontroli rodzicielskich można przeczytać pobierając plik z menu RAPORTY. Mimo, iż testowaliśmy wersję 2013, niewiele się od tamtego czasu zmieniło w tym module.

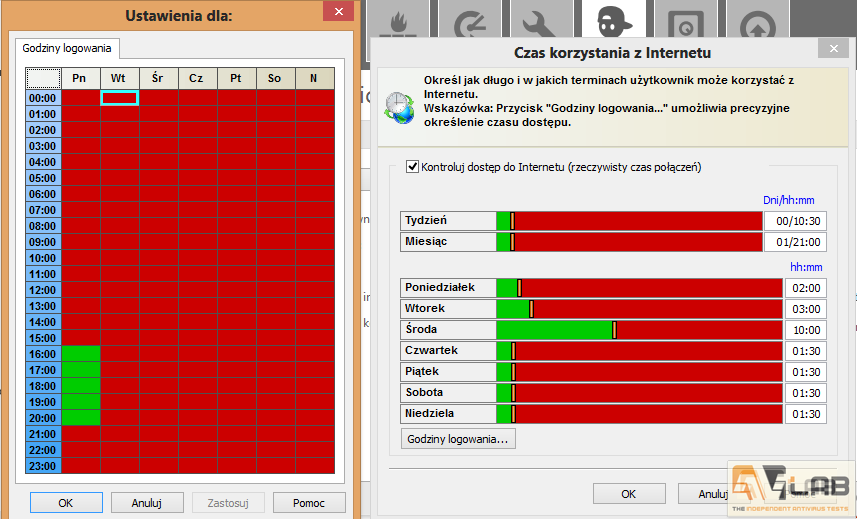

Kolor czerwony blokuje dostęp do Internetu a kolor zielony w ustalonych godzinach zezwala. Co ciekawe, rodzic ma możliwość zdefiniowania nie tylko konkretnych godzin „od do”, ale również przydzielenie np. 2 godzin dziennie niezależnie od pory dnia i nocy.

G Data będzie kontrolować dostęp do Internetu, ale również posiada funkcję prawie identyczną z tą różnicą, że może zabronić korzystania z komputera (nie tylko z Internetu).

Testy, testy, testy…

Przeprowadziliśmy test pod kątem użycia CPU oraz pamięci RAM podczas skanowania oraz spoczynku. Do tego celu przygotowaliśmy system Windows 8 Pro x64 z podzespołami o parametrach:

CPU: Athlon II X2 3150 MHz

RAM: 4GB CL5 800MHz

HDD: 500GB SATAIII, 7200 RPM

Po pierwszym uruchomieniu systemu został on zaktualizowany o ważne oraz krytyczne aktualizacje. Następnie system został uruchomiony ponownie i zostawiony na 5 minut w trybie bezczynności użytkownika. Całkowite, średnie użycie pamięci RAM było mierzone dzięki wbudowanemu monitorowi wydajności w system i przez następne 10 minut wyniosło 3213 MB. Odejmując 3213 MB od całkowitej pamięci 4095 MB otrzymaliśmy 848 MB. Liczba ta reprezentuje użycie pamięci RAM przez system operacyjny bez oprogramowania antywirusowego. Aby zmierzyć użycie RAM oraz CPU przez program antywirusowy użyliśmy tych samych narzędzi. Czas w jakim były robione pomiary to 5 minut. Interwał wynosił 5 sekund.

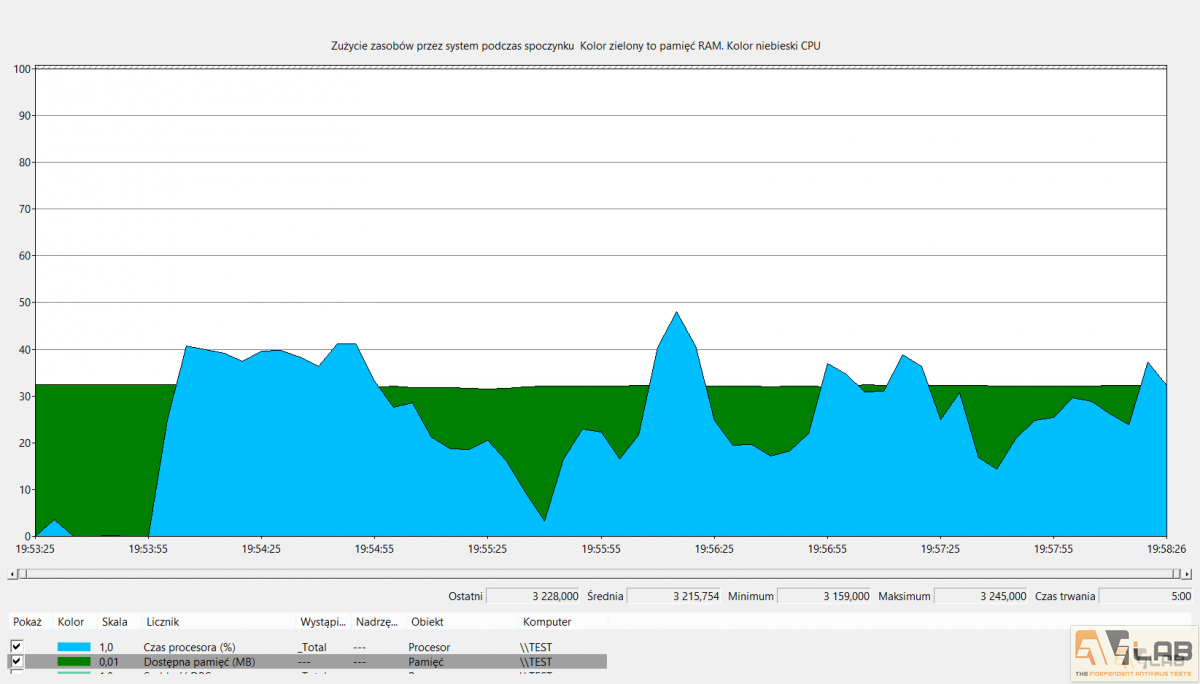

A oto wyniki (wykresy przedstawiają całkowite, średnie użycie zasobów przez cały system):

W spoczynku:

Całkowite, średnie użycie pamięci RAM przez system z G Datą wyniosło 3216 MB. Tak więc dzięki znajomości podstawowej matematyki obliczyliśmy, że 4095 – 3216 = 879 MB (system z AV)

879 MB – 848 MB (system bez AV) = 31 MB – tyle pamięci RAM używa G Data Total Protection 2014 w spoczynku. Wynik naprawdę rewelacyjny. Ale czy tak samo jest z procesorem?

W spoczynku średnie użycie procesora w ciągu 5 minut przez system operacyjny oraz oprogramowanie antywirusowe wyniosło 25,255%. Sporo. Aczkolwiek należy wziąć pod uwagę, że program mógł w czasie bezczynności skanować system. I tak też było. Powtórzyliśmy czynność. Wynik dla procesora to 2,647%.

A jak pod obciążeniem, czyli podczas skanowania uruchomionego przez użytkownika?

Całkowite, średnie użycie pamięci RAM przez system z G Datą wyniosło 2997 MB.

4095 – 2997 = 1098 MB – użycie pamięci RAM przez system wraz z G Datą podczas skanowania.

1098 – 848 = 250 MB – tyle wyniosło średnie użycie ramu przez G Datę (w ciągu 5 minut).

A jak z procesorem? 26,863% – co widać na powyższym wykresie.

Podsumowując mini test: brawa dla G Daty. Wynik został poprawiony o ponad 50% w stosunku do wersji 2013. Wyniki testu porównawczego pakietów Internet Security 2013 tutaj http://avlab.pl/files/others/arts/31/Test_wydajnosciowy_IS_2013.pdf

Dodatkowe moduły

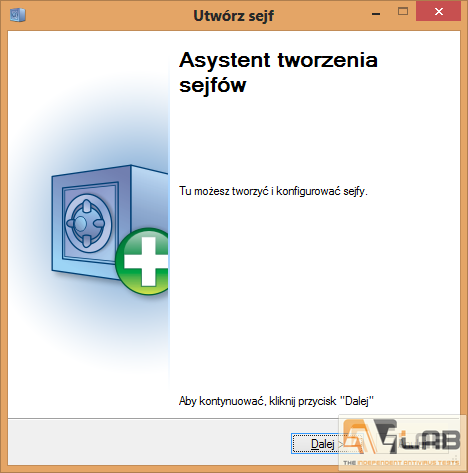

„Antywirus” to nie wszystko. Z reguły pakiet Internet Security (lub bardziej rozbudowane) zawierają (powinny) zawierać coś więcej niż moduł antywirusowy, firewall czy filtrowanie http/s. Tak więc G Data TotalProtecion 2014 dodatkowo zawiera:

Co w podsumowaniu..

Czy mam pisać Och! Wow! Super! ?? W żadnym wypadku. Korzystając z tego oprogramowania przez 3 tygodnie (na własnym systemie, nie testowym czy wirtualnym) jestem bardzo zadowolony z G Daty TotalProtection 2014. Program bardzo solidny, bardzo „lekki” dla systemu. Albo powiem inaczej. Kiedy nie zajmowałem się testami lub innymi tematami związanymi z bezpieczeństwem nawet przez myśl mi nie przeszło, że używam G Daty czy jakiegokolwiek programu antywirusowego. Jest to program typu „zainstaluj i zapomnij” tj. bardzo zautomatyzowany. Jest to niewątpliwie ogromny plus dla użytkowników chcących mieć po prostu bardzo dobrą ochronę bez „pytania”, i dla tych, którzy lubią mieć wszystkie pakiety przychodzące oraz wychodzące pod kontrolą.

Ale kupując wersję TotalProtection nie samym „antywirusem” człowiek żyje. Bardzo dobra kontrola rodzicielska, dzięki której rodzic może ustalić dziecku dzienny limit korzystania z Internetu lub całkowicie z komputera jest bardzo dobrym pomysłem. Szkoda, że przy okazji testu kontroli rodzicielskich nie każdy producent zwraca na to uwagę. Co innego znaczy kontrola „rodzicielska” w firmie a co innego dla rodzica, chcącego chronić dzieci przez nadmiarem „niepotrzebnych” informacji płynących z sieci.

Wart uwagi jest również moduł kontrolujący uruchamiane programy podczas rozruchu systemu. Od tej pory, nie straszne dla użytkownika będzie wyłączenie zbędnych programów, co przyśpieszy start systemu. Nie bójcie się używać tej funkcji, nie tylko przez takie aplikacje jak G Data, ale również z polecenia „msconfig”.

W programie nie dopatrzyłem się wad (uczulam, że jak to zwykle bywa – „lekkość” G Daty jak i innych programów zabezpieczających może być inna na różnych konfiguracjach sprzętowych). Dlatego z czystym sumieniem przyznaję najwyższą notę, tj 5!

Wady

- nie dopatrzyłem się, naprawdę! 😉

Zalety

- bardzo dobra ochrona

- jeszcze „lżejszy” niż wersja 2013 (program bardzo pozytywnie mnie zaskoczył. A wiem co mówię, skoro używałem go codziennie przez 3 tygodnie)

- poprawiony, ładniejszy interfejs

- antyspam

- doskonały firewall z możliwością zamienienia go w HIPSa

- menadżer autostartu

- kopia zapasowa na FTP

- kontrola rodzicielska

Czy ten artykuł był pomocny?

Oceniono: 0 razy