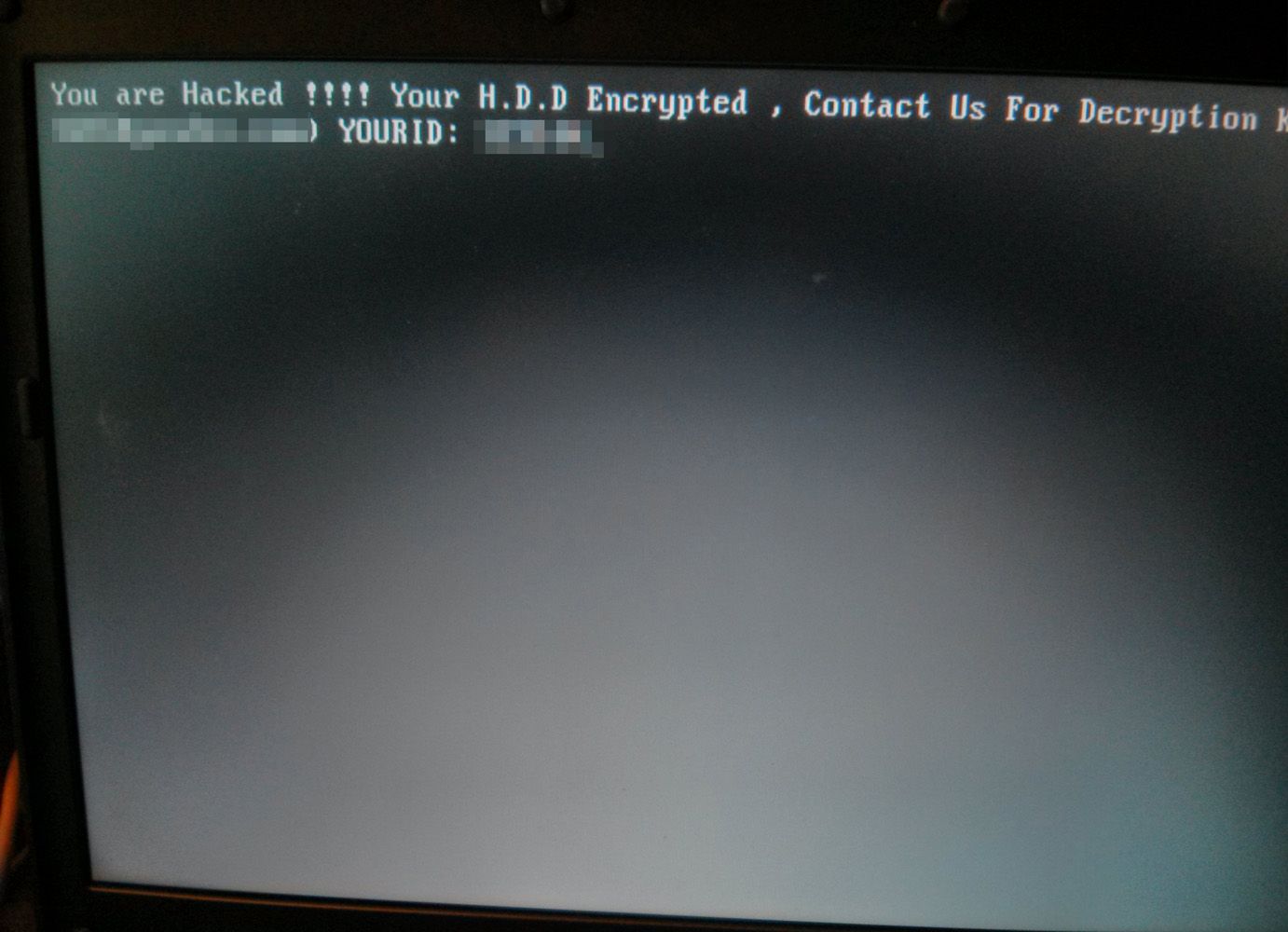

Do tej pory mieliśmy do czynienia z zagrożeniami z rodziny krypto-ransomware, które działały w dosyć szablonowy sposób: infekowały zasoby sieciowe, takie jak: dyski, foldery, pliki, udostępnione drukarki w sieci oraz dane na dyskach lokalnych. HDDCryptor wyprzedza o jeden krok wszystkie dotychczasowe podobne zagrożenia i blokuje dostęp do dysków nadpisując sektor rozruchowy MBR. W ten sposób zagraża już nie tylko użytkownikom indywidualnym, ale także korporacyjnym — a w ich przypadku, „postawienie na nogi” środowiska produkcyjnego to walka z czasem i pieniędzmi. I niestety wydaje się, że tą walkę mogą przegrać administratorzy — kopia zapasowa plików na nic się zda, potrzebna będzie kopia całego obrazu systemu.

HDDCryptor infekuje system operacyjny na skutek pobrania złośliwego pliku ze stron internetowch, dlatego ten wektor ataku powinie być czym prędzej odpowiednio zabezpieczony.

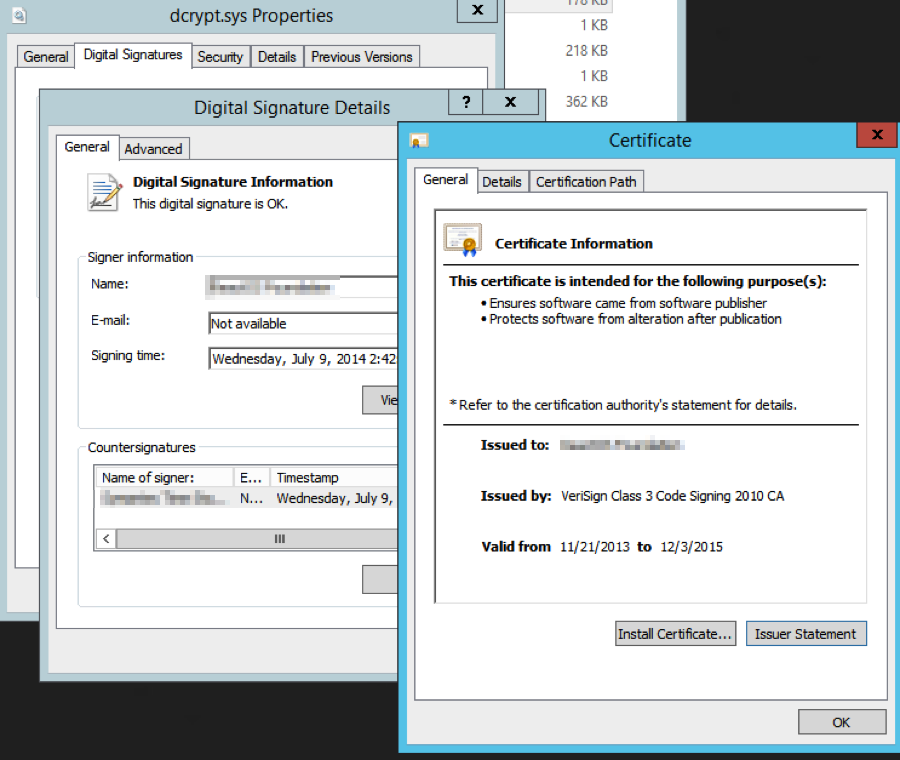

Ransomware HDDCryptor instaluje szereg dodatkowych komponentów — podpisanych cyfrowo.

- dcapi.dll (detected as Ransom_HDDCRYPTOR.A)

- dccon.exe (wykorzystywany jest do szyfrowania)

- dcrypt.exe

- dcrypt.sys

- log_file.txt (zawiera informacje o aktywność malware)

- Mount.exe (skanuje zmapowane dyski i szyfruje pliki)

- netpass.exe (to darmowe narzędzie sieciowe; wykorzystywane jest przez wirusa do skanowania udostępnionych folderów oraz folderów zcache’owanych oraz odzyskiwania sieciowych poświadczeń administracyjnych)

- netuse.txt (zawiera informacje o zmapowanych dyskach)

- netpass.txt (zawiera informacje o hasłach)

Autorzy tego szkodnika, aby upewnić się, że będzie on działał po zrestartowaniu systemu, uruchamiają usługę DefragmentService, która wykonuje swój kod poprzez wiersz poleceń.

HDDCryptor do szyfrowania plików na poziomie sieciowym wykorzystuje bezpłatne narzędzie, które dostepne jest do pobrania ze strony diskcryptor.net i nadpisuje MBR oraz dodaje zmodyfikowany bootlodaer wyświetlając komunikat o zaszyfrowanym dysku. DiskCryptor wspiera kombinację algorytmów szyfrowania AES, Twofish i Serpent.

W jaki sposób się zabezpieczyć?

Metody ochrony przed ransomware są takie same, jak w każdym przypadku, z tą różnicą, że na nic zda się backup plików, jeśli administratorzy będą zajęci przywracaniem sektora MBR do stanu z przed infekcji — z kopii zapasowej całego obrazu systemu lub przy pomocy zewnętrznych narzędzi.

Pamiętajcie też, że nawet po przywróceniu bootloadera na poprawny, należy pozbyć się infekcji. Już teraz uchylamy rąbka tajemnicy i zachęcamy do skorzystania z oprogramowania stworzonego do tego celu — skanerów antywirusowych: Emsisoft Emergency Kit, Trend Micro HouseCall, Arcabit Skaner Online, ESET Online Scanner, Dr.Web CureIt!, Kaspersky Virus Removal Tool, Panda Cloud Cleaner oraz Sophos Clean. Szczegóły z testu już niebawem (jest to kwestia kilku dni). Większość z nich pozwala na utworzenie płyty ratunkowej i przeskanowaniem całego komputera przed uruchomieniem systemu operacyjnego.

Czy ten artykuł był pomocny?

Oceniono: 0 razy