W mediach często pojawia się temat fałszywych rozmów telefonicznych kierowanych do znanych osób, podczas których są oni informowani o nieprawdziwych wydarzeniach. Ofiarą takiego nękania zostali m.in. Paulina Matysiak, a także córka Romana Giertycha i żona polityka Borysa Budki.

Podawane informacje przez przestępcę zwykle dotyczą przykrych życiowych sytuacji, stanowią groźby. Na szczęście wszystkie te historie są zmyślone. Należy mieć na uwadze, że technologia i zabezpieczenia są rozwijane, natomiast w ograniczonym stopniu dotyczy to sieci GSM. Ich działanie praktycznie nie zmieniło się od powstania, czyli od lat 80. minionego wieku.

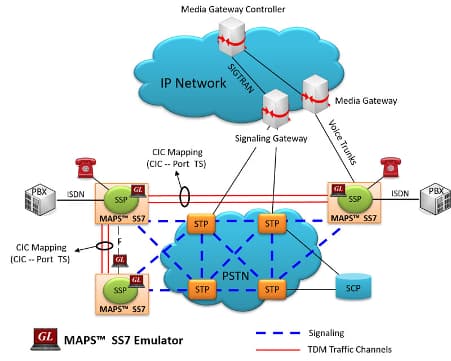

W sieciach GSM stosowanych jest kilka protokołów komunikacyjnych, reguł, za pomocą których możliwe jest nawiązanie połączenia pomiędzy urządzeniami. Znane protokoły w sieciach komputerowych to np. HTTP/HTTPS, SSH, SMB, FTP czy już wypierany Telnet. Zbiór protokołów GSM nosi nazwę Signaling System 7 (SS7). Powstał on w 1981 roku i opisuje wszystkie możliwe „czynności” wykonywane w ramach GSM.

Czy łatwo jest dokonać spoofingu (podszywania się)?

Kwestia weryfikacji osoby (lub bota) wykonującej połączenie nie jest zbyt rozbudowana i w zasadzie bez większych trudności można przeprowadzić spoofing, czyli podszyć się pod numer innej osoby.

Konsekwencje mogą być bardzo poważne, bo telefon informujący o śmierci kogoś bliskiego „wykonany” z numeru zmarłej osoby nie będzie pozytywnym doświadczeniem. Można wyobrazić sobie inne sytuacje związane już z typowym bezpieczeństwem np. próbę wyłudzenia danych i w konsekwencji straty finansowe.

Również z tego powodu tajne dane najlepiej przekazywać z użyciem zabezpieczonych form komunikacji. Telefony nie mają możliwości weryfikacji nadawcy i dlatego wiadomość od przestępcy będzie widoczna pod prawdziwym SMS-em np. od banku.

Jeśli musimy przesłać dane, to powinniśmy użyć dwóch różnych kanałów, np. e-mail do loginu i jednego z bezpiecznych komunikatorów do przesłania hasła.

Usługa spoofowania numeru telefonu

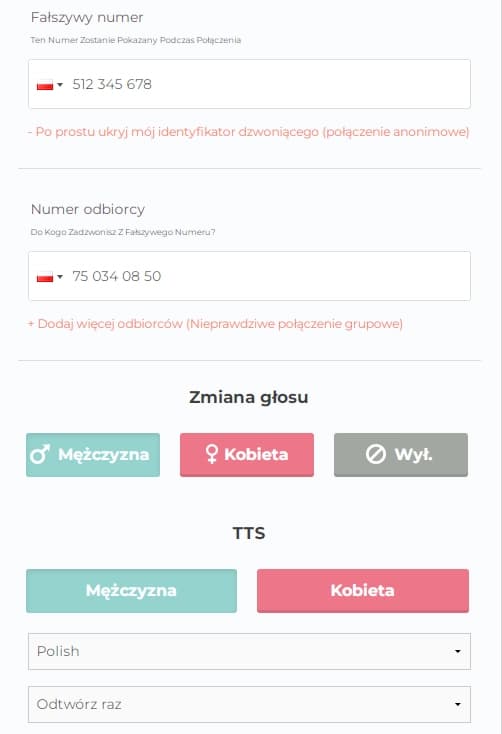

Istnieje wiele rozwiązań działających w przeglądarce lub jako aplikacja. Ich wspólną cechą jest to, że nie wymagają umiejętności technicznych do przeprowadzenia spoofingu. Dla przykładu formularz jednej z nich wygląda następująco:

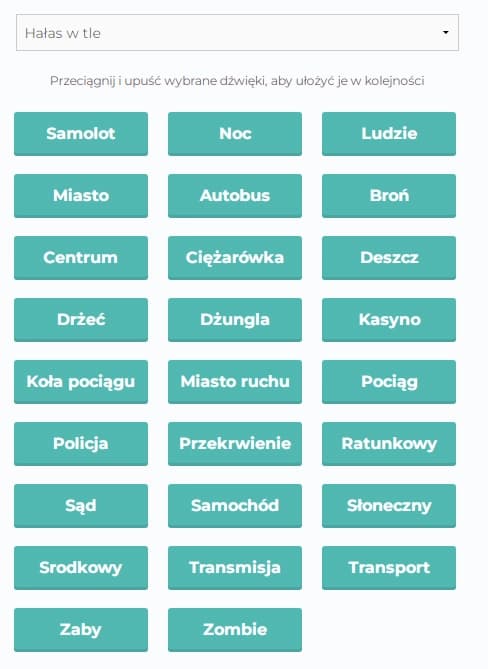

Podajemy numer, pod który zamierzamy się podszyć, prawdziwy numer ofiary, język i ton głosu (jeśli zdecydujemy się użyć). W polu poniżej TTS wpisujemy treść komunikatu, który zostanie odczytany przez ofiarę. Dodatkową opcją jest dodanie odgłosów w tle:

Usługa jest płatna, a realizacji płatności dokonamy poprzez PayPal lub z użyciem bitcoinów. Kupujemy kredyty, a najtańszy pakiet 20 kredytów kosztuje 6.5 €. Można bezpłatnie wykonać jedno połączenie w celu przetestowania. Twórcy, oprócz przedstawienia powyższych opcji, dodają również:

Wszystkie fałszywe telefony oraz traffic będą przesyłane przez HTTPS (SSL). Trzecia strona nie będzie miała do nich dostępu. Obsługujemy prawie wszystkie telefony i telefony komórkowe, bez względu na to, czy masz iPhone’a Androida, Windows Phone, Blackberry czy cokolwiek innego.

Niestety trzeba przyznać im rację, ponieważ w Polsce podobne ataki mają miejsce od dłuższego czasu, a pomimo tego nikt za nic nie odpowiada.

Policja po otrzymaniu zgłoszenia od pokrzywdzonych osób (w wyniku np. gróźb) pozyskuje sfałszowany numer telefonu i zwykle najwięcej problemów ma właściciel numeru, który został wykorzystany jako słup. Po analizie bilingów można udowodnić niewinność, ale aresztowanie czy nakaz przeszukania nie jest przyjemne.

W Google Play aplikacja widnieje pod nazwą, która sugeruje jakoby była do ochrony prywatności. Opis dostępny w języku angielskim cytujemy poniżej:

Need to protect your privacy? Our tools will help your to secure your privacy. Your central place to use apps for text messages, sms, phone calls, emails or get a virtual number to protect your privacy.

Use virtual numbers for calls and text message. Make and receive calls and also send and receive text messages with virtual numbers.

Redirect your voice calls and SMS to any of your real numbers.

Create your personal phone. Protect your privacy and add features like voice, sound effects, record calls and conference calls.

Deweloper (Blacktelio) jest także wydawcą innych podobnych aplikacji:

Coraz częściej do komunikacji wykorzystujemy komunikatory online, jednak połączenie telefoniczne wciąż stanowi najszybszy sposób kontaktu. Do tradycyjnych połączeń przyzwyczajone jest starsze pokolenie, ale sieci GSM mają swoje techniczne słabe strony. Na razie nie widać woli poprawy sytuacji, ponieważ zmiany po stronie infrastruktury operatorów będą bardzo kosztowne.

Czy ten artykuł był pomocny?

Oceniono: 8 razy