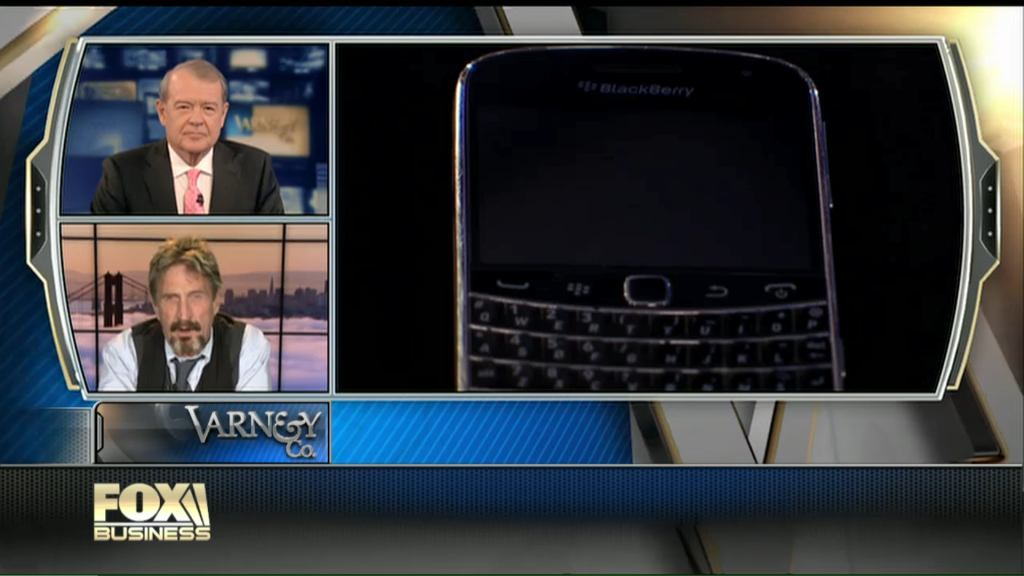

John McAfee, jedna z najbardziej kontrowersyjnych postaci w branży IT, założyciel firmy McAfee, która obecnie należy do Intel Corporation (od 19 sierpnia 2010 roku), w telewizyjnym show z udziałem prowadzącego Stuarda Varney’a, podczas wideo rozmowy z dziennikarzem kanału Fox Business Network tłumaczył, w jaki sposób hakerzy mogli włamać się do systemów firmy Sony Pictures Entertainment.

Aby lepiej wyjaśnić tą kwestię dla telewidzów, John McAfee poprzez pocztę głosową w telefonie należącym do dziennikarza uzyskał dostęp do jego listy kontaktów i upozorował połączenie przychodzące od jednej osoby z książki telefonicznej właściciela telefonu – oczywiście w celach demonstracyjnych.

Dalsze kwestie poruszane przez Johna wyjaśniają, jak mogło dojść do ataku na Sony i jak sam twierdzi – tak też się faktycznie stało.

Atakujący, by zdobyć dane dostępowe do różnych systemów logowania musiał wykonać socjotechniczny atak polegający na podszycie się pod ważną osobowość w firmie – osobę decyzyjną, kierownika, prezesa, itp. Aby to zrobić, John McAfee „zadzwonił” do poczty głosowej dziennikarza, włamał się do niej oraz uzyskał dostęp do jego listy kontaktów. Następnie nadpisał ID swojego połączenia na połączenie od centrali FOX NEWS. Wystarczy tylko przeszukać kontakty i wybrać taki, który odpowiada kierownikowi, szefowi, prezesowi, itp.

Jak wyjaśnia John, atak ten pokazuje w jaki sposób hakerzy mogli uzyskać potrzebne dane od przypadkowej osoby pracującej dla Sony. Pozorując połączenie od ważnej osoby z firmy lub nawet od FBI, atakujący mogli „wymusić” na rozmówcy podanie loginów i haseł. Dalszą historię, co działo się dalej z Sony Pictures znamy wszyscy.

W tym ataku socjotechnicznym kluczowym elementem nie jest metoda oraz sposób uzyskania dostępu do telefonu, lecz poprawnie przeprowadzona rozmowa z użyciem perswazyjnych technik, które mogły dać wymierne korzyści atakującemu. Co więcej, sfałszowanie ID dzwoniącego w taki sposób, by odbiorca był przekonany, że przychodzące połączenie zawiera nazwę i numer telefonu, tudzież inne informacje przypisane konkretnej osobie w książce telefonicznej, będzie dodatkowo stwarzało poczucie autentyczności rozmówcy.

Rozmowę Johna ze Stuardem można obejrzeć m.in. pod tym linkiem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy