Badacze ESET i ukraińskiego CERTu odkryli nowy wariant złośliwego oprogramowania Industroyer, który potrafi zakłócać działanie instalacji przemysłowych. Ten sam szkodliwy program został po raz pierwszy wykorzystany w 2016 roku przez grupę Sandworm APT (taktyki tej grupy zostały użyte w tym teście bezpieczeństwa) do spowodowania przerw w dostawie energii na Ukrainie. Obecnie atakujący podjęli próbę znacznie bardziej rozległego działania – rozmieścili szkodliwego Industroyera na podstacjach wysokiego napięcia na Ukrainie. Ponadto zamieszczamy także kalendarium cyberataków na Ukrainę, podsumowując dotychczasowe działania hakerów wymierzone w ukraińskie cele.

Industroyer2 został zainstalowany jako pojedynczy plik wykonywalny systemu Windows o nazwie 108_100.exe, a jego wykonanie zostało zaplanowane na 08.04.2022 o godzinie 16:10:00 UTC. W pliku Industroyera2 widać, że został on skompilowany 23.03.2022, co sugeruje, że napastnicy planowali atak przez ponad dwa tygodnie – komentuje Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET.

Industroyer2 jest wysoce konfigurowalny. Zawiera szczegółową, zakodowaną na sztywno konfigurację, kierującą jego działaniami. Różni go to od pierwotnej wersji Industroyera, który przechowuje konfigurację w osobnym pliku .INI.

Taka budowa generuje pewne ograniczenia dla atakujących, którzy muszą rekompilować Industroyer2 dla każdej nowej ofiary lub środowiska. Jednak biorąc pod uwagę, że rodzina Industroyer została dotychczas użyta jedynie dwukrotnie, z pięcioletnią przerwą między każdą wersją, prawdopodobnie nie jest to ograniczenie dla operatorów grupy Sandworm – ocenia ekspert ESET. W tym momencie nie wiemy, w jaki sposób atakujący przedostali się z sieci IT do sieci Industrial Control System (ICS).

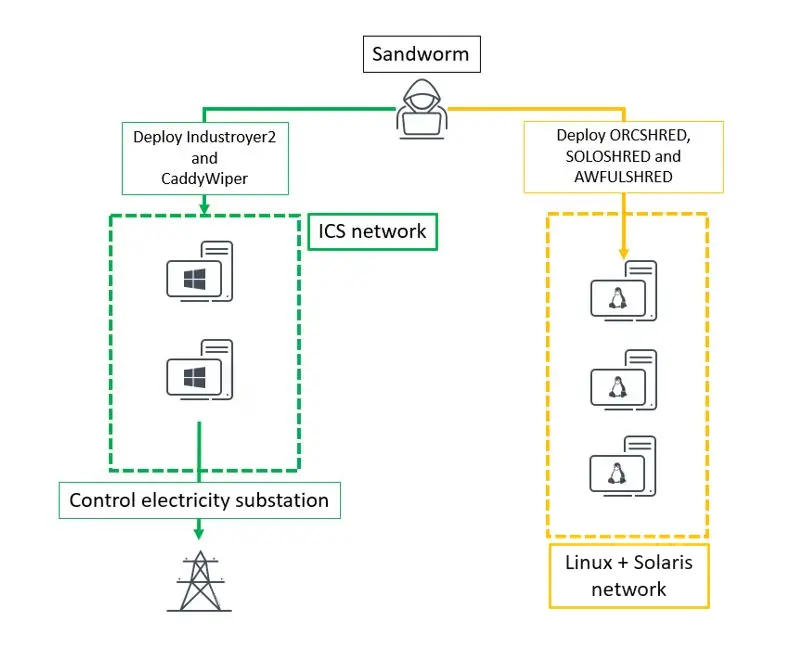

Atakujący z Sandworm do realizacji celu, oprócz Industroyer2, wykorzystali kilka rodzin destrukcyjnych złośliwych programów, w tym CaddyWiper (program do kasowania zawartości dysków twardych opisywany przez AVLab), ORCSHRED, SOLOSHRED i AWFULSHRED. Użycie pierwszego z wymienionych (CaddyWiper) zaobserwowano po raz pierwszy w marcu br. i było ono skierowane przeciwko ukraińskiemu bankowi. Wariant ten został ponownie użyty w opisywanym przypadku, 8 kwietnia o godzinie 14:58 przeciwko dostawcy energii.

Uważamy, że użycie CaddyWiper miało na celu spowolnić proces odzyskiwania systemów i uniemożliwić operatorom firmy energetycznej odzyskanie kontroli nad konsolami ICS. CaddyWiper został umieszczony również na maszynie, na której zainstalowano program Industroyer2, prawdopodobnie w celu zatarcia śladów.

Wydaje się bardzo mało prawdopodobne, aby ktokolwiek mógł napisać i przetestować takie złośliwe oprogramowanie jak Industroyer bez dostępu do specjalistycznego sprzętu używanego w konkretnym, docelowym środowisku przemysłowym – komentuje Kamil Sadkowski. Więcej danych technicznych podaje ESET na blogu.

Kalendarium działań cybernetycznych przeciwko Ukrainie

23.02.2022

Cyberatak z wykorzystaniem złośliwego oprogramowania HermeticWiper, które uszkadza dane na dysku zainfekowanego komputera, został przeprowadzony 23 lutego 2022 r. Atak był wymierzony w ukraińskie organizacje państwowe, kluczowe z punktu funkcjonowania kraju i o kilka godzin poprzedził rozpoczęcie inwazji sił Federacji Rosyjskiej. Ślady dotyczące złośliwego oprogramowania HermeticWiper sugerują, że atak ten był planowany od kilku miesięcy.

24.02.2022

Rozpoczął się drugi atak na ukraińską sieć rządową, tym razem przy użyciu IsaacWiper. IsaacWiper występował jako biblioteka DLL systemu Windows lub plik wykonywalny EXE i nie posiadał podpisu Authenticode (weryfikującego autentyczność wydawcy aplikacji). IsaacWiper nie ma podobieństw w kodzie do HermeticWiper i jest znacznie mniej wyrafinowany. Biorąc pod uwagę oś czasu, możliwe jest, że oba są ze sobą powiązane, ale na ten moment nie zostało to potwierdzone.

Badacze ESET zaobserwowali również oprogramowanie ransomware, nazwane HermeticRansom (opracowano już dekryptor), napisane w języku programowania Go i rozpowszechniane w tym samym czasie w ukraińskiej sieci. HermeticRansom został po raz pierwszy zgłoszony we wczesnych godzinach 24 lutego 2022 UTC na Twitterze.

25.02.2022

Pojawiła się nowa wersja IsaacWipera, która zapisywała efekty działania Wipera do dziennika logowania. Zdaniem ekspertów ESET zmiana może sugerować, że atakujący nie byli w stanie usunąć danych z niektórych zaatakowanych maszyn i dodali komunikaty dziennika, aby zrozumieć, dlaczego tak się dzieje. Odkryty został także robak używany do rozprzestrzeniania Wipera, na inne komputery połączone w sieci lokalnej.

14.03.2022

Odnotowano pojawienie się CaddyWiper. Trzeci „wiper” wykorzystywany do cyberataku na Ukrainę. Oprogramowania usuwa dane, co uniemożliwia normalne funkcjonowanie komputera.

12.04.2022

Pojawienie się Industroyer2.

Czy ten artykuł był pomocny?

Oceniono: 0 razy