W tegorocznej edycji badania MITRE ATT&CK Evaluation sprawdzono zdolność do szybkiego alarmowania, prawidłowego wykrywania ataków i tworzenia łańcucha powiązań w produktach dla biznesu klasy EDR, XDR. Oprogramowanie bezpieczeństwa skonfrontowano z licznymi technikami stosowanymi przez hakerów z grupy Wizard Spider, którzy od sierpnia 2018 roku prowadzą kampanie ransomware przeciwko różnym organizacjom, a także rosyjskiego ugrupowania przestępczego Sandworm znanego z ataków ransomware NotPetya na Ukrainie w 2017 roku.

Jako Fundacja AVLab dla Cyberbezpieczeństwa zwracamy uwagę na to badanie, ale mocnym akcentem na fakt, że autorzy używają w nim już wcześniej udokumentowanych metod ataku, dlatego nie jest to test przed cyberatakami 0-day. Nie umniejszamy znaczenia tego solidnego opracowania, lecz zwracamy uwagę na tę istotną kwestię, ponieważ symulowanie technik i taktyk cyberprzestępców także odzwierciedlają możliwości przerobowe produktów bezpieczeństwa w starciu z ukierunkowanymi i długotrwałymi atakami APT.

Przedsiębiorstwa mają naprawdę w czym wybierać. Dostępność licznych rozwiązań stanowi dla CISO niemałe wzywanie, ponieważ muszą oni podjąć świadomą decyzję, wybierając odpowiedni produktu do zabezpieczenia organizacji. Badanie z cyklu MITRE ATT&CK Evaluation ocenia skuteczność większości wiodących na rynku rozwiązań EDR i XDR, w tym nakreśla historię ataku i uwzględnia podatności na zagrożenia w symulowanym środowisku.

Badanie z serii MITRE ATT&CK Evaluation

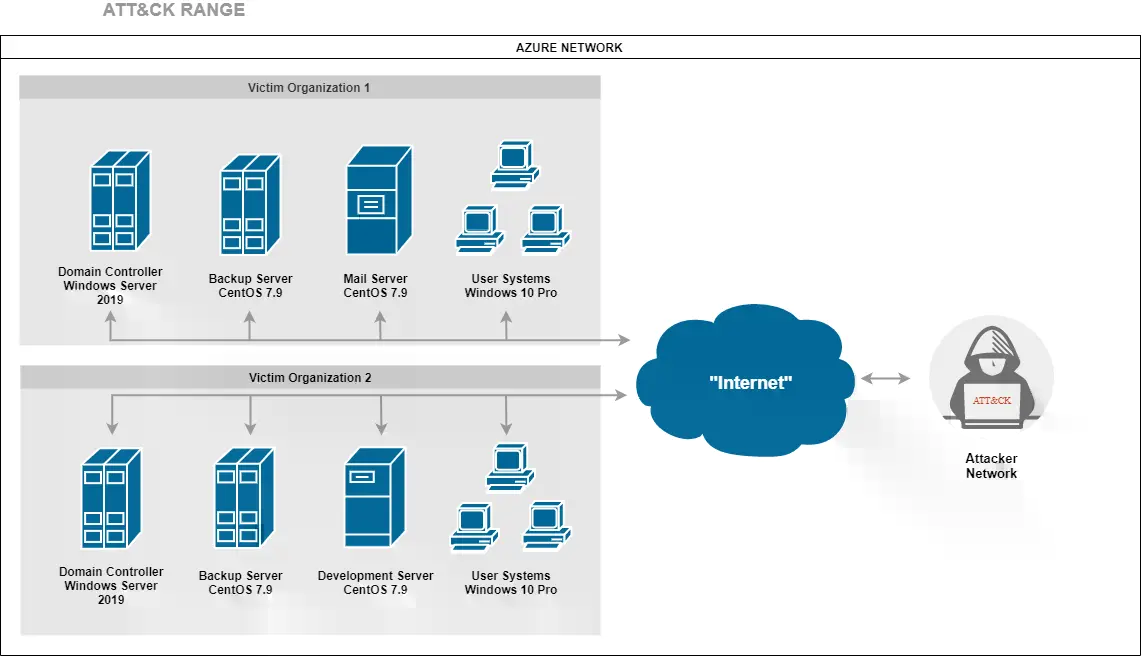

Atakowaną infrastrukturą w chmurze Microsoft Azure są dwa środowiska IT z oddzielnymi sieciami oraz domenami i z wyłączonym programem antywirusowym Windows Defender. Sieć urządzeń składała się z maszyn z systemami Windows Server 2019, Windows 10 Pro i CentOS 7.9 z niekompletnymi łatkami bezpieczeństwa – co jest zresztą celowe, aby zasymulować atak. Dodatkowo nie symulowano ruchu generowanego przez użytkowników, więc znalezienie „igły w stogu siana” jest łatwiejsze podczas symulacji niż w prawdziwym scenariuszu.

5 sposobów jak analizować testy MITRE

Test uwzględnia kilka czynników, które należy poznać, zanim się przystąpi do analizy wyniku dla poszczególnego producenta:

1. OGÓLNE informacje: Każdy produkt ma swoje wady oraz zalety, dlatego o jego wartości stanowi świadomy wybór organizacji, która na co dzień używa rozwiązania w swoim środowisku i poznała jego mocne i słabe strony.

2. TELEMETRIA danych: Oprogramowanie EDR / XDR może pokazywać większą liczbę ogólnych alertów, a to może spowodować zasypanie analityka fałszywymi ostrzeżeniami, dlatego wysoka liczba alertów nie zawsze jest wskazana. Gromadzenie takich danych czy też konfiguracja produktu na bardziej restrykcyjną jest dobra, jeśli bezpieczeństwem organizacji zajmuje się dedykowana grupa ekspertów. Szczegółowe pokrycie telemetryczne ataków może wiele powiedzieć o produkcie EDR, XDR, ale takie podejście nie sprawdzi się w małym lub niedoświadczonym zespole IT.

3. WIDOCZNOŚĆ ataku: z tego samego powodu co telemetria, informacje o atakach mogą być frustrujące dla administratorów IT, jeżeli nie będą precyzyjne. Pisząc o widoczności ataku, mam na myśli to, że możemy je sklasyfikować np. na:

- Otworzenie w sieci złośliwego pliku.

- Uzyskanie dostępu do aplikacji lub zasobu przy użyciu niezabezpieczonych danych uwierzytelniających.

- Zalogowanie się za pomocą protokołu RDP itp.

Atak zwykle zaczyna się od jednego komputera w organizacji lub grupy komputerów w tej samej podsieci i może tam pozostać wiele tygodni niezauważony – jest to cykl planowania ataku. Organizacje, dzięki produktom tej klasy, muszą szybciej rozpoznawać sygnały ostrzegawcze i reagować na alerty, aby nie paść ofiarą hakerów. Zatem oczywiste jest, że lepiej jest powstrzymać incydent na początku jego łańcucha niż uruchamiać środki naprawcze (kopie zapasowe). Bez dobrej widoczności ataków zespół ds. bezpieczeństwa po prostu będzie nieskuteczny.

4. TAKTYKA ataku: to informacja z bazy MITRE ATT&CK o użyciu konkretnej taktyki (jest ich wiele). Do doświadczenia zwykle dobiera się taktyki pasujące do symulowanej grupy przestępczej np.:

- Identyfikację nazwy użytkownika (technika T1033).

- Przeszukiwanie aktywnych procesów użytkownika (T1057).

- Wykrywanie zainstalowanego produkt bezpieczeństwa (T1518.001).

- Pobieranie przez hakera zakładek z przeglądarki Chrome (T1217).

5. TECHNIKA ataku: to są już konkretne informacje techniczne powiązane z taktyką (ad4). Przykładowo wykrycie konkretnej „techniki” przez rozwiązanie EDR, XDR może wyświetlić alert z uruchomionym poleceniem wyszukującym zainstalowany produkt bezpieczeństwa:

Wmic /NAMESPACE:\\root\SecurityCenter2 PATH AntiVirusProduct GET /value

Taktyki oraz Techniki można przetestować dzięki narzędziu Caldera.

Co może powiedzieć test MITRE o rozwiązaniu EDR, XDR?

Podsumowując testy MITRE nie oceniają, czy ilość i jakość wyświetlonych alertów jest dobra, bo odpowiedzią na to pytanie jest – „to zależy”.

Autorzy badania nie przyznają certyfikatów ani rekomendacji za zgodność z taktykami oraz technikami, ponieważ nie wszystkie dane z bazy MITRE mogą być wprowadzone do produktu bezpieczeństwa.

Baza MITRE ATT&CK jest otwarta dla każdego producenta, lecz nie musi się w 100% pokrywać z rozwiązaniem EDR, XDR. Między innymi z tego powodu mogą wynikać różnice.

Mam nadzieję, że wyjaśniłem te skomplikowane zagadnienia, które teraz pozwolą lepiej zrozumieć metodologię badań z serii MITRE ATT&CK Evaluation. Jeśli ktoś mimo wszystko chciałbym zestawiać ze sobą produkt X i Y, trzeba to robić na podstawie widoczności ataku oraz telemetrii (ad2, ad3). Brak widoczności albo telemetrii może bowiem oznaczać, że produkt nie spełnił oczekiwań ochrony albo zrobił to zbyt późno. Ujawniać się to może zaszyfrowaniem części infrastruktury, zanim oprogramowanie ochronne zdoła zatrzymać eskalację cyberataku.

Najnowsze badanie dostępne jest pod tym linkiem.

Czy ten artykuł był pomocny?

Oceniono: 7 razy