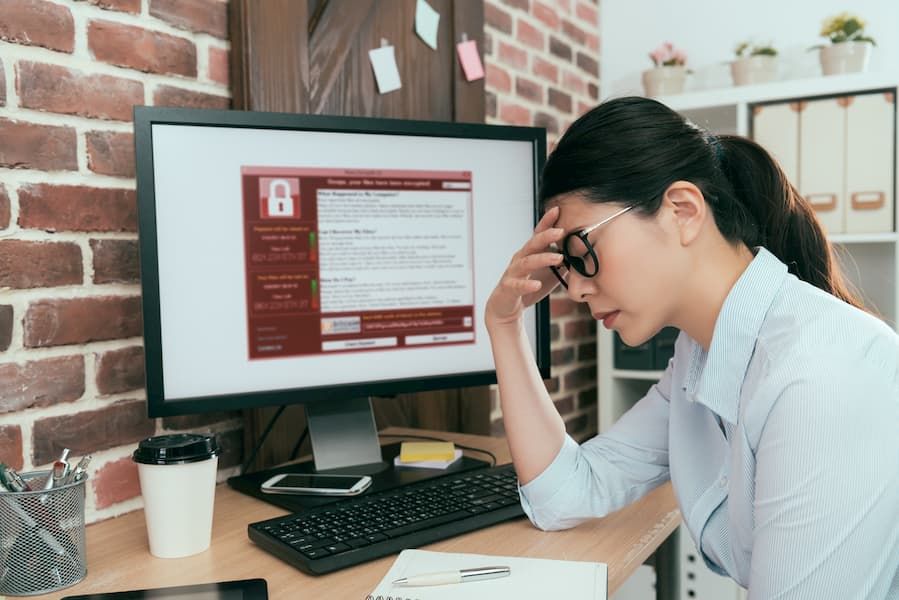

Według badań przeprowadzonych przez dostawcę oprogramowania antywirusowego Kaspersky, co najmniej 174 instytucje państwowe zmagały się z problemem zaszyfrowanych komputerów i serwerów w wyniku cyberataku z użyciem szkodliwego oprogramowania z rodziny ransomware. Liczba ta stanowi wzrost ataków o około 60% w stosunku do roku 2018. Zaatakowane 174 instytucje administracji publicznej stanowiły niewielką część z ponad 3000 zaatakowanych organizacji z sektora prywatnego. Ponadto cyberprzestępcy żądali od urzędników średnio 1 miliona dolarów, a maksymalny okup ustalono na poziomie 5.3 miliona dolarów.

Pracownicy Kaspersky, którzy sporządzali raport podsumowujący rok 2019, uważają, że liczby te nie odzwierciedlają końcowych kosztów ataku. Średnio hakerzy za okup żądali 1 miliona dolarów do maksymalnego pułapu 5.3 miliona, ale to tylko wartość zapłacenia okupu. Konsekwencje finansowe związane z uruchomieniem procedur w następstwie cyberataków są znacznie większe.

Spośród wielu odmian ransomware Kaspersky zwraca uwagę na trzy warianty

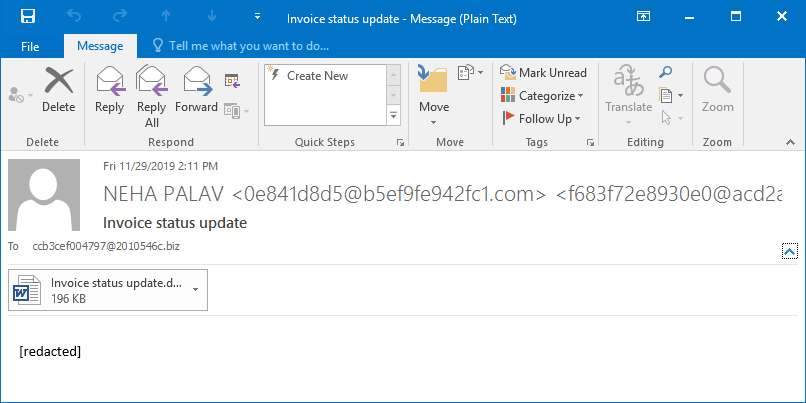

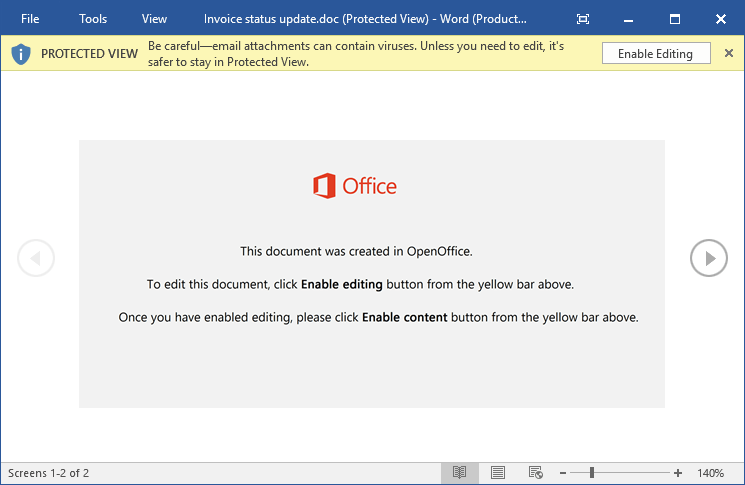

Ransomware Ryuk pojawił się w krajobrazie zagrożeń ponad rok temu i od tego czasu identyfikowano szkodnika na całym świecie w sektorze publicznym i prywatnym. Model dystrybucji tego wariantu obejmuje dostarczanie backdoora, który rozprzestrzenia się za pomocą phishingu ze złośliwym załącznikiem, zamaskowanym jako dokument finansowy. Według statystyk w 8,6% przypadkach próbowano zaatakować komputery w Niemczech. Drugim krajem co do ilości ataków są Chiny (8%) oraz Algieria (6,8%).

Drugim szkodnikiem jest ransomware Purga rozpoznawanym od 2016 roku, ale dopiero niedawno wykrytym w atakach na urzędy. Jedną z cech charakterystycznych dla ransomware Purga jest infekowanie komputerów zwykłych użytkowników, a także dużych korporacji, a nawet organizacji rządowych. Głównymi wektorami ataków są kampanie spamowe i ataki brute-force na protokół RDP. Najczęstszym scenariuszem ataku jest przeskanowanie sieci w celu znalezienia otwartego portu RDP albo użycie ataku słownikowego. Po udanym logowaniu przestępcy próbują podnieść uprawnienia w systemie, korzystając z różnych exploitów. Następnie uruchamiają ransomware.

Trzecim wymienianym szkodnikiem jest ransomware STOP (znane również jako Djvu STOP), które zostało po raz pierwszy zauważone pod koniec 2018 roku. Różne modyfikacje STOP-u zaatakowały ponad 20.000 ofiar na całym świecie. STOP ransomware zajmuje 7 miejsce wśród najpopularniejszych szkodliwych programów tego typu.

Niektóre środki zapobiegawcze, które warto wdrożyć…

- Zainstalować wszystkie aktualizacji bezpieczeństwa, jeżeli się pojawią. Większość cyberataków wykorzystuje luki, które zostały już zgłoszone i usunięte, więc zainstalowanie najnowszych aktualizacji zmniejsza szanse na udany cyberatak.

- Chronić zdalny dostęp do sieci firmowej za pomocą połączeń VPN, a także używać bezpiecznych haseł do kont domeny.

- Aktualizować systemy operacyjne, aby wyeliminować najnowsze luki w zabezpieczeniach.

- Mieć dostęp do świeżych kopii zapasowych plików, aby móc zastąpić dane w przypadku cyberataku. Kopie należy przechowywać nie tylko na nośniku fizycznym (możliwość awarii), ale również w chmurze, aby zapewnić sobie większą dostępność i niezawodność.

Kiedy nie należy płacić okupu?

Cyberataki z udziałem ransomware są przestępstwem. W żadnym wypadku nie należy płacić okupu, ponieważ nawet po zapłaceniu, nie ma pewności, czy dane da się odszyfrować, nawet po przekazaniu narzędzia deszyfrującego przez przestępcę. Przede wszystkim trzeba spróbować znaleźć deszyfrator na stronie https://www.nomoreransom.org albo https://id-ransomware.malwarehunterteam.com. Jeżeli wynik wyszukiwania nie zwróci niczego pomocnego to należy zwrócić się o pomoc do firm odzyskujących dane z nośników.

O pomoc można też poprosić polski oddział CERT/NASK albo firmę Kaspersky. Współpraca ekspertów często przynosi nieoczekiwane zwroty, jak w przypadku cyberataku na gminę Kościerzyna (zob. Współpraca gminy Kościerzyna, Kaspersky i CSIRT NASK skutkuje odszyfrowaniem danych).

W przypadku podobnych cyberataków, jak na gminy Kościerzyna, Lututów albo klinikę Budzik, odszyfrowanie plików jest możliwe, po spełnieniu jednego z warunków:

- Organy policyjne jak np. Europol, FBI, EC3 (czyli jednostka do walki z cyberprzestępczością w strukturach Unii), muszą współpracować z firmami od bezpieczeństwa, by wspólnymi siłami przejąć kontrolę nad serwerem, na którym znajdują się informacje niezbędne do opracowania deszyfratora. Prokuratura za współpracę cyberprzestępcy często oferuje niższe wyroki.

- Po drugie algorytm szyfrowania zastosowany w ransomware nie powinien być poprawnie wdrożony. Dopiero wówczas istnieje szansa, że uda się opracować narzędzie deszyfrujące, które korzysta ze słabości w implementacji algorytmu.

- Po trzecie i opcjonalnie algorytm szyfrowania zastosowany w ransomware nie powinien wykorzystywać do szyfrowania algorytmu RSA, co obecnie zdarza się bardzo rzadko, czyli w kryptografii asymetrycznej.

Mimo wszystko czy warto płacić okup? Co ma zrobić organizacja, która ma nóż na gardle? Jako argument za nie płaceniem, podajmy prawdziwy incydent sprzed kilku dni. Pomimo, że zaatakowana firma zapłaciła haracz, to popełniony błąd programistyczny przez hakera, nie pozwalał odszyfrować plików większych niż 5MB. W związku z tym np. bazy dany aplikacji nie mogły być odszyfrowane.

Czy ten artykuł był pomocny?

Oceniono: 0 razy