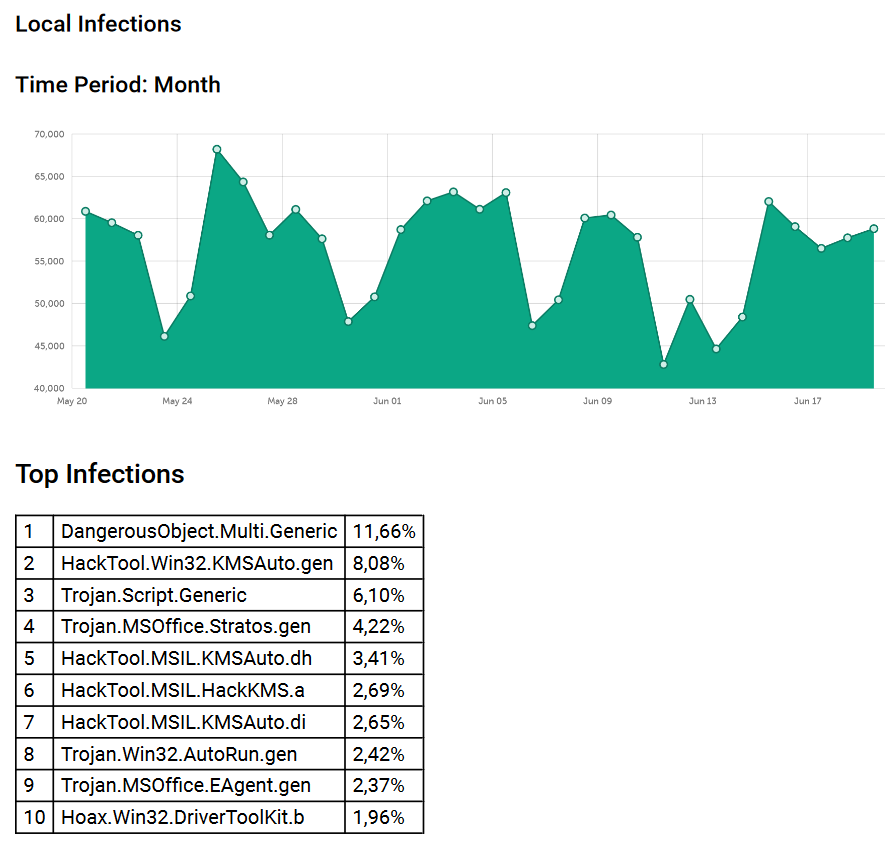

Hacktool to narzędzie „hakerskie” do przełamywania zabezpieczeń programów, systemów, informacji o licencjach, i w tym konkretnym przypadku — oprogramowanie używane do aktywacji produktów firmy Microsoft. W ostatnim miesiącu na komputerach użytkowników z Polski narzędzia KMSAuto i KMSpico (według danych statystycznych firmy Kaspersky) są najczęściej wykrywanymi szkodliwymi programami. Tylko nieznacznie pierwsze miejsce należy do bliżej nieokreślonego zagrożenia DangerousObject.Multi.Generic, którego nie da się sklasyfikować do konkretnej rodziny złośliwego oprogramowania. Natomiast od drugiego do ósmego miejsca w „TOP10 infekcji w Polsce” rozpychają się odmiany HackTool.Win32.KMSAuto.gen. Wykrywanie różnych wersji tych podejrzanych aplikacji przez rozwiązania firmy Kaspersky stanowią prawie 32% wszystkich zdarzeń bezpieczeństwa.

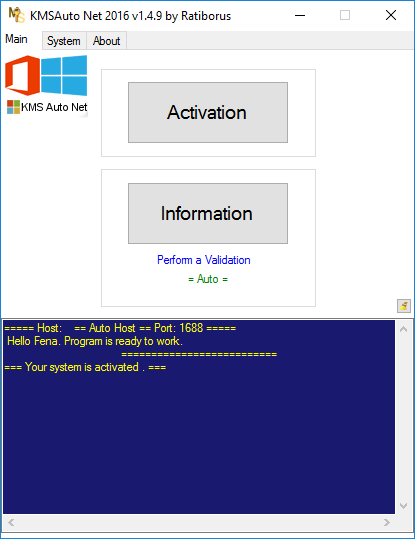

Technicznie rzecz biorąc istnieje kilka tzw. aktywatorów: KMSActivator, KMSAuto i KMSpico. Służą one do aktywacji systemu operacyjnego Windows. Programy te działają w taki sposób, że omijają standardowy proces aktywacji, który zwykle obejmuje połączenie konkretnego komputera z serwerami Microsoft. Ów hacktool’e tworzą emulowany serwer usługi zarządzania kluczami (KMS) w sieci lokalnej, a następnie przekierowują instalację do tego serwera w celu ominięcia blokady licencyjnej systemu lub pakietu biurowego Office.

Legalność korzystania z tych programów budzi wiele zastrzeżeń. Z uwagi na popularność często zawierają „nowe funkcje” dodawane przez autorów złośliwego oprogramowania. Ponadto, aby pomyślnie aktywować np. Windows 10, wymaga się wyłączenia programu antywirusowego oraz zignorowania technologii bezpieczeństwa SmartScreen.

Instalowanie tego typu oprogramowania jest bardzo nierozsądnym pomysłem przy jednoczesnym korzystaniu z bankowości internetowej, logowaniu się do portali społecznościowych i poczty, oraz konieczności wyłączenia ochrony antywirusowej. Raz zainstalowany KMS aktywator musi działać w systemie nieprzerwanie, z wyłączonym programem ochronnym, co dodatkowo pogarsza wizerunek narzędzia wśród ekspertów ds. bezpieczeństwa.

Firmy antywirusowe też zbierają dane

W skrajnych przypadkach pozyskiwane dane mogą być sprzedawane firmom marketingowym (kto nie czyta regulaminów przed instalacją programów jest sam sobie winien). Pomijając ten ekstremalny, brzydki incydent, producenci programów ochronnych muszą zbierać anonimowe dane z urządzeń, aby ulepszać identyfikowanie nowych i trudnych do wykrycia zagrożeń.

Dzięki zbieraniu metadanych o plikach i adresach URL możliwe jest ograniczanie prawdopodobieństwa wystąpienia fałszywych alarmów, zwiększenie efektywności oprogramowania ochronnego, a także ulepszenie wydajności produktu. Robi to każdy, kto chce dostarczać usługi wysokiej jakości: Microsoft, Kaspersky, Bitdefender, F-Secure itp.

Trzeba zwrócić uwagę na fakt, że istotne jest nie tyle zbieranie informacji z naszych komputerów i przeglądarek, co powinno odbywać się to w sposób nie budzący etycznych wątpliwości i całkowicie anonimowo, aby nie było możliwe powiązanie konkretnego komputera z człowiekiem.

Przeglądarka Chrome wie wszystko o Twoich plikach

Przeglądarki też zbierają dane o użytkowniku. Chrome to wspaniałe narzędzie do gromadzenia takich danych. Jeżeli więc cenisz sobie prywatność, omijaj szerokim łukiem przeglądarkę Chrome.

Domyślnie włączona funkcja wbudowanego antywirusa w przeglądarce gromadzi sporo danych dla Google. Z drugiej strony Chrome kusi najlepszymi wynikami w penetracyjnych testach bezpieczeństwa. Nawet firma Google zachęca specjalistów do znajdowania luk. Płaci do 30 tysięcy dolarów, aby możliwe było jeszcze lepsze zabezpieczenie Chrome. Nie bez powodu Google Chrome jest uznawane przez ekspertów i entuzjastów IT jako najbezpieczniejsze.

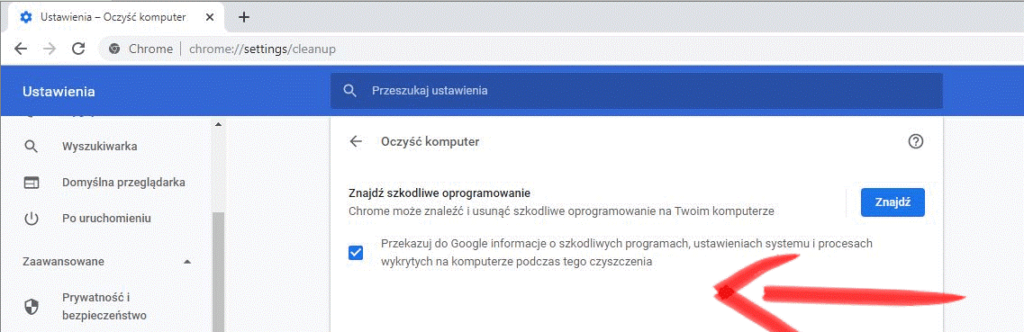

Jeśli chodzi o zbieranie danych o użytkowniku — Chrome zbiera dane nie tylko o tym, co robimy w przeglądarce, ale też o tym, co uruchamiamy i przechowujemy na lokalnym dysku.

Jeszcze do niedawna nie była dostępna funkcja przesyłania informacji do Google o szkodliwych programach znalezionych na dysku, ustawieniach systemu i procesach wykrytych na komputerze podczas czyszczenia. Obecnie Google chce mieć dostęp do „telemetrii” — i nie tylko do tego, ale też co i jak robimy w sieci za pomocą przeglądarki.

Więcej szczegółów o prywatności i bezpieczeństwie Chrome w naszym „Wielkim Przeglądzie Przeglądarek”, ale zacytujmy jeszcze taki fragment:

Według autorów portal spyware.neocities.org oraz privacytoo.io przeglądarka Chrome to najbardziej „szpiegowskie” oprogramowanie z dostępnych aplikacji tego typu. Zarzuca się Chrome, że integracja usług Google spowodowała nadmierne zbieranie danych, które są przechowywane na koncie użytkownika. Wliczając w to usługę przewidywania wyszukiwania — co nazwano wprost jako „keylogger”. Znaki, które wpisujesz (nawet bez naciskania ENTER), są wysyłane do serwerów Google. Oprócz tego funkcją „spyware” jest też śledzenie ruchów myszy, co Google nazywa „poprawą nawigacji w przeglądarce”.

Bardzo duży niepokój budzi nagrywanie głosu, gdy podłączysz urządzenia do usługi Family Link (odpowiednik kontroli rodzicielskiej). Przeglądarka Google Chrome stale nasłuchuje otwartych mikrofonów na komputerze. Jest to opisane w tej polityce:

Możemy gromadzić informacje o głosie dziecka i inne związane z nim dane dźwiękowe. Jeśli np. po zalogowaniu się na dowolnym urządzeniu dziecko skorzysta z poleceń aktywujących komendy głosowe (np. powie „OK Google” lub kliknie ikonę mikrofonu) przy włączonej opcji „Aktywność związana z głosem i dźwiękiem”, na jego koncie zostanie zapisane nagranie mowy lub dźwięków obejmujące również kilka sekund poprzedzających wydanie dźwięku.

Google Chrome profiluje użytkowników na różne sposoby. Tworzy unikalny identyfikator dla każdej przeprowadzanej instalacji. Ten niepowtarzalny identyfikator jest wysyłany do Google przy każdym uruchomieniu przeglądarki, dzięki czemu Google może stworzyć spójną tożsamość użytkownika, podważając jego anonimowość.

Chrome to naprawdę bezpieczna przeglądarka. Jednak zapędy korporacji na odcinanie się od zaawansowanej konfiguracji, a także dziesiątki, jeśli nie setki kontrowersyjnych zapisów w polityce prywatności, czyni przeglądarkę Google Chrome jedną z najbardziej pożerających okruchy prywatności.

Używać, czy nie używać antywirusa?

Jeśli pracujesz na Linuksie i nie masz nic do stracenia – nie musisz.

Jeśli pracujesz na Mac lub Windows i nie masz nic do stracenia – nie musisz.

Jeśli nie przejmujesz się innymi użytkownikami w sieci i jednocześnie wiesz, że możesz zostać jednym z członków sieci botnetowej i rozsyłać złośliwe oprogramowanie, lub z Twojego komputera mogą być dokonywane przestępstwa internetowe – nie musisz, ale robisz to na własne ryzyko.

Jeśli dzielisz się plikami, pobierasz dane z sieci, przechowujesz istotne dane na dysku, korzystasz z bankowości — nie musisz, ale robisz to na własną odpowiedzialność.

Czy ten artykuł był pomocny?

Oceniono: 0 razy