Zapowiedź z 2016 roku utworzenia Krajowego Systemy Cyberbezpieczeństwa doprowadziła do jego powstania na mocy ustawy z dnia 5 lipca 2018 roku. Z inicjatywy wówczas Ministerstwa Cyfryzacji (jeszcze wtedy istniejącego, a obecnie połączonych resortów przy Kancelarii Prezesa Rady Ministrów z właściwym ministrem) utworzono Krajowy System Cyberbezpieczeństwa, który obsługiwany jest przez Zespół CSIRT GOV. Do zadań zespołu ekspertów należy koordynacja obsługi incydentów zgłaszanych przez organy władzy publicznej, w tym organy administracji rządowej, organy kontroli państwowej i ochrony prawa oraz sądy i trybunały, a także ZUS, KRUS, NFZ, Narodowy Bank Polski i Bank Gospodarstwa Krajowego.

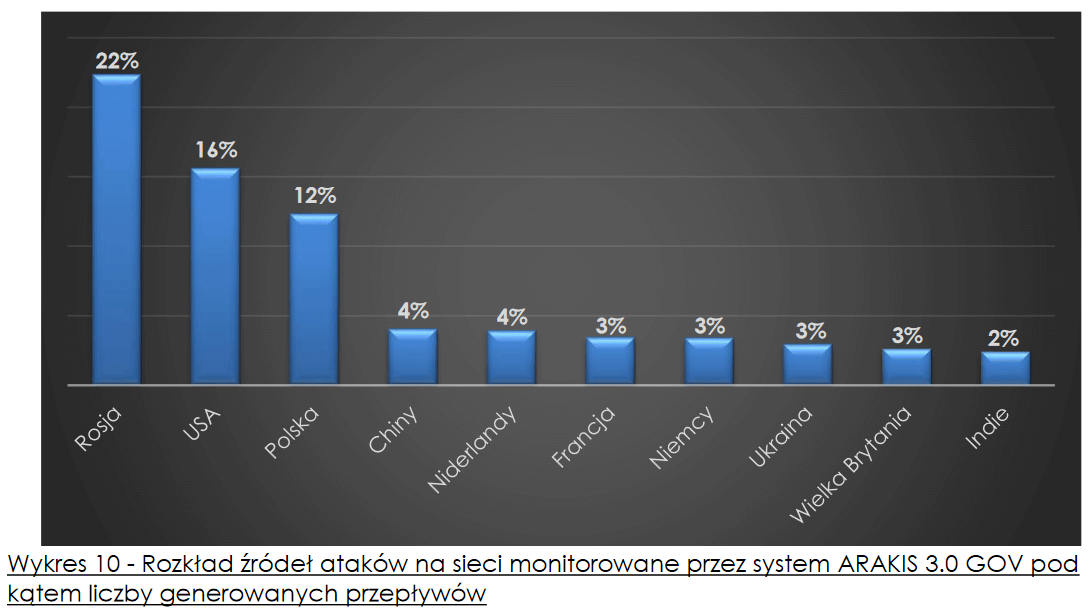

Tegoroczne badanie poziomu cyberbezpieczeństwa jednostek instytucji publicznych miało na celu m.in. uzyskanie obrazu stanu cyberbezpieczeństwa wyżej wymienionych podmiotów. Raport powstał na podstawie danych, które zostały zanonimizowane, pochodzących m.in. ze zgłoszeń od podmiotów i osób zewnętrznych, zgłoszeń z systemów autonomicznych wykorzystywanych przez zespół CSIRT GOV oraz systemu wczesnego ostrzegania o zagrożeniach teleinformatycznych ARAKIS 3.0 GOV, jak również ustaleń własnych CSIRT-u GOV.

Raport o stanie bezpieczeństwa cyberprzestrzeni RP 2020

Najważniejsze wnioski o liczbie zgłoszonych incydentów

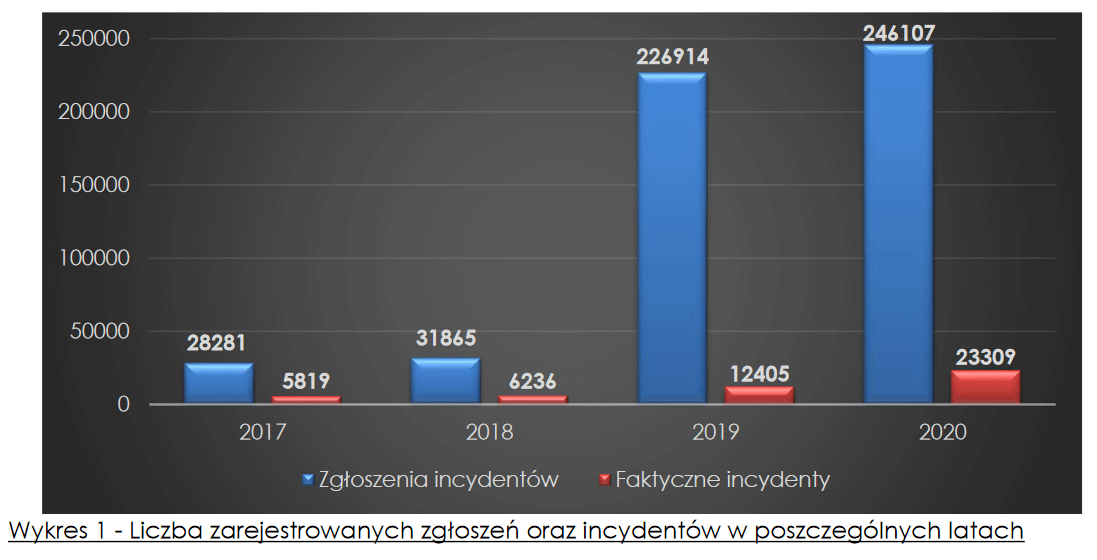

W roku 2020 Zespół CSIRT GOV odnotował 246 107 zgłoszeń dotyczących potencjalnego wystąpienia incydentu teleinformatycznego, z czego 23 309 okazało się faktycznym incydentem. Obie, wskazane ilości są najwyższe w historii działania Zespołu i stanowią zauważalny wzrost w stosunku do roku poprzedniego. Tak wyraźna zmiana ilość zgłoszeń jest wynikiem przede wszystkim wejścia w życie przepisów ustawy o krajowym systemie cyberbezpieczeństwa, tym samym w latach 2019-2020 nastąpił zauważalny wzrost ilości zgłoszeń przesyłanych do CSIRT GOV w stosunku do wcześniejszych okresów sprawozdawczych.

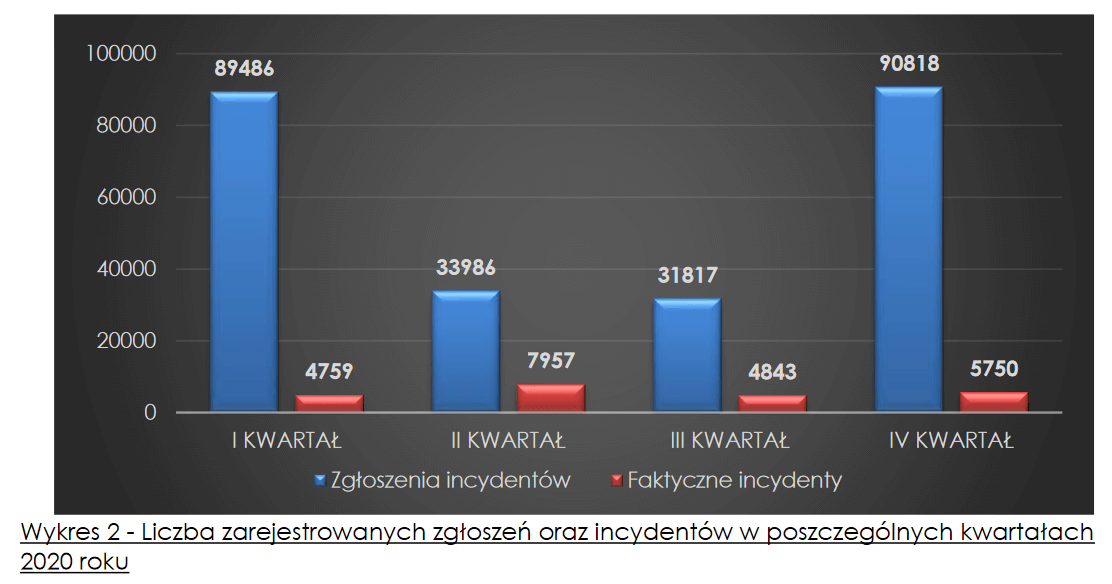

Największa liczba faktycznych incydentów została zarejestrowana w II kwartale 2020 roku, przy relatywnie małej ilości zgłoszeń. Wzrost ilości faktycznych incydentów w tym kwartale był prawdopodobnie spowodowany efektem tzw. lockdown-u w związku z epidemią COVID-19.

Różnica pomiędzy liczbą zarejestrowanych zgłoszeń a faktyczną liczbą incydentów wynika z faktu, iż część ze zgłoszeń stanowią tzw. false-positive, czyli błędnie wskazujące na wystąpienie zagrożenia. Są to najczęściej przypadki niewłaściwej interpretacji przez zgłaszającego prawidłowego ruchu sieciowego.

Rodzaje zagrożeń: ataki phishingowe i malware

W raporcie uwzględniono informacje o kampaniach phishingowych, które znacznie nasiliły się w 2020 roku. Powyższy, narastający trend jest obserwowany już od 2019 roku i obecnie stanowi jeden z głównych wektorów ataków stosowanych przez cyberprzestępców.

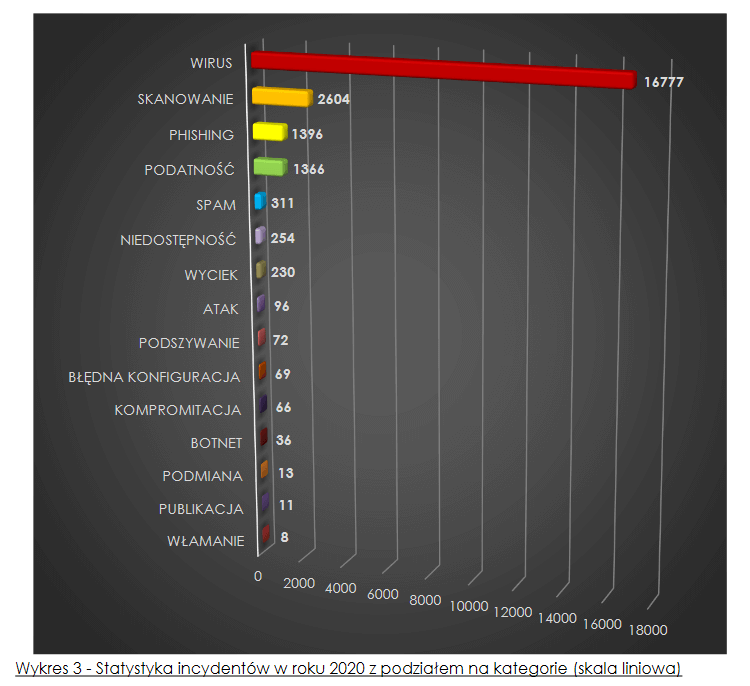

Kategoria WIRUS, jako najliczniejsza, stanowiła prawie 72% ogółu wszystkich incydentów. Dotyczą one alarmów, które mogą świadczyć o infekcji stacji roboczej w instytucji administracji państwowej lub u operatora infrastruktury krytycznej.

Drugą pod względem liczności grupą są incydenty zaklasyfikowane jako SKANOWANIE. Wynikają one także z alarmów ARAKIS 3.0 GOV i dotyczą złośliwego lub podejrzanego ruchu skierowanego na adresację podmiotów podległych CSIRT GOV.

Jednym z istotniejszych rodzajów zagrożeń są także kampanie phishingowe. Pomimo tego, że opierają się one na stosowaniu metod socjotechniki, stanowią realne zagrożenie dla bezpieczeństwa systemów teleinformatycznych i mogą również stanowić fazę inicjującą bardziej rozległy atak, pozwalający na uzyskanie dostępu do infrastruktury teleinformatycznej danego podmiotu. Wzrost zarejestrowanych incydentów dotyczących kategorii PHISHING wynosi prawie 19% w porównaniu z rokiem 2019.

Podatności w systemach operatorów publicznych

Kolejnym zagrożeniem, które godzi w bezpieczeństwo teleinformatyczne, są podatności w zasobach IT rozumianych jako słabość systemu teleinformatycznego, wynikająca z błędów konfiguracyjnych lub braku odpowiedniej polityki bezpieczeństwa, związanej z aktualizacją oraz weryfikacją poprawnie wdrożonych rozwiązań teleinformatycznych. Również w tym wypadku można zaobserwować wzrost liczby incydentów w kategorii PODATNOŚĆ o ponad 34% w stosunku do roku 2019.

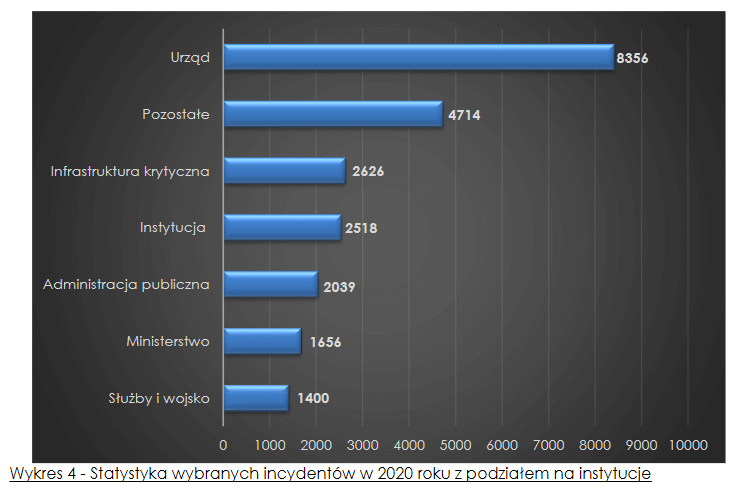

Biorąc pod uwagę rozkład incydentów na poszczególne sektory, największą grupę w 2020 roku stanowiły incydenty dotyczące urzędów państwowych – 8 356 incydentów. Istotne kierunki zagrożeń zostały także wykryte w ramach infrastruktury krytycznej oraz instytucji publicznych. W roku 2020 zaobserwować również można istotny przyrost w stosunku do roku 2019 liczby incydentów dotyczących urzędów państwowych (prawie 118%).

Ukierunkowane kampanie i zidentyfikowane grupy przestępcze w cyberprzestrzeni RP

Grupa APT Kimsuky (VelvetChollima)

- Pochodzenie: Korea Północna

- Pierwsze rozpoznanie: Kaspersky, CrowdStrike

Kampania Kimsuky została wykryta jako ataki ukierunkowane na polskie instytucje rządowe oraz podmioty prowadzące działania w ramach Organizacji Narodów Zjednoczonych. W atakach wykorzystywano „spearphishing”, a wiadomości zawierające pliki ze złośliwym oprogramowaniem kierowane były do ściśle określonych osób, np. pracujących w departamentach związanych z kontaktami międzynarodowymi. Grupa typowała odbiorców na podstawie wpisów ze stron WWW, LinkedIn, GoldenLine, Facebook i innych portali. Ataki miały na celu pozyskanie informacji powszechnie niedostępnych, jak również uzyskanie dostępu do skrzynek poczty elektronicznej.

APT Gamaredon (Primitive Bear)

- Pochodzenie: Rosja

- Pierwsze wykrycie: PaloAlto

APT Gamaredon dotyczyła polskich placówek dyplomatycznych oraz innych polskich instytucji funkcjonujących na terenie Ukrainy. Ataki były poprzedzone rozpoznaniem, a końcowe złośliwe oprogramowanie przesyłano jedynie na wybrane hosty. Na podstawie analiz przeprowadzonych ataków zaobserwowano wykorzystanie wyspecjalizowanego złośliwego

oprogramowania.

APT 41 (Wicked Panda, Winnti Group, Blackfly)

- Pochodzenie: Chiny

- Pierwsze wykrycie: Kaspersky, Symantec, CrowdStrike

Zidentyfikowano ataki z wykorzystaniem podatności typu 0-day, pozwalającej na zdalne wykonanie kodu w oprogramowaniu „ZohoManageEngineDesktopCentral”. Podatność została sklasyfikowana pod numerem CVE-2020-10189.

APT 36 (Mythic Leopard, Transparent Tribe)

- Pochodzenie: Pakistan

- Pierwsze wykrycie: Proofpoint, Madiant, PaloAlto, CrowdStrike, FireEye

Zarejestrowano ataki wymierzone w polskie ministerstwa z wykorzystaniem przejętej wcześniej przez grupę APT 36 infrastruktury rządowej innych państw. Zidentyfikowano złośliwe oprogramowanie, które było zmodyfikowaną wersją oprogramowania RAT o nazwie Quasar.

APT Turla (Venomous Bear)

- Pochodzenie: Rosja

- Pierwsze wykrycie: Kaspersky, Symantec, CrowdStrike, Cisco Talos, SIG23 (NSA), SecureWorks, Bitdefender

Zidentyfikowano zaawansowane ataki wymierzone w instytucje rządowe z wykorzystaniem autorskiego oprogramowania oraz mało popularnych exploitów. Podejmowane przez grupę działania ukierunkowane były na pozyskanie informacji powszechnie niedostępnych.

Przebadane systemy informatyczne przez CSIRT GOV

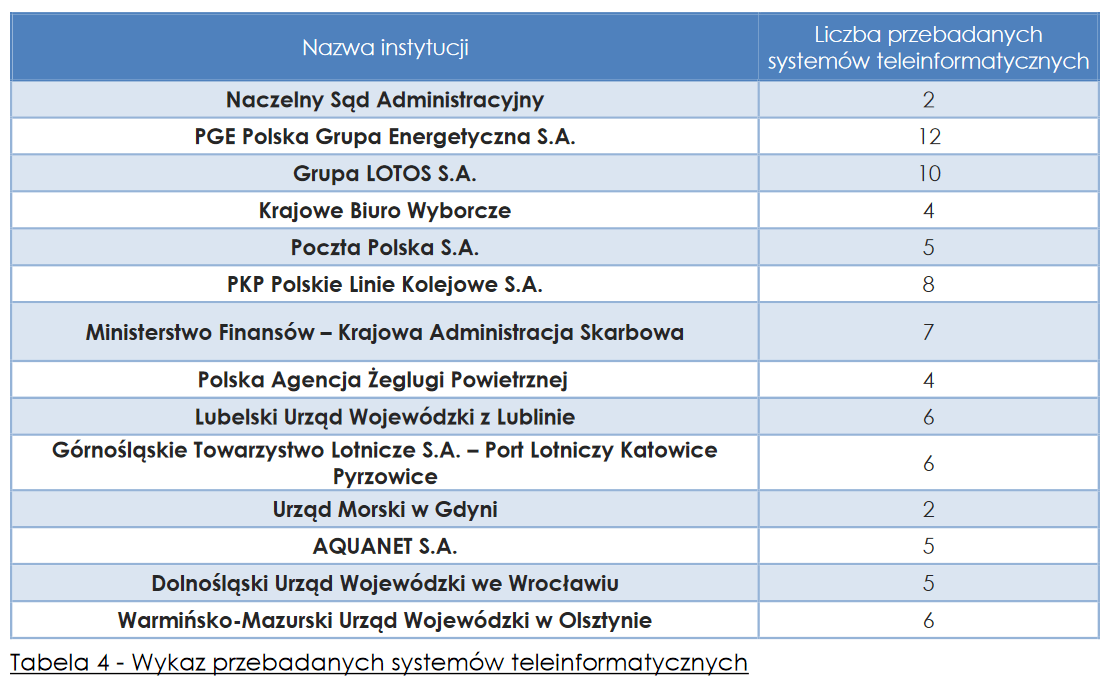

Zespół CSIRT GOV przeprowadził przedmiotowe czynności w czternastu instytucjach administracji rządowej oraz infrastruktury krytycznej, w których przebadał 82 systemy teleinformatyczne.

Do rzeczowych testów należało pasywne, półpasywne oraz aktywne zbieranie informacji, identyfikacja podatności architektury systemów i usług sieciowych, wykorzystywanie podatności oraz analiza wpływu wykorzystania czynników inżynierii społecznej.

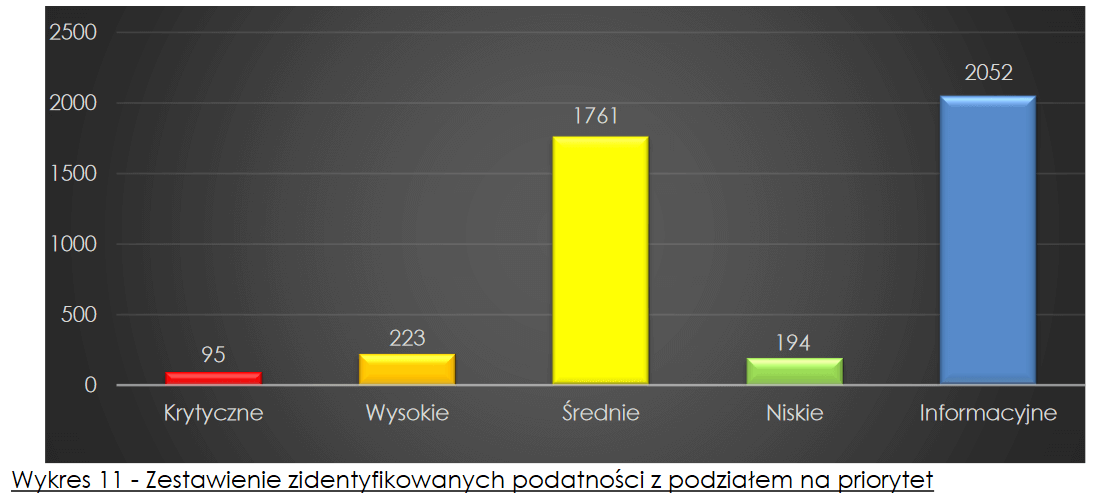

Poniższy wykres przedstawia zestawienie zidentyfikowanych podatności, które zostały opisane w przygotowanych raportach z przeprowadzonych ocen bezpieczeństwa i przesłane do instytucji, których systemy podlegały ocenie.

Do najistotniejszych (krytycznych oraz wysokich) podatności zidentyfikowanych w ramach przeprowadzonych ocen bezpieczeństwa systemów teleinformatycznych należały:

- Wersje oprogramowania zwierające podatności:

- OpenSSL

- Apache

- IBM Spectrum Protect

- Oracle WebLogic

- HP Data Protector

- TYPO3

- PostgreSQL

- HP IntegratedLights-Out

- Vmware ESXi

- Nieaktualne wersje oprogramowania:

- Apache

- PHP

- Kibana

- phpMyAdmin

- OpenSSL

- Niewspierane wersje oprogramowania i systemów operacyjnych:

- Apache

- Microsoft Windows Server

- OpenSSL

Podsumowanie i dodatkowe informacje

Raport można podsumować następująco: największymi barierami w podnoszeniu poziomu bezpieczeństwa informacji są: brak odpowiednich funduszy, niska świadomość problemu na wyższych szczeblach administracyjnych oraz brak centralnej strategii cyberbezpieczeństwa.

Raport na ostatnich stronach zawiera także szczegółowe informacje o przeprowadzonych w roku 2020 ćwiczeniach dotyczących cyberbezpieczeństwa, które stały się okazją do poznania metod i sposobu działania drużyn zajmujących się reagowaniem na incydenty w cyberprzestrzeni. Zadania realizowane przez poszczególne zespoły wymagały umiejętności m.in. dotyczących informatyki śledczej, programowania, analizy ruchu sieciowego, analizy przełamywania zabezpieczeń aplikacji i serwerów WWW, a także w zakresie złośliwego oprogramowania.

Warto jeszcze zwrócić uwagę na szczegółowo zaakcentowany akapit w raporcie: rekomendacje dotyczące pracy zdalnej. Zespół CSIRT GOV wyczerpująco i trafnie typuje najważniejsze zasady dla pracodawców i pracowników, aby zapewnić ciągłość działania danej instytucji czy organu państwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy