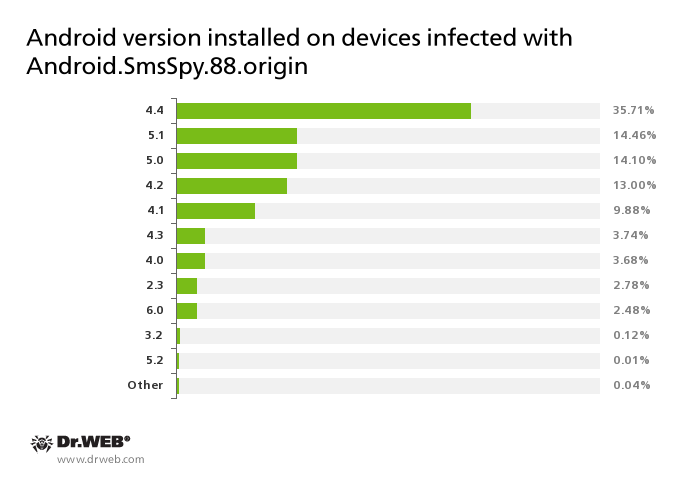

Dziesiątki, jeśli nie setki różnych trojanów bankowych atakuje użytkowników systemu Android każdego dnia. Jednym z najczęściej rozpoznawalnych przez ekspertów antywirusowej firmy Doctor Web jest Android.SmsSpy.Origin, który został zauważony po raz pierwszy w 2015 roku. Chociaż według przeprowadzonych analiz wydawać by się mogło, że tak stary wirus nie powinien stanowić już zagrożenia dla urządzeń z systemem Android, to jego imponująca popularność sprawia, że posiadacze telefonów z systemem (przede wszystkim) Kit Kat powinni mieć się na baczności.

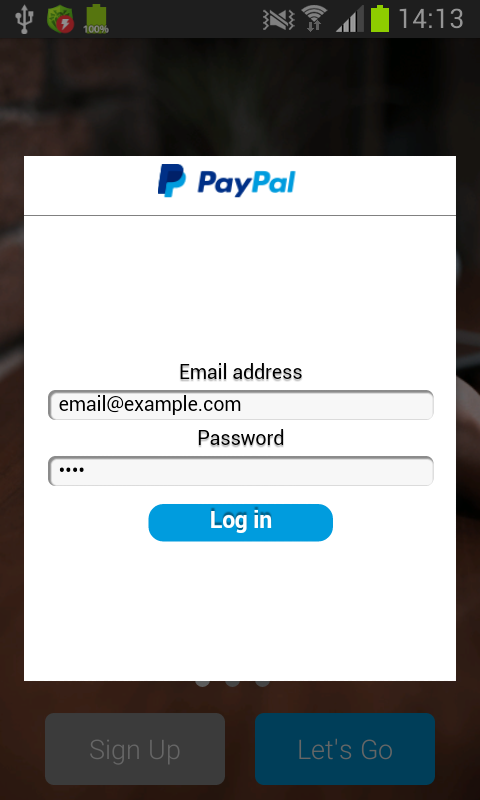

Wspomniany wcześniej trojan Android.SmsSpy.origin “w początkowym stadium rozwoju” był dość prymitywny. Jego pierwsze wersje były zaprojektowane do przechwytywania wiadomości tekstowych, które zawierały jednorazowe hasła odbierane od bankowych bramek SMS. Trojan potrafił wstrzymywać usługę uruchomioną w tle systemu Android odpowiedzialną za wysłanie wiadomości SMS, więc tak naprawdę zainfekowane urządzenie nie wzbudzało żadnych podejrzeń, że coś niedobrego dzieje się z komunikacją GSM. Tak naprawdę, w tym czasie trojan wysyłał przechwycone wiadomości ze skrzynki odbiorczej do zdefiniowanego w pliku konfiguracyjnym wirusa adresu serwera. W pliku tym znajdowały się też unikalne adresy URL przeznaczone dla konkretnych aplikacji bankowych, po to, aby po uruchomieniu programu do obsługi konta internetowego banku X, trojan wyświetlał własną nakładkę imitują aplikację zaprojektowaną przez bank użytkownika.

Podanie identyfikatora klienta oraz hasła nie kończyło szkodliwej aktywności trojana. Szkodnik przekierowywał do fałszywej strony banku, gdzie wyłudzano poufne dane z karty debetowej / kredytowej.

Przykładowe unikalne adresy stron prawdziwych banków – i phishingowych.

„de.commerzbanking.mobil” – „http://******merti.com/333/l/de/06.php”

„com.ing.diba.mbbr2” – „http://******merti.com/333/l/de/13.php”

„de.ing_diba.kontostand” – „http://******merti.com/333/l/de/13.php”

„de.fiducia.smartphone.android.banking.vr” – „http://******merti.com/333/l/de/15.php”

O podobnym zagrożeniu pisaliśmy niedawno nawiązując do komunikatu Związku Banków Polskich, gdzie ostrzegaliśmy przed trojanem, który podstawia nowe okno dla 68 prawdziwych aplikacji bankowych, w tym również dla kilku aplikacji obsługiwanych przez banki obsługujące klientów terenie naszego kraju.

Kilka aplikacji bankowych, pod które trojan Android.SmsSpy.Origin potrafi się podszywać:

- pl.bzwbk.bzwbk24

- pl.bzwbk.mobile.tab.bzwbk24

- pl.eurobank

- pl.ing.ingmobile

- pl.mbank

- pl.pkobp.iko

Według przeprowadzonej analizy, na początku bieżącego roku badacze z Doctor Web uzyskali dostęp do ponad 50 botnetów, przez które przestępcy kontrolowali zdalnie zainfekowane urządzenia. I chociaż użytkownicy z Polski pod względem ilość zainfekowanych urządzeń według kraju nie zajmowali niechlubnych miejsc na podium w statystykach, to trojan ten zdołał napsuć nam krwi do tego stopnia, że interweniował Związek Banków Polskich ostrzegając przed szkodliwymi wiadomościami SMS, które zawierały linki do stron z fałszywymi aplikacjami polskich banków.

W jaki sposób chronić swoje urządzenie i środki pieniężne?

Po pierwsze nie należy wpadać w panikę i rezygnować z obsługi konta bankowego przez mobilną aplikację. Większość banków posiada wystarczające zabezpieczenia, jednak na próby wyłudzenia loginów i haseł bank nic nie może poradzić. Może jedynie ostrzegać.

Złośliwe mobilne oprogramowanie, w tym trojany bankowe, aby zagrozić użytkownikowi muszą najpierw zostać zainstalowane. A może zdarzyć się to na skutek pobrania przez ofiarę zainfekowanej aplikacji z podstawionej przez przestępców strony internetowej, a także poprzez atak drive-by download, o którym wspominaliśmy kilka dni temu.

Zdecydowaną większość prób infekcji można rozpoznać jeszcze przed pobraniem złośliwej aplikacji. W takich przypadkach najlepszym i najrozsądniejszym zabezpieczeniem jest poznanie metod przestępców oraz zainstalowanie mobilnego oprogramowania antywirusowego. W końcu Android stał się drugim Windowsem, więc z takiego samego powodu wiedzie na pokuszenie autorów złośliwego oprogramowania. A mit, jakoby mobilne antywirusy spowalniały przeglądanie stron internetowych lub wpływały na żywotność baterii został obalony kilkukrotnie przez wydajnościowe testy AV-C oraz innych labów z wykorzystaniem profesjonalnego sprzętu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy