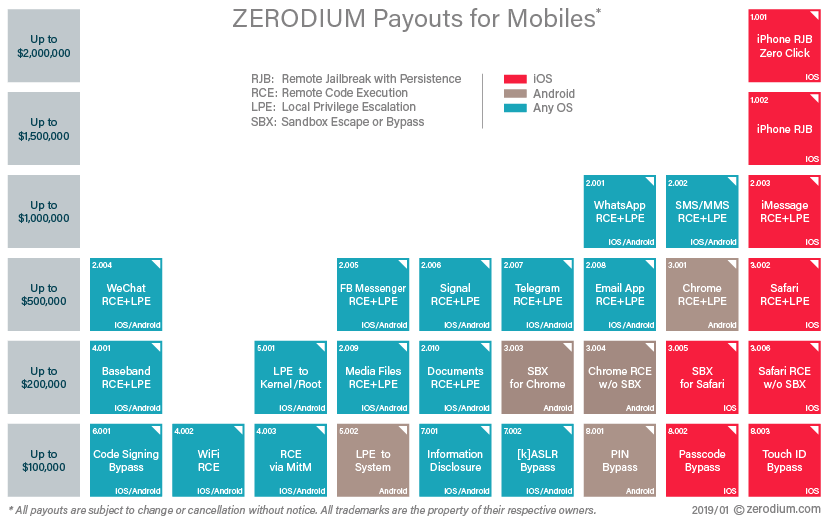

May dobrą i złą wiadomość. Zacznijmy od dobrej. Firma Zerodium, która znana jest ze skupowania exploitów na luki w oprogramowaniu i sprzęcie dwukrotnie podniosła wypłaty dla pentesterów i prawdziwych hakerów. Od niedawna za niektóre podatności można zyskać o 100% więcej zielonych niż jeszcze w grudniu 2018 roku. Na przykład za ekstremalnie rzadki RCE uzyskujący roota w iOS (bez żadnego kliknięcia) podniesiono stawkę z 1.5 miliona do 2 milionów dolarów. Za taką samą podatność, ale już z minimalnym udziałem użytkownika (jedno kliknięcie np. po przekierowaniu na stronę z exploitem) można zarobić 1.5 miliona dolarów. Za podatność dającą możliwość zdalnego wykonania kodu w komunikatorach WhatsApp, iMessage lub SMS/MMS firma Zerodium płaci aż 1 milion dolarów. Tak czy owak znalezienie takich podatności wydaje się niemożliwe, a przynajmniej nieosiągalne dla normalnych ludzi.

Firma Zerodium została założona w lipcu 2015 roku przez człowieka o imieniu Chaouki Bekrar, tego samego, który w 2008 roku powołał firmę Vupen i która też skupowała i sprzedawała exploity 0-day dla agencji rządowych na całym świecie. Obecnie za jailbreak’i na iOS pan Bekrar płaci 2 miliony dolarów. Nagrody poszły w górę i zostały sprowokowane najprawdopodobniej popytem. Wojny technologiczne i cyberszpiegostwo na poziomie rządowym doprowadziło do powstania takich firm jak Vupen, Zerodium oraz Exodus Intel. Podwyżka cen wynika m.in. ze stosowania lepszych zabezpieczeń w najnowszych systemach operacyjnych i w oprogramowaniu.

Jednakże jeszcze nie popadajmy w zachwyt. Krajobraz bezpieczeństwa nadal kształtuje się raczej w czarnych barwach — wszystkich i wszystko można zhackować (prędzej czy później) — ale rosnąca świadomość zwykłych obywateli, a także rządów państw (które powołują własne cyberarmie) przyczyniają się do realizowania strategii bezpieczeństwa przez „Kowalskich” na blacie własnego biurka, a także ochrony państwa w przestrzeni wirtualnej. Echa w mediach o dużych wyciekach mają podłoże psychologiczno-mobilizacyjne. Wyższe ceny to także bardziej restrykcyjny regulamin akceptowania podatności i dawanie sygnałów naukowcom, hakerom i badaczom bezpieczeństwa, że mają o co rywalizować. Kwota jaką firma Zerodium płaci za lukę zależy od wielu czynników. Przede wszystkim exploit musi być unikalny, nigdy nie występujący wcześniej. Musi dotyczyć konkretnej wersji aplikacji i systemu lub powodować wykonanie kodu na wszystkich wydaniach. Te dwa miliony dolarów za jailbreak’a w iOS nie jest górną granicą. Zerodium jest w stanie zapłacić znacznie więcej za coś naprawdę unikalnego.

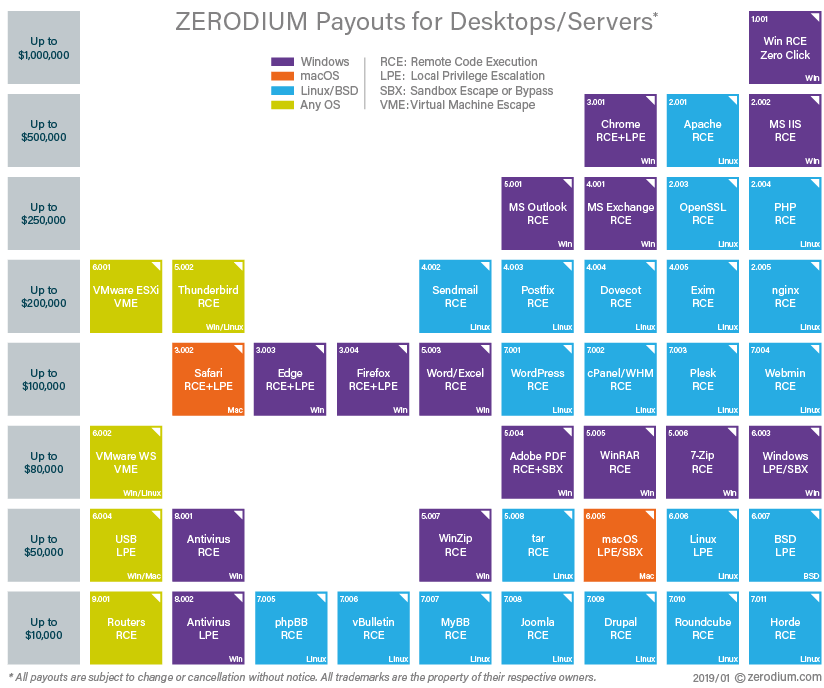

Aktualny cennik dla komputerów i serwerów wygląda następująco:

A to już ceny dla systemów mobilnych:

Jaki ma w interes Zerodium i czy to, co robi jest moralnie usprawiedliwione?

Nie dajcie sobie wmówić, że „czarne jest czarne, a białe jest białe”. Kto kupuje exploity 0-day i je odsprzedaje przyczynia się do istnienia zła na tym świecie. Naukowiec, który odnalazł coś naprawdę interesującego będzie wniebowzięty. Zarobione pieniądze może zainwestować w opracowanie lepszych narzędzi lub zakup potrzebnego sprzętu i oprogramowania do kolejnych badań. Jednakże druga strona interesu perfidnie i w tajnych umowach sprzedaje podatności doliczając swoją marżę, czyli pośrednio przyczynia się do opracowywania techniki ataku, które będą wykorzystane przeciwko cywilom w kampaniach szpiegowskich realizowanych na dużą skalę. Kto wie może właśnie w taki sposób powstały exploity na podatność w protokole SMB doprowadzając do globalnego chaosu?

Na wielomilionowe wypłaty za podatności pozwolić sobie może tylko duży gracz — korporacja albo agencje finansowane z budżetu państwa. Teoretycznie amerykańska firma Zerodium działa na tzw. białym rynku, ale w praktyce nie dowiemy się z jaką marżą sprzedaje exploity kontrahentom i co najważniejsze — komu je sprzedaje. Czy firma Zerodium jest moralnie usprawiedliwiona? To bardzo dochodowy interes. Jeśli w grę wchodzą tak wielkie pieniądze nie ma mowy o sentymentach i ratowaniu świata. Zerodium żeruje na bezpieczeństwie Internautów, ponieważ zamiast informować o podatnościach przekazuje je stronom trzecim nie dając producentowi szansy na załatanie luk. Przykład? Expoit na rozszerzenie NoScript: w przeglądarce Tor możliwe było uruchomienie złośliwego kodu JavaScript, który ujawniał rzeczywisty adres IP użytkownika, nawet jeśli w pluginie zastosowano maksymalny poziom ustawień.

Kilka lat temu Zerodium płaciło 3x więcej niż Google w programie bug bounty za zgłoszenie luki w zabezpieczeniach Chrome:

Google pays $15,000 for a Chrome exploit with sandbox escape, Zerodium pays x3 times this amount = $45,000++ (minimum) for the same exploit

— Zerodium (@Zerodium) 28 lipca 2015

Google pays $15,000 for a Chrome exploit with sandbox escape, Zerodium pays x3 times this amount = $45,000++ (minimum) for the same exploit

Takim firmom jak Zerodium nie zależy na bezpieczeństwie Internautów. Oprócz amerykańskiego giganta brokerami są również Exodus Intel, Hacking Team, FinFisher i Shadow Brokers — firmy te zajmują się skupowaniem informacji o podatnościach i nawet niektóre z nich oferują szeroki wachlarz dostępności exploitów w miesięcznym planie abonamentowym za kilkadziesiąt tysięcy dolarów. Te oraz niewymienione w artykule firmy hackerskie mogą potajemnie kupować exploity od takich graczy jak Zerodium by następnie opracowywać narzędzia typu FinSpy lub GALILEO, które później są wykorzystywane przeciwko obywatelom pod pretekstem walki z cenzurą i terroryzmem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy