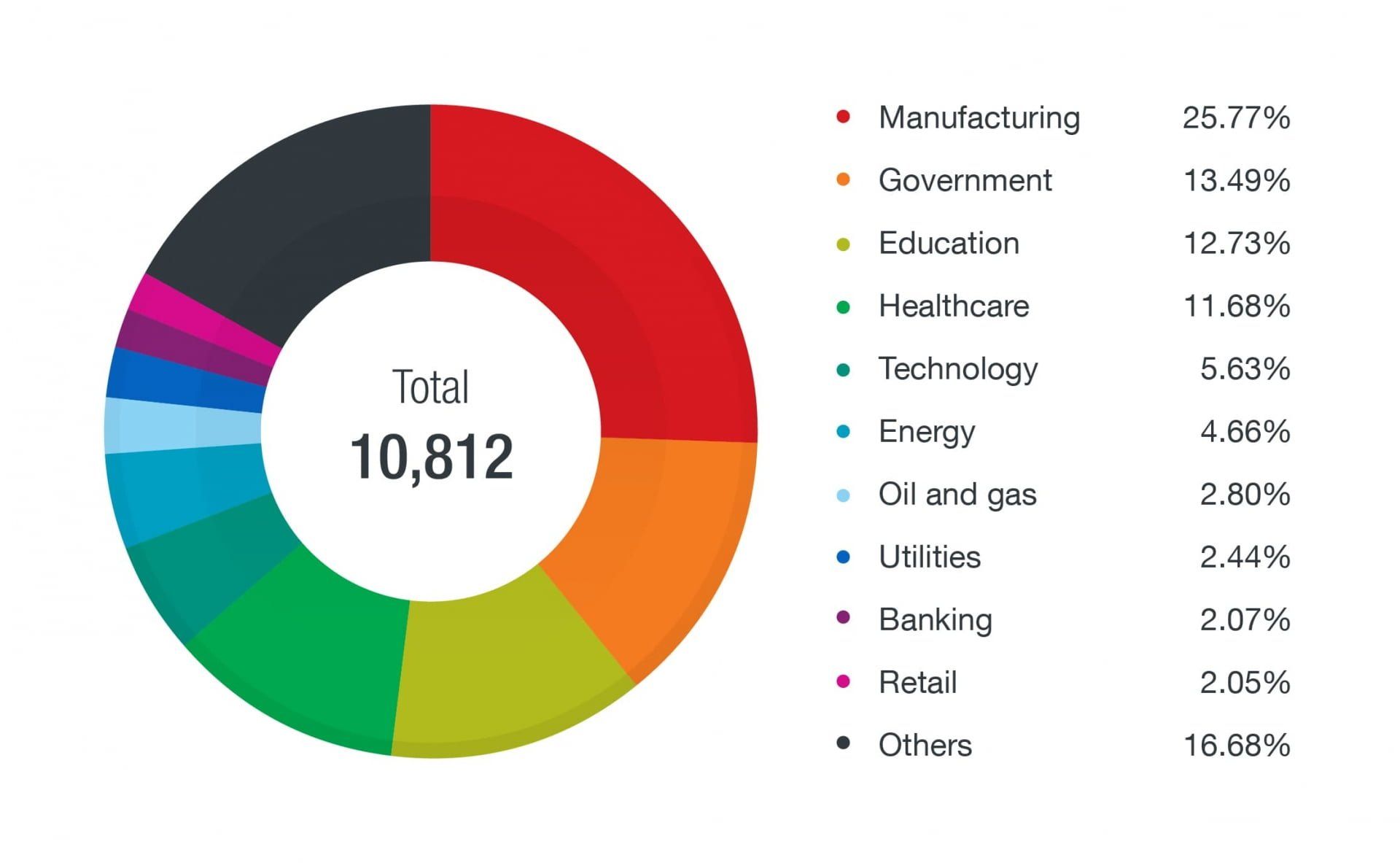

Pracownicy Trend Micro opracowali statystyki dotyczące cyberataków na poszczególne sektory przemysłu 4.0. Koncepcja przemysłu 4.0 w dobie automatyzacji i informatyzacji prowadzi do wzrostu wydajności, oszczędności czasu i kosztów, jak również przynosi nowe zagrożenia, które mogą narazić przedsiębiorstwa wysokie straty. Chociaż temat ten jest niezwykle istotny dla samych zainteresowanych, chociażby ze względu na ostatnie cyberataki na sektor medyczny w USA oraz fabrykę aluminium na północy Europy, to zagrożenia wynikające z zaprzęgnięcia Internetu do procesu zarządzania produkcją, nadal nie są w pełni przyswojone. Do świadomości muszą przemawiać dane pokazane np. przez Trend Micro. Dzięki modelowi wykrywania złośliwego oprogramowania w sieciach produkcyjnych opartemu o infrastrukturę Trend Micro Smart Protection Network możemy prześledzić, który sektor przemysłu był najczęściej narażony na ataki lub infekcję złośliwego oprogramowania. Z artykułu na blogu Trend Micro dowiadujemy się, że:

1. Co czwarty cyberatak był skierowany w sektor produkcyjny.

2. Około 14 proc. wszystkich ataków było wymierzonych w infrastrukturę rządową.

3. Około 13 proc. wykrytych ataków zostało przypisanych sektorowi edukacyjnemu.

4. Około 12 proc. cyberataków przypisuje się sektorowi medycznemu.

5. Około 6 proc. prób przejęcia lub zainfekowania infrastruktury zlokalizowano w sektorze firm IT.

Urządzenia peryferyjne USB pod szczególną kontrolą

Firma Trend Micro jako najczęstszy wektor dystrybuowania złośliwego oprogramowania wymienia urządzenia peryferyjne USB. Robaki komputerowe korzystające z portów USB samoczynnie replikują się na maszyny robocze. Zagrożone są także drukarki sieciowe, które posiadają system operacyjny, pamięć nieulotną oraz panel sterowania, który niekiedy jest wystawiony do Internetu. Sprawia to, że urządzenia peryferyjne wykorzystywane do przesyłania informacji pomiędzy sieciami zasługują na szczególną kontrolę. Weźmy na przykład niesławne złośliwe oprogramowanie Stuxnet, które zostało zaprojektowane do zaatakowania obiektu w Iranie — było rozprzestrzeniane za pomocą wymiennych nośników USB, chociaż sam wirus wykorzystywał lukę w analizowaniu plików skrótów. Robak komputerowy taki jak Stuxnet pokazuje, że ataki mogą być nieświadomie ułatwiane przez pracowników, którzy przynoszą zainfekowane urządzenia zewnętrzne. Pracownicy mogą być przekupieni przez konkurencję i wykradać np. systemy patentowe. I chociaż ataki mogą być inicjowane w sieciach niezwiązanych z produkcją, to złośliwe oprogramowanie może rozprzestrzenić się na systemy sterowania.

W jaki sposób korporacyjne sieci informatyczne mogą być celem ataków, pokazuje niedawny atak ransomware na producenta aluminium. Wirus zmusił firmę do ręcznego zarządzania produkcją. Szkodliwe oprogramowanie wpłynęło również na przemysłowe systemy kontroli (ICS), infekując komputery, które zarządzały przemysłowym oprogramowaniem sterującym. Jako że niektóre systemy przemysłowe mogą działać w systemie Windows i wykorzystywać protokół SMB do komunikacji, to ich działanie może być narażone na exploity EternalBlue wykorzystujące lukę w protokole SMB.

Przemysłowe systemy sterowania są stale zagrożone. Niestety te, które działają od wielu lat, nie zostały zaprojektowane do odpierania współczesnych ataków. Sprzęt oraz protokoły mogą zawierać luki lub być zintegrowane z nowoczesnymi rozwiązaniami. W związku z tym zachodzi większa potrzeba kontrolowania i monitorowania całej infrastruktury, co dodatkowo podnosi koszty.

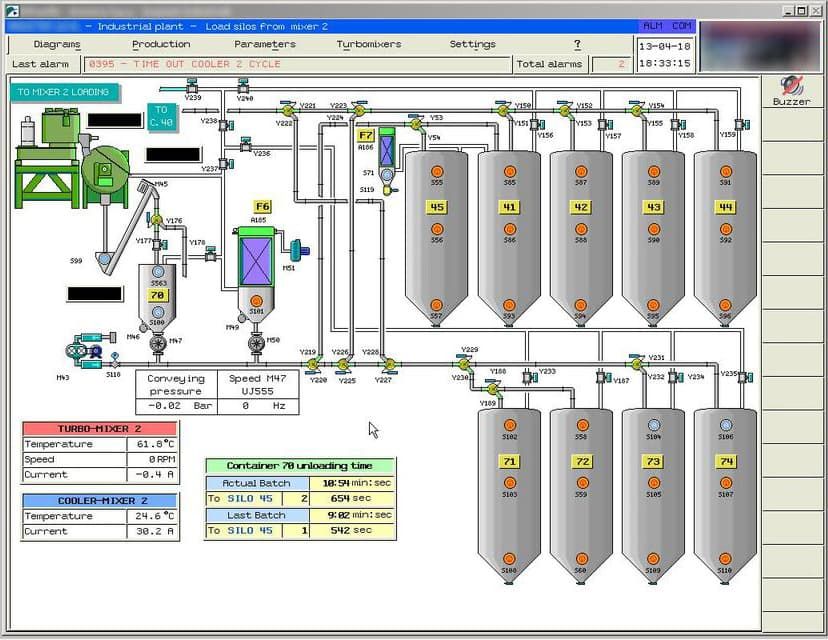

Włamanie się do sieci produkcyjnej, oprócz fizycznych strat, może mieć inne konsekwencje. Mogą to być np. kradzieże praw autorskich, patentów, znaków towarowych i tajemnic handlowych. Znajdując w sieci wystawiony interfejs zarządzający systemem ICS, hackerzy wynajęci przez wrogie państwa albo konkurencję mają ułatwione zadanie. Za przykład badacze z Trend Micro podają znalezione m.in. maszyny produkcyjne w wyszukiwarce Shodan. Dostęp do interfejsu pozwalał przygotować atak:

Eksperci Trend Micro sugerują, aby przedsiębiorstwa na poważnie wzięły się za:

- Przygotowanie audytu nowych i już istniejących urządzeń w organizacji. Należy je stale monitorować oraz współpracować z inżynierami, aby wiedzieć, jakie informacje są przekazywane do poszczególnych sieci. Ma to kluczowe znaczenie dla ujednolicenia bezpieczeństwa.

- Kształcenie pracowników w zakresie stosowanych protokołów bezpieczeństwa.

- Zastosowanie ograniczeń w domenach i sieciach. Opracowanie reguł pozwalających komunikować się urządzeniom. Wdrożenie stosownych ograniczeń i izolowania sieci. W szczególności należy ograniczyć komunikację pomiędzy komputerami firmowymi a urządzeniami wykorzystywanymi w produkcji.

Czy ten artykuł był pomocny?

Oceniono: 0 razy