AV-Comapratives przygotował test, w którym pokazuje skuteczność programów antywirusowych w kwestii leczenia zainfekowanego systemu. W badaniu sprawdzono 17 programów i trwało ono od marca do października 2014 roku na platformie Windows 8.1 64-bit. AV-C podaje, że w tym okresie testowano zawsze możliwie najnowsze i stabilne wersje programów.

Jak podaje AV-C, przeprowadzony test skierowany jest raczej dla użytkowników domowych i nie uwzględnia zdolności antywirusów do wykrywania szkodliwego oprogramowania. Test odzwierciedla sytuację, kiedy system jest zarażony a użytkownik korzysta z programu AV by pozbyć się infekcji.

Testowane antywirusy

- AhnLab V3 Internet Security

- AVG Internet Security

- avast! Free Antivirus

- AVIRA Internet Security

- Bitdefender Internet Security

- BullGuard Internet Security

- Emsisoft Anti-Malware

- eScan Internet Security

- ESET Smart Security

- F-Secure Internet Security

- Fortinet FortiClient

- Kaspersky Internet Security

- Lavasoft Ad-Aware Free Antivirus +

- Microsoft Windows Defender

- Panda Cloud Antivirus Free

- Sophos Endpoint Protection

- ThreatTrack Vipre Internet Security

Sample

Do testu wykorzystano 30 sampli i wybrano jest według następujących kryteriów:

1. Próbki nie mogły być na tyle destrukcyjne, aby nie można było wyleczyć systemu z pomocą programu antywirusowego.

2. Wszystkie testowane programy powinny wykrywać szkodliwe wzorce w stanie nieaktywnym.

3. Zagrożenia powinny być podatne na leczenie antywirusowe bez konieczności przywracania plików systemowych.

- Próbka 1 (5860): bardzo stary i rozpowszechniony robak komputerowy,

- Próbka 2 (81s9): powszechny Trojan blokujący pulpit (lockscreen), który jest dobrym przykładem do wykorzystania dysków ratunkowych.

- Próbka 3 (98bc), 4 (8ecf), 5 (ee44): trojan

- Próbka 6 (7f91): trojan blokujący pulpit

- Próbka 7 (9s13): trojan szyfrujący pliki

- Próbka 8 (74cl), 9 (53b1): backdoor

- Próbka 10 (3d35): trojan

- Próbka 11 (37e2): backdoor

- Próbka 12 (ef6e), 13 (7c8a), 14 (e636), 15 (b0c0), 16 (a2e7), 17 (ea5e), 18 (2d00), 19 (D135): trojan

- Próbka 20 (cOaa): backdoor

- Próbka 21 (769a): często występujący backdoor

- Próbka 22 (712e): trojan

- Próbka 23 (5a4c): backdoor

- Próbka 24 (6d54): trojan wykradający hasła

- Próbka 25 (dd7c), 26 (b4a2): backdoor

- Próbka 27 (719c): trojan

- Próbka 28 (8a23): backdoor

- Próbka 29 (efe7): Trojan-ransom

- Próbka 30 (ed5e): ransomware

Metodologia

- Dokładna analiza malware w celu sprawdzenia jakie powodują szkody.

- Celowa infekcja fizycznego systemu, ponowne uruchomienie komputera i upewnienie się, czy zagrożenie „działa”.

- Instalacja i aktualizacja antywirusa.

- Jeśli instalacja antywirusa nie była możliwa, uruchamiano tryb ratunkowy i próbowany zainstalować program. Gdy nadal się nie udało, korzystano z płyty ratunkowej producenta do przeskanowania komputera przed instalacją programu.

- Uruchomienie pełnego skanowania systemu i postępowanie zgodnie z „komunikatami antywirusowymi” w celu usunięcia zagrożenia.

- Restart systemu.

- Ręczna weryfikacja i analiza pozostałości po usuniętym zagrożeniu.

Jakie czynniki składały się na końcową ocenę?

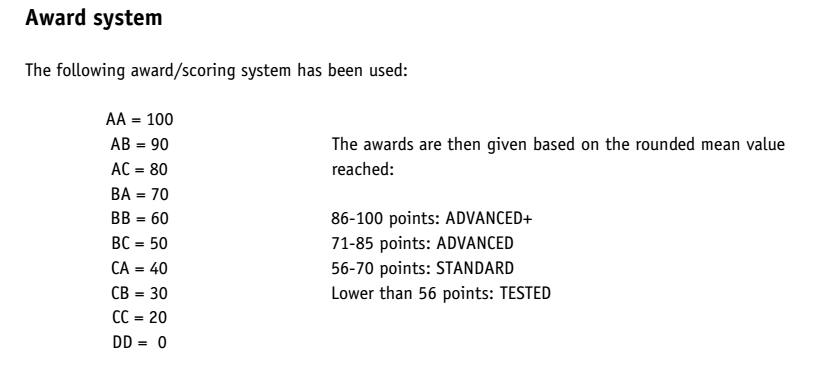

1. Usuwanie złośliwego oprogramowania:

- Zagrożenie zostało w pełni usunięte, pozostały nieliczne ślady po infekcji – ocena A.

- Zagrożenie zostało usunięte, ale pozostały: niektóre pliki wykonywalne, zmiany w sektorze startowym MBR, zmiany w rejestrze – ocena B.

- Zagrożenie zostało usunięte, ale zauważono potencjalnie niebezpieczne problemy: komunikaty o błędach, zainfekowany plik HOSTS, niedziałający menadżer zadań, opcje dla folderów, edytor rejestru, pozostały liczne śmieci – ocena C.

- Usunięto tylko pliki „źródłowe” złośliwego oprogramowania, wszystkie inne szkodliwe pliki lub dokonane zmiany nie zostały usunięte / naprawione, system nie nadaje się już do używania – ocena D.

2. Stopień trudności usuwania zagrożeń.

- Zagrożenie mogło zostać usunięte w trybie normalnym – ocena A.

- Usunięcia zagrożenia wymagało uruchomienia systemu w trybie awaryjnym i wykorzystania wbudowanych narzędzi oraz innych instrukcji postępowania – ocena B.

- Usunięcia zagrożenia wymagało płyty ratunkowej – cena C.

- Usunięcie zagrożenia lub instalacja programu wymagały wsparcia technicznego lub zagrożenia nie dało się usunąć – ocena D.

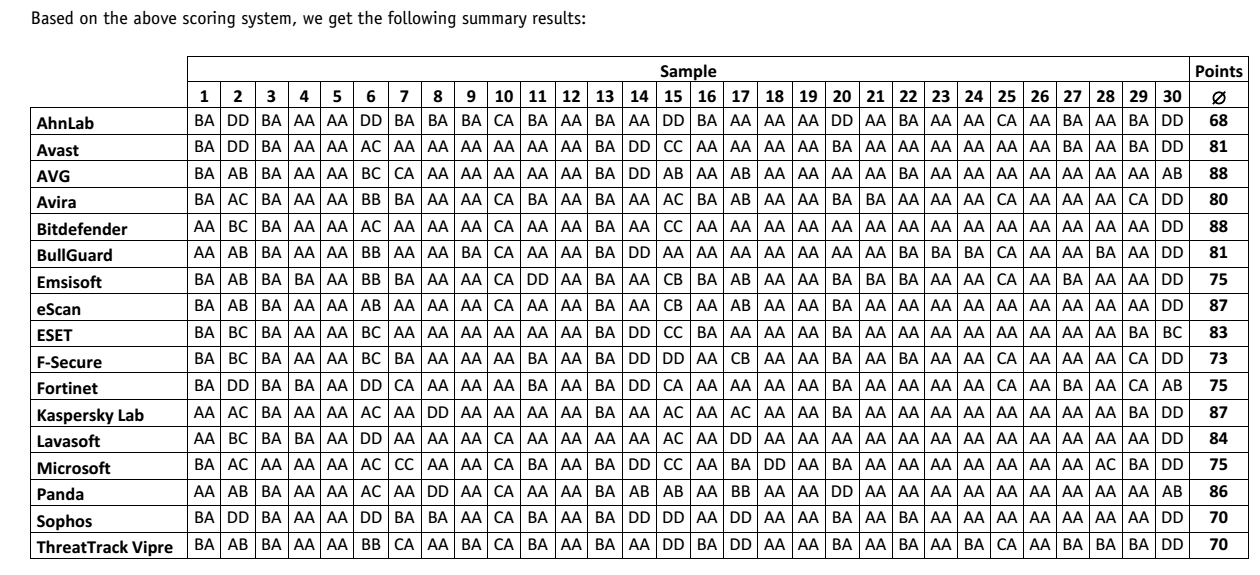

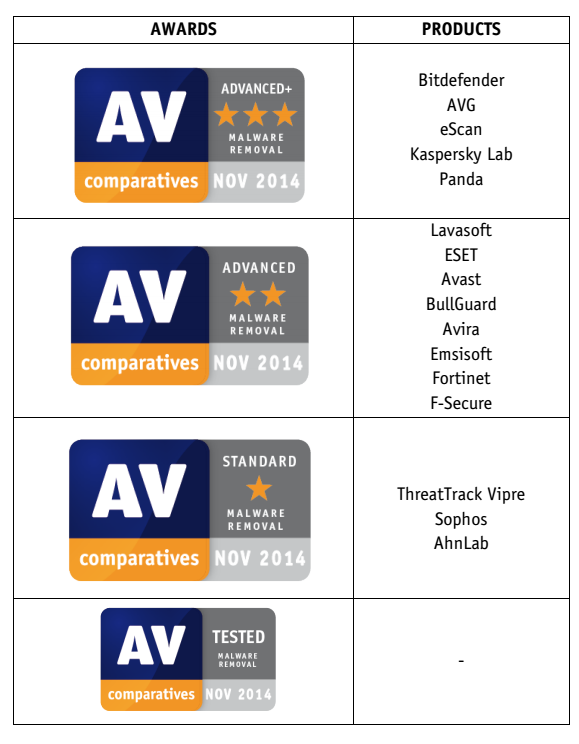

Najlepszy wynik w leczeniu systemu uzyskał AVG i Bitdefender (po 88 punktów), eScan z silnikiem Bitdefendera (87 punktów) i Kaspersky. Trzecie miejsce należy do Pandy (86 punktów). Dalej Lavasoft, ESET, Emsisoft i Avira.

Pełny raport w języku angielskim na stronie: http://www.av-comparatives.org/wp-content/uploads/2014/12/avc_rem_201411_en.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy