Ataki typu ransomware wciąż uważane są za najbardziej powszechne zagrożenia dla firm. Arsenał cyberprzestępców jest jednak znacznie bardziej rozbudowany. Eksperci Sophos przeanalizowali dane ze 152 incydentów – okazuje się, że w 2022 r. hakerzy korzystali łącznie z ponad 500 różnych technik (MITRE ATT&CK) i narzędzi, by uzyskać dostęp do danych.

Tak zwane LOLBins

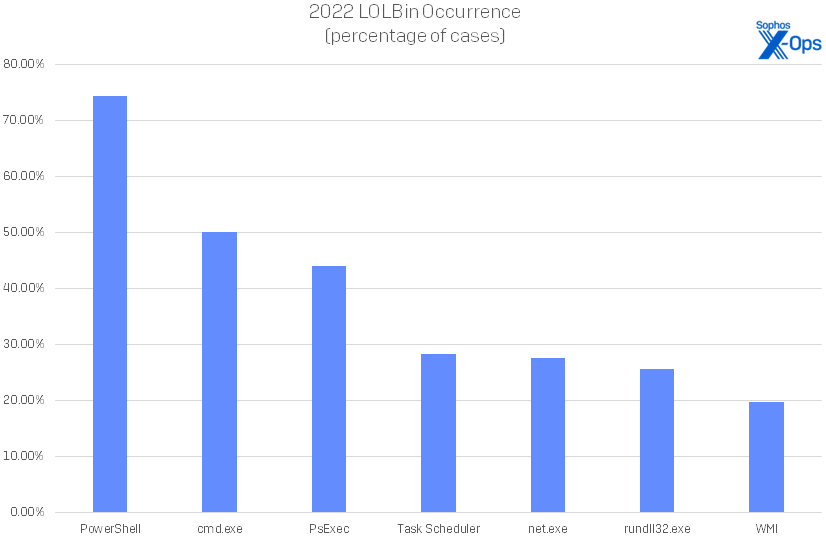

Informacje zebrane w raporcie zespołu Sophos Incident Response (IR) pochodzą z firm z 31 krajów, działających w 22 różnych branżach. Na ich podstawie Sophos wyszczególnił 118 rodzajów ataków z wykorzystaniem narzędzi LOLBin (legalne oprogramowanie i komponenty wbudowane w system Microsoft Windows).

W przeciwieństwie do malware LOLBiny są normalnymi plikami uruchamianymi w systemach operacyjnych. Podczas ataku nie zawsze łatwo jest je zablokować, ponieważ są niezbędne do działania systemu operacyjnego, dlatego są bardzo popularne wśród autorów malware. Wynika to także z faktu, że bez narzędzi Windows, nie da się dokonywać zmian w systemie operacyjnym. Z tego powodu tzw. LOLBiny oraz inne, zewnętrzne oprogramowanie, powinno być ściśle kontrolowane i (potencjalnie) audytowane pod kątem ich użycia.

Podział na kategorie

Zarejestrowane i opisane artefakty ataków zostały podzielone na trzy odrębne kategorie:

1. Narzędzia pochodzące spoza systemu operacyjnego Windows, które w wyniku cyberataku lub aktywności złośliwego oprogramowania są pobierane i wykorzystywane przez hakerów.

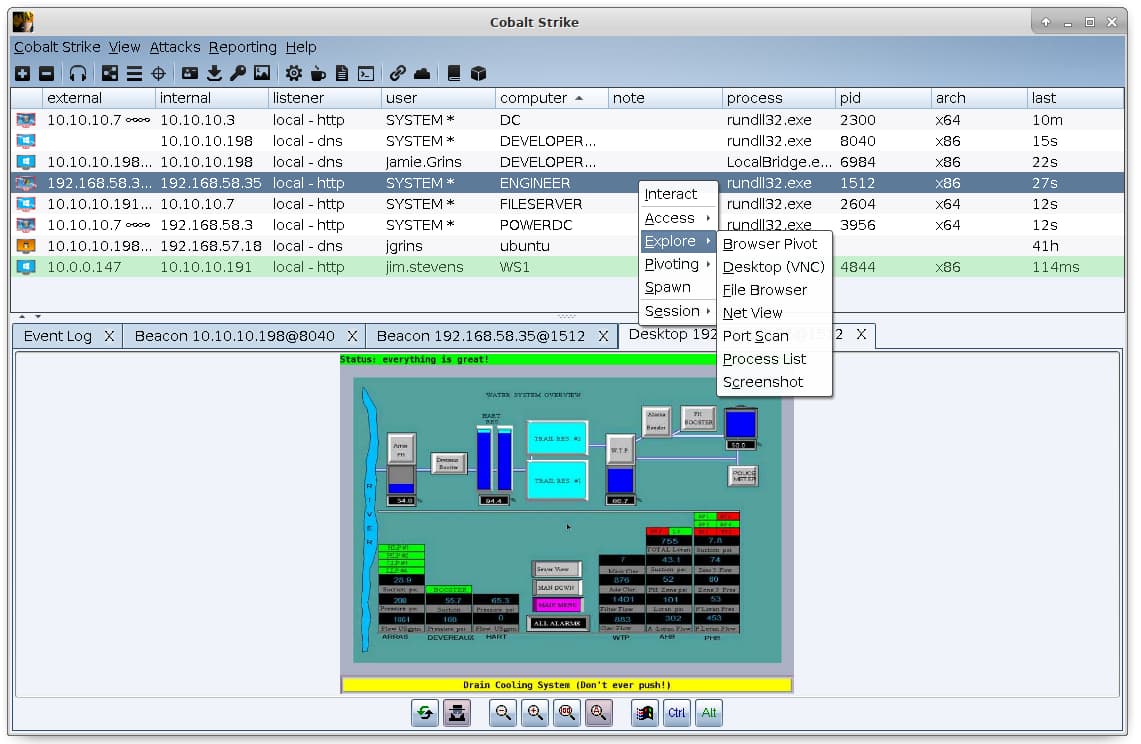

Przykłady takiego oprogramowania: AnyDesk, TeamViewer, mimikatz, Advanced IP Scanner, Netscan, Metasploit, oraz poniżej Cobalt Strike (źródło).

2. Wewnętrzne oprogramowanie, narzędzia i procesy Windows – legalne i podpisane cyfrowo przez Microsoft. Zwykle są one integralną częścią systemu operacyjnego, przy czym nie zawsze, bo np. narzędzia z rodziny Microsoft SysInternals nie znajdują się w systemie operacyjnym. W skrócie są to tak zwane LOLBins (Living Off the Land Binaries).

Przykładem oprogramowania LOLBins są: powershell.exe, cmd.exe, msiexec.exe, wmi.exe.

Oprogramowanie LOLBins jest wykorzystywane do utrudnienia wykrycia szkodliwej aktywności, dlatego eksperci zajmujący się bezpieczeństwem od dawna za pomocą rozwiązań ochronnych monitorują potencjalnie niebezpieczne pliki wykonywalne, skrypty, biblioteki. Powstał nawet rejestr tych narzędzi w Windows i UNIX w ramach projektu LOLBAS.

Systemowe narzędzia Windows muszą być monitorowane i audytowane przez rozwiązania bezpieczeństwa i ekspertów, ponieważ są używane przez złośliwe oprogramowanie oraz przez hakerów do potencjalnie niebezpiecznych akcji. Możemy to zachowanie przypasować do wzorców technik i ataków MITRE ATT&CK i dowiedzieć się więcej, w jakim celu są one uruchamiane:

- Sprawdzanie informacji o koncie użytkownika.

- Instalowanie usług systemowych.

- Wykonywanie skryptów (legalnych oraz złośliwych).

- Przeglądanie plików lokalnych oraz na dyskach sieciowych.

- Wyłączanie zabezpieczeń (antywirusa, zapory sieciowej, UAC itp.).

- Czyszczenie logów.

- Tworzenie i modyfikowanie konta użytkownika.

- Konfigurowanie połączeń RDP.

Wymienione akcje mogą być wyzwalane z linii poleceń przez administratorów, którzy zarządzają grupą komputerów. Niestety w taki sam sposób hakerzy korzystają z LOLBinów, aby przeprowadzać ataki na przedsiębiorstwa.

Rozwiązania EDR-XDR rekomendowane dla minimalizowania ryzyka ataku

Podsumowując przy tak dużej różnorodności dostępnych narzędzi systemowych oraz sposobów na legalne obchodzenie zabezpieczeń (modyfikowanie, wyłączanie), skupianie się na pojedynczym narzędziu np. powershell.exe może być wysiłkiem daremnym. Dlatego możemy zarekomendować monitorowanie wszystkich podobnych aplikacji za pomocą rozwiązań klasy EDR-XDR, które już automatyczne ułatwiają polowanie na zagrożenia przy minimalnym zaangażowaniu administratorów.

Rozwiązania klasy Endpoint Detection and Response (EDR) oraz Extended Detection and Response (XDR) wywodzą się z wielowarstwowej ochrony punktów końcowych. Ich rolą jest monitorowanie w czasie rzeczywistym wspieranych systemów operacyjnych i aplikacji w chmurze. Podnoszą na wyższy poziom proaktywne wyszukiwanie zagrożeń, w tym artefaktów IoC (Indicator of Compromise). Może to oznaczać dla Twojej firmy, że otrzymasz więcej przydatnych informacji zwrotnych z punktów końcowych, co przyczyni się do lepszego zabezpieczenia całej sieci i pracowników przed cyberatakami. Korzystanie z EDR-XDR poprawia widoczność przepływu informacji z całej infrastruktury. Wgląd w telemetrię obejmuje nie tylko punkty końcowe, także systemy w chmurze Amazon Web Service, Microsoft Azure, urządzenia mobilne, czujniki IoT, aplikacje Web 2.0, a nawet sieciowe urządzenia brzegowe.

Zapoznaj się z naszym testem bezpieczeństwa rozwiązań EDR-XDR pod kątem widoczności cyberataków w telemetrii.

Czy ten artykuł był pomocny?

Oceniono: 3 razy