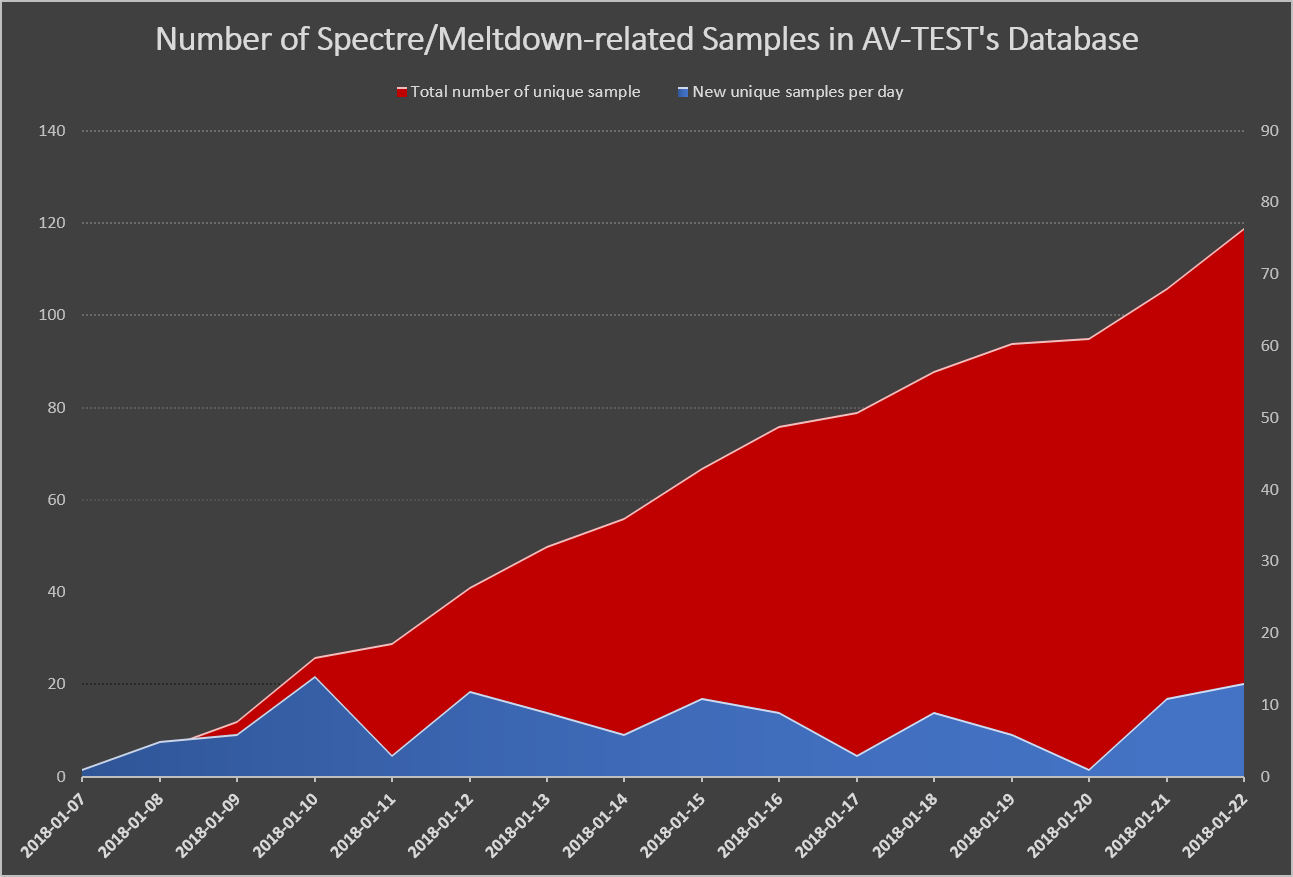

Laboratorium AV-Test pokazało wczoraj bardzo interesujący wykres, z którego dowiadujemy się, że do ich bazy wirusów od 7 stycznia do 22 stycznia, trafiło 119 próbek szkodliwego oprogramowania, wykorzystującego podatności CVE-2017-5715, CVE-2017-5753 i CVE-2017-5754, o których pisaliśmy szczegółowo w tym artykule. W ciągu następnych dni / tygodni liczba unikalnych trojanów, downloaderów lub exploitów może wzrosnąć, narażając na poważne konsekwencje systemy przechowujące dane. Czy mamy się czego obawiać?

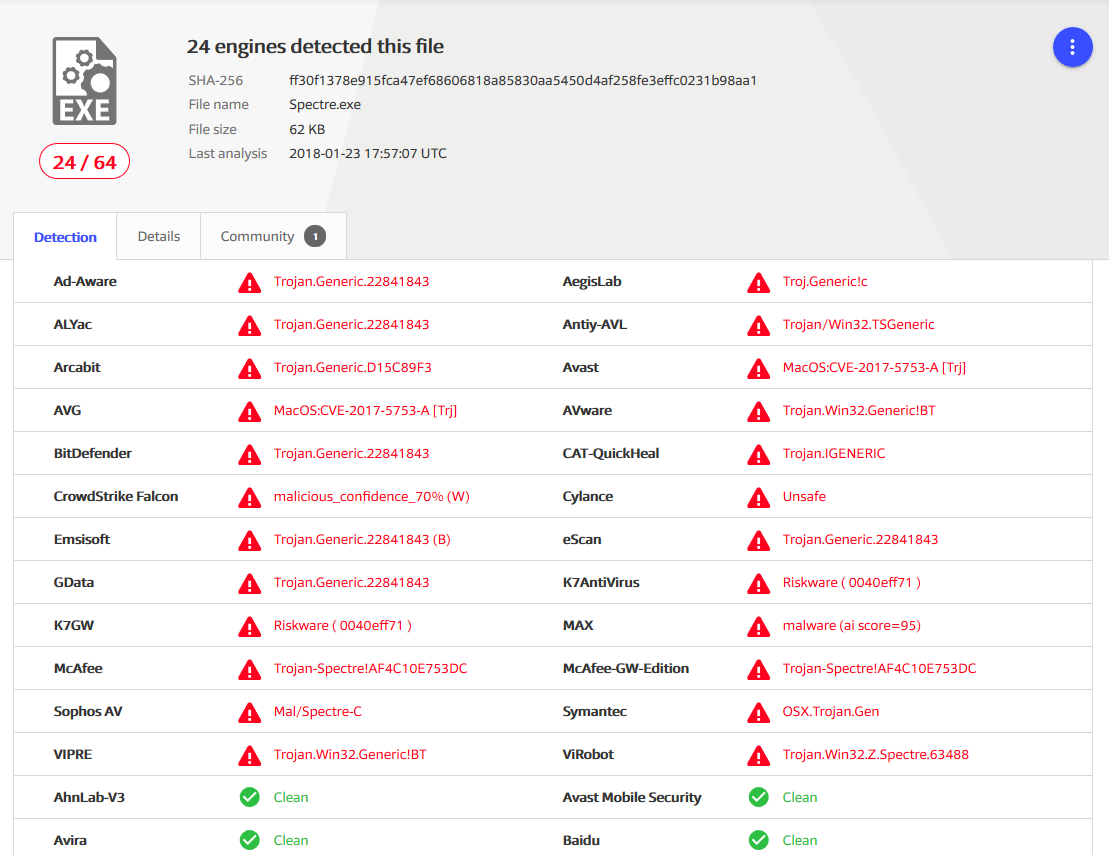

Z podanych sum kontrolnych ponad stu próbek złośliwego oprogramowania, odnajdujemy na VirusTotal takie, które co nieco powiedzą nam o działaniu szkodników wykorzystujących podatności Spectre i Miltdown. Na przykład jest to plik wykonywalny .EXE, który uruchamia najpierw szkodliwy kod w konsoli CMD, który z kolei korzystając z systemowego API, uruchamia instrukcję „IsProcessorFeaturePresent”, wyraźnie wskazującą na wyszukiwanie informacji o procesorze na infekowanej maszynie.

Aktualizujemy oprogramowanie

Firma Oracle znana z bardzo dziurawego oprogramowania Adobe Flash Player już poinformowała, że wzięła się za łatanie swoich produktów (m.in. hiperwizora VirtualBox), które dziurawe jak sito, mogło być wykorzystane do opracowania exploita i ominięcia zabezpieczeń — w konsekwencji uruchomienia złośliwego kodu.

Z kolei Veritas Technologies, dostawca oprogramowanie dla 86% firm z listy Fortune 500 do zarządzania i ochrony danych w chmurze i optymalizowania pamięci masowych, pisze, że rozwiązanie NetBackup Appliance otrzyma aktualizację w marcu 2018 roku dla podatności Spectre (CVE-2017-5753, ale bez CVE-2017-5715) i Meltdown (CVE-2017-5754). Ze względu na niższe ryzyko wykorzystania podatności CVE-2017-5715 dotyczącej odczytywania danych z pamięci kernela, aktualizacja prawdopodobnie nie pojawi się nigdy. Firmie Veritas Technologies oraz ich klientom nie pozostaje nic innego, jak aktualizować systemy operacyjne lub poczekać na dalszy rozwój wydarzeń — czyli nie aktualizować, bo tak ostatnio (nie*)zaleca Intel, a także sam twórca jądra systemu Linux.

Intel zaleca OEM-om, dostawcom usług chmurowych, producentom komputerów oraz oprogramowania, a także odbiorcom końcowym wstrzymanie się z wdrażaniem aktualnych wersji poprawek, gdyż te mogą powodować częstsze niż zwykle restartowanie się urządzeń, a także inne, nieprzewidziane zachowania systemów.

* Dotyczy aktualizacji mikrokodu (rozkazów dla procesora) z poziomu firmware płyty głównej, czyli BIOS-u. Zalecenie kierowane jest głównie dla dostawców / producentów podzespołów i urządzeń, ale dotyczy też użytkowników indywidualnych, którzy na własną rękę chcieliby pozbyć się problemu, instalując nowszą wersję BIOS-u.

Nie podgrzewamy atmosfery, ale…

… AV-Test pisze o 119 próbkach (do dnia 22 stycznia) złośliwego oprogramowania, które mogły posłużyć do kradzieży danych przechowywanych w pamięci komputera.

A skoro da się w Linuksie:

To da się także w Windowsie. W jaki sposób? Jest kilka możliwości. Najbardziej prawdopodobne z nich to:

Zastosowanie szkodliwego oprogramowania typu „bashware”, o którym pisał Check Point. Chodzi o funkcję WSL znaną z Linuksa. Po zainstalowaniu powłoki w systemie Windows 10 (np. wskutek instrukcji malware) atakujący może uruchomić skrypty działające tylko w systemie Linux w Windowsie. Koncepcja hybrydowego systemu sprawiła, że cyberprzestępcy mogą wykorzystać nowy wektor ataku, który niekoniecznie byłby wykrywany przez programy antywirusowe.

Exploity mają to do siebie, że nie są łatwe do wykrycia. Jeżeli atakujący wykorzysta rejestr systemowy lub pamięć komputera do ich ukrywania, to szansa na podjęcie przed oprogramowanie ochronne aktywnych działań zapobiegawczych maleje. Dla podatności Meltdown i Spectre aplikacje uruchomione z uprawnieniami lokalnego użytkownika mogą odczytać niedostępną wcześniej dla nich całą zawartość pamięci kernela. Ten sprzętowy błąd w zabezpieczeniach procesorów pozwala programom wykradać dane, które są przechowywanych w pamięci innych uruchomionych procesów. Może to dotyczyć haseł przechowywanych w menedżerze haseł lub przeglądarce, zdjęć, wiadomości e-mail, czy dokumentów o znaczeniu krytycznym.

Złośliwy kod JavaScript, o którym ostatnio głośno za sprawą koparek kryptowalut w przeglądarkach, tak samo może być użyty do uruchomienia niebezpiecznego kodu, wykorzystującego podatności Meltdown i Spectre — i to nawet wtedy, kiedy kod JavaScript jest sandbox’owany przez proces przeglądarki. Przewodni dostawcy przeglądarek zaktualizowali już swoje oprogramowanie, ale sam fakt napisania takiego exploita, czyni go bardzo, ale to bardzo niebezpiecznym — a ponieważ z aktualizowaniem jest tak, że większość osób o tym wie, ale nie każdy to robi, daje to cyberprzestępcom pole do manewru w zaawansowanych i ukierunkowanych atakach.

Co zrobić i jak sprawdzić, czy system jest zabezpieczony?

- Do sprawdzenia podatności systemu możemy wykorzystać skrypt w PowerShell. Szczegółową instrukcję napisaliśmy w tym artykule.

- Osobom przyzwyczajonym do graficznych narzędzi rekomendujemy prosty programik InSpectre.

Decyzję o instalowaniu łatki pozostawiamy do indywidualnej oceny. Przypominamy tylko, że Intel zmienił zdanie i na razie nie zaleca instalowania udostępnionych aktualizacji mikrokodu poprzez update BIOS-u płyty głównej.

Dla podatności Spectre i Meltdown wektor ataku jest bardzo szeroki, dlatego nie sposób pominąć programów ochronnych, które stanowić powinny pierwszą linię obrony. Nie, nie mamy tu na myśli wyłącznie tradycyjnego oprogramowania antywirusowego, ale np. polski produkt SpyShelter, który może całkowicie zastąpić antywirusa i dać nawet lepszą ochronę. Oprogramowanie SecureAPlus lub VoodooShield sprawdzi się tak samo dobrze. Wszystkie wymienione gwarantują naprawdę wysoki poziom ochrony i to bez obciążania komputera. Pamiętajmy jednak, że atak może rozpocząć się od przeglądarki — niekoniecznie złośliwego kodu JavaScript. Dlatego warto postarać się o dodatkową warstwę ochrony (w przeglądarce) i przy okazji zadbać o to, by nikt bez naszej wiedzy i zgody nie korzystał z mocy obliczeniowej naszego komputera do kopania kryptowaluty Monero.

Czy ten artykuł był pomocny?

Oceniono: 0 razy