Wraz z pojawieniem się nowego systemu Microsoft Windows 10 obiecywano użytkownikom i klientom biznesowym, że ich dane i informacje będą lepiej zabezpieczone niż w starszych systemach operacyjnych. Na początku firma z Redmond trochę się rozmijała z rzeczywistością, ponieważ Windows 10 był mocno niedopracowany. Wielu użytkowników instalując tak naprawdę stabilną-testową wersję Windows 10, zniechęcało się. Co więcej, w początkowej wersji 1507 opublikowanej w maju 2015 roku system nie miał zbyt wiele wspólnego z bezpieczeństwem. Systematyczne łatanie i ulepszanie poprawiło sytuację na tyle, że w tej chwili Windows 10 jest system stabilnym i oferującym szereg funkcji w zakresie bezpieczeństwa. Tak naprawdę nie widzimy powodów, poza finansowymi, sprzętowymi i programowymi, aby nadal korzystać ze starszych wersji okienek.

Zamieszanie z sandboxem (piaskownicą)

Microsoft poinformował, że do antywirusa Windows Defender dla Windows 10, Windows Server 2016 i Windows Server 2019 trafiła funkcja piaskownicy. Windows Defender jest także częścią rozwiązania biznesowego Microsoft Threat Protection, które zabezpiecza wszystkie usługi Microsoftu w jednej, centralnej konsoli. A więc także i administratorzy już teraz mogą skorzystać z funkcji sandboxingu. Co ona konkretnie oznacza?

Przede wszystkim nie oznacza, że od razu będzie bezpieczniej. Jest to zupełnie nowa funkcja, która jeszcze nie została w pełni przetestowana, dlatego najpierw trafiała do inicjatywy Windows Insiders. Microsoft twierdzi, że tworząc tego typu zabezpieczenie, współpracował z profesjonalistami. Doświadczenie uczy, że nie wszystko, co firma z Redmond wypuszcza jako stabilne, od razu nadaje się do używania. W tej chwili Windows 10 z pracą na koncie ograniczonym jest systemem bezpiecznym, posiadającym ochronę przed exploitami i zagrożeniami z sieci. Ochrona ta, która pomimo zapewnień, że jest, nie zawsze działa tak, jak powinna. Exploity na Microsoft Office lub inne oprogramowanie, ciągle potrafią poważnie zaszkodzić bezpieczeństwu przechowywanych plików.

Co oznacza dodanie funkcji „uruchamiania się antywirusa” w piaskownicy?

Rozwiązanie kwestii ataków polegających na wykorzystaniu luk w antywirusie Windows Defender. I właściwie tylko tyle. Pozostałe aspekty bezpieczeństwa, które są bezpośrednio związane z uruchamianiem złośliwych załączników lub ataków na przeglądarkę (drive-by), w dalszym ciągu będą rozwiązywane w zakresie lokalnych zabezpieczeń. Innymi słowy, jeżeli użyjemy exploita 0-day na antywirusa Windows Defender, to funkcja piaskownicy zdetonuje ładunek w odizolowanym środowisku i nie pozwoli wykonać złośliwego kodu w kontekście exploitowanej aplikacji, czyli z uprawnieniami Windows Defender — z uprawnieniami systemowymi. Jednakże uruchamiając złośliwy plik podszywający się pod fakturę VAT, dla dodanej nowej funkcji nic to nie zmiana, o ile szkodliwe oprogramowanie nie będzie atakowało antywirusa Windows Defender. Zaszyfrowanie plików czy instalacja trojana bankowego w dalszym ciągu będzie możliwe, i w dalszym ciągu nie będzie to trudne dla atakujących.

Uściślając, nie jest to pełnoprawny sandbox znany z innych rozwiązań ochronnych. W izolacji uruchamiane są pewne funkcje antywirusa Windows Defender (a nie całego pakietu), które nie mają dostępu do np. struktury plików na dysku twardym, rejestru, czy połączeń sieciowych. Rozwiązanie Microsoftu nie jest krokiem ku całkowitemu wyeliminowaniu firm trzecich z zabezpieczania środowisk opartych na systemie Windows 10. Nie zmienia to faktu, że Microsoft, chociaż nie jest pionierem, to będzie realizował auto-ochronę antywirusa właśnie w taki ciekawy sposób.

Umieszczenie antywirusa w restrykcyjnym środowisku wykonawczym dla procesów nie było proste i pewnie jeszcze jest dużo do zrobienia. Dodatkowo upewnienie się, że złośliwy kod nie zdoła wymknąć się z piaskownicy, jest krokiem w dobrym kierunku. Czy na pewno, przekonamy się w niedalekiej przyszłości. Będziemy trzymać rękę na pulsie.

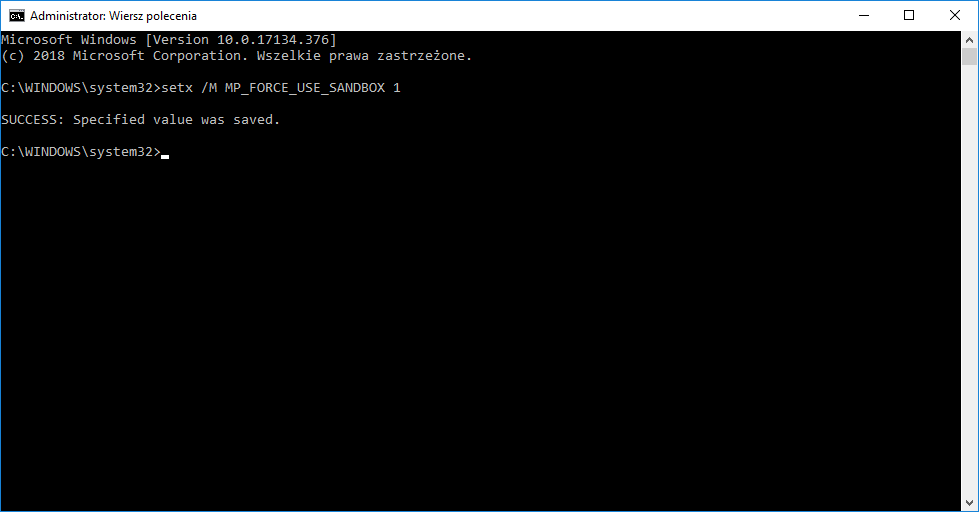

Jak włączyć piaskownicę dla Windows Defender?

Wystarczy otworzyć interpreter cmd.exe jako administrator i wpisać poniższą sekwencję, zatwierdzając enterem. Funkcja ta działa wyłącznie w Windows 10 od wersji 1703:

setx /M MP_FORCE_USE_SANDBOX 1

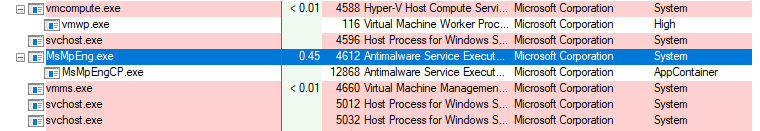

Nieuprzywilejowany proces MsMpEngCP.exe działa z niskimi uprawnieniami i wykorzystuje dostępne zabezpieczenia DEP, ASLR i CFG przed exploitowaniem. Nie jest możliwe uruchamianie kodu pomiędzy tymi procesami. Microsoft twierdzi, że w przyszłości zostaną dodane kolejne funkcjonalności, zapobiegające atakom i exploitom.

Pozostając jeszcze na chwilę przy Windows 10 i aspektami związanymi z zabezpieczeniami, polecamy nasz poradnik utwardzania systemu Windows 10 za pomocą wbudowanych funkcji. Zastosowanie ich w praktyce pozwoli jeszcze bardziej podnieść bezpieczeństwo przechowywanych w systemie danych i plików. Użytkownicy, którzy chcą czuć się bezpieczniej na poziomie sieci, powinni zapoznać się z polecanymi serwerami DNS oraz konfiguracją Cisco OpenDNS do ochrony przed pornografią i malware. Czasami to wszystko nie pomaga, dlatego warto poświęcić trochę czasu na zaszyfrowanie dysków i plików oraz zadbanie o lepszą prywatność w sieci.

Czy ten artykuł był pomocny?

Oceniono: 0 razy