W raporcie „Cyberbezpieczeństwo w Polsce: ochrona urządzeń końcowych przed cyberatakami. Analiza sytuacji i rekomendacje działań” przygotowanym przez Związek Cyfrowa Polska, który zrzesza największe firmy z sektora IT działające na runku w Polsce, czytamy, że administracja publiczna powinna używać wyłącznie produktów z krajowym certyfikatem bezpieczeństwa. Wprowadzeniem takiego certyfikatu mieliby zająć się politycy. Zgodność z krajowymi wytycznymi obligowałaby do używania wyłącznie poddanego testom sprzętu i oprogramowania i jednocześnie zakazywałaby kupowania kontrowersyjnych produktów przez jednostki publiczne.

Zaproponowana rekomendacja przez Związek Cyfrowa Polska jest zgodna z zapisami rządowej polityki cyberbezpieczeństwa na lata 2017-2022, w której wskazano, że ważnym elementem zapewnienia tzw. bezpiecznego łańcucha dostaw jest ocena i certyfikacja produktów, a priorytetem jest utworzenie „krajowego systemu oceny”, a także dostosowanie otoczenia prawnego do potrzeb i wymagań w obszarze cyberbezpieczeństwa.

Odpowiedni poziom bezpieczeństwa komputerów, smartfonów lub drukarek jest przede wszystkim ważne w administracji publicznej. Urzędnicy odpowiedzialni za zamówienia powinni mieć jasne wytyczne, jakie kryteria cyberbezpieczeństwa musi spełniać wybrany przez nich sprzęt.

Przekonywał prezes Związku Cyfrowa Polska, Michał Kanownik. Źródło: https://cyfrowapolska.org/pl/branza-cyfrowa-urzadzenia-wykorzystywane-przez-panstwo-musza-byc-cyberbezpieczne

Według Związku Cyfrowa Polska działania mające na celu poprawę bezpieczeństwa są konieczne z uwagi na lawinowo rosnące cyfrowe zagrożenia. Instytucje publiczne są tak samo atakowane, jak sektor prywatny, ale dysponują znacznie mniejszym budżetem na bezpieczeństwo. Jednocześnie komputery urzędników powinny być dobrze chronione przed cyberatakami z uwagi na wrażliwość przetwarzania danych podatników i obywateli.

Działania hakerów wymierzone w systemy krajowe wkroczyły w nową erę. Do kradzieży dokumentów używa się nowoczesnych technologii, dlatego wydawanie krajowych certyfikatów potwierdzających niezbędne zabezpieczenia to dobry pomysł. Do takiej inicjatywy powinni zostać zaproszeni przedstawiciele prominentnych lokalnych firm tworzących rozwiązania dla państwowych instytucji, szkół, sektora prywatnego oraz eksperci ds. bezpieczeństwa i politycy.

MKS_VIR dla MŚP i sektora publicznego

Polskie przedsiębiorstwa nie mogą liczyć na realną pomoc państwa przy promowaniu i finansowaniu rozwoju technologii w dziedzinie cyberzabezpieczeń. Firmy mające nóż na gardle muszą inwestować, by utrzymać się na rynku. Najtrudniejsze jest konkurowanie z zagranicznymi podmiotami, które dysponują znacznie większymi budżetami. W związku z tym wyłącznie krajowe przedsiębiorstwa tworzące najlepsze zabezpieczenia stać na budowanie zaufania do własnych produktów.

Rozwój polskiej myśli technologicznej skoncentrowanej początkowo na małym biznesie, a teraz na średniej wielkości firmach, instytucjach publicznych i prywatnym sektorze finansowym, napędza całą branżę teleinformatyczną, która potrzebuje odpowiednich zabezpieczeń. Szansę na dodatkową dystrybucję upatruje spółka MKS_VIR. Legendarna marka antywirusów została powołana przez aktualnego właściciela — Arcabit. Rozwiązanie MKS_VIR Administrator osiągnie lokalny sukces, jeżeli inżynierowie skoncentrują się na wymaganiach firm krajowych.

W kontekście narodowej cyberobrony należałoby zacząć zabezpieczać się od obszarów najczęściej powodujących problemy, czyli od urządzeń końcowych obsługiwanych przez pracowników. Tutaj przed szereg wychodzi spółka MKS_VIR, która ma wiele do zaoferowania, aby zwrócić uwagę małych i średnich przedsiębiorców. Otóż oprogramowanie MKS_VIR Administrator:

- Spełnia wymogi bezpiecznego przechowywania danych wynikającego z tzw. rozporządzenia RODO (szyfrowanie i przechowywanie danych).

- Pozwala szybko odzyskać pliki (moduł SafeStorage) ze stacji roboczych i serwerów po ataku ransomware, a więc odpowiada na problem utraty plików i ewentualną konieczność zgłoszenia ataku do Prezesa Urzędu Ochrony Danych Osobowych.

- Dysponuje bezpieczną przeglądarką do wykonywania operacji finansowych na komputerach Windows.

- Umożliwia zdalne zarządzanie całą siecią z jednego komputera. W skład zarządzania wchodzą m.in.:

- Czat administratora z pracownikiem za pośrednictwem wbudowanej technologii w agenta antywirusowego.

- Zdalny pulpit wykorzystujący protokół RDP.

- Posiada unikalny mechanizm wykrywania i blokowania spamu, w tym złośliwych faktur.

- Autorska ochrona blokuje wirusy korzystające z interpreterów Windows (według naszych statystyk nawet 95% wszystkich typów szkodliwego oprogramowania w ogóle się nie uruchomi).

- Ostrzega pracowników przed uruchamianiem niepodpisanych cyfrowo instalatorów lub aplikacji.

- Pozwala zarządzać aktualizacjami Windows każdej stacji roboczej z osobna (lub grupowo).

- Agent antywirusowy nie wpływa w znacznym stopniu na wydajność chronionych komputerów (również tych słabszych), a konsola jest łatwa w eksplorowaniu nawet dla początkującego administratora.

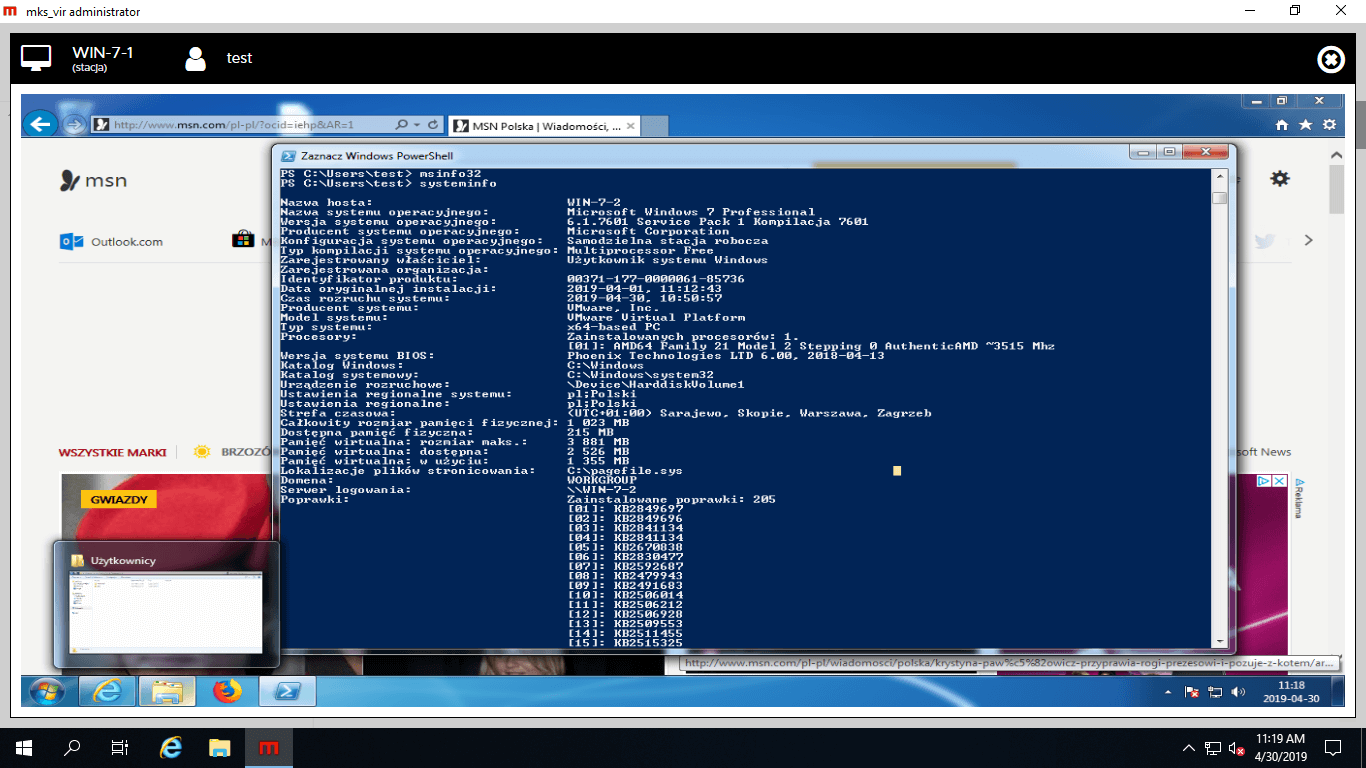

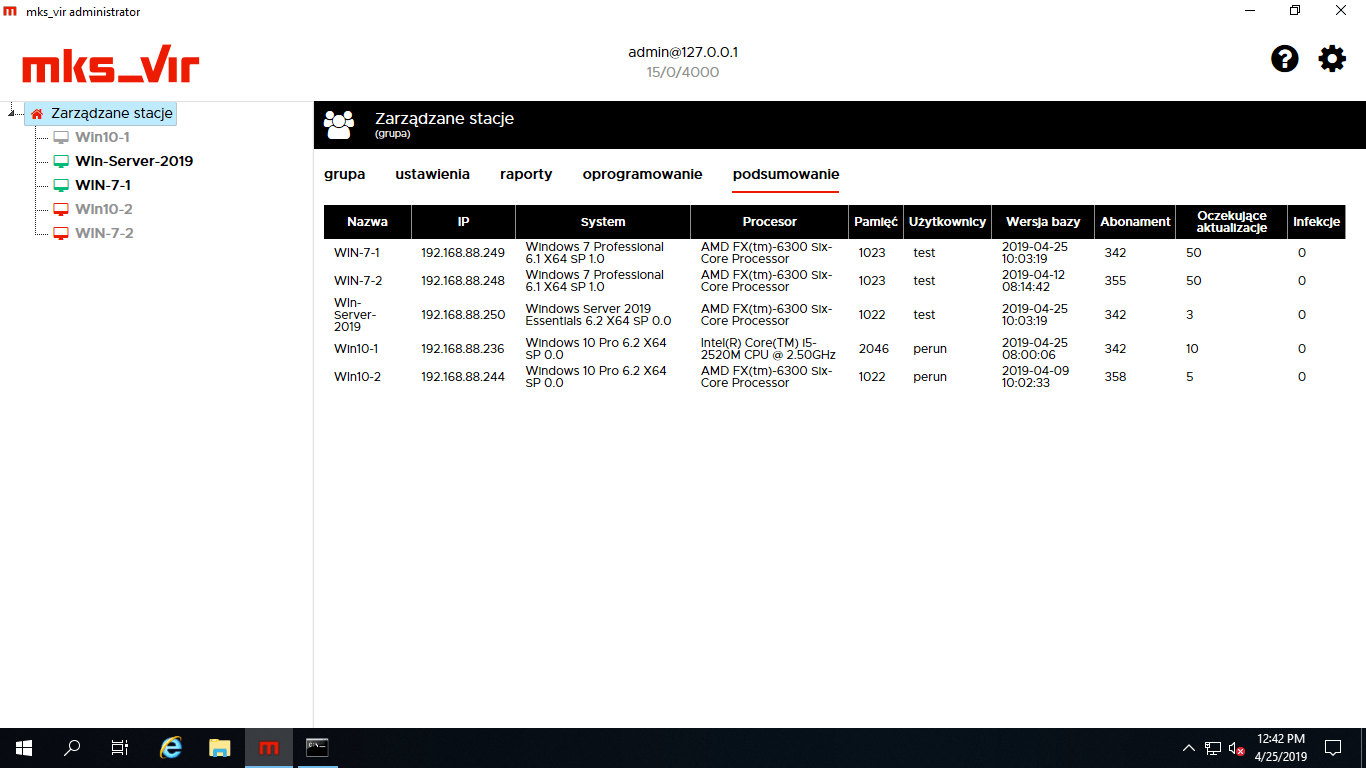

Konsola MKS_VIR Administrator nie jest ograniczona technologicznie, to znaczy może być zainstalowana na Windows Server, zwykłej stacji roboczej lub maszynie wirtualnej. Na potrzeby tej recenzji zarządzamy środowiskiem roboczym z najnowszego Windows Server 2019, w tym kilkoma agentami antywirusowymi na Windows 10 i Windows 7.

Oprogramowanie do ochrony komputerów może być zainstalowane np. na starym Windows Vista oraz Windows XP, dzięki czemu MKS_VIR ciągle wspiera rozwiązania produkcyjne i medyczne działające pod kontrolą nieaktualizowanych systemów. Przystosowanie specjalistycznych aplikacji do nowych wersji Windows jest czasami niewykonalne lub nieopłacalne, dlatego producent zapewnia, że nie planuje wycofania się ze wsparcia. Podtrzymywanie stanu agonalnego XP/Vista/7/8 przez konsumentów nie dotyczy jednak tylko sektorów ważnych społecznie — pojawia się również w zapytaniach od klientów z sektorów komercyjnych.

Pod maską konsoli znajduje się wydajny serwer zarządzający, który nie wymaga żadnych dodatkowych komponentów (np. baz danych SQL) i po błyskawicznej instalacji od razu jest gotowy do pracy. Serwer z dostępnymi maszynami w sieci LAN może się komunikować na dowolnym wybranym porcie (lub ustawionym domyślnie przy instalacji). Bogaty zestaw funkcji umożliwia efektywne zarządzanie stacjami i grupami w krótkim czasie. Konsola powstawała we współpracy z przedsiębiorcami, którzy byli głównymi beneficjentami oprogramowania, dlatego inżynierowie postarali się o dodanie takich funkcjonalności, które są niezbędne, aby skutecznie zapanować nad siecią i danymi.

Przegląd dostępnych opcji w konsoli MKS_VIR Administrator

MKS_VIR Administrator jest skierowany na rynek lokalny, aby chronić polskie przedsiębiorstwa i instytucje, dlatego chcemy zwrócić uwagę na najważniejsze opcje, które będą pomocne w biznesie, sektorze edukacji i jednostkach publicznych. To właśnie w takich sieciach rozwiązanie antywirusowe jest podstawowym dostępnym zabezpieczeniem oddzielającym stacje robocze od ataków nowej generacji.

1. Z konsoli można zarządzać systemami Windows i Android. Na urządzeniach instalowane są agenty MKS_VIR. Aby zarządzać sprzętem mobilnym, należy w ustawieniach aplikacji wpisać adres IP komputera z zainstalowaną konsolą.

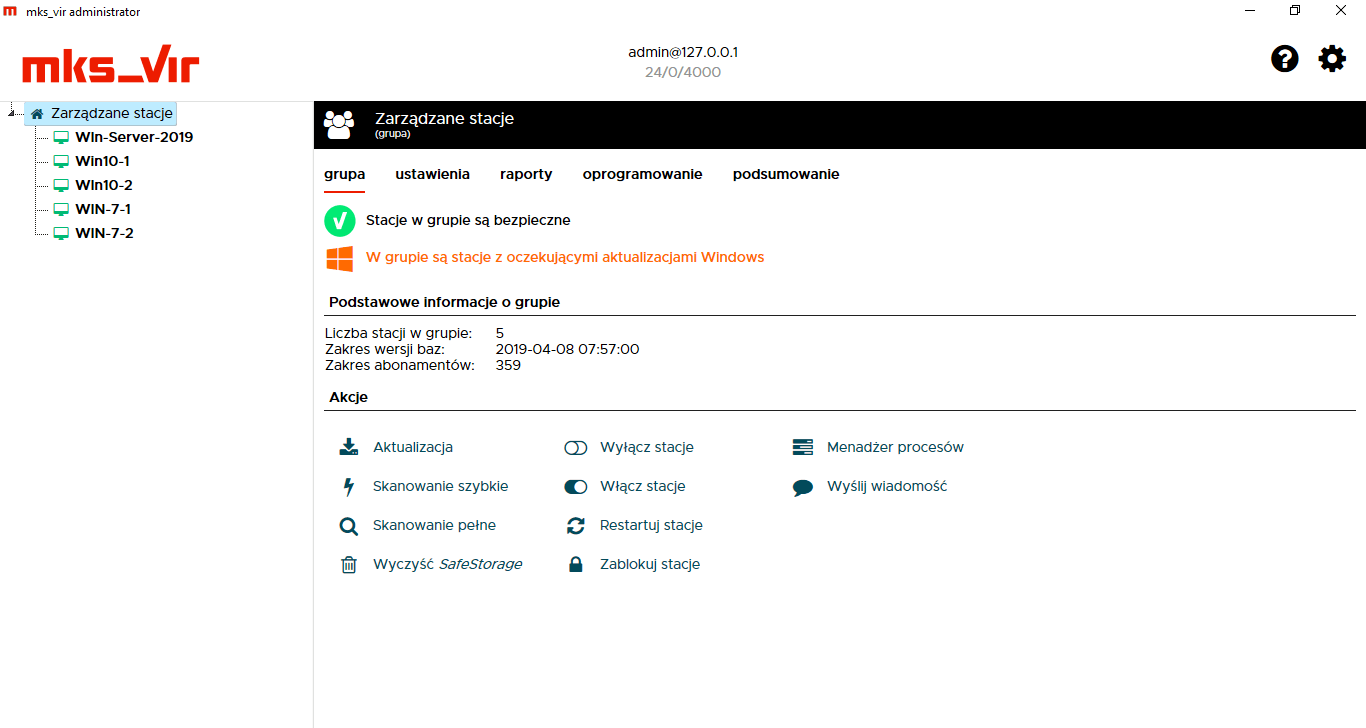

2. Główne okno konsoli jest podzielone na sekcje. Od lewej strony znajdują się podłączone stacje, które można grupować w strukturę drzewa. W środkowej części okna znajduje się graficzny panel z najważniejszymi poleceniami dla grup komputerów.

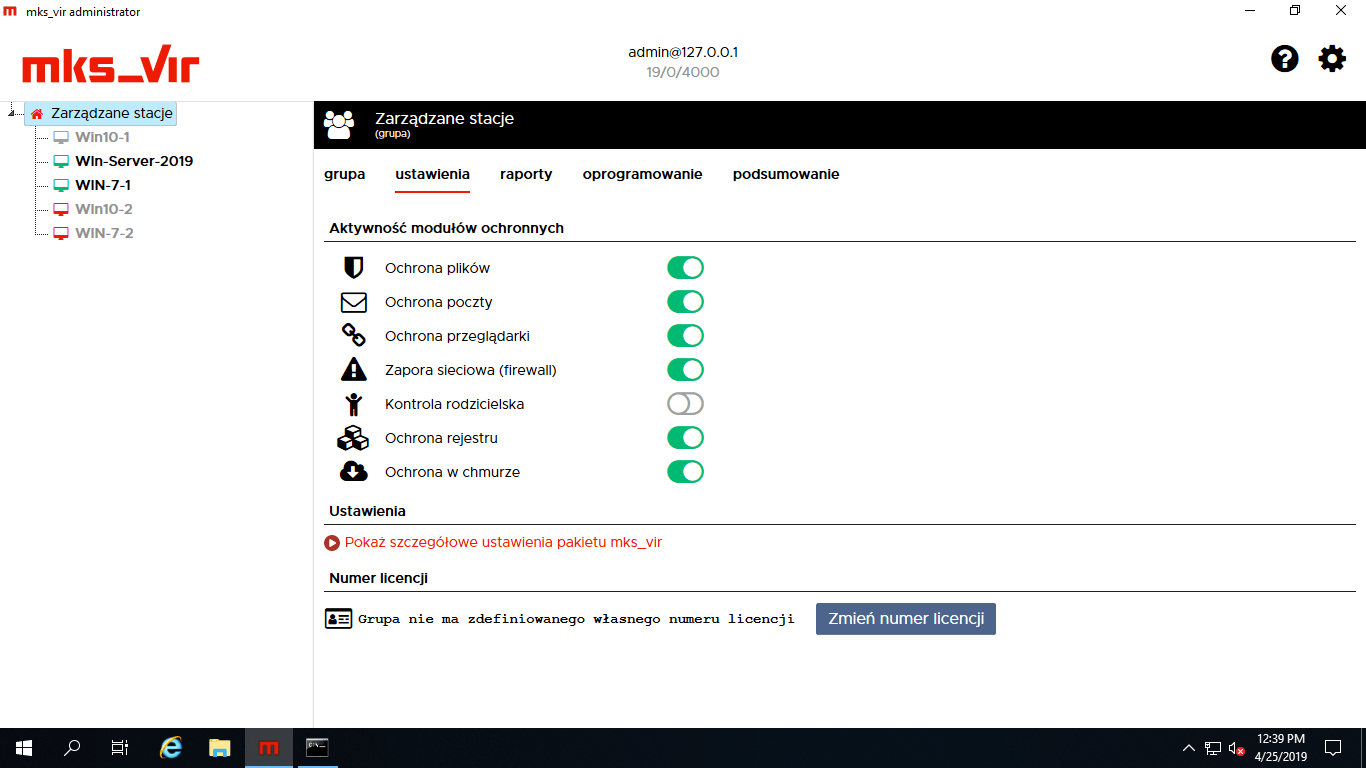

3. „Ustawienia” ochrony mogą być dosotosowane dla grupy komputerów albo pojedynczej stacji.

4. Ilość dostępnych opcji zmienia się dla grup albo pojedynczej stacji roboczej. Zaznaczając tylko jeden komputer, możliwe jest:

- Zdalne podłączenie się z konsoli do pulpitu pracownika za pomocą protokołu RDP.

- Podgląd pulpitu, ale bez połączenia ze stacją.

- Sprawdzenie i zainstalowanie aktualizacji.

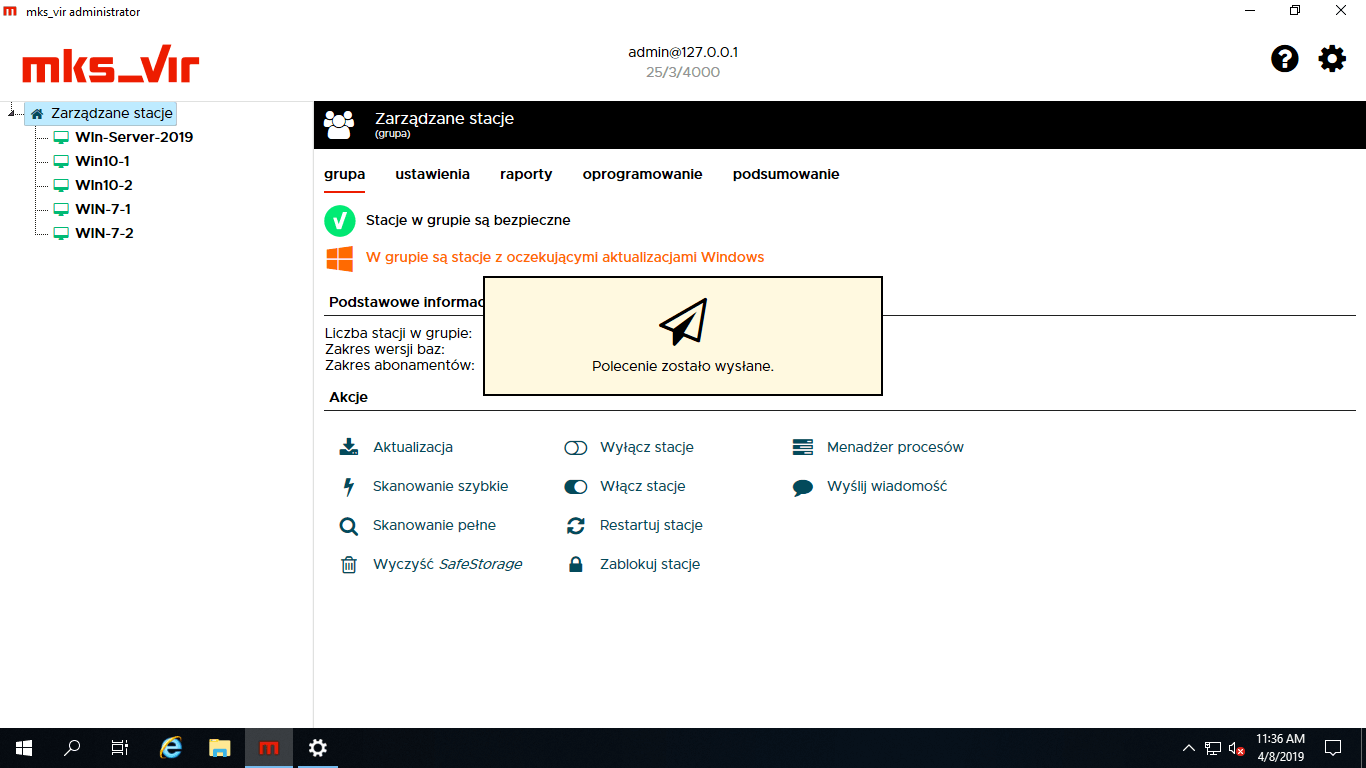

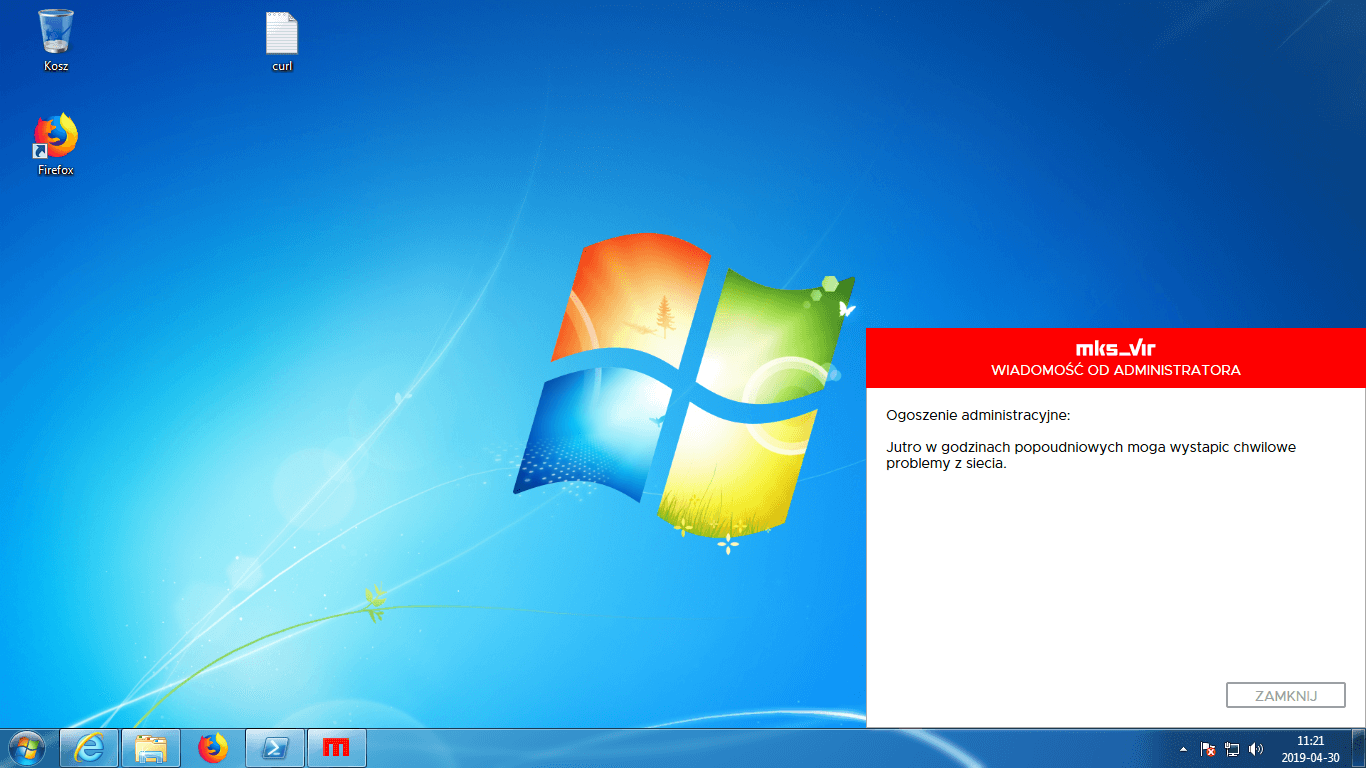

- Wysłanie wiadomości do jednej osoby (lub do wielu przy zaznaczeniu całej grupy komputerów). Wiadomość zostanie dostarczona natychmiast albo po zalogowaniu się pracownika do komputera.

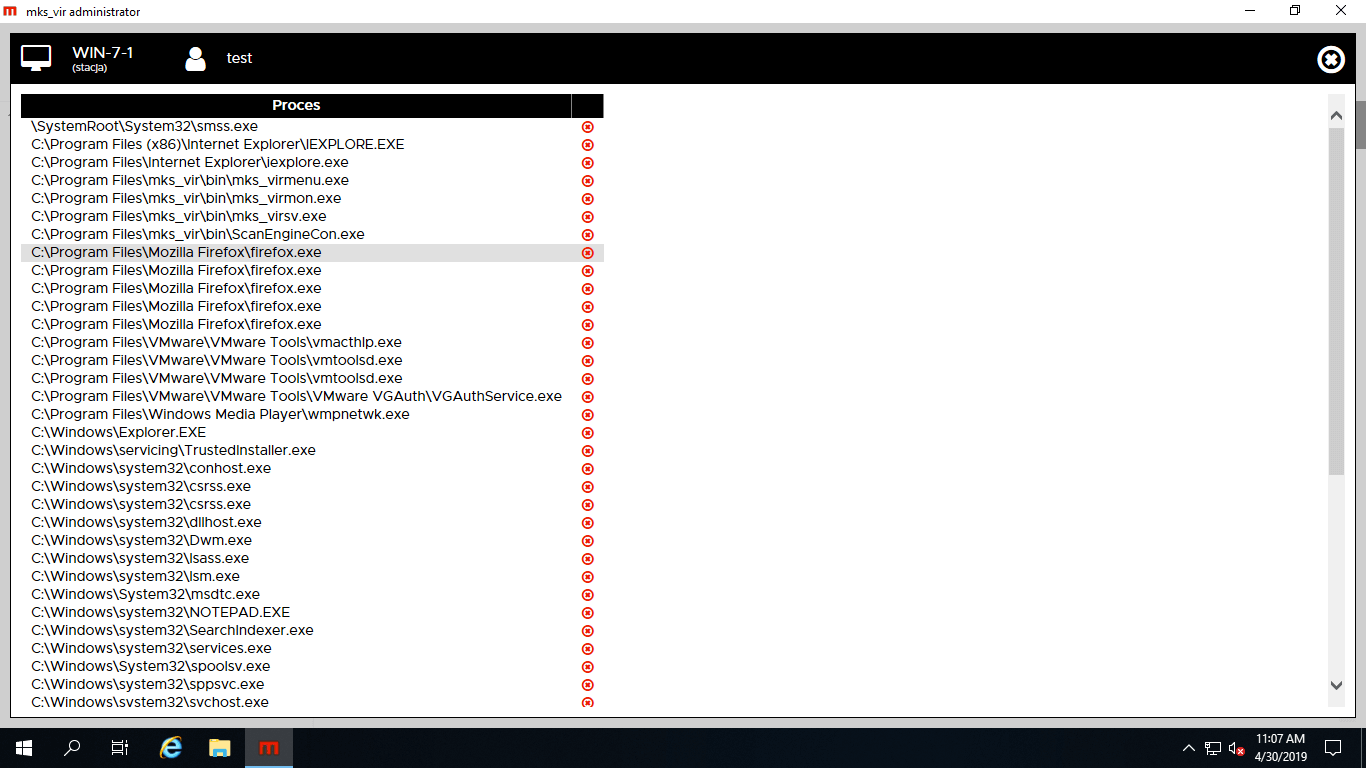

- Sprawdzenie lub wyłączenie procesu.

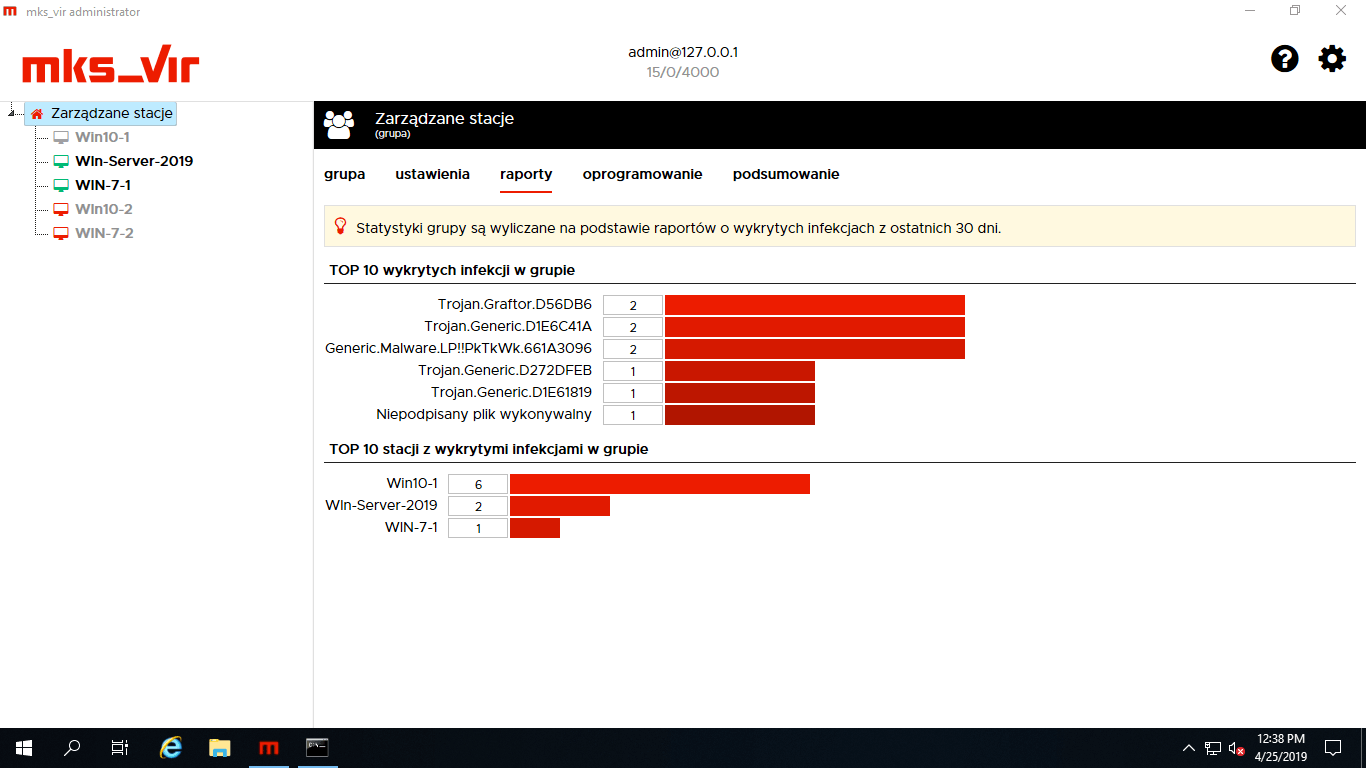

5. W sekcji „raporty” konsola wskazuje na najważniejsze informacje o zagrożeniach. Są to: TOP 10 infekcji w grupie oraz TOP 10 najczęściej infekowanych komputerów.

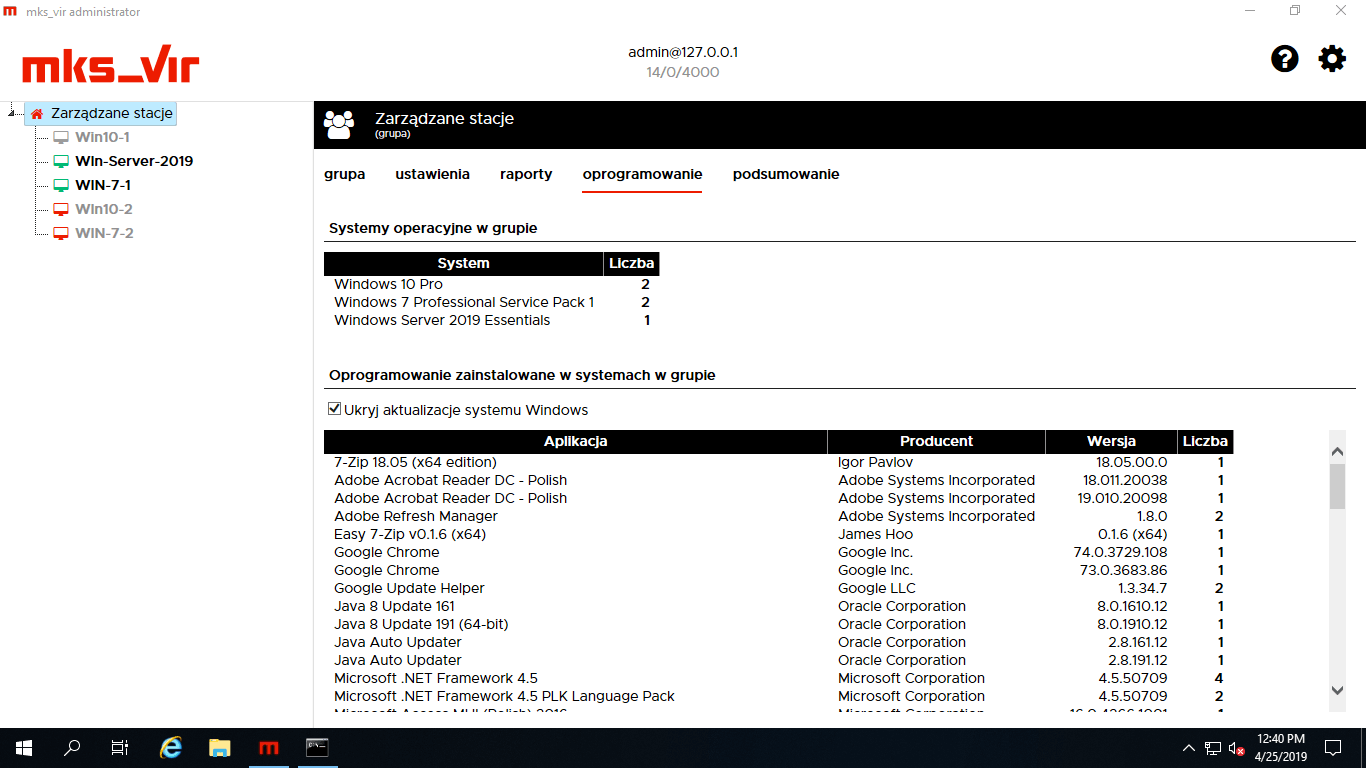

6. W sekcji „oprogramowanie” wczytywane są szczegółowe informacje o systemach, a także lista oprogramowania zainstalowanego w grupie komputerów.

7. W oknie „podsumowanie” czytamy o komputerach przypisanych do grupy, zainstalowanym sprzęcie, pamięci operacyjnej, oczekujących aktualizacjach oraz aktywnych infekcjach.

Należy też odnotować, że punkty końcowe oraz konsola mogą mieć skonfigurowany dostęp do repozytorium ze wskazanego adresu IP/URL. To ważna opcja w środowiskach niemających dostępu do internetu, ale ciągle wymagających ochrony — np. na starych systemach produkcyjnych obsługiwanych manualnie albo ze względu na charakterystykę polityki bezpieczeństwa dla systemów krytycznych.

Dużo by pisać o komponentach ochrony. Moglibyśmy przygotować osobną recenzję, ale już to zrobiliśmy w materiale pt. „Antywirus MKS_VIR wystarczy Ci na kolejne 500 lat”.

Artykuł ten jest skierowany do ludzi zapracowanych, dlatego niechaj nasze testy, które były przeprowadzane w ciągu kilku lat, będą potwierdzeniem skuteczności technologii wywodzących się z rąk polskich inżynierów.

Agent antywirusowy MKS_VIR oferuje podobną ochronę jak produkty Arcabit, dlatego dozwolone jest traktowanie osiąganych wyników w testach na równo przez oba rozwiązania. A więc chronologicznie rekomendacje przyznaliśmy w kategoriach:

- BEST++ za bardzo dobre wyniki w ochronie bankowości (zobacz test).

- BEST+++ za doskonałą ochronę przed zagrożeniami typu ransomware, bashware i koparkami kryptowalut (zobacz test).

- BEST+++ za świetną technologię do blokowania wirusów bezplikowych (są to tak zwane ataki fileless; zobacz test).

- BEST+++ za perfekcyjne blokowanie ataków drive-by download (zobacz test).

- Przyznanie nagrody „AVLab Recommended” dla pakietu mks_vir internet security za zablokowanie wszystkich zagrożeń in-the-wild (przeczytaj recenzję).

W ostatnim linku, czyli w recenzji pakietu dla domu i dla mikro firm, opisaliśmy szczegółowo wszystkie dostępne technologie do ochrony przed atakami nowej generacji.

Przyznane nagrody od AVLab potwierdzają, że MKS_VIR pod względem ochrony i zastosowanych technologii jest produktem najwyższej klasy.

Jesteśmy przekonani, że prawidłowo wdrożone i skonfigurowane zabezpieczenie będzie przez długi czas skutecznie chroniło sieć i dane polskich urzędów, szkół, uniwersytetów, szpitali, sektora przemysłowego i prywatnego biznesu. Tym bardziej że producent ma własne patenty na walkę ze szkodliwym oprogramowaniem, a kilka z nich jest całkowicie unikalnych w skali światowej.

Trochę statystyk (nie będziemy straszyć hakerami)

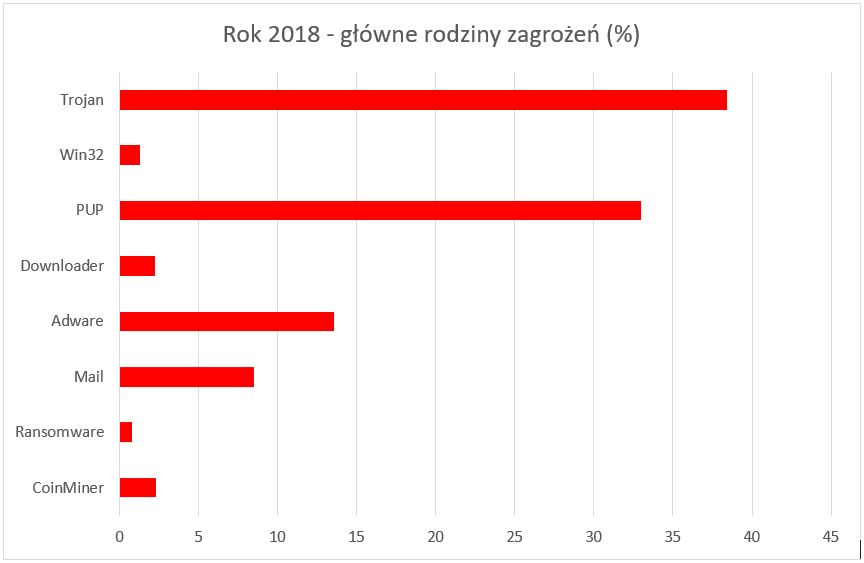

Producent prowadzi własne statystyki o zagrożeniach. Warto w tym miejscu wspomnieć, że klasyczne aplikacje typu Trojan, oprogramowanie reklamowe o różnym poziomie „natarczywości” — Adware oraz tzw. aplikacje niechciane — PUP/PUA, zazwyczaj stanowi duże wyzwanie dla aplikacji ochronnych i laboratoriów antywirusowych ze względu na liczne „sztuczki” programistyczne wykorzystane przez ich twórców mające na celu utrudnienie zarówno detekcji, jak i leczenia zainfekowanych systemów.

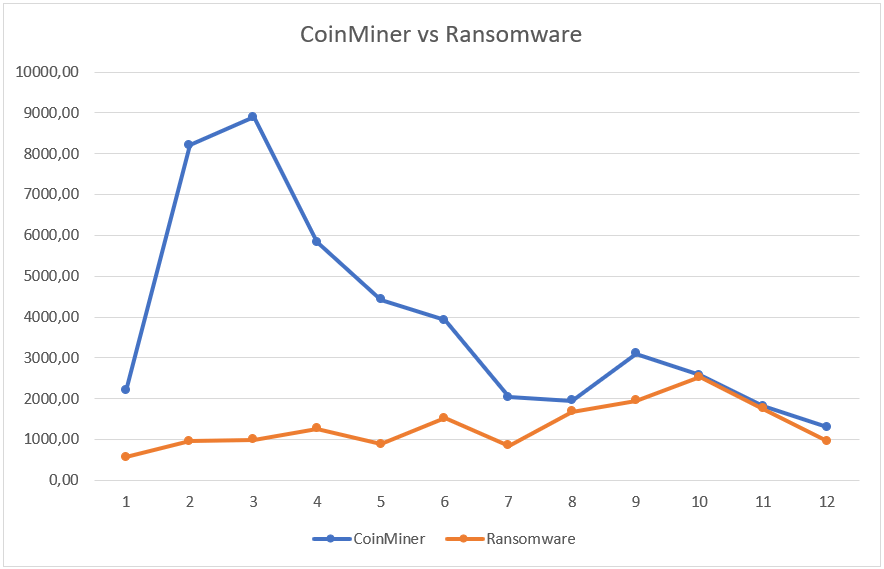

Pierwszy kwartał 2018 roku to lawinowy wzrost liczby zablokowanych prób infekcji aplikacjami kopiącymi kryptowaluty. Jednocześnie końcówka roku przyniosła nieznaczny, ale jednak zauważalny wzrost prób szyfrowania danych, co może wskazywać na możliwy „kontratak” zagrożeń typu ransomware (co już mamy okazję obserwować w statystykach na początku roku 2019).

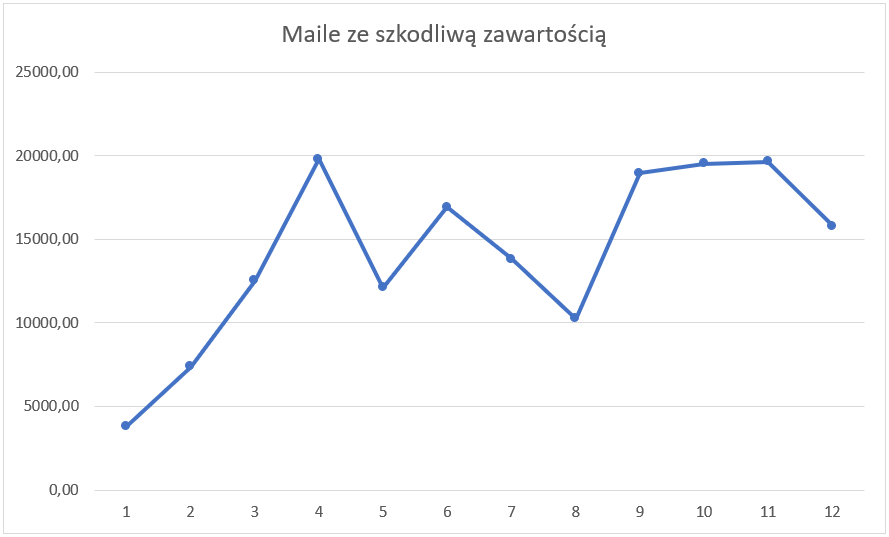

Spośród wielu różnych mniej lub bardziej popularnych wektorów ataków w roku 2018 nieprzerwanie na prowadzeniu była poczta elektroniczna. Atakujący wykorzystywali często bardzo egzotyczne konstrukcje wiadomości i niespotykane w codziennych operacjach formaty plików, które mimo swojego niszowego z punktu widzenia typowego użytkownika charakteru, mogą być nosicielami szkodliwego oprogramowania i linków prowadzących do zainfekowanych lub wyłudzających dane stron.

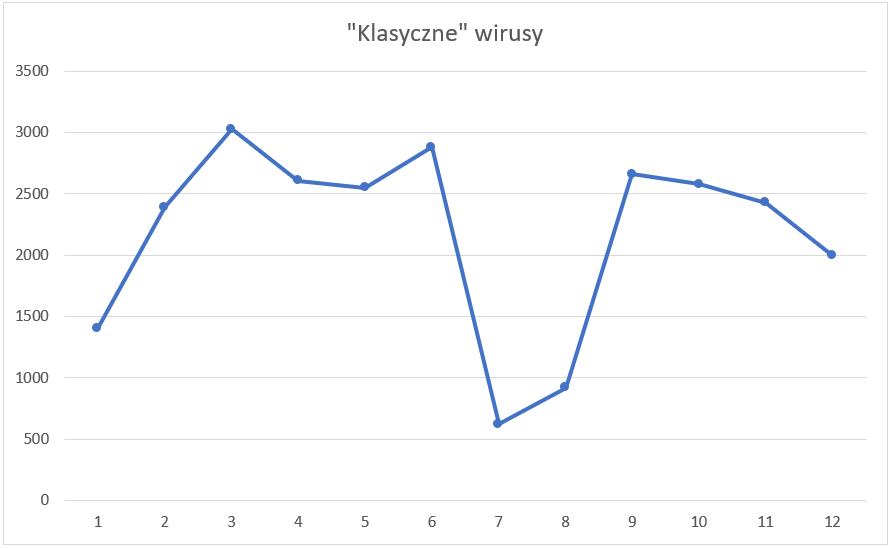

Ataki na Windows przez USB

Biorąc pod uwagę fakt, że korzenie firmy sięgają początku lat 90 ubiegłego wieku, kiedy jeszcze niepodzielnie królowały typowe wirusy komputerowe infekujące pliki wykonywalne i dyski, producent z dużym zainteresowaniem obserwuje aktywność tego typu zagrożenia, które, mimo że należą już do poprzednich epok cyberbezpieczeństwa, nadal nie pozwalają o sobie zapomnieć.

W statystykach okresowo pojawiają się informacje o lokalnym wzroście aktywności wirusów z rodziny Win32.Sality, Win32.Virut czy Win32.Brontok (czyli „najsilniejszych przedstawicieli gatunku”). Ich chwilowe epidemie to zazwyczaj efekt tzw. „dolnej szuflady” lub „starego pendrive”. Użytkownik znajduje stary nośnik (albo chce odtworzyć dawną kopię zapasową), wpina go do komputera i próbuje uruchomić znalezione na nim stare programy.

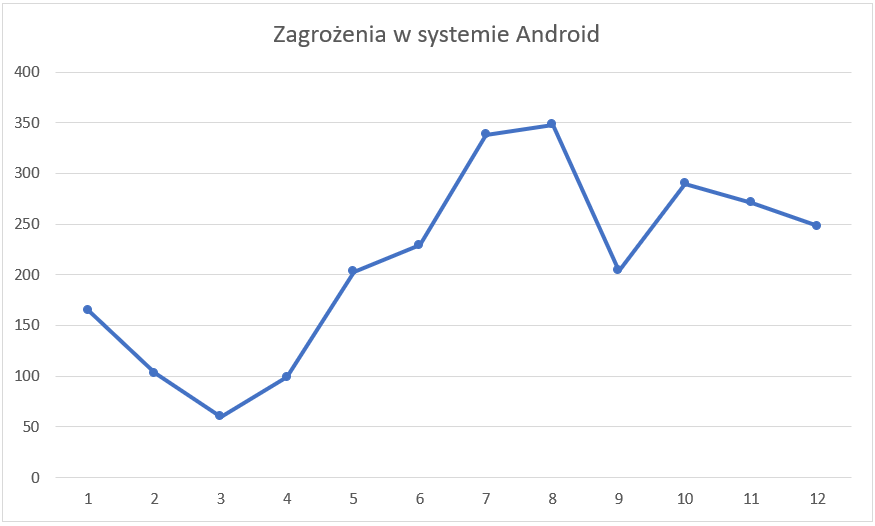

Zagrożenia na Androida

Liczba zagrożeń działających w systemie Android systematycznie rośnie, co znajduje swoje odzwierciedlenie w rocznym zestawieniu producenta. Aplikacje wysyłające SMS-y na numery typu premium, wyświetlające reklamy i szpiegujące użytkownika, to najczęściej wykrywane i blokowane zagrożenia na urządzeniach mobilnych. W przeciwieństwie do innego typu zagrożeń w zestawieniu dla systemu Android jest widoczny wzrost liczby detekcji w okresie wakacyjnym.

O trendach nadchodzących zagrożeń tłumaczy prezes spółki MKS_VIR:

Wybiegając w przyszłość, spodziewamy się ruchów cyberprzestępców w nadal świeżym obszarze RODO i ataków na dane osobowe. Przewidujemy, że pojawią się w tej dziedzinie nowe zagrożenia, które będą wymuszały od swoich ofiar opłaty za powstrzymanie się od ujawnienia incydentu kradzieży lub wycieku danych osobowych świadczącego o niezastosowaniu przez zaatakowanego dostatecznie skutecznych procedur ochronnych wobec powierzonych i przetwarzanych przez niego danych. Część tego typu wyłudzeń będzie oczywiście oparta na fałszywej informacji o wycieku, którego faktycznie nie było. Duża część zaatakowanych stanie wówczas przed dylematem potęgowanym zarówno wysokością potencjalnych kar za niedostosowanie organizacji do wymagań RODO jak i faktem, że nadal znaczna liczba podmiotów nie podjęła dostatecznych kroków, aby wymagania RODO spełnić.

Sami skupiamy się w tym momencie na uszczelnianiu mechanizmów ochronnych przed najpopularniejszymi wektorami ataków. Wykorzystanie sztucznej inteligencji np. do wykrywania ataków socjotechnicznych przynosi doskonałe rezultaty i pozwala na blokowanie zagrożeń na bardzo wczesnym etapie ich propagacji, zwłaszcza, że pomysłowość cyberprzestępców w zakresie konstruowania np. wiadomości email jest naprawdę imponująca.

— komentuje dla AVLab, Grzegorz Michałek, prezes MKS_VIR sp. z o.o.

Podsumowanie z 90-dniową ochroną dla Czytelników AVLab

Zachęciliśmy producenta do przekazania przedłużonych wersji testowych na oprogramowanie Mks_Vir Internet Security, Mks_Vir Administrator oraz Mks_Vir Endpoint Security. Małe i średnie firmy oraz jednostki publiczne mogą za darmo przez 3 miesiące korzystać z produktów MKS_VIR. Do testowania zachęcamy też użytkowników komputerów osobistych.

Licencja na 90-dni jest już wbudowana w instalatory poszczególnych wersji. Są one do pobrania pod linkami:

- mks_vir internet security: https://mks-vir.pl/download/avlab/mks_virsetup2_is.exe

- mks_vir endpoint security: https://mks-vir.pl/download/avlab/mks_virsetup2_es.exe

- mks_vir administrator (serwer zarządzający): https://mks-vir.pl/download/avlab/mks_viradminsetup.exe

Podsumowanie powinno być krótkie i merytoryczne, ponieważ ostatnie zdania zostaną zapamiętane najdłużej.

Jako jednostka testująca z 7-letnim stażem nie mamy wątpliwości co do skuteczności ochrony tego polskiego rozwiązania bezpieczeństwa. Firmy krajowe i instytucje użyteczności publicznej powinny przeanalizować opcję wykupienia licencji, nie tylko z powodu wysokiej skuteczności ochrony, lecz także niezbędnych funkcji zarządzających w konsoli, które będą dopasowane do aktualnego środowiska roboczego.

Szczegółowych informacji o produkcie udziela producent: mailowo, telefonicznie albo osobiście.

Czy ten artykuł był pomocny?

Oceniono: 0 razy