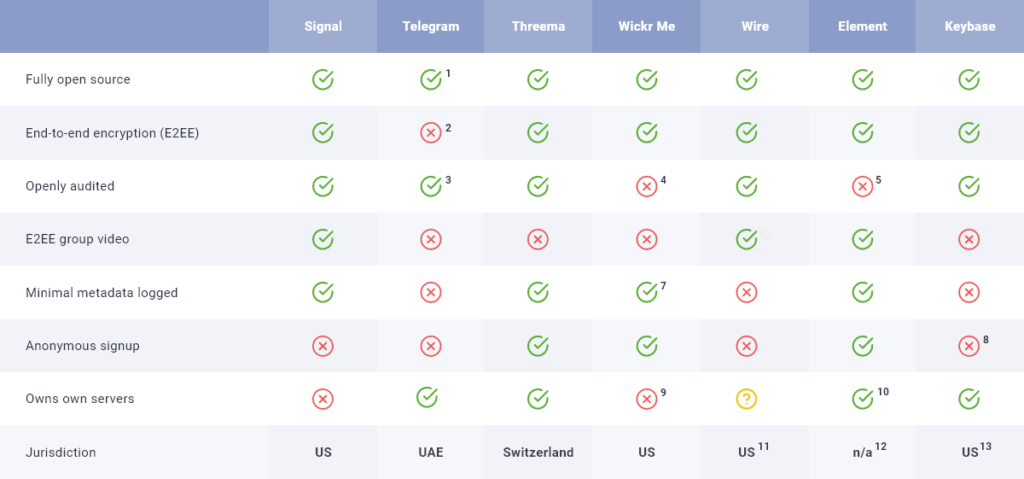

Signal jest często umieszczany na pierwszym miejscu, jako ten „najlepszy”. Jednak jakiegokolwiek komunikatora byśmy nie rozpatrywali, to uwidacznia on swoje wady i zalet, dopiero po kilkumiesięcznym używaniu. Postaramy się pokazać mocne i słabe strony tych komunikatorów, które aspirują do grona najlepszych, najbardziej wszechstronnych. Zaliczamy do nich między innymi (kolejność alfabetyczna): Element, Signal, Telegram i Threema. We wstępie zamieszczamy jeszcze dwa linki prowadzące do bardzo dobrego porównania najpopularniejszych komunikatorów:

Przy okazji zachęcamy do uważnej analizy wyżej podlinkowanych materiału, jak i do osobistej weryfikacji zamieszczonych tam informacji. Warto zapamiętać, że nawet najbezpieczniejsze oprogramowanie nie będzie wiele warte, jeżeli nikt ze znajomych i współpracowników nie będzie z niego korzystał. Z tego powodu trzeba podejść do tematu zdroworozsądkowo i kierować się indywidualnymi wymaganiami.

Do komunikacji „masowej” może należałoby zainstalować komunikator bardziej popularny? Wówczas istnieje spore ryzyko, że nasze, teoretycznie rzecz biorąc, poufne dane, będą przekazywane producentowi, co bezpośrednio oddziałuje na utratę prywatności – trzeba nastawić się na profilowanie. A do naprawdę poufnych rozmów może warto wypróbować coś komercyjnego, jak opisywane poniżej komunikatory Threema, Element, albo sięgnąć do innych materiałów o Cypherdog Messenger i Usecrypt Messenger?

Element, Signal, Telegram czy Threema?

To kwestia bardzo indywidualna. Chociaż Telegram i Signal są bezpłatne, to Threema już nie, bo kosztuje 13,99 złotych za licencję dożywotnią. Czternaście złotych to bardzo mało, jeżeli potraktujemy wydatek jako JEDNORAZOWĄ INWESTYCJĘ w bezpieczeństwo i anonimowość. Za niewiele ponad 1 Euro miesięcznie kupimy odmianę Threema Work dla firm i zainstalujemy na jednym urządzeniu. Każde kolejne urządzenie to koszt zaledwie nieco ponad 1 Euro.

Komunikator Element, owszem, ma wersję bezpłatną, a gdyby podstawowe opcje dla pracowników nie były wystarczające, to trzeba rozważyć dwa dodatkowe plany, które różnią się dostępnością funkcji i ceną (a cena jest w zasięgu każdego obywatela oraz przedsiębiorcy).

Kierując się wyłącznie kryterium finansowym, trzeba wkalkulować ryzyko korzystania z darmowych komunikatorów. Niejednokrotnie udowodniono, że użytkownicy płacą danymi za bezpłatne usługi internetowe (media społecznościowe, aplikacje od gigantów technologicznych: Facebooka, Googla, Amazonu). Owszem, szyfrowanie end-to-end gwarantuje bezpieczeństwo rozmów, jednak niekoniecznie anonimowość.

Podsumowując, komunikator Threema to bardzo dobry wybór. Licencja kosztuje jednorazowo 14 złotych. Aplikacja Threema w zasadzie jest przeznaczona na kieszeń każdego obywatela i portfel każdego przedsiębiorcy. Problemem pozostaje popularność. Aby komunikator spełniał swoje zadanie, musi z niego korzystać odpowiednia ilość znajomych i współpracowników. Zachęcamy do wypróbowania!

Jurysdykcja

Komunikator Signal podlega jurysdykcji USA. To państwo jest członkiem Sojuszu Pięciorga Oczu – międzynarodowej organizacji wzajemnej adoracji dzielącej się informacjami o obywatelach. Dodatkowo Signal ma siedzibę główną w USA, więc podlega pod ustawę CLOUD Act., która zobowiązuje amerykańskie firmy do współpracy z rządem w przypadku podejrzenia o przestępstwo, niezależnie od lokalizacji serwerów (co innego, czy na tych serwerach znajduje się cokolwiek pomocnego w ustaleniu sprawców przestępstwa).

Szwajcaria z Threemą nie należy do żadnego z Sojuszy Pięciorga, Dziewięciorga i Czternaściorga Oczu. Natomiast komunikator Element jest brytyjski, a Wielka Brytania jest głównym sojusznikiem Stanów Zjednoczonych oraz współzałożycielem Sojuszu Wielkiej Piątki. Przy czym formuła decentralizacji stawia Element w uprzywilejowanej pozycji.

Telegram wywodzi się z Rosji. Obecnie mają swoją siedzibę w Dubaju w Zjednoczonych Emiratach Arabskich (wcześniej w Berlinie, Singapurze i Londynie). To państwo oficjalnie nie należy do żadnego z sojuszy Pięciorga, Dziewięciorga i Czternaściorga Oczu (co innego umowy niejawne).

Podsumowując, szyfrowanie end-to-end to jedna strona medalu, a jurysdykcja i prawo obowiązujące na terytorium siedziby producenta, to druga sprawa. Warto postawić na taki komunikator, który przechowuje minimalne informacje o użytkowniku i urządzeniu. Szyfrowanie end-to-end zapewni bezpieczeństwo, lecz nie zawsze anonimowość rozmówców.

Bezpieczeństwo komunikatorów

Threema może wygrywać z Signalem, ponieważ Signal od 2019 formalnie nie przechodził większego audytu bezpieczeństwa, a Threema po raz ostatni w 2019 i 2020 roku. Co więcej, informacji o wycieku danych z komunikatora Signal jest dużo – większość z nich ma swoje źródło w słabym zabezpieczeniu smartfona, braku aktualizacji bezpieczeństwa Androida. Jednym z poważniejszych błędów było narażenie użytkownika na podsłuchanie dźwięku z urządzenia mobilnego, wysyłając spreparowane pakiety w rozmowie poprzez Signal.

Threema, w przeciwieństwie do Signala, nie wymaga do aktywacji i rozmów numeru telefonu. W momencie zakładania konta generowany jest za pomocą algorytmu asymetrycznego tzw. identyfikator Threema ID, który będzie używany zamiast numeru telefonu. Swoje Threema ID trzeba przekazać drugiej osobie, aby powiązać ze sobą dwa kontakty. ID można przesłać w zaproszeniu dowolnym sposobem – mail, inny komunikator, SMS itp.

Kod źródłowy aplikacji Threema został upubliczniony w grudniu 2020 roku (z kolei protokół internetowy web aplikacji od zawsze byt open-source), dlatego argument, iż komunikator ma coś do ukrycia, nie może być dłużej używany przez zwolenników od zawsze otwarto-źródłowego Signala i po części Telegramu. W komunikatorze Element znajdziemy klienta, jaki i otwarto-źródłowy, zdecentralizowany protokół połączeniowy (Matrix), choć w przypadku Telegramu, sama aplikacja nie ma w pełni otwartego kodu – jawny jest autorski algorytm szyfrowania end-to-end MTProto v2.

Wszystkie komunikatory wspierają szyfrowanie end-to-end. Pozwalają zabezpieczyć lokalną historię rozmów i czatów za pomocą dodatkowego kodu PIN lub hasła. We wszystkich programach mamy więc coś w rodzaju dwuskładnikowego logowania do aplikacji. Niejednokrotnie analiza urządzeń polityków wykazała, że mieli oni niewystarczające zabezpieczony smartfon, jak i sam komunikator, dlatego dodatkowa blokada komunikatora jest konieczna (zobacz: Afera INA Papers w Ekwadorze. Wyciekają tajne rozmowy prezydenta z Gmail, Telegram i WhatsApp).

Komunikator Element i protokół Matrix

Matrix w komunikatorze Element jest bardzo bezpiecznym protokołem wymiany informacji, podobnym do klasycznego SMTP pocztowego. Usługa jest zdecentralizowana, co oznacza, że dane, które są wymieniane pomiędzy użytkownikami, znajdują się na ich urządzeniach – są zaszyfrowane kluczem publicznym rozmówców, następnie pobierane automatycznie przez wszystkich odbiorców komunikatora i tam odszyfrowywane. Serwer typu Matrix, jak i protokół, jedynie uczestniczą w wymianie kluczy, aby komunikacja na urządzeniach przebiegała sprawnie.

Matrix, jako protokół, może być obsługiwany przez różne klienty. W tym przypadku omawiamy oprogramowanie-komunikator Element, ale sam protokół może być używany przez inne aplikacje. Na przykład z poczty można korzystać dzięki Thunderbird, Outlook itp. Podobnie z Matrix’a, jako protokołu komunikacyjnego o zdecentralizowanej strukturze, zawierającego szyfrowanie end-to-end.

W Matrixie komunikacja z użytkownikami nie ma pojedynczego punktu kontroli. Jeśli serwer pośredniczący w wymianie kluczy, wiążący ze sobą użytkowników danego pokoju, będzie offline, to żadne wiadomości nie zostaną utracone, ponieważ na serwerze nic nie jest przechowywane. Rozmowę będzie można kontynuować po przywróceniu serwera do działania. W ostateczności możliwe będzie postawienie nowego pokoju na innym serwerze Matrix. Strona trzecia, która sprawuje kontrolę nad serwerem Matrix, nie będzie miała dostępu do danych.

Tak naprawdę rozważamy tutaj strukturę centralną oraz zdecentralizowaną. Oprócz komunikatora Element producenci pozostałych aplikacji stosują jeden punkt centralny (lub wiele, jednak powiązane). Jeżeli serwer zostanie wyłączony, to w niektórych przypadkach cała historia rozmów oraz komunikacja zostanie utracona. Nie wspominając o możliwym dostępie do plików przez producenta w komunikatorze Telegram (jeżeli nie używa się Sekretnych Czatów – szyfrowanego kanału end-to-end). Do zdecentralizowanych komunikatorów zaliczamy: Element, Briar, Jami, Tox.

Protokół Matrix to przyjazne narzędzie dla programistów i producentów, którzy stawiają na otwarty i bezpieczny standard komunikacji. Niezależnie od zastosowanego szyfrowania, aby być bezpiecznym, trzeba pamiętać o zabezpieczeniu smartfonu oraz o polityce prywatności producenta oprogramowania, z którego się korzysta.

Wspierane systemy

Najkorzystniej wypada Element, ponieważ wspiera Windowsa, Linuksa, MacOS, Androida, iOS oraz instalację z pliku APK (także sklep F-Droid, jako alternatywny dla Google Play), jak i geek’ową obsługę protokołu Matrix z terminala. Najsłabiej wypada Threema, ponieważ komunikator jest dostępny zaledwie pod iOS i Androida, aczkolwiek dostępna jest wersja z przeglądarki. Teoretycznie Threema zadziała pod każdym systemem z przeglądarką, jednak tutaj mamy o mniej funkcji niż w smartfonie.

Telegram i Signal idą równo: Windows, Linux, macOS, Android, iOS, przy czym Telegram nie obsługuje szyfrowanych rozmów (Secret Chats) end-to-end pod Windowsem. W Linuksie są sekretne czaty. Co do macOS, prosimy użytkowników o potwierdzenie w komentarzu.

Więcej o komunikatorach i ich bezpieczeństwie

Na blogu ProtonMail opublikowano zestawienie alternatyw dla WhatsAppa:

Większość rozmów i komentarzy o komunikatorach ma na celu porównanie polityki prywatności. Tak naprawdę należałoby zacząć od zabezpieczenia smartfonu. Polityka prywatności oprogramowania nie powinna być podstawową do prowadzenia rozmów o bezpieczeństwie. Analizie należy poddać cały łańcuch: od urządzenia, przesyłu komunikacji klient-serwer, a na serwerze skończywszy (im mniej danych przechowuje, tym lepiej). Dopiero teraz można przejść do omawiania polityki prywatności. Wówczas ma to logiczny sens, ponieważ im bezpieczniejsze rozwiązanie, im mniej przechowuje informacji o internautach, tym polityka prywatności jest łatwiejsza do zrozumienia, mniej skomplikowana, bardziej transparentna.

Czy ten artykuł był pomocny?

Oceniono: 2 razy