Nowy rok 2024 w styczniowej edycji testu „Advanced In-The-Wild Malware Test” pokazał większą liczbę próbek złośliwego oprogramowania niż zwykle. Według naszych obserwacji, na podstawie zebranych danych telemetrycznych z testu, spowodowane może to być ponadprzeciętną aktywnością autorów złośliwego kodu, którzy umieszczają swoje próbki pod postacią legalnych aplikacji i instalatorów na popularnych kanałach w komunikatorach Discord oraz Telegram. Nie bez powodu wspominamy o komunikatorach i otwartych grupach, do których każdy może dołączyć, ponieważ podczas tej serii testów skupiamy się na ocenie skuteczności programów do zabezpieczania Windows przeciwko realnym zagrożeniom pochodzącym z różnych źródeł w Internecie – także z komunikatorów, które są bardzo popularne wśród użytkowników i pracowników biurowych.

Mając na uwadze, że każda próbka zanim trafi do testu, musi być zweryfikowana na podstawie szeregu pomniejszych analiz, to finalnie w styczniu użyliśmy 380 malware z czego 19% okazało się plikami 0-day (na podstawie opinii silnika naszego partnera technologicznego, MKS_VIR sp. z o.o.).

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

W styczniu 2024 przetestowaliśmy skuteczność ochrony następujących rozwiązań bezpieczeństwa:

- Avast Free Antivirus

- Cegis Shield

- F-Secure Total

- Panda Dome

- McAfee Total Protection

- Malwarebytes Premium

- Microsoft Defender

- Webroot Antivirus

- Comodo Internet Security Pro

Rozwiązania dla biznesu i instytucji rządowych:

- Emsisoft Enterprise Security + EDR

- ThreatDown Endpoint Protection + EDR

- Xcitium ZeroThreat Advanced + EDR

Testowanie zabezpieczeń w styczniu 2024

Pewną nowością w naszym teście był producent Cegis Cyber Inc. ze Stanów Zjednoczonych, który otrzymał rekomendację AVLab Cybersecurity Foundation, spełniając wymagane standardy, które były niezbędne, aby otrzymać certyfikat EXCELLENT. Do testu dołączyliśmy także znane oprogramowanie Panda Dome oraz McAfee Total Protection.

Łącznie przetestowaliśmy kilkanaście rozwiązań. Prawie wszystkie z nich charakteryzowały się ochroną powyżej 99% skutecznie zneutralizowanych zagrożeń in-the-wild. Jeżeli ktoś zechciałby kopać głębiej, powinien rozważyć analizę wyników, gdzie rozróżniamy blokowanie zagrożeń na konkretnym etapie oraz obliczamy średni czas całkowitej neutralizacji zagrożenia (cykl życia malware w systemie).

Ponadto dodaliśmy nową statystykę z danych telemetrycznych. Cyberprzestępcy często wykorzystują legalne i zaufane oprogramowanie, a także wbudowane komponenty systemu Windows, aby ukryć złośliwą aktywność. To tak zwane pliki Living off the Land Binaries (LOLBins), które mają kluczowe znaczenie dla prawidłowego funkcjonowania systemu operacyjnego. Podczas cyberataku ich zablokowanie może być trudne lub nawet niemożliwe, co czyni je bardzo atrakcyjnymi dla twórców złośliwego oprogramowania.

Najważniejsze dane techniczne oraz wyniki są dostępne na stronie RECENT RESULTS wraz z krajobrazem zagrożeń, który został opracowany na podstawie danych telemetrycznych z testu.

Jak w 3 krokach oceniamy testowane rozwiązania?

W dużym skrócie na testy z serii Advanced In-The-Wild Malware Test składają się 3 duże procedury, które następują po sobie.

1. Dobieranie próbek do testu i analizowanie logów malware

Na bieżąco gromadzimy złośliwe oprogramowanie w postaci prawdziwych adresów URL z Internetu. Wykorzystujemy szerokie spektrum wirusów z różnych źródeł, a są to publiczne feedy i honeypoty. Dzięki temu test obejmuje najbardziej aktualny i zróżnicowany zestaw zagrożeń.

Analizowane próbki w Windows przechodzą weryfikację na podstawie setek reguł – najczęściej stosowanych technik przez autorów złośliwego oprogramowania (LOLBINs). Monitorujemy procesy systemowe, połączenia sieciowe, rejestr Windows oraz inne zmiany dokonywane w systemie operacyjnym, aby dowiedzieć się, co tak naprawdę zaświadczało o szkodliwości danej próbki podczas jej analizy.

W następnym kroku każda próbka złośliwego oprogramowania w systemach z zainstalowanymi produktami bezpieczeństwa jest w tym samym czasie pobierana z rzeczywistego adresu URL przez przeglądarkę.

Co następuje dalej?

2. Symulowanie rzeczywistego scenariusza ochrony systemu

W badaniu symulujemy rzeczywisty scenariusz wtargnięcia zagrożenia do systemu z adresu URL. Może to być strona internetowa przygotowana przez oszusta albo link wysłany ofierze przez komunikator, mail, dokument. Link następnie jest otwierany w systemowej przeglądarce (korzystamy z Firefox).

Na końcowy wynik składają się dwa scenariusze blokowania danego zagrożenia:

- Jeśli link do pliku jest szybko identyfikowany i blokowany w przeglądarce, to wówczas przypisujemy wynik tzw. PRE-LANUCH, gdzie dane zagrożenie jest zatrzymywane na wczesnym etapie, jeszcze przed uruchomieniem.

- POST-LANUCH: jeżeli malware zostanie pobrane, dopuszczone do uruchomienia i skutecznie zatrzymane, to przypisujemy ten poziom, oceniając realną skuteczność produktu zabezpieczającego przeciwko zagrożeniom, w tym 0-day.

O ile poziom Pre-Lanuch wskazuje na malware, które zostało szybko wykryte i zablokowane, zanim aktywowało swój złośliwy ładunek, o tyle poziom Post-Lanuch odnosi się do zagrożenia wychwyconego dowolną technologią producenta (lokalną albo w chmurze) już po detonacji w systemie. Należy podkreślić, że na tym poziomie radzą sobie najlepiej te rozwiązania, które dysponują zróżnicowaną ochroną w postaci wielu warstw zabezpieczeń.

3. Ocena czasu naprawy incydentu (ang. Remediation Time)

W dalszej kolejności, oprócz detekcji i blokowania zagrożeń 0-day, obliczamy czas potrzebny do automatycznego naprawienia skutków incydentu dla danej próbki malware (ang. Automatic Average Remediation Time).

Testowane produkty konfigurujemy w taki sposób, aby usuwanie skutków ataku i naprawy systemu było podejmowane automatycznie, bez pytania użytkownika o decyzję.

Finalnie dla każdej próbki malware – od momentu jej uruchomienia – odmierzamy czas potrzebny do wykrycia szkodliwej aktywności po automatyczną naprawę incydentu.

Podsumowanie testu w styczniu 2024

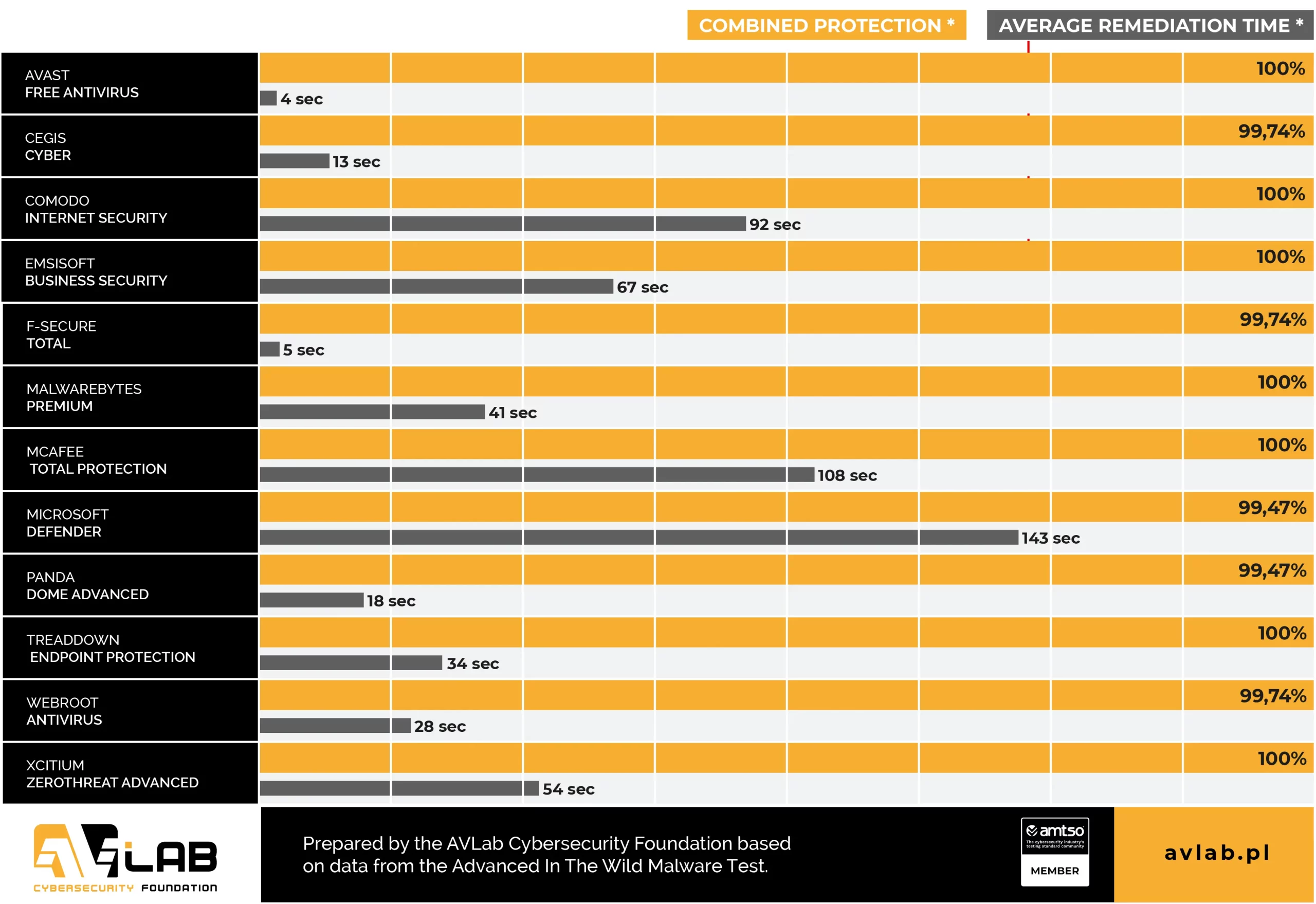

Z danych telemetrycznych wynika, że średni czas reakcji na zagrożenie przez wszystkich producentów łącznie wyniósł 55s sekund. Najszybciej z blokowaniem i usuwaniem zagrożeń radził sobie Avast (średnio 4 sekundy), ThreatDown (34 sekundy), Malwarebytes (41 sekund).

Nie wszystkim producentom udało się wykryć i zablokować każdą próbkę malware in-the-wild. W tej edycji z negatywnym, potwierdzonym wynikiem, jest oprogramowanie Microsoft Defender i Panda Software (2 negatywne przypadki), z kolei Cegis, F-Secure i Webroot po 1 niezablokowanym zagrożeniu.

W teście nie wykorzystujemy próbek PUP/PUA, ale w środowisku domowym i w małym biurze zawsze warto aktywować taką funkcję. Natomiast w środowisku biznesowym, za sprawą licznych funkcji bezpieczeństwa, warto wykorzystywać wszystkie moduły, jakie są dostępne.

W serii „Advanced In-The-Wild Malware Test” zwykle używamy domyślnych ustawień produktów bezpieczeństwa. Ustawienia predefiniowane są dobre, lecz nie zawsze najlepsze. Dlatego dla pełnej transparentności wymieniamy te, które chcieliśmy wprowadzić dla uzyskania lepszej ochrony albo jeżeli jest to wymagane przez producenta.

Oprócz poniżej wymienionych zmian zawsze konfigurujemy rozwiązanie w taki sposób, aby po pierwsze posiadało dedykowane rozszerzenie do przeglądarki (jeśli jest dostępne), a po drugie, aby automatycznie blokowało, usuwało i naprawiało skutki incydentu wprowadzenia malware do systemu.

Jakie ustawienia były używane?

- Avast Free Antivirus: ustawienia domyślne + PUP Resolve Automatically

- Cegis Shield: ustawienia domyślne

- Comodo Internet Security Pro: ustawienia domyślne

- Emsisoft Enterprise Security: ustawienia domyślne + PUP Resolve Automatically + EDR Enabled + Rollback Enabled

- F-Secure Total: ustawienia domyślne

- Malwarebytes Premium: ustawienia domyślne

- Microsoft Defender: ustawienia domyślne

- ThreatDown Endpoint Protection: ustawienia domyślne + EDR Enabled

- Webroot Antivirus: ustawienia domyślne

- Xcitium ZeroThreat Advanced: polityka ustawień predefiniowana -> Windows – Security Level 3 Profile v.7.3

Metodologia krok po kroku

Systematycznie rozwijamy metodologię, aby być na bieżąco z nowymi trendami w branży bezpieczeństwa i ochroną systemów, dlatego podajemy link do pełnej metodologii:

- Jak pozyskujemy malware do testów i jak je klasyfikujemy?

- W jaki sposób zbieramy logi z systemu Windows i programów ochronnych?

- Jak to wszystko automatyzujemy?

Jesteśmy członkiem grupy AMTSO, dlatego możesz mieć pewność, że nasze narzędzia i procesy testowania są zgodne z międzynarodowymi wytycznymi i są respektowane przez producentów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy