Za zdalne uruchomienie złośliwego kodu na nawet 500 milionach komputerach graczy odpowiada błąd w zabezpieczeniach w usłudze „Blizzard Update Agent” dla Windows. Narzędzie nasłuchuje na porcie 1120/localhost i odpowiada za wykonywanie poleceń instalacji, usuwania, zmiany ustawień, aktualizacji plików oraz innych opcji związanych z naprawą lub rozwiązywaniem problemów z grami Blizzarda.

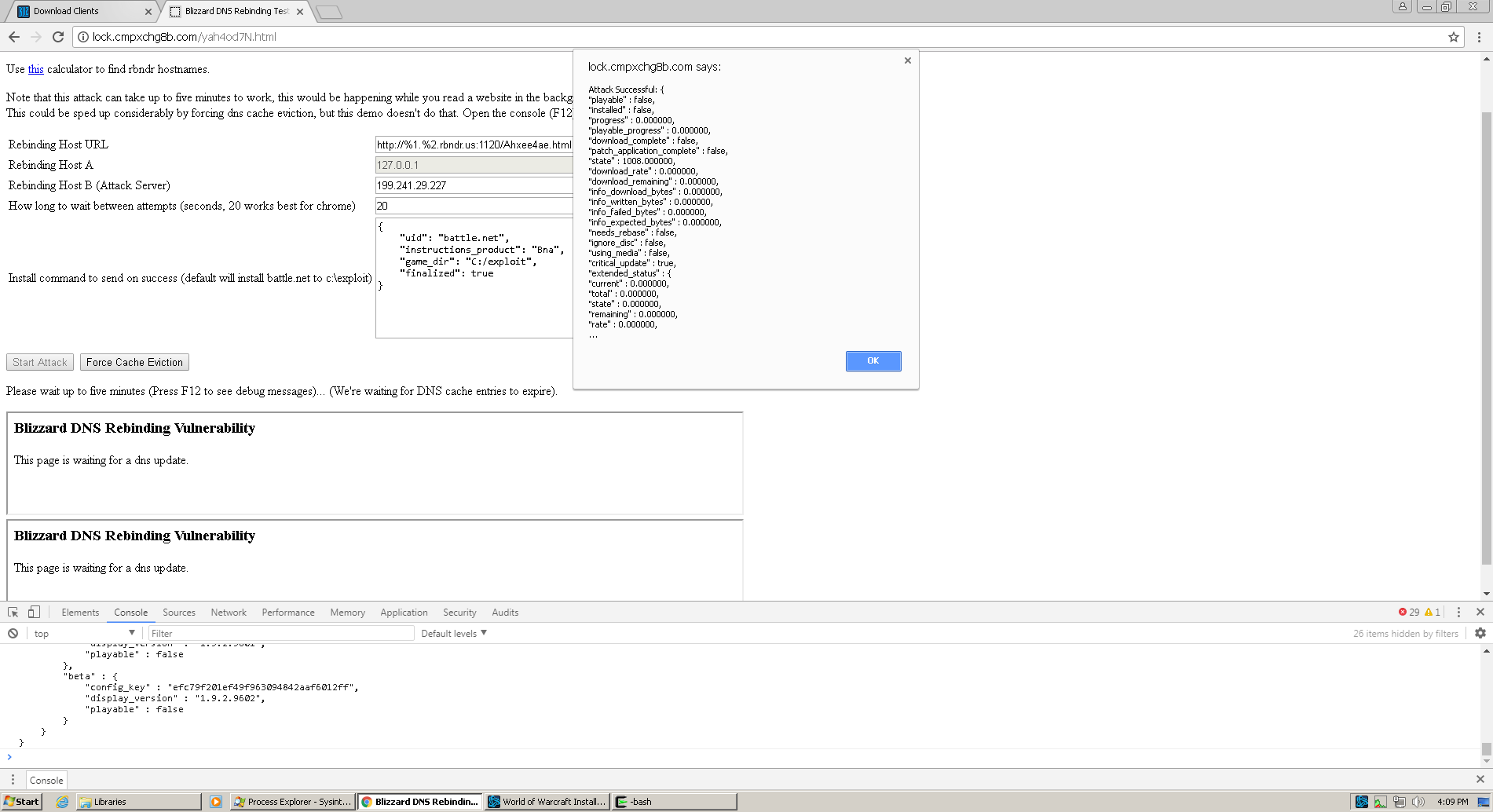

W jaki sposób atakujący ma dostęp do adresu „localhost”, skoro nie zna publicznego adresu IP gracza? Otóż wcale nie musi (PoC).

$ curl -si hxxp://localhost:1120/agent

HTTP/1.0 200 OK

Content-Length: 359

{

"pid" : 3140.000000,

"user_id" : "S-1-5-21-1613814707-140385463-2225822625-1000",

"user_name" : "S-1-5-21-1613814707-140385463-2225822625-1000",

"state" : 1004.000000,

"version" : "2.13.4.5955",

"region" : "us",

"type" : "retail",

"opt_in_feedback" : true,

"session" : "15409717072196133548",

"authorization" : "11A87920224BD1FB22AF5F868CA0E789"

}

Adres URL „hxxp://localhost:1120/agent” będzie dostępny dla atakującego bez uwierzytelniania, jeśli gracz nakłoniony socjotechniką odwiedzi złośliwą stronę internetową i z domeny tej zostanie wysłane polecenie zainstalowania złośliwego oprogramowania poprzez agenta Blizzarda. A jakże!

DNS rebinding” powoduje, że przeglądarka ofiary uruchamia kod JavaScript w kontekście danej strony, pomijając zabezpieczenia Same Origin Policy. Polega to na tym, że przeglądarka odnosi się do adres IP lub domeny podstawionych przez napastnika w sieci lokalnej, jako do domeny należącej do oszusta. W konsekwencji złośliwe skrypty na stronie atakującego mają dostęp do localhosta. W tym przypadku jest to agent Blizzard Update Agent nasłuchujący poleceń na porcie 1120.

Według statystyk Activision z agenta Blizzard Update Agent może korzystać nawet ponad 500 milionów graczy. Skala zagrożenia jest ogromna.

Czy jest aktualizacja? Jest. Blizzard Update Agent w wersji 5996 został po cichu załatany — przedstawiciele firmy, którzy kontaktowali się wcześniej z Tavis’em (odkrywcą luki w zabezpieczeniach) przestali odpowiadać na jego maile. Tavis przejrzał raz jeszcze wersję 5996 i konkludował to tak:

Blizzard are no longer replying to any enquiries, and it looks like in version 5996 the Agent now has been silently patched with a bizarre solution. Their solution appears to be to query the client command line, get the 32-bit FNV-1a string hash of the exename and then check if it’s in a blacklist. I proposed they whitelist Hostnames, but apparently that solution was too elegant and simple. I’m not pleased that Blizzard pushed this patch without notifying me, or consulted me on this.

Wygląda więc na to, że problem jest tylko częściowo naprawiony. Atakujący wciąż ma do dyspozycji pewną „furtkę” w rozwiązaniu, którą zaproponował Blizzard. Graczom pozostaje czekać na agenta Blizzard Update Agent w wersji większej niż 5996.