Szpitalom oraz organizacjom na całym świecie zagraża nowa fala ataków ransomware – ostrzega Check Point Software Technologies. Już listopadzie 2019 zaobserwowano pierwsze próby nowych, wzbogaconych o dodatkowy etap ataków ransomware, które jeszcze skuteczniej wymuszają okup od ofiar. W nazwanym przez ekspertów „podwójnym wymuszeniu” taktyka polega na tym, że osoby atakujące dodają dodatkowy etap do ataku ransomware.

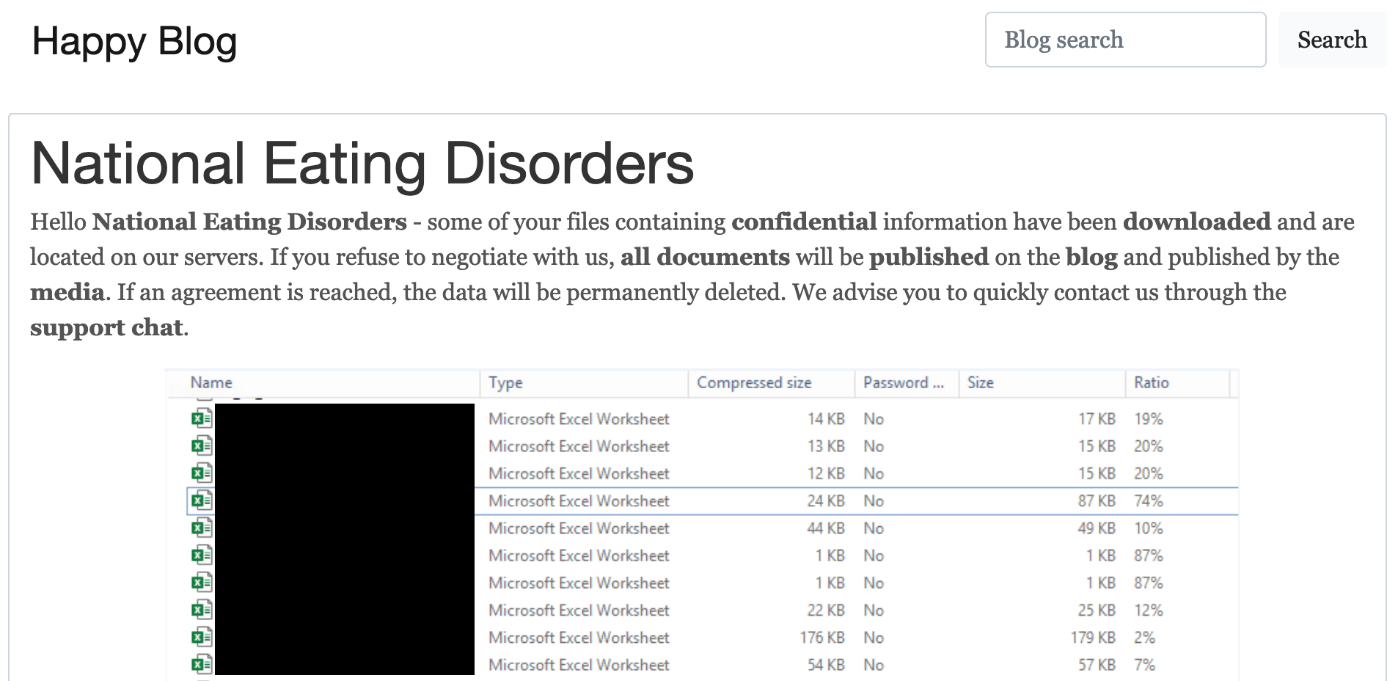

Przed zaszyfrowaniem bazy danych ofiary hakerzy wyodrębnią duże ilości poufnych informacji, grożąc ich opublikowaniem w przypadku nieopłacenia okupu, przez co wywierają większą presję. Aby udowodnić zasadność zagrożenia cyberprzestępcy doprowadzają do wycieków niewielkich ilości poufnych informacji grożąc, że kolejne informacje zostaną udostępnione, jeśli ofiara natychmiastowo nie opłaci okupu.

Pierwszy opublikowany przypadek podwójnego wymuszenia miał miejsce w listopadzie 2019 r. i dotyczył Allied Universal, dużej amerykańskiej firmy zajmującej się ochroną. Gdy ofiary odmówiły zapłacenia okupu w wysokości 300 Bitcoinów (około 2,3 miliona USD).

Cyberprzestępcy, którzy korzystali z oprogramowania ransomware „Maze” zagrozili wykorzystaniem poufnych informacji uzyskanych z systemów Allied Universal, a także skradzionych wiadomości e-mail i certyfikatów nazw domen w celu przeprowadzenia kampanii spamowej podszywającej się pod Allied Universal.

Następnie atakujący opublikowali próbkę skradzionych plików, w tym umowy, dokumentację medyczną, certyfikaty szyfrujące itp. Natomiast w późniejszym poście na rosyjskim forum hakerskim napastnicy zamieścili link do 10% skradzionych informacji, a także o 50% wyższe żądanie okupu!

Od tego czasu Maze opublikowało dane kilkudziesięciu firm, kancelarii prawnych, dostawców usług medycznych i firm ubezpieczeniowych, które nie poddały się ich żądaniom. Szacuje się, że wiele innych firm unikało publikacji swoich poufnych danych, płacąc żądany okup.

Szpitale na celowniku

Check Point Research ostrzega przede wszystkim szpitale. Według najnowszych analiz ataki ransomware dotknęły ponad 1000 organizacji opieki zdrowotnej w samych Stanach Zjednoczonych, a ich koszty wyniosły ponad 157 mln USD.

W 2017 r. dziesiątki brytyjskich szpitali zostało dotkniętych oprogramowaniem ransomware znanym jako WannaCry, co spowodowało tysiące odwołanych wizyt i zamknięcie niektórych oddziałów ratunkowych. Z kolei w 2019 r. kilka szpitali w USA musiało odmówić konsultacji oraz realizacji zabiegów po kolejnej fali ataków oprogramowania ransomware.

Jak możemy się chronić?

W toczącej się walce z ciągle rozwijającymi się taktykami ransomware najlepszą obroną jest przede wszystkim zapobieganie. Check Point szczegółowo opisał najlepsze praktyki pozwalające uniknąć stania się ofiarą oprogramowania ransomware:

1. Utwórz kopię zapasową danych i plików

Bardzo ważne jest, aby konsekwentnie tworzyć kopie zapasowe ważnych plików, najlepiej przy użyciu zewnętrznej pamięci masowej. Włącz automatyczne tworzenie kopii zapasowych, abyś nie musiał polegać jedynie na samodzielnym wykonywaniu kopii przez pracowników.

2. Ucz pracowników, aby rozpoznawali potencjalne zagrożenia

Najczęstszymi metodami infekcji stosowanymi w kampaniach ransomware są nadal spam i wiadomości phishingowe. Dość często świadomość użytkownika może zapobiec atakowi przed jego wystąpieniem. Poświęć trochę czasu na edukację użytkowników i upewnij się, że jeśli zauważą coś niezwykłego, natychmiast powiadomią o tym zespoły bezpieczeństwa.

3. Ogranicz dostęp tych, którzy tego nie potrzebują

Aby zminimalizować potencjalny wpływ udanego ataku ransomware na Twoją organizację, upewnij się, że użytkownicy mają dostęp tylko do informacji i zasobów wymaganych do wykonania swoich zadań. Wykonanie tego kroku znacznie zmniejsza prawdopodobieństwo ataku ransomware przemieszczającego się w poprzek sieci. Rozwiązanie problemu ataku ransomware na jeden system użytkownika może być kłopotliwe, ale implikacje ataku obejmującego całą sieć są znacznie większe.

4. Aktualizuj zabezpieczenia oparte na sygnaturach

Z punktu widzenia bezpieczeństwa informacji z pewnością korzystne jest utrzymywanie i aktualizowanie programów antywirusowych i innych zabezpieczeń opartych na sygnaturach. Chociaż same zabezpieczenia oparte na sygnaturach nie są wystarczające do wykrywania i zapobiegania wyrafinowanym atakom ransomware zaprojektowanym w celu uniknięcia tradycyjnych zabezpieczeń, są one ważnym elementem kompleksowej postawy bezpieczeństwa. Aktualne zabezpieczenia antywirusowe mogą zabezpieczyć Twoją organizację przed znanym złośliwym oprogramowaniem, które było wcześniej widoczne i ma istniejący i rozpoznany podpis.

5. Wdróż wielowarstwowe zabezpieczenia, w tym zaawansowane technologie zapobiegania zagrożeniom

Oprócz tradycyjnych zabezpieczeń opartych na sygnaturach, takich jak antywirus i IPS, organizacje muszą wprowadzić dodatkowe warstwy, aby zapobiec nowemu nieznanemu złośliwemu oprogramowaniu, które nie ma znanej sygnatury. Dwa kluczowe elementy do rozważenia to ekstrakcja zagrożeń (odkażanie plików) i emulacja zagrożeń (zaawansowany sandboxing). Każdy element zapewnia odrębną ochronę, która w połączeniu z obszernym rozwiązaniem zapewnia ochronę przed nieznanym złośliwym oprogramowaniem na poziomie sieci i bezpośrednio na urządzeniach końcowych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy