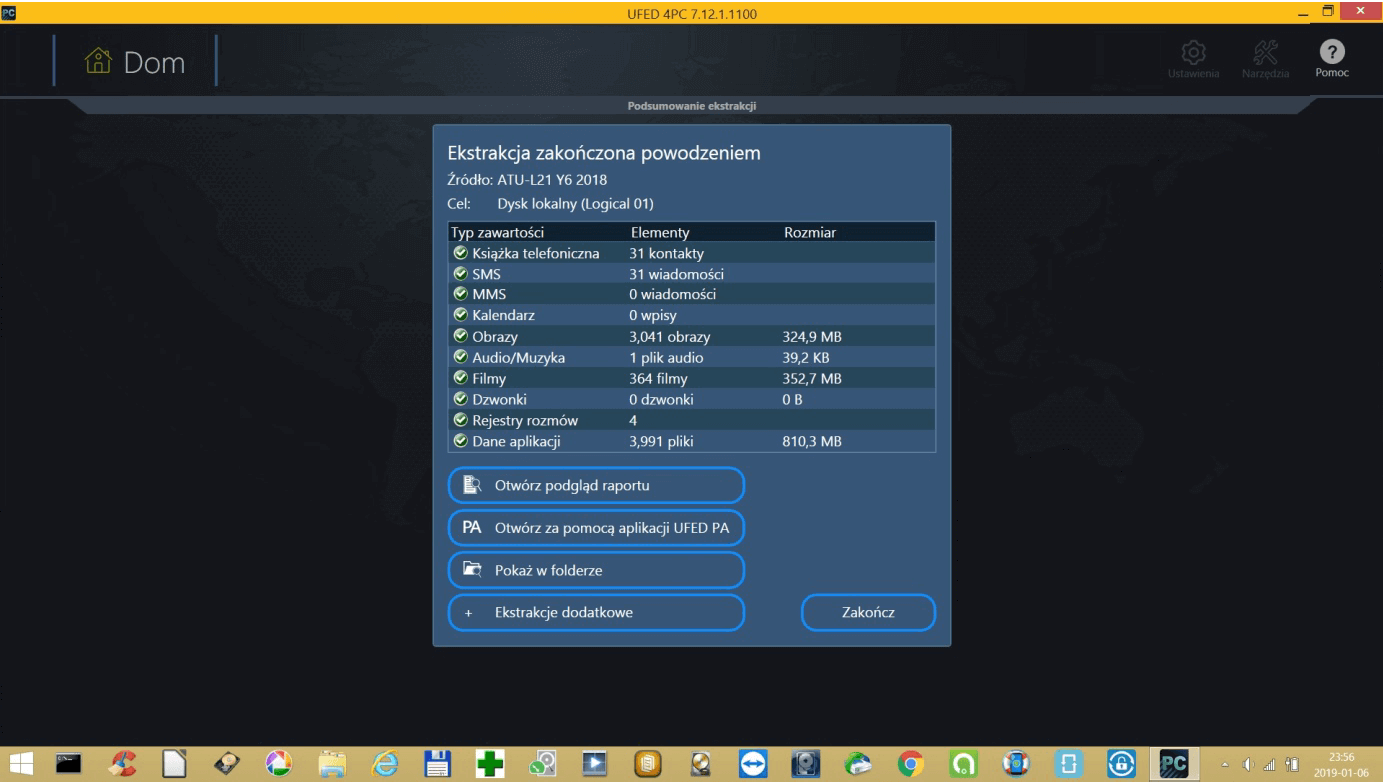

Omijanie blokady ekranu. Pełne wyodrębnianie plików ze systemu. Uzyskiwanie dostępu do danych z aplikacji. Historia rozmów w komunikatorach. Pobrane wiadomości e-mail. Lista załączników. Usunięte treści. Zdjęć. Lokalizacja GPS. Wiadomości SMS. To i wiele więcej można odzyskać z urządzenia Android/iOS za pomocą najnowszej wersji oprogramowani UFED firmy Cellebrite.

Produkty firmy Cellebrite są używane w informatyce śledczej i informatyce kryminalistycznej do odzyskiwania danych z urządzeń mobilnych, internetu rzeczy i wszystkiego, co jest napędzane popularnymi systemami operacyjnymi. UFED dostępny jest jako obraz systemu, który instalujemy na zwykłym komputerze albo jako takie urządzenie:

UFED to atak prywatność

Urządzenie / oprogramowanie UFED stosuje się głównie w informatyce śledczej jako jeden ze sposobów do odzyskiwania danych na wniosek prokuratury albo prywatnego zleceniodawcy. Najnowsza wersja UFED jest już „kompatybilna” z aktualnym iOS 12.3, w związku z tym urządzenia Apple nie są do końca bezpieczne, pomimo zaszyfrowania wszystkich danych. Na urządzeniach mobilnych przechowywane są nie tylko pliki na wewnętrznej i zaszyfrowanej karcie pamięci. To także książki adresowe, historia rozmów w komunikatorach, e-maile. Do większości z tych informacji UFED potrafi dobrać się metodą bezinwazyjną, czyli bez ingerencji w urządzenie.

Przykładowo pomimo zastosowania w Apple i Android 7+ szyfrowania tzw. full disk encryption, baza komunikatora Signal jest przechowywana w sposób jawny na urządzeniu. Aby dostać się do takiej bazy w iPhone/Android trzeba odblokować telefon (i bazę komunikatora, jeśli jest chroniona na PIN/odcisk palca) albo poddać pamięć telefonu ekstrakcji inwazyjnej lub bezinwazyjnej.

Do technik bezinwazyjnych możemy zaliczyć użycie np. sprzętu typu UFED firmy Cellebrite albo XRY firmy MSAB. Natomiast techniki inwazyjne to czynności polegające na otwarciu urządzenia: podłączaniu się do urządzenia lub wlutowaniu przewodów komunikacyjnych w jego płytę główną za pośrednictwem pinów serwisowych takich jak Jtag i ISP. Albo fizyczne wylutowanie kości pamięci tak zwaną metodą CHIP OFF.

Oprogramowanie UFED, jeśli będzie użyte przeciwko właścicielowi urządzenia, może ujawnić sporo tajemnic. Jak wygląda odzyskiwanie danych za pomocą UFED-u, opisaliśmy w artykule pt. „Odzyskiwanie danych z telefonów. Polski rząd może wpaść w pułapkę źle zabezpieczonych smartfonów”.

Układy Qualcomm zawierają lukę związaną ze szyfrowaniem sprzętowym

Pełne szyfrowanie sprzętowe realizowane przez układy elektroniczne, które współpracują z procesorem i zainstalowanym systemem operacyjnym, stwarzają pozory bezpiecznego ekosystemu odpornego na ataki. W szczególności są to smartfony i tablety. Miliony smartfonów i tabletów. Wszystkie są narażone na odzyskanie kluczy kryptograficznych, które są przechowywane w układzie scalonym w obszarze nazywanym Qualcomm Secure Execution Environment (QSEE) w tak zwanej zaufanej strefie Trusted Execution Environment (TEE). Układy te są montowane w setkach milionów urządzeń z Androidem. Cykl życia nowego smartfonu waha się od jednego roku do trzech lat. Po tym czasie producent zwykle nie udostępnia aktualizacji bezpieczeństwa. A skoro nie ma aktualizacji…

Jeżeli aktualizacja na podatne urządzenie nie jest dostępna, to nic już nie da się zrobić. Trzeba pogodzić się z utratą bezpieczeństwa na stałe albo kupić nowe urządzenie — takie, które będzie długo wspierane.

W warunkach laboratoryjnych luka może być wykorzystana do przełamania zabezpieczeń tzw. full disk encryption, a także odzyskania kluczy kryptograficznych z komunikatorów, które wykorzystują sprzętowe generowanie kluczy.

Każdy kto używa oprogramowania bazującego na kryptografii np. WhatsApp czy Signal na niezaktualizowanych smartfonach, naraża się na wyciek kluczy kryptograficznych. Najbardziej prawdopodobna sytuacja wyodrębnienia takich danych to instalacja złośliwej aplikacji, zdalny atak z podniesieniem uprawnień albo fizyczna ingerencja w urządzenie z nakazu prokuratorskiego przez firmę, która będzie w stanie odzyskać dane.

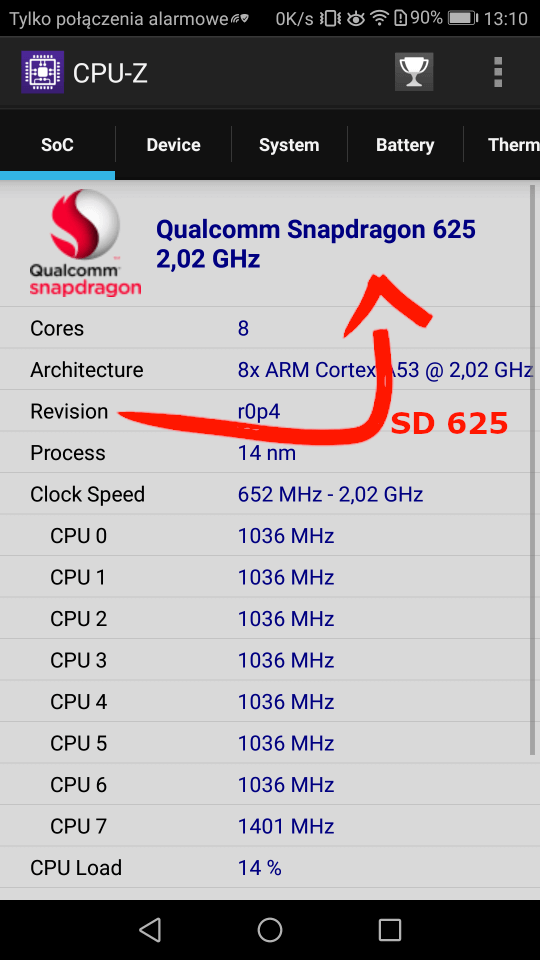

Jak sprawdzić czy urządzenie jest podatne na ten atak?

Najprościej zainstalować oprogramowanie CPU-Z dla Androida z oficjalnego sklepu:

Wszystkie urządzenia z następującymi układami są podatne na atak:

IPQ8074, MDM9150, MDM9206, MDM9607, MDM9650, MDM9655, MSM8909W, MSM8996AU, QCA8081, QCS605, Qualcomm 215, SD 210 / SD 212 / SD 205, SD 410/12, SD 425, SD 427, SD 430, SD 435, SD 439 / SD 429, SD 450, SD 615/16 / SD 415, SD 625, SD 632, SD 636, SD 650/52, SD 712 / SD 710 / SD 670, SD 820, SD 820A, SD 835, SD 845 / SD 850, SD 8CX, SDA660, SDM439, SDM630, SDM660, Snapdragon_High_Med_2016, SXR1130

Szczegóły o atak są dostępne w tym artykule: https://avlab.pl/wyodrebnianie-kluczy-prywatnych-z-ukladow-qualcomm-ze-szyfrowaniem-sprzetowym

Urządzenia Apple są bezpieczne, ponieważ są zbudowane z zupełnie innych komponentów — procesorów ARM Apple z serii A (np. A12 w iPhone XS).

Czy ten artykuł był pomocny?

Oceniono: 0 razy