Jakiś czas temu opublikowaliśmy informację o wycieku poufnych wiadomości prywatnych z iPhona i iPada prezydenta Ekwadoru. Incydent był powiązany z tzw. aferą INA Papers, w którą niedawno prawdopodobnie celowo został wplątany założyciel portalu WikiLeak Julian Assange. Dziennikarz nominowany do nagrody Nobla za ujawnianie afer na najwyższych szczeblach osobiście nie mógł się bronić. Jego redakcyjni koledzy z WikiLeaks stanowczo zaprzeczają rozgłaszanym pogłoskom przez ekipę rządzącą Ekwadoru, że to WikiLeaks miało ujawnić rozmowy pogrążające prezydenta Lenina Moreno. Na specjalnej stronie poświęconej INA Papers WikiLeaks napisało, że nie miało nic wspólnego z wyłożeniem na stół informacji dotyczących afery INA Papers, ponieważ dokumenty ujawniła jako pierwsza redakcja New York Timesa.

„INA Papers” to zbiór dokumentów opublikowanych w lutym 2019 roku rzekomo na temat działalności m.in. spółki INA Investment Corp. założonej przez brata ekwadorskiego prezydenta. Mówi się, że e-maile, połączenia telefoniczne i rachunki wydatków łączą prezydenta Ekwadoru oraz jego rodzinę z korupcyjnymi transakcjami prania pieniędzy na zagranicznych rachunkach bankowych.

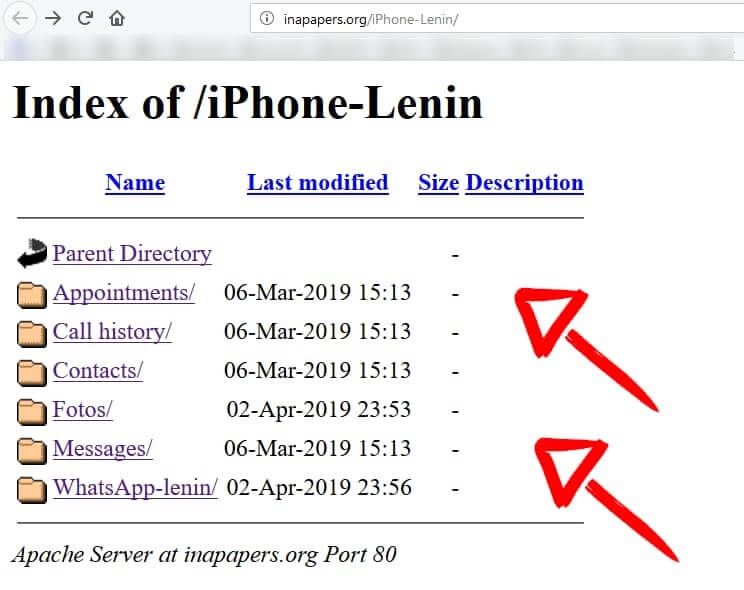

Na stronie internetowej inapapers.org (która została przez służby usunięta, ale w internecie nic nie ginie: http://web.archive.org/web/20190421011022/http://www.inapapers.org) opublikowano szereg dokumentów związanych z korupcyjnym skandalem. Czytamy tam m.in. że prezydent Ekwadoru oraz jego współpracownicy mieli do dyspozycji co najmniej kilkanaście spółek zarejestrowanych w rajach podatkowych, a także liczne zagraniczne konta, na które spływały łapówki. Spółki oprócz wyprowadzania dochodów z oszustw podatkowych zajmowały się kupowaniem towarów luksusowych (samochodów marki Ferrari), portfeli ze skóry krokodyla, biżuterii, a nawet pośredniczyły w przejmowaniu luksusowych domów jednorodzinnych w Hiszpanii. Za jeden z nich zapłacono 18 milionów dolarów.

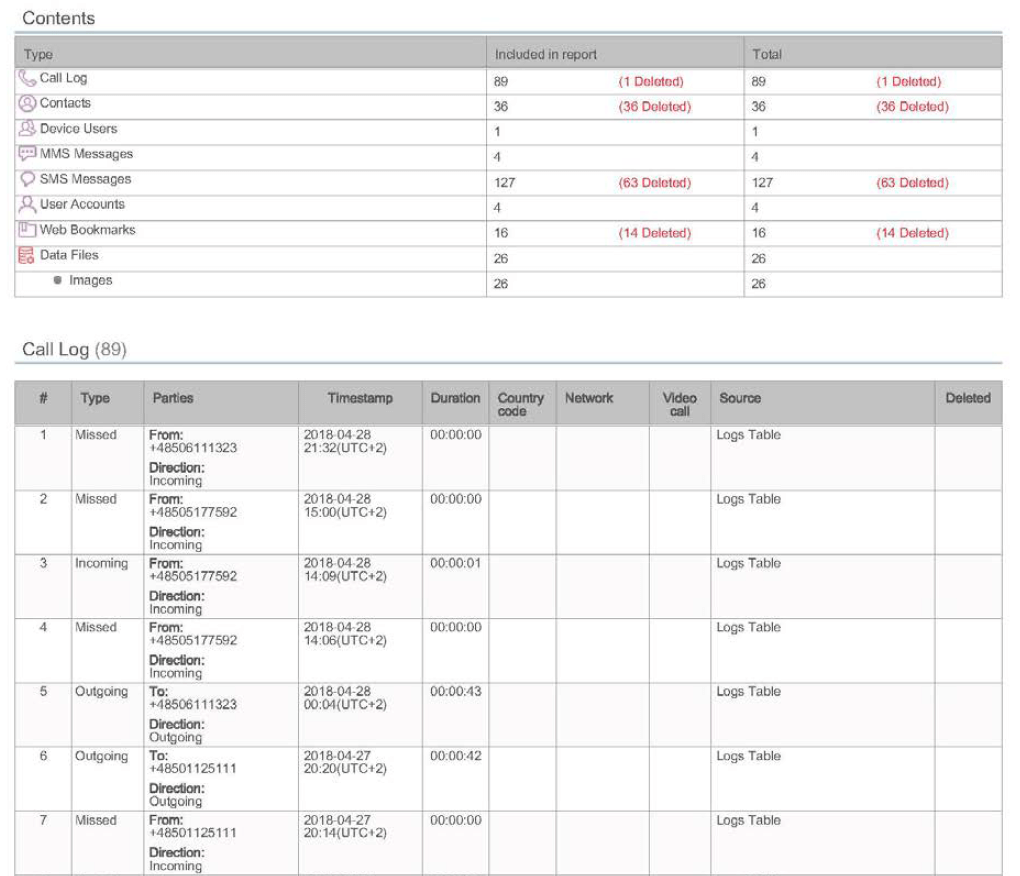

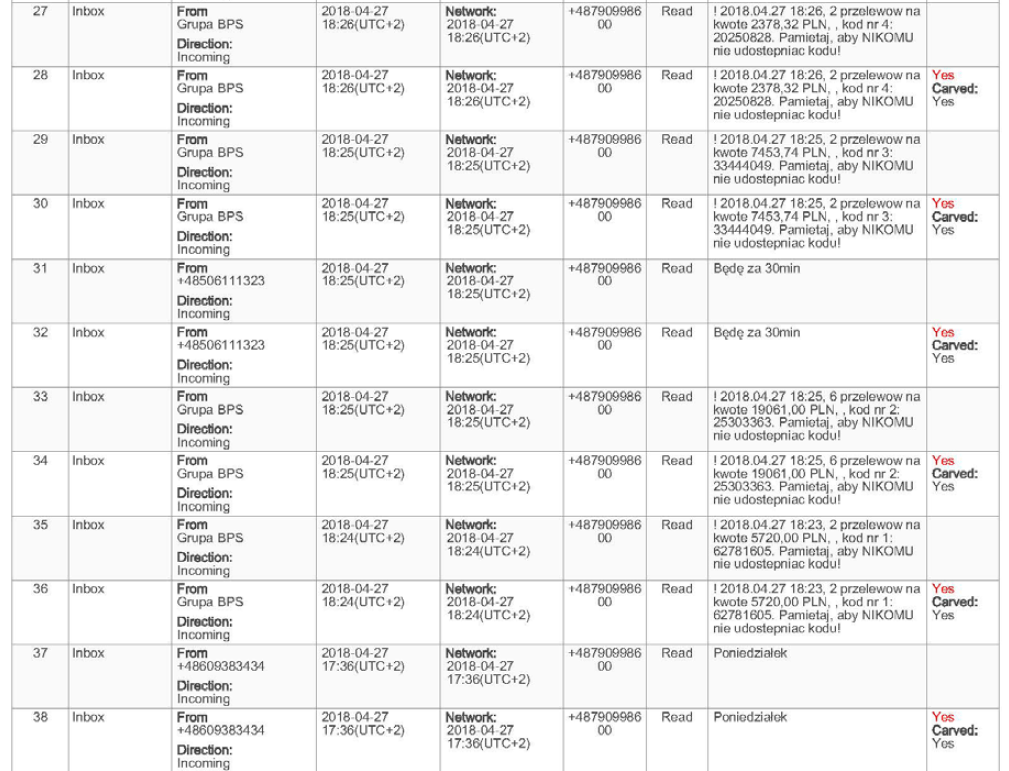

Dostępne są do pobrania pełne kopie zapasowe plików z iPhona i iPada prezydenta Moreno, a także jego żony. Zdjęcia i wiadomości potwierdzają butę rodziny prezydenta, który był świadomy udziału w nieczystych interesach, a także tego, że jego partnerów biznesowych łączyły kontakty z osobami podejrzanymi o przestępstwa gospodarcze. Prezydent z rodziną nie mieli oporów, aby podróżując po świecie pławić się w luksusach, kupować drogie koszule, krawaty, torebki, paski, zegarki i biżuterię międzynarodowych marek, zostawiając tysiące dolarów w ekskluzywnych sklepach i hotelach.

Wyciek dokumentów wywołał w Ekwadorze medialny skandal. Powołano specjalny zespół polityków, aby zbadać wiarygodność tych informacji.

Wtedy napisaliśmy, że nie wiadomo, w jaki sposób pozyskano informacje z urządzeń prezydenta. Tak czy owak udało się odtworzyć pełną historię zapisanych wiadomości, zdjęć, załączników, historii połączeń itp.

Wypowiedzi ekspertów i ich badania, które publikujemy poniżej, powinny skłonić do refleksji. Główne wnioski z przeprowadzonego przez specjalistów doświadczenia pokazują, że darmowe komunikatory, tak powszechnie używane przez polityków, mogą pewnego dnia okazać się głównym powodem ujawniania skandalów bądź afer. Być może aktywność naszych prominentnych polityków jest lub może być stale monitorowana w sieci internetowej przez zagranicznych właścicieli darmowych komunikatorów albo przedstawicieli zagranicznych służb specjalnych.

To, co najbardziej zastanawia, to iż większość polityków pomija komunikator już dostępny w sieci, lecz płatny — UseCrypt Messenger. Komunikator, który od wielu miesięcy poddawany jest testom i dla którego dotychczas nie przedstawiono żadnych informacji kompromitujących producenta UseCrypt ani użytkowników tego komunikatora. Nie doszło do ani jednego przypadku ujawnienia tożsamości rozmówców, kradzieży kontaktów, wiadomości, załączników, kluczy kryptograficznych itp.

Odzyskiwanie danych skasowanych z zaszyfrowanych smartfonów i komunikatorów

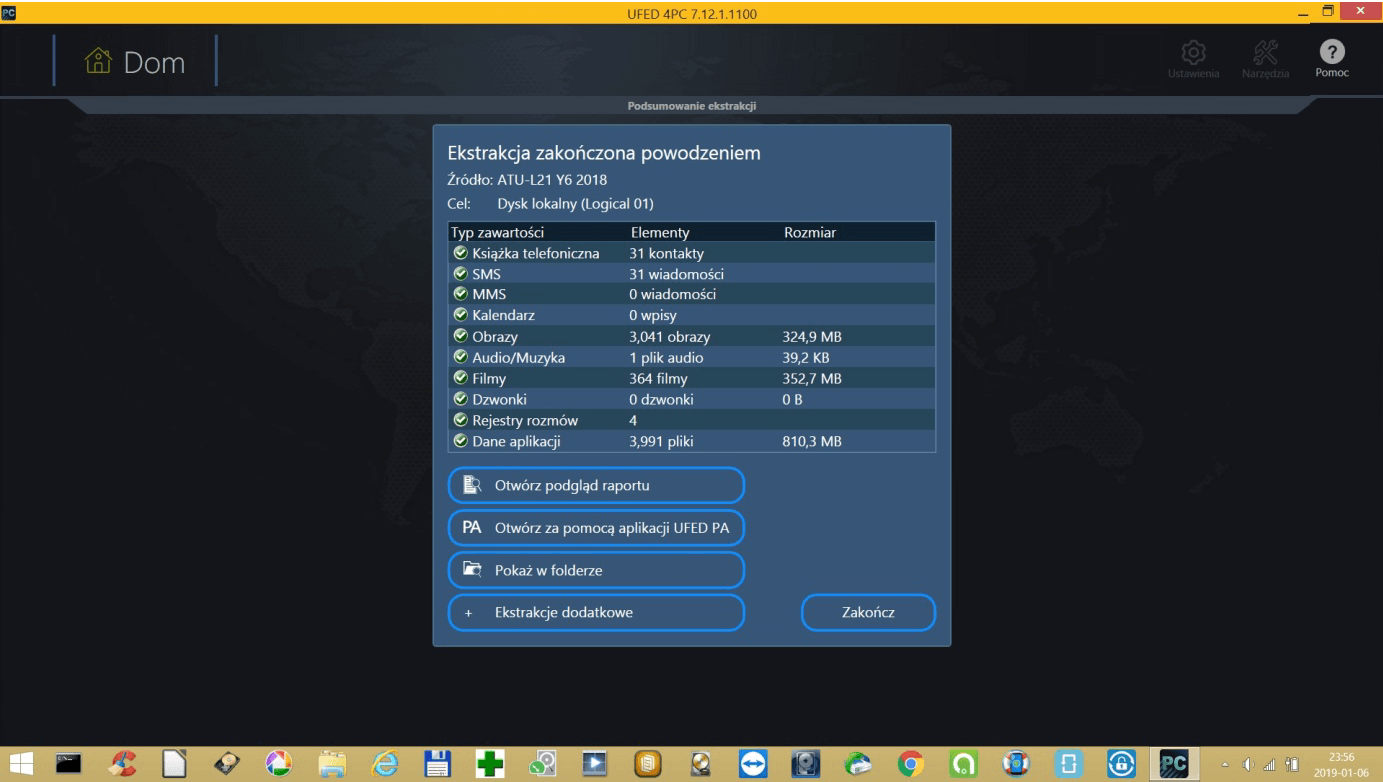

Poniżej publikujemy analizę wybranych darmowych komunikatorów pod kątem zagrożeń oraz ich rzeczywistego bezpieczeństwa, w tym bezpieczeństwa smartfonów. Na niektórych z analizowanych telefonów było włączone szyfrowanie (np. iPhone albo Huawei), lecz ekspertom i tak udało się odczytać dane, w tym wcześniej skasowane wiadomości, zdjęcia, filmy, historię rozmów…

Zebrane dowody na niedoskonałość zabezpieczeń komunikatorów i urządzeń mobilnych są przedstawione w kontekście specjalistycznych pojęć z dziedziny kryptografii, cyberbezpieczeństwa i informatyki. Autorem raportu jest firma Mk My Data zajmującą się między innymi odzyskiwaniem i dogłębną analizą utraconych danych. Personel firmy legitymuje się uprawnieniami do sporządzania opinii na potrzeby służb oraz sądów, a także pełni funkcję biegłego sądowego przy Sądzie Okręgowym w Warszawie w dziedzinie informatyki.

Skrócona wersja raportu oraz najważniejsze wnioski

Pełny raport „Technologia w cuglach” to około 200 stron. Plik jest dostępny do pobrania z naszego serwera.

Wstęp do raportu

Podczas sporządzania ekspertyzy analizowane telefony zostały poddane kilku technikom pozyskiwania danych. Techniki te podzielono na bezinwazyjne oraz inwazyjne. Do technik bezinwazyjnych możemy zaliczyć:

- Użycie np. sprzętu typu UFED firmy Cellebrite albo XRY firmy MSAB.

Natomiast techniki inwazyjne to:

- Czynności polegające na otwarciu urządzenia: podłączaniu się do urządzenia lub wlutowaniu przewodów komunikacyjnych w jego płytę główną za pośrednictwem pinów serwisowych, takich jak Jtag i ISP.

- Fizyczne wylutowanie kości pamięci tak zwaną metodą CHIP OFF.

Czy ekstrakcja danych jest skuteczna?

W ekstrakcji inwazyjnej logicznym zrzutem pamięci nazywamy kopię danych logicznych, czyli odzwierciedlenie istniejących struktur katalogów i plików systemu operacyjnego urządzenia. Wszystkie pliki i katalogi są kopiowane w takiej formie w jakiej aktualnie znajdują się w pamięci urządzenia. Fizycznym zrzutem pamięci nazywamy dokładną (sektor po sektorze) kopię całego fizycznego nośnika danych (w przypadku analizowanych smartfonów to pamięci typu eMMC lub UFS). Metoda ta jest analogiczna do badania tradycyjnych komputerów. Na kopii fizycznej pamięci można zbadać pozostałości usuniętych danych czy plików.

W praktyce taka analiza może przebiegać następująco:

W ekstrakcji bezinwazyjnej urządzenia typu UFED i XRY znakomicie radzą sobie z ekstrakcją z urządzeń mobilnych wszelkiego rodzaju haseł zapamiętanych przez system operacyjny urządzenia. Można w ten sposób uzyskać hasła do wszelkiego rodzaju kont na stronach WWW, poczty elektronicznej, zapamiętanych i używanych sieci WiFi, zarówno tych domowych jak i firmowych, historii przeglądarki, historii lokalizacji itp.

Wnioski z raportu

1. W dniu 27 października 2018 roku w firmie Mk My Data rozpoczęto proces badawczy na grupie 14 telefonów (2 sztuki telefonów nie działały, były uszkodzone fizycznie) mający na celu ustalenie jakiego rodzaju dane i jakie ilości danych można pozyskać z urządzeń mobilnych.

2. Dane jakie były interesujące na etapie ekstrakcji, to:

- Treści wiadomości SMS i MMS.

- Treści czatów i komunikatorów.

- Dane geo-lokalizacyjne.

- Hasła zapisane w urządzeniu.

- Historia przeglądania Internetu.

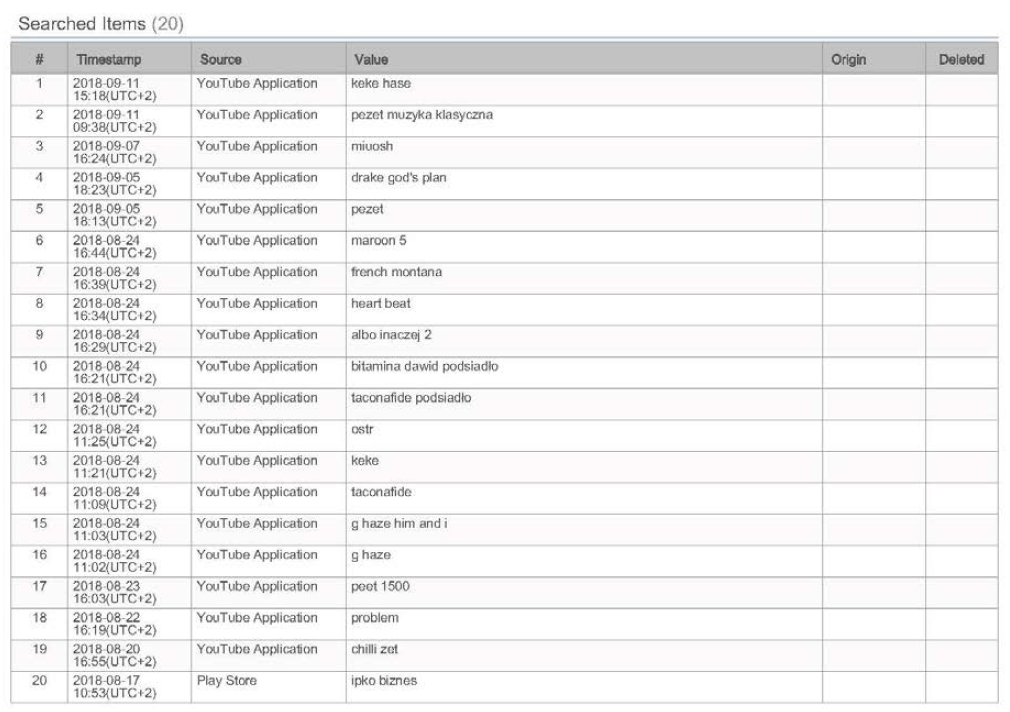

- Historia wyszukiwanych fraz np. z aplikacji YouTube.

- Sporządzone notatki głosowe i tekstowe.

- Wszelkiego rodzaju dokumenty tworzone i zapisywane za pośrednictwem tych urządzeń, jak również pozostałych (często bagatelizowanych) danych gromadzonych w pamięci telefonów.

3. Badania pokazuje jaki czas może być potrzebny do przeprowadzenia ekstrakcji danych przez osobę nieuprawnioną w sytuacjach, gdy stracimy urządzenie z pola widzenia np. zostawiając je w szafce na siłowni czy basenie.

4. Badanie uzmysławia potencjalnemu odbiorcy czytającemu to opracowanie, jak zwykła niefrasobliwość w postaci np. wyrzucenia starego aparatu telefonicznego do śmietnika, może spowodować nieodwracalne skutki dla firmy lub portfela użytkownika. Często pozostawienie telefonu np. w szatni podczas treningu albo wizyty na basenie w zupełności wystarczy do wykonania jego kopii za pomocą specjalistycznych narzędzi.

4. Kolejnym istotnym zagadnieniem są dane dotyczące treści zapisywanych przez wszelkiego rodzaju komunikatory. Analizie poddano następujące oprogramowanie:

- Antox

- Hangouts

- IMessage

- Messenger

- Signal

- Telegram

- UseCrypt

- Viber

Dane z baz danych komunikatorów mogą być pozyskiwane za pomocą UFED i XRY oraz za pomocą technik jTag, ISP, EDL oraz CHIP OFF (z pewnymi wyjątkami). W odzyskanych materiałach z komunikatorów znalazły się m.in. zdjęcia i wiadomości już wysłane i te usunięte przez użytkownika.

Poniższe dwa filmy pokazują proces wydobywania danych z komunikatorów Signal, Facebook Messenger, Telegram, Viber:

We wszystkich przypadkach do eksploracji danych z urządzeń mobilnych wykorzystano metody bezinwazyjne oraz inwazyjne. Eksperci w raporcie podkreślają, że tylko UseCrypt Messenger był odporny na wyodrębnianie danych przez te dwie metody. Doświadczenie również akcentuje fakt, że jeśli chodzi o komunikatory, to żadne analizowane urządzenie nie wygenerowało danych związanych z Usecrypt Messenger, a więc ewentualna analiza sądowa pozyskania danych z komunikatora byłaby nieskuteczna.

W przypadku pozostałych komunikatorów udało się pozyskać wiadomości już usunięte przez użytkownika, gdzie po ekstrakcji komunikacja pomiędzy dwiema stronami była możliwa do odczytania i przedstawienia w sądzie jako dowodu. W skrócie z urządzeń odzyskano kilkanaście tysięcy zdjęć i wideo, biling połączeń w Whats App, komunikację tekstową z Facebook Messenger, Hangouts, Telegram, WhatsApp, iMessage i Viber.

Szyfrowanie telefonów z Androidem i iOS

W doświadczeniu wykorzystano urządzenia starsze i te dosyć nowe, które wspierały domyślnie szyfrowanie partycji użytkownika. W systemie Android od wersji 7.0 jest domyślnie włączone szyfrowanie wszystkich danych osobistych. Są to m.in. e-maile, SMS-y, kontakty, dane konta Google, dane aplikacji, zdjęcia, multimedia i pobrane pliki. Niektóre dane nieosobiste, takie jak rozmiary plików, nie są szyfrowane. Odszyfrowanie plików realizowane jest za pośrednictwem interfejsów API po włączeniu telefonu i wpisaniu kodu PIN, hasła lub rysowania wzoru odblokowującego.

W iOS szyfrowanie realizowane jest sprzętowo przez dedykowany silnik kryptograficzny AES-256 wbudowany w moduł DMA między pamięcią flash a główną pamięcią systemową, dzięki czemu bez wpływu na wydajność telefonu szyfrowane są wiadomości, poczta, kalendarz, kontakty i pliki użytkownika.

Wiele osób jest przekonanych, że skoro ich urządzenie uległo zniszczeniu, jest połamane lub po prostu nie działa, to nie istnieją już możliwości odzyskania z niego danych. Dodatkowo fakt, że było zabezpieczone pinem lub wzorem, jeszcze bardziej utwierdza użytkownika w przekonaniu, że może spokojnie się go pozbyć, bo i tak nic z niego nie da się odzyskać. Nieczęsto bierze się pod uwagę, że „wyrzucone” dane narażone są na nieautoryzowany dostęp.

W wielu przypadkach fizycznego uszkodzenia smartfonu udaje się odzyskać dane w całości lub w części. Wszytko zależy od tego jakiego rodzaju dane są szukane i czy przystąpiono do procesu odzyskiwania w sposób profesjonalny.

Odzyskiwanie danych możliwe jest z wyłączonego jak i włączonego telefonu. Z urządzenia zabezpieczonego hasłem, pinem czy wzorem blokującym, w tym z urządzenia zaszyfrowanego i teoretycznie wykorzystującego w komunikatorach szyfrowanie end-to-end. Wszystko jest uwarunkowane sposobem przechowywania już wysłanych danych np. przez sieć GSM albo komunikator. Bo co z tego, że komunikator stosuje bardzo bezpieczną technikę szyfrowania end-to-end, skoro wszystkie załączniki i wiadomości przechowuje w niechronionej bazie danych na urządzeniu?

<

Coraz nowsze wersje systemów iOS i Android mają coraz trudniejsze do złamania zabezpieczenia. Sednem problemu nie jest, czy uda się je złamać, ale ile czasu zajmie to profesjonalnej firmie. Jednym z takich podmiotów jest Cellebrite, która sprzedaje na cały świat urządzenie UFED (Universal Forensic Extraction Device) umożliwiające kompleksową ekstrakcję logiczną i fizyczną danych z urządzeń takich jak telefony komórkowe, lokalizatory GPS, smartfony, drony.

Szyfrowanie i bezpieczeństwo baz danych komunikatorów tylko w jednym przypadku było na tyle dobre, że w jakimś stopniu można zaufać oprogramowaniu. W raporcie firmy Mk My Data czytamy, że w komunikatorze UseCrypt Messenger bez podania kodu PIN zabezpieczającego nie można ekstrahować żadnych danych z aplikacji UseCrypt. Nawet po wykorzystaniu tak zwanej wirtualizacji systemu operacyjnego Android i sprzęgnięciu jej z komunikatorem, oprogramowanie UseCrypt nie ujawniało żadnych informacji o rozmówcy. Raport w tym zakresie pozostaje skrupulatny — smartfon nadal był podatny na pozyskanie danych w obrębie systemu operacyjnego i pamięci, ale nic co wcześniej przechodziło przez UseCrypt Messenger, nie zostało ujawnione. W tym konkretnym aspekcie komunikator Usecrypt Messenger posiada niezależne od systemu operacyjnego mechanizmy ochrony danych przechowywanych na urządzeniu. Oznacza to, że kompromitacja systemu poprzez exploit i uzyskanie root’a dla Androida lub jailbreak’a dla iOS nie pozwala na odszyfrowanie przechowywanych informacji.

Czy ten artykuł był pomocny?

Oceniono: 0 razy