Eset wprowadza nowe wersje swoich produktów biznesowych. Rozwinięto dotychczasowe narzędzie EDR, które jest teraz dostępne również w wersji chmurowej (+ rozwinięto funkcjonalność sandboxingu w chmurze).

XDR – Eset Inspect Cloud

Eset Inspect Cloud to chmurowa iteracja rozbudowanego narzędzia EDR, które dzięki zastosowanym technologiom ewoluowało w narzędzie XDR (Extended Detection and Response). Rozwiązanie pozwala na zaawansowane wykrywanie zagrożeń i reagowanie na incydenty, dając wgląd w stan bezpieczeństwa chronionej sieci i nie tylko.

Zapobiegaj zagrożeniom zero-day dzięki sandboxingowi ESET w chmurze

Jak zapobiegać zagrożeniom przy pomocy oprogramowania ochronnego na stacjach roboczych? Czy w zmaganiach z cyberatakami V-generacji (ataki na infrastrukturę, pojedyncze punkty, maszyny wirtualne, aplikacje w chmurze) możliwe jest jeszcze trwanie przy

Case Study: EDR współcześnie na przykładzie ESET Enterprise Inspector

Na przestrzeni ostatnich 10 lat branża IT bardzo wyraźnie wyewoluowała w kierunku zautomatyzowanych narzędzi do wczesnego ostrzegania przed cyberatakami. Systematycznie obserwujemy rynek i dostrzegamy pewną nomenklaturalną niespójność, która zupełnie niepotrzebnie zatrzymała

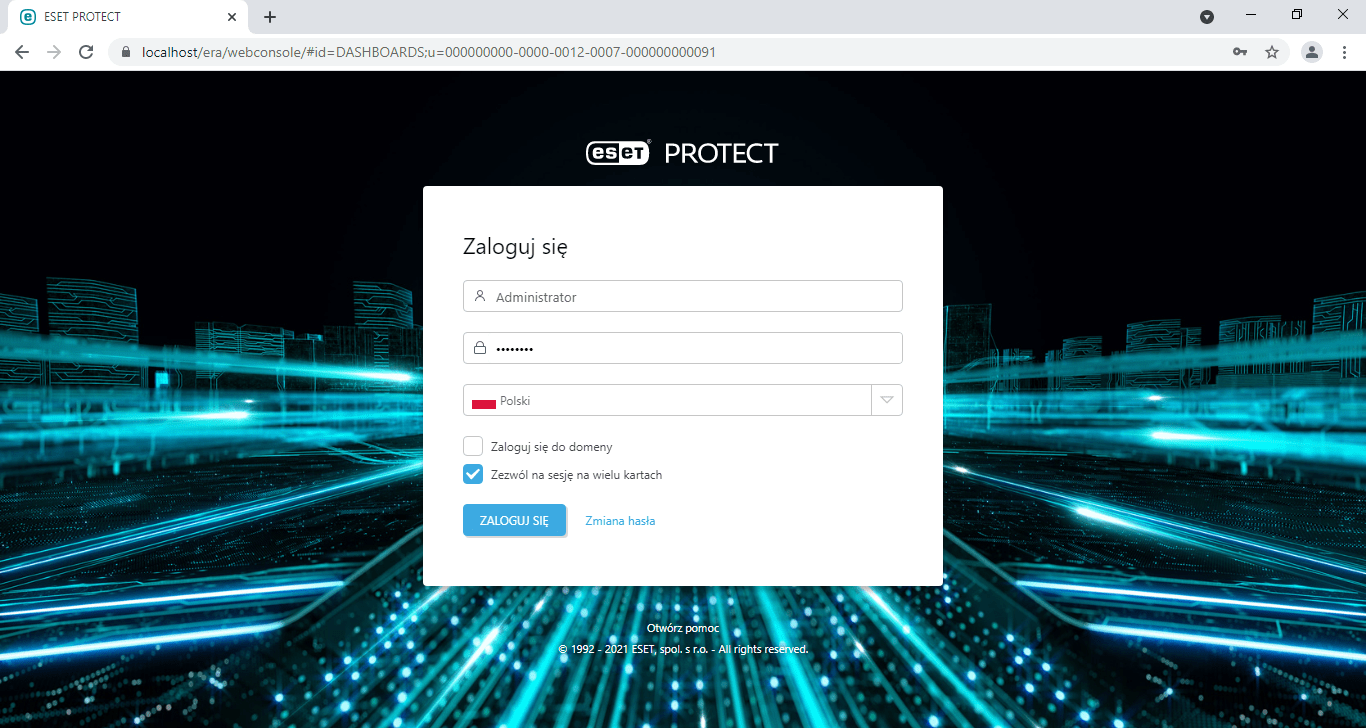

Pakiety Eset PROTECT od nowa

Pakiety Eset PROTECT zostały udoskonalone, a głównym celem wprowadzonych zmian jest wsparcie administratorów IT w lepszym zarządzaniu cyberbezpieczeństwem sieci firmowych. Zmiany wprowadzone zostały w kilku obszarach.

Po pierwsze, mechanizm automatycznej aktualizacji sprawia, że wszystkie wdrożone rozwiązania Eset dla stacji roboczych mają pozostawać zawsze aktualne. Ma to na celu podniesienie poziomu ochrony (lepszą odpowiedź na zagrożenia) oraz odciążyć administratorów IT z obowiązku weryfikacji aktualizacji zabezpieczeń.

Po drugie, integracja narzędzia Eset Inspect Cloud z pakietami Eset PROTECT zapewnia znacznie płynniejsze działanie zabezpieczeń, bardziej przejrzysty widok konsoli. Ponadto udoskonalono sandboxing w chmurze Eset LiveGuard Advanced (analizuje podejrzane pliki pod kątem infekcji nowymi typami zagrożeń).

Aby administratorzy mogli skuteczniej chronić firmy w erze pracy zdalnej, do rozwiązań do ochrony stacji roboczych, w ramach pakietów Eset PROTECT, dodano moduł ochrony przed atakami Brute-Force. Moduł ten działa w oparciu o dane reputacyjne, gromadzone w chmurze Eset oraz korzysta z funkcji odgadywania haseł i systemem pułapek, tzw. „honeypotów”, wyłapujących zagrożenia aktywne w sieci. Wszystko to w celu lepszej ochrony i blokowania nawracających prób ataków i infiltracji organizacji z zewnątrz.

Wsparcie dla ARM64 i Apple M1

Uwadze nie umknęła rosnąca popularność architektury procesorów ARM64, która wkrótce może zagościć na dobre w wielu firmach (m.in. z uwagi na możliwość wykorzystywania wyświetlaczy o wysokiej rozdzielczości, realistycznych gier 3D czy funkcji rozpoznawania głosu). Skłoniło to firmę Eset do udostępnienia kompilacji swoich rozwiązań dla stacji roboczych Eset Endpoint Security i Eset Endpoint Antivirus, wspierających komputery wykorzystujące procesory w architekturze właśnie ARM64.

Ponadto nowa funkcja konsoli zarządzającej dla pakietów Eset PROTECT pozwala na kontrolowanie i zarządzanie dostępem pracowników do stron internetowych za pośrednictwem firmowych urządzeń mobilnych z systemem Android. Pomaga w tym wbudowana kategoryzacja oraz zaawansowane reguły i opcja czarnych i białych list, a także ostrzeżenia, wyświetlane w przypadku próby wejścia na strony internetowe zawierające szkodliwą zawartość.

Eset udostępnił również nową wersję programu Eset Endpoint Antivirus dla stacji roboczych Mac, zbudowaną w oparciu o architekturę mikrousług. Zastąpiła ona poprzednie rozwiązanie oparte o architekturę monolityczną. W efekcie program lepiej wykorzystuje wielowątkowość i w razie problemu z danym modułem może samodzielnie uruchomić się ponownie, a nie wymuszać restart całej aplikacji.

Program zyskał również lepszą izolację w systemie, za sprawą możliwości działania z nieuprzywilejowanymi prawami użytkownika. Eset Endpoint Antivirus jest kompatybilny z urządzeniami Apple M1 za pośrednictwem Rosetta 2.

Czy ten artykuł był pomocny?

Oceniono: 0 razy