Jak zapobiegać zagrożeniom przy pomocy oprogramowania ochronnego na stacjach roboczych? Czy w zmaganiach z cyberatakami V-generacji (ataki na infrastrukturę, pojedyncze punkty, maszyny wirtualne, aplikacje w chmurze) możliwe jest jeszcze trwanie przy rozwiązaniu anty-malware? Zapomnijcie o antywirusach z poprzedniej dekady! Utrwaliły się jako niezbyt skuteczne skanery czasu rzeczywistego. To odpowiedni moment, aby wyjść z błędu myślowego i przekonać się, czym są nowoczesne rozwiązania bezpieczeństwa. W niniejszym artykule opisujemy jedno z nich. Jest nim Eset Endpoint Protection z dodatkowym modułem Eset Dynamic Threat Defense do analizowania zagrożeń zero-day.

W poniższym doświadczeniu podajemy dokładną instrukcję przeprowadzenia testów. Wszystko po to, aby działy IT mogły samodzielnie sprawdzić wybrane rozwiązanie jeszcze przed zakupem licencji i jednocześnie zweryfikować, czy produkt jest odpowiednio dobrze przygotowany, aby przeciwdziałać zagrożeniom kolejnych generacji.

Doświadczenie wykonujemy na przykładzie Eset Endpoint Protection Standard z opcjonalnym dodatkiem Eset Dynamic Threat Defense. Dzięki temu modułowi większość krytycznej ochrony przed zagrożeniami zero-day zostało przeniesione do chmury. Analiza sandboxingu znacznie przyśpieszyła, nie narażając stacji roboczych na uruchomienie złośliwego kodu (także bezplikowego ataku). Natomiast naprawdę duże firmy, które zatrudniają kadrę technicznych pracowników (albo świadczą usługi Security Operation Center), powinny patrzeć w kierunku Eset Enterprise Inspector – rozwiązania klasy Endpoint Detection & Response, kojarzonego potocznie jako EDR.

Strona partnera: https://www.netcomplex.pl/

Eset Endpoint Protection + Eset Dynamic Threat Defense w praktyce

Precyzyjna ochrona urządzeń końcowych to nadal słuszna decyzja, aby chronić cyfrowe zasoby, ponieważ dzisiaj luki w oprogramowaniu, występują nawet w produktach VPN, doprowadzając do uruchomienia złośliwego kodu na komputerach pracowników.

Przytoczmy kilka najnowszych faktów:

- Według raportu Coverware znacząco wzrosła średnia wysokość okupu wywołana efektem ransomware – porównując ostatni kwartał 2020 roku do pierwszej ćwiartki 2021 roku, aż o 43%!

- Atak ransomware kosztuje polskie firmy średnio 1,5 mln złotych. Ponad połowa z nich (54%) wskazuje, że cyberataki są obecnie zbyt zaawansowane, aby je zatrzymać.

- Ale to nie wszystko, bo aż 77% udanych ataków ransomware kończy się kradzieżą plików firmowych, co jeszcze bardziej podbija skuteczność wymuszenia płatności!

- I chociaż odnotowuje się spadek wysyłanych przez oszustów wiadomości phishingowych, to jednocześnie wzrasta liczba ataków z wykorzystaniem luk w aplikacjach firmy Microsoft.

Nie może być mowy o przypadkowych decyzjach. Organizacje muszą tu i teraz zadecydować, czy podejmują rękawice rzucone przez cyberprzestępców. Trudno jest prowadzić działalność tradycyjnie – bez udziału nowoczesnych technologii. Już teraz obowiązują standardy ochrony danych, takie jak szyfrowanie. Era biznesowych dinozaurów jest już przesądzona, ponieważ szereg ustaw (kodeks pracy i rozporządzenie o ochronie danych osobowych) zawierają rekomendacje elektronicznych procesów przetwarzania i ochrony danych.

Przegląd rozwiązania Eset dla małych i średnich firm opracowano na podstawie kryterium:

2. Czy oprogramowanie posiada wystarczającą ilość funkcji, które będą pomocne administratorom w zdalnym zarządzaniu?

3. Czy oprogramowanie jest wystarczająco dobrze skonfigurowane przed zagrożeniami V-generacji (infrastruktura, pojedyncze punkty, maszyny wirtualne, chmura)?

4. Fileless, ransomware i szantaż jako zmora firm – czy Eset odpowiada na zapotrzebowanie?

5. Czy oprogramowanie posiada mechanizm przeciwdziałający wykradaniu lub przekazywaniu danych (coś w rodzaju tzw. Data Leak Prevention)?

6. Reagowanie na prawdziwe zagrożenia – symulacja ataków ATP z wykorzystaniem frameworka Caldera opracowanego przez ekspertów stojących za bazą MITRE.

7. Eset Dynamic Threat Defense jako hybrydowa ochrona ze wsparciem chmury.

Ad1. Czy rozwiązanie jest łatwe w zainstalowaniu? W jaki sposób szybko je zainstalować na wielu urządzeniach?

Produkt dla małych i średnich firm składa się z trzech głównych filarów:

- Konsoli administratora „Eset Protect” do zarządzania stacjami z Windows, Linux, MacOS, Android, iOS i środowiskami wirtualnymi.

- Agenta „Eset Management Agent”, aby powiązać urządzenie z konsolą.

- Pakietu bezpieczeństwa „Eset Endpoint Protection”.

- Modułem opcjonalnym jest Eset Dynamic Threat Defense dla lepszej detekcji złośliwych ochrony załączników pocztowych i ochrony przed zagrożeniami zero-day. Wymaga to dodatkowej licencji, przy czym nie trzeba instalować jeszcze jednego agenta (po aktywacji modułu uruchamiane są nowe funkcje dla Eset Endpoint Protection).

Instalacja agentów na wielu urządzeniach nie odbiega od tego, do czego przez lata praktyki zostali przyzwyczajeni administratorzy. Wdrożenie możliwe jest poprzez Active Directory, automatyczną dystrybucję instalatora za pomocą GPO albo alternatywne oprogramowanie tego rodzaju.

Podobnie jest z urządzeniami mobilnymi z Androidem oraz iOS – wdrożenie na wielu urządzeniach wymaga dostępu odpowiednio do Android Enterprise oraz Apple Business Manager (dawny Apple Device Enrollment Program). Przy czym agenty mogą być jeszcze zainstalowane w taki sposób:

- Poprzez wysłanie pracownikowi e-maila z linkiem aktywacyjnym.

- Jak wyżej, ale z udostępnionym kodem QR.

- Indywidualną rejestracją urządzenia.

Wdrożenie wyczerpuje w całości dobrze opracowana dokumentacja dla Windows, Linux, MacOS oraz dokumentacja dla urządzeń mobilnych.

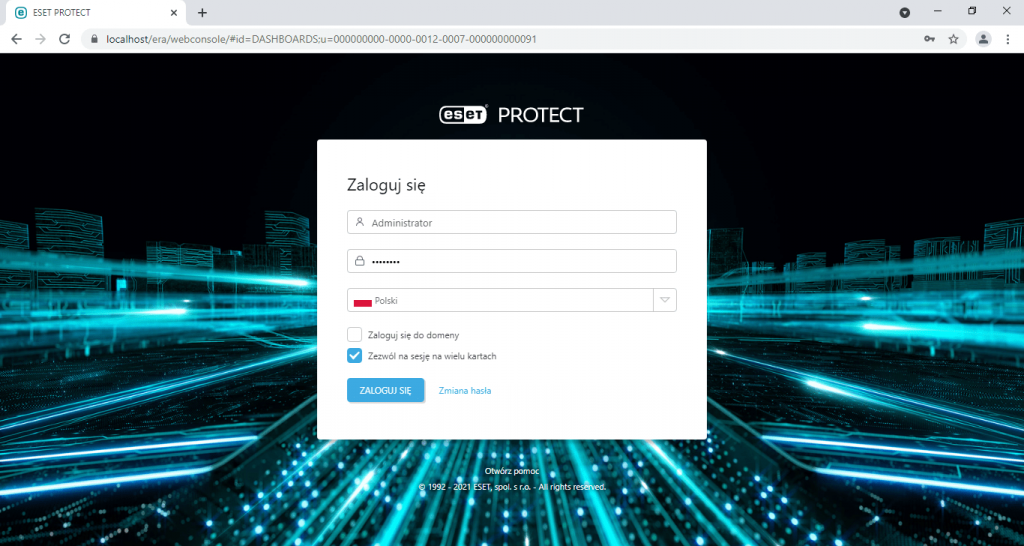

Konsola Eset Protect dostępna jest jako usługa w chmurze (SaaS) albo aplikacja zainstalowana na firmowym serwerze, a nawet obraz maszyny wirtualnej. W poniższym doświadczeniu używamy konsoli zainstalowanej w Windows Server 2019.

Szerokie możliwości wdrożeniowe dają gwarancję bezproblemowego zintegrowania wszystkich urządzeń w jednej konsoli. Instrukcja postępowania jest dobrze opisana. I rzecz jasna, w razie jakichkolwiek problemów, będzie możliwość uzyskania pomocy technicznej przez telefon, mail lub zdalne połączenie z inżynierem wsparcia. Zarówno producent, jak i dystrybutor, udzielają wszelkich wskazówek i porad.

Ad2. Czy oprogramowanie posiada wystarczającą ilość funkcji pomocnych w zdalnym zarządzaniu?

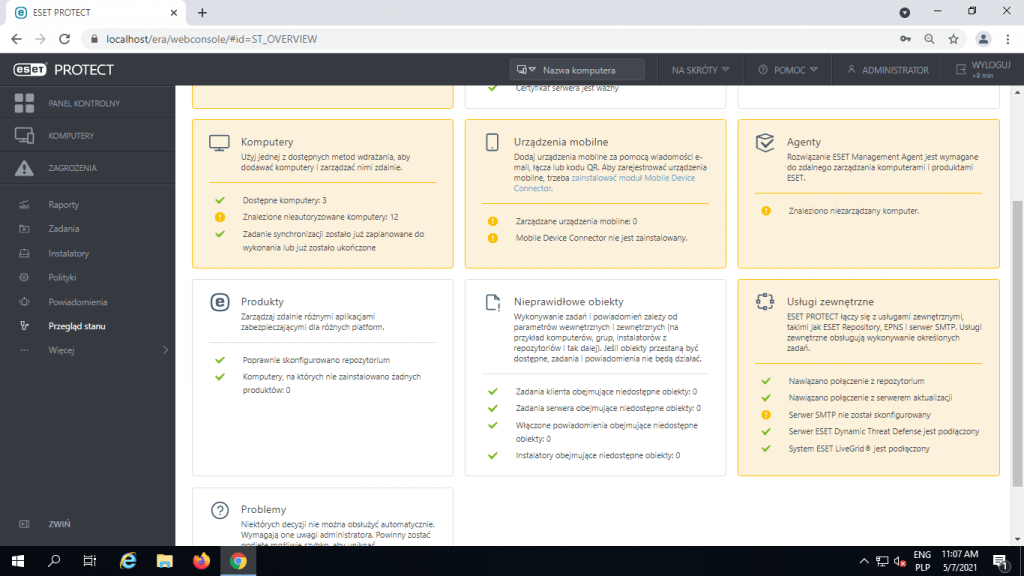

Znaczącą zakładką jest tzw. przegląd stanu. To tutaj konsola zwraca uwagę administratora na wykryte problemy i jednocześnie podpowiada, jak je naprawić. Takie informacje należy wziąć pod uwagę, projektując bezpieczeństwo od podstaw.

Warte polecenia oprogramowanie musi posiadać mechanizm zdalnej ingerencji w jednostkę roboczą, i to bez używania zewnętrznych programów. W produkcie Eset wyróżniliśmy kilka najważniejszych:

1. Administrator ma możliwość zdalnej aktualizacji stacji roboczych poprzez integrację z Windows Update.

2. Do wyodrębnionych informacji w głównym widoku zaliczamy te o systemie operacyjnym i o zainstalowanym hardware. Po wybraniu odpowiedniego raportu możliwe jest wygenerowanie szczegółowych danych z audytu urządzeń, np. o zainstalowanych aplikacjach, nieautoryzowanych komputerach w sieci itp.

3. Do ważnych wskazówek zaliczamy wykaz stacji, które wymagają pilnej interwencji. Po wybraniu takiej stacji administrator jest informowany o problemach i ma możliwość szybkiego pobrania pliku konfiguracyjnego, uruchamiającego połączenie RDP do wybranego komputera.

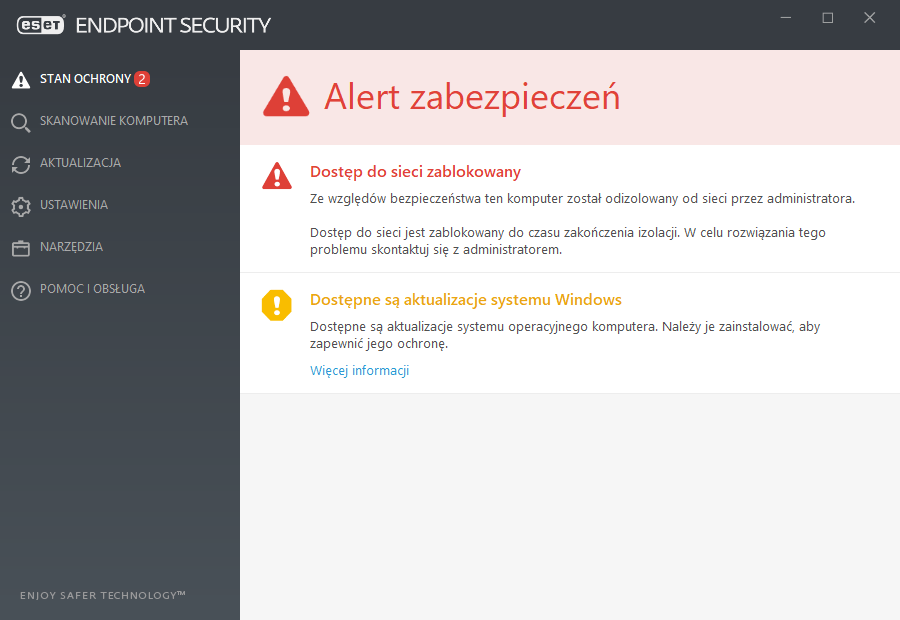

4. W ekstremalnych sytuacjach, jakim jest np. cyberatak, Eset opracował funkcję izolacji stacji roboczej od sieci (pozostawiając aktywnego agenta anty-malware oraz otwarte porty umożliwiające komunikację agenta z konsolą).

Jak podaje producent, tryb izolacji sieci może zakłócić normalne działanie komputera, dlatego funkcji tej należy używać tylko w nagłych przypadkach.

Pozostawienie minimalnej komunikacji z konsolą jest uzasadnione, aby stacja nadal otrzymywała polecenia w postaci środków zaradczych, np. dokładnego leczenia z wirusów, dogłębnego skanowania, tworzenia szczegółowych logów, generowania innych raportów pomocnych w identyfikacji problemu. Na przykład:

- działań wykonanych przez użytkownika,

- raportu z programu Eset SysInspector,

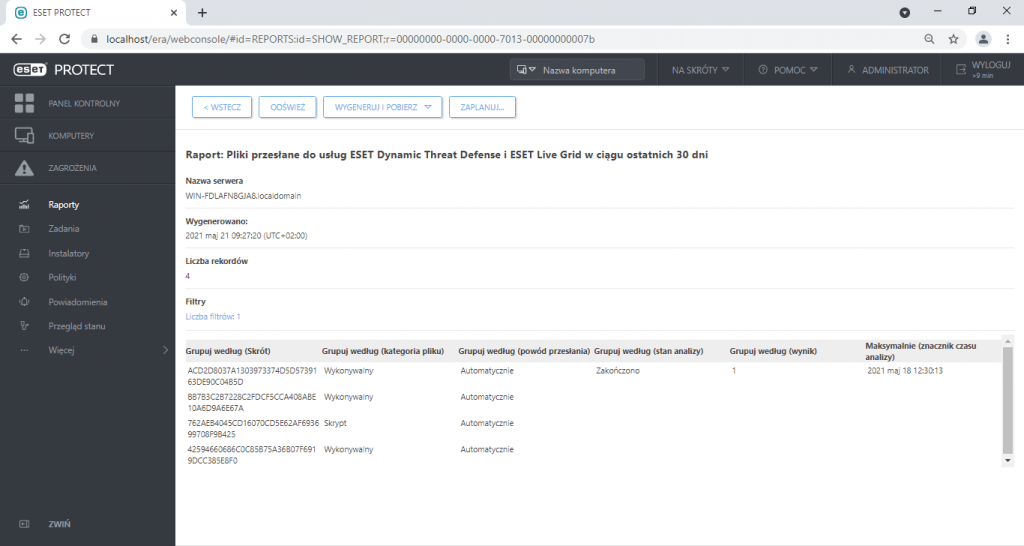

- plików przesłanych do chmury Eset Dynamic Threat Defense i Eset LiveGrid,

- wykryć antywirusowych,

- i wiele więcej.

Podsumowując ten podpunkt, ważne jest, aby zarządzanie było automatyczne, maksymalnie na ile to możliwe, a zarazem, by konsola wskazywała akurat te problemy, które nie mogą być rozwiązane tu i teraz. W produkcie Eset znajdujemy na przykład informację o niezarządzanych komputerach w sieci, aby nie doprowadzić o rychłej katastrofy, jak pewien uniwersytet, który niepoprawnie skonfigurował dostęp do sieci swoim studentom.

Brak kontroli nad urządzeniami może mieć negatywne konsekwencje, a na pewno taki pojedynczy punkt zostanie zauważony podczas przeprowadzania audyty bezpieczeństwa. Eset w perspektywie audytów i widoczności urządzeń w sieci radzi sobie bardzo dobrze.

Ad3. Czy oprogramowanie jest wystarczająco dobrze skonfigurowane przed zagrożeniami V-generacji (infrastruktura, pojedyncze punkty, maszyny wirtualne, chmura)?

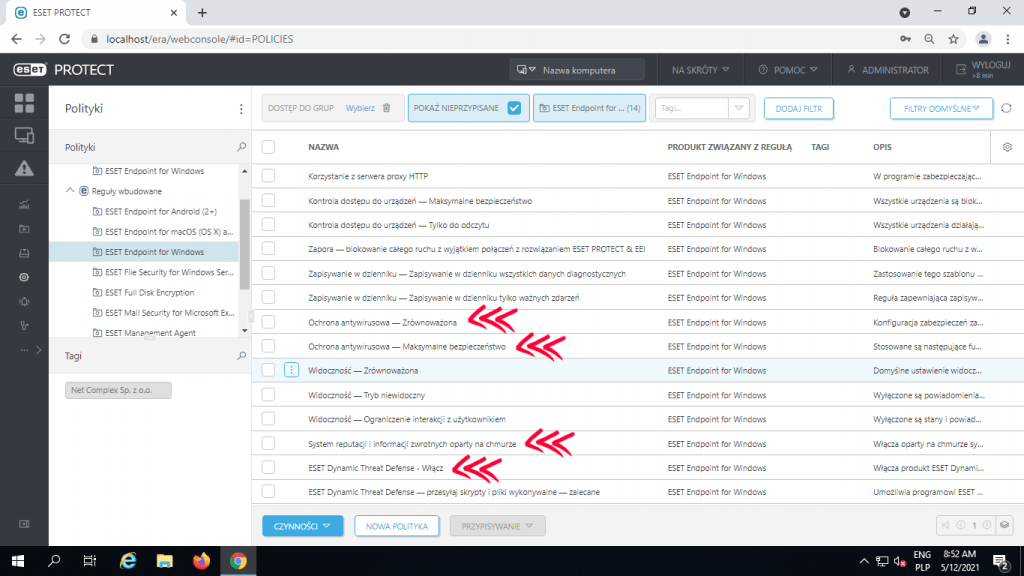

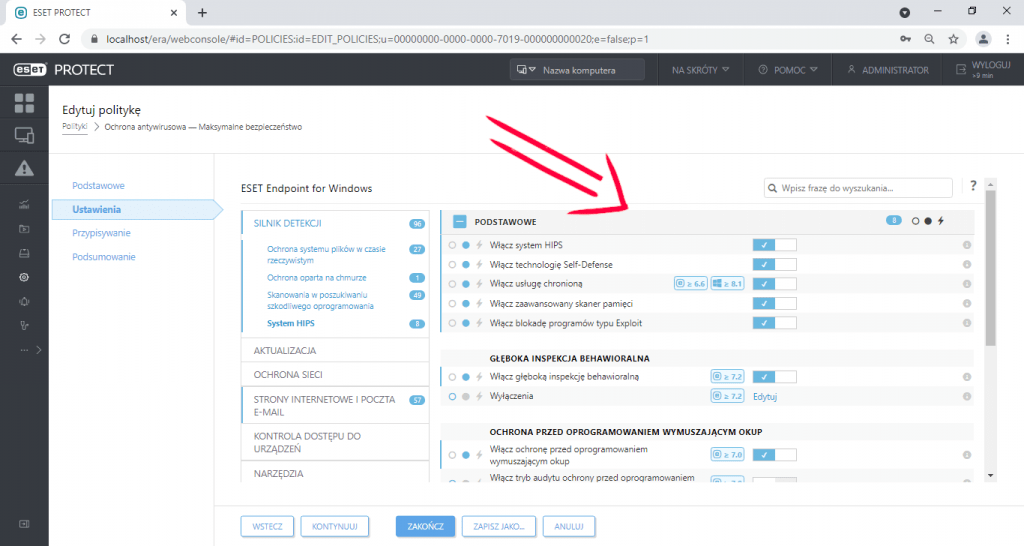

Na ten problem musimy spojrzeć przez pryzmat dwóch polityk: „Ochrona antywirusowa – zrównoważona” i „Ochrona antywirusowa – maksymalne bezpieczeństwo” – bo m.in. takie są rekomendowane dla stacji roboczych.

Należy też wypunktować, że polityki można łączyć ze sobą, wskazując im priorytet. Dzięki temu stacje robocze, posegregowane według oddziałów firmy, będą używać kilku konfiguracji naraz:

Tu podpowiadamy, że według naszych doświadczeń, Fundacji AVLab.pl dla Cyberbezpieczeństwa, jako organizacji zajmującej się m.in. testami zabezpieczeń, polityka „zrównoważonej ochrony” nie jest wystarczająco silnie skonfigurowana, aby chronić komputery przed dobrze przygotowanymi atakami.

Brakuje włączonej protekcji dla niepożądanych i niebezpiecznych aplikacji np. cracków, keygenów, hacktool’ów, z czego Eset słynie od lat, wprowadzając jako jeden z pierwszych producentów doskonały mechanizm wykrywania aplikacji PUP/PUA/Hack-Tool. Nie będziemy szczegółowo objaśniać, że te aplikacje nie są pożądane na komputerach pracowników. Uznajemy to za coś pewnego i absolutnie koniecznego.

Inne ustawienie, które jest wyłączone, to DNA/Inteligentne sygnatury – nawet sam producent zapewnia, że używanie tej heurystyki znacząco usprawnia wykrywanie zagrożeń. Przy czym kompleksowość ochrony nie polega na tym, że konkretne ustawienie jest włączone lub nie jest. To bardzo ważne, aby wszystkie moduły współgrały ze sobą, chroniąc system w warstwie sieciowej: od przeglądarki i standardowych portów, po porty efemeryczne, a także strukturę plików, rejestru i interpreterów Windows (w odniesieniu do ataków bezplikowych), urządzeń sieciowych, wymiennych oraz maszyn wirtualnych – Eset zapewnia takie wsparcie każdemu z nich.

Do pozostałych ustawień nie mamy uwag. Ich przydatność zależy od szczegółowości raportowania, czego nie należy się bać, ale w sytuacjach zetknięcia się pracownika ze szkodliwym załącznikiem lub złośliwą stroną internetową, lepiej jest zmniejszać agresywność zdarzeń, niż nie dostrzec zagrożenia na czas.

Z powodów wyżej wymienionych dla większości organizacji odpowiednią polityką będzie ta o nazwie „maksymalne bezpieczeństwo” z włączonym modułem Eset Dynamic Threat Defense.

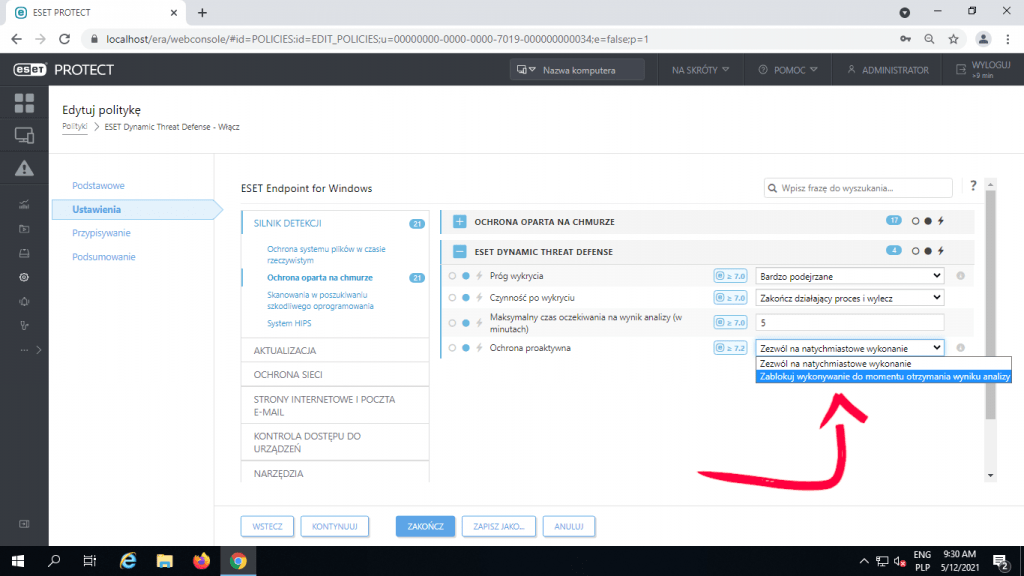

W myśl zasady, że lepiej zapobiegać niż leczyć, rekomendujemy wybranie opcji blokady do czasu uzyskania wyniku z analizy dla modułu Eset Dynamic Threat Defense.

Eset Dynamic Threat Defense (EDTD) współgra z:

- Ochroną ESET Mail Security dla serwera pocztowego – cała wiadomość zostaje przetrzymana do uzyskania wyniku z analizy (załącznik nie zostanie dostarczony do klienta pocztowego, póki nie będzie przeskanowany).

- Dla Eset Endpoint Security skanowanie następuje przy pobieraniu lub otwieraniu załącznika z wiadomości, która już przyjdzie do użytkownika.

Czyli domyślnie po upływie 5 minut, jeżeli odpowiedź z chmury nie będzie nadesłana, czy to z powodu chwilowego braku dostęp do Internetu, czy wydłużonej analizy w chmurze, załącznik pocztowy zostanie dopuszczony do uruchomienia, ale nadal będzie obserwowany przez pozostałe moduły ochronne. Czas 5 minut może być wydłużony maksymalnie do 1 godziny. Zachęcamy do własnych testów i dostosowanie ustawienia do indywidualnych potrzeb.

Ad4. Ataki bezplikowe, ransomware i szantaż jako zmora firm – czy Eset odpowiada na zapotrzebowanie?

Skutki udanego włamania mogą jeszcze trwać przez wiele miesięcy od dnia jego rozpoczęcia. Przytoczmy najsłynniejszy w Polsce atak na witrynę Komisji Nadzoru Finansowego (knf.gov.pl), która jest cennym źródłem informacji dla wielu instytucji rządowych i prywatnych. W wyniku zastosowania taktyki „watering hole”, polegającej na zainfekowaniu najczęściej odwiedzanego przez ofiary „źródła”, przestępcom udało się przeniknąć do systemów starannie wybranych wcześniej celów i pozostać tam kilka miesięcy.

W dokumencie pt. „Analiza ataku na banki w Polsce”, który został przygotowany przez inżynierów z firmy Prevenity, przedstawiono poszczególne fazy ataku, które miały miejsce na przełomie roku 2016 i 2017 podczas ataku na KNF.

Według raportu zdarzeniem inicjującym było wykorzystanie luki w serwerze WWW, zmodyfikowanie jednego z plików JavaScript oraz przekierowywanie odwiedzających stronę knf.gov.pl na inny, również zhakowany serwer, gdzie inicjowano proces rozpoznania ofiary:

- Sprawdzano adresy IP, czy znajdują się w ustalonym zakresie przez autorów exploitów.

- Weryfikowano wersję systemu operacyjnego i jego architekturę.

- Wersję i typ przeglądarki WWW.

- Informacje o wtyczkach: Flash, Java, SilverLight, Office.

- Sprawdzano obecność oprogramowania EMET.

Na podstawie powyższych wzorców automatycznie dostosowywano exploit.

Możemy więc uznać, że do ataków bezplikowych zaliczamy dwa rodzaje zagrożeń:

- Ataki zautomatyzowane z użyciem narzędzi typu exploit kit (RIG, Sundown, Neutrino, Magnitude i inne).

- Złośliwe oprogramowanie pod przykrywką skryptów (różnego typu) uruchamianych w PowerShell z linii poleceń (często dostarczane przez trojany, downloadery, makrowirusy w plikach Word, Excel i PowerPoint).

Finalnie Eset musi zabezpieczać bardzo szeroki obszar, ponieważ sposobów na atak nie sposób wyliczyć, jak i przewidzieć. Dlatego ważne jest, aby oprogramowanie ochronne:

- Monitorowało uruchamiane skrypty.

- Reagowało na zmiany w rejestrze systemowym.

- Ujawniało próby uruchomienia makro-poleceń w plikach Office.

- Blokowało próby exploitowania siebie i chronionych programów.

- Stosowało zaawansowaną heurystykę dowolnie uruchamianych plików i skryptów.

- Wykrywało próby szyfrowania plików.

- Używało ochrony w chmurze, aby:

- lepiej wykrywać zagrożenia zero-day,

- przyśpieszyć czas detekcji,

- dzielić się informacjami o zagrożeniach z innymi użytkownikami produktów tej samej marki.

- Wykrywało i blokowało szkodliwy ruch sieciowy, w tym adresy sieciowe, niezależnie od protokołu i portu.

- Raportowało o anomaliach sieciowych (np. podłączaniu się nowych urządzeń do sieci, uzyskiwaniu dostępu do chronionych zasobów).

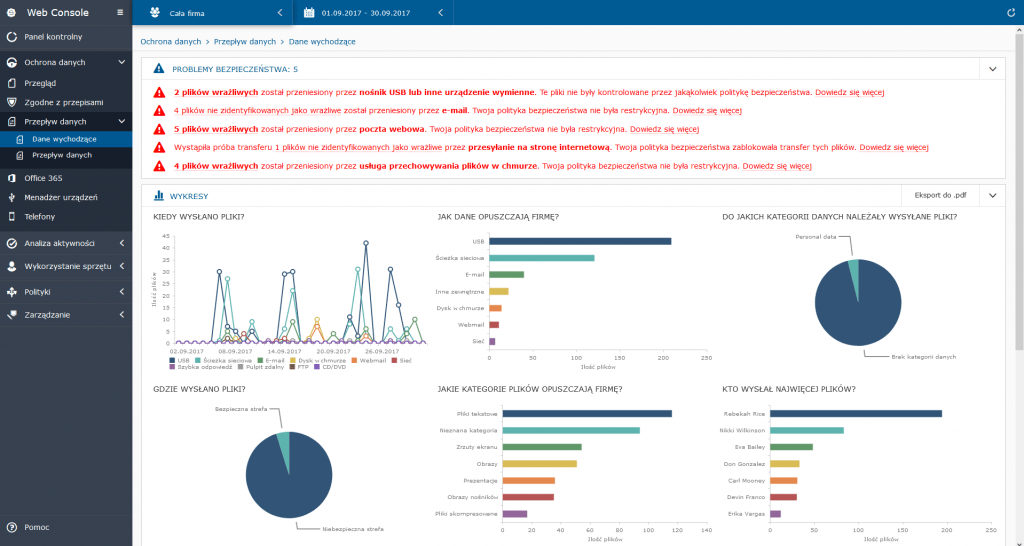

Ad5. Czy oprogramowanie posiada mechanizm przeciwdziałający wykradaniu lub przekazywaniu danych (coś w rodzaju tzw. Data Leak Prevention)?

Technicznie rzecz biorąc, niektóre funkcjonalności zapory sieciowej Eset, konfigurowalnej dla administratorów, na pewno możemy uznać za pewien rodzaj dodatkowego zabezpieczenia przed kradzieżą informacji. Tym niemniej podobną funkcjonalność da się uzyskać w środowiskach domenowych, jak i w rozwiązaniu ochronnym na styku sieci (UTM, NGFW).

Rozwiązanie Eset Endpoint Protection nie posiada mechanizmu DLP sensu stricto. Jednakże producent Eset ma w ofercie produkt Safetica, które chroni firmowe dane przed wyciekiem lub utratą. Rozwiązanie zabezpiecza zarówno przed skutkami działań zamierzonych (np. ukierunkowane ataki APT) oraz przypadkowych (np. skasowanie pliku przez pracownika). Program zabezpiecza przed ryzykiem celowego i niepożądanego działania pracowników (np. kradzież kluczowych dla firmy danych).

Rozwiązanie pozwala dodatkowo zabezpieczyć przed wyciekiem dane przechowywane na urządzeniach pracowników, używanych w formule Bring Your Own Device (BYOD).

Demo rozwiązania dostępne jest online: https://www.safetica.pl/wyprobuj-safetica

Ad6. Ochrona Eset dla firm – symulacja ataków

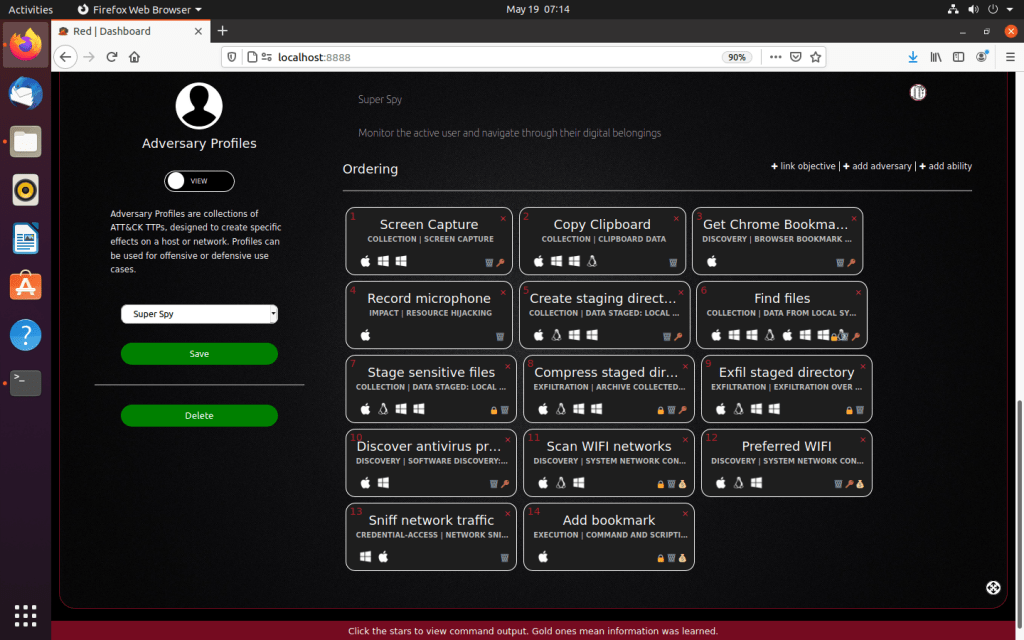

Poprzednie punkty miały charakter teoretyczny. W tym podpunkcie opisujemy dołączone do doświadczenia, bezpłatne narzędzie Caldera, które każdy dział IT może wykorzystać na własne potrzeby. Caldera Framwork zostało stworzone przez ekspertów, którzy stoją za niezwykle przydatną i edukacyjną bazą MITRE ATT&CK.

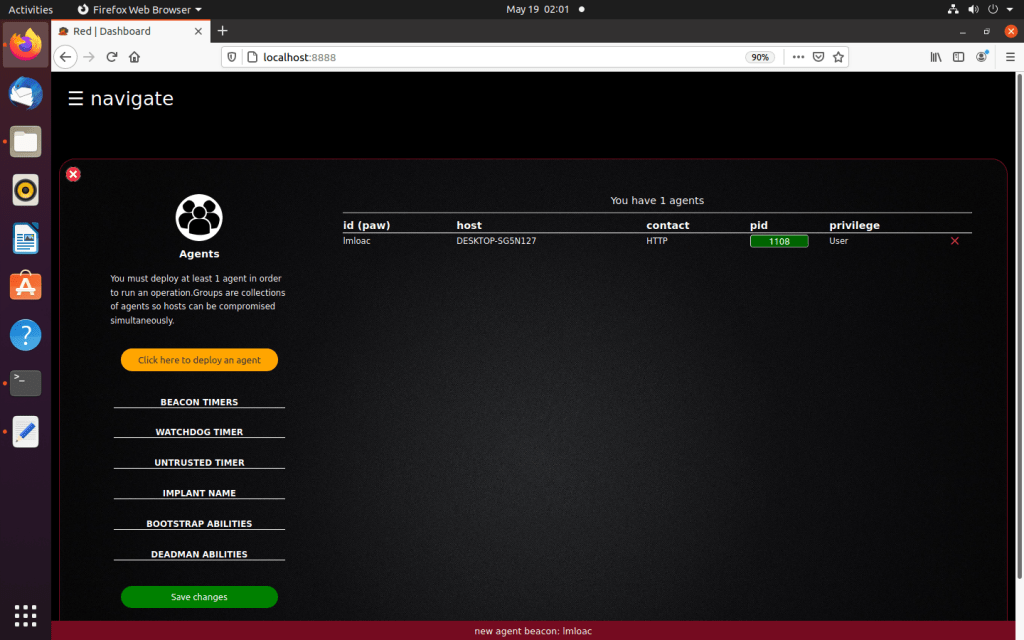

Obsługa frameworka Caldera wymaga przeczytania podstawowej dokumentacji. Instalacja jest łatwa, ponieważ już po uruchomieniu w terminalu kilku poleceń, logujemy się w przeglądarce do interfejsu webowego.

Narzędzie składa się z serwera poleceń i kontroli (Command and Control), popularnych taktyk i technik cyberprzestępczych, interfejsu internetowego, asynchronicznej komunikacji klient-serwer oraz pluginów, które obejmują m.in. wykaz ataków możliwych do uruchomienia, obsługę trojanów zdalnego dostępu, wysyłania własnych poleceń podszywając się pod hakera itp.

W dużym skrócie Caldera emuluje ataki ATP najróżniejszych grup hakerów. Zawiera kilkanaście predefiniowanych taktyk i technik, które możemy uruchomić na zainfekowanym urządzeniu z systemem Windows, Mac, Linux.

Dzięki temu narzędziu sprawdzimy, czy Eset prawidłowo reaguje na podejrzane akcje. Jest to framework stricte ofensywny, ale też edukacyjny (dla testerów, entuzjastów i zespołów bezpieczeństwa).

Pomocne linki:

- Dokumentacja: https://caldera.readthedocs.io/en/latest/

- Strona www: https://attack.mitre.org/resources/related-projects/

- Jak obsługiwać Caldera (pierwsze kroki, oficjalny poradnik): https://www.youtube.com/watch?v=_mVGjqu03fg

Tego typu narzędzi używamy do testów, aby zagwarantować:

- Prawdziwość ataków: używamy tych samych taktyk i technik ataków, narzędzi oraz metod, co hakerzy.

- Dokładność: sprawdzamy, co dzieje się z testowanym produktem podczas testu.

- Powtarzalność: atak i obronę będzie można odtworzyć w dowolnym czasie, aby zweryfikować dokładność symulowanego ataku (w przypadku wątpliwości).

Tym samym zapewniamy zgodność z procedurami testowania organizacji AMTSO.

Calderę zainstalowaliśmy na dystrybucji Ubuntu, w tej samej lokalnej sieci, co stację z systemem Windows 10. W przypadku użycia zewnętrznego serwera C&C, należy upewnić się, aby adres IP atakującego był dostępny z zewnątrz (agenty Caldera są konfigurowalne, aby można było dostosować nasłuchiwanie na wybranych portach).

Sprawdźmy zatem poprawność konfiguracji i działania Caldery (przy wyłączonej ochronie Eseta).

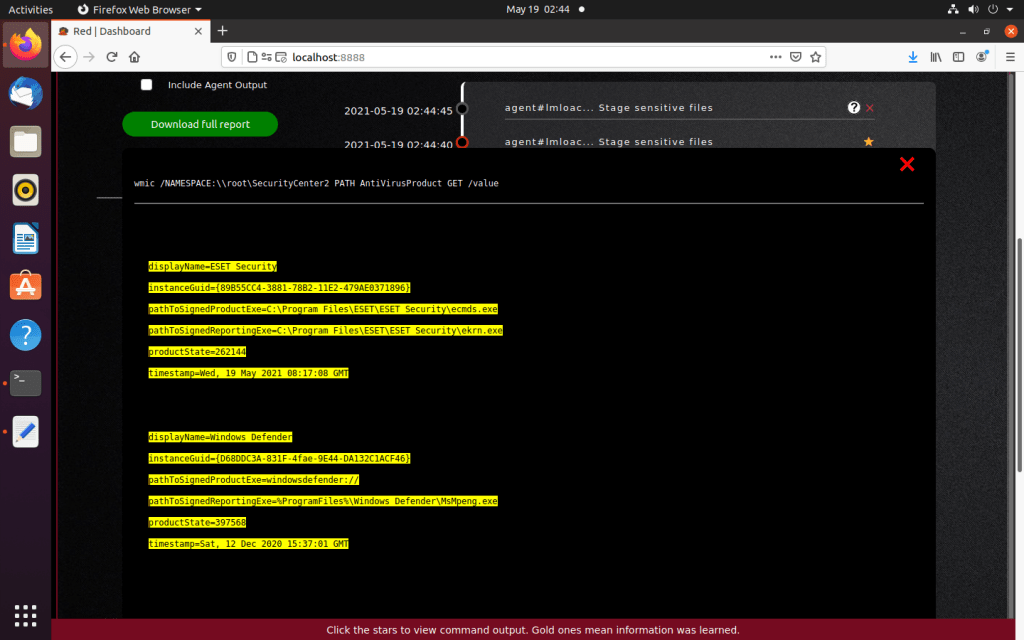

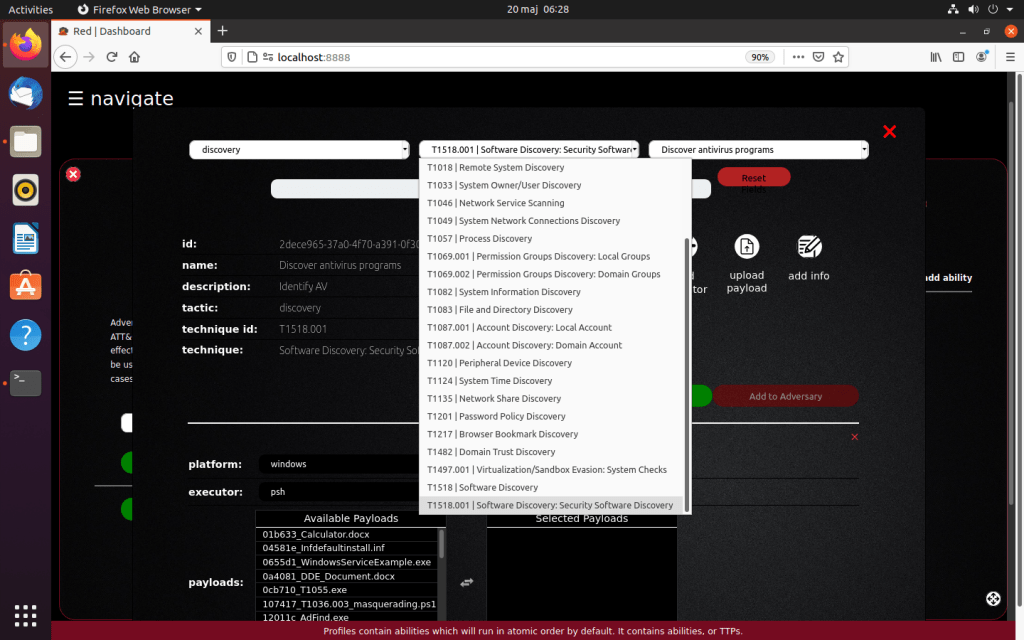

Aby zweryfikować poprawność agenta Caldery, użyliśmy techniki T1518.001 opisanej w bazie MITRE, jako tej wykrywającej zainstalowane oprogramowanie bezpieczeństwa. Czyli na obrazku poniżej widzimy przykład działania trojana w Windows, który pomaga atakującemu w rekonesansie:

Caldera używa legalnych narzędzi administracyjnych systemu, w tym przypadku jest to aplikacja wmic.exe:

Wmic /NAMESPACE:\\root\SecurityCenter2 PATH AntiVirusProduct GET /value

Ważne jest, aby produkt bezpieczeństwa monitorował procesy, które uzyskują dostęp do linii poleceń, i aby blokował takie zdarzenia. Zupełnie nie ma potrzeby, aby w normalnych warunkach inny proces podczepiał się pod interpretery Windows, wykonując podejrzane polecenia w systemie.

Caldera pozwala na dużo więcej – w rekonesansie i atakowaniu ofiary:

- Dowiadujemy się o zainstalowanej przeglądarce i wersji (T1518).

- Wersji i architekturze systemu operacyjnego (T1082).

- Uruchomionych procesach (T1057).

- Zalogowanych użytkownikach i ich uprawnieniach (T1033, T1087.001).

- Szczegółowych informacji o kontrolorze domeny (T1087.002).

- Z funkcjonalności stricte ofensywnych wyszczególnimy (T1005):

- Zbieranie informacji o pocztowych kontach firmowych.

- Znajdujących się plikach na stacji pracownika.

- Możliwość monitorowania schowka systemowego i zakładek przeglądarki.

- Nagrywanie dźwięku z podłączonego mikrofonu.

- Robienie zrzutów ekranu z zainfekowanej stacji.

- Uruchamianie skryptów bash, VBA, PowerShell, CMD, WMI (T1059.003).

Podsumować możemy to w ten sposób, że Caldera dostarcza szerokie możliwości rozpoznawczo-ofensywne.

Caldera potrafi uruchamiać polecenia w postaci jawnej albo zaszyfrowanej (base64, steganografia i inne). Przykładowa i niezaszyfrowana komenda w PowerShell odpowiedzialna za wyłączenie UAC w rejestrze wygląda tak:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Caldera, używając kodowania base64, uruchamia polecenie, które trudniej jest poddać automatycznej analizie:

powershell -Enc TgBlAHcALQBJAHQAZQBtAFAAcgBvAHAAZQByAHQAeQAgAC0AUABhAHQAaAAgAEgASwBMAE0AOgBTAG8AZgB0AHcAYQByAGUAXABNAGkAYwByAG8AcwBvAGYAdABcAFcAaQBuAGQAbwB3AHMAXABDAHUAcgByAGUAbgB0AFYAZQByAHMAaQBvAG4AXABwAG8AbABpAGMAaQBlAHMAXABzAHkAcwB0AGUAbQAgAC0ATgBhAG0AZQAgAEUAbgBhAGIAbABlAEwAVQBBACAALQBQAHIAbwBwAGUAcgB0AHkAVAB5AHAAZQAgAEQAVwBvAHIAZAAgAC0AVgBhAGwAdQBlACAAMAAgAC0ARgBvAHIAYwBlAA==

Nie będzie przesadą, jeśli napiszemy, że Caldera potrafi znacznie więcej. Jest to narzędzie ofensywne, posiadające możliwość dodawania własnych pluginów, skryptów, plików, dlatego z powodzeniem może być używane przez zespoły red i blue teamingu w testach bezpieczeństwa.

Narzędzie Caldera powinno być używane wyłącznie do celów edukacyjnych w kontrolowanym środowisku i za zgodą podmiotu audytowanego.

Ad7. Eset Dynamic Threat Defense jako hybrydowa ochrona ze wsparciem chmury.

W poprzednim punkcie opisaliśmy narzędzie Caldera do przeprowadzania symulowanych ataków. Sprawdźmy, co udało się uzyskać na stacji roboczej, jak i w konsoli Eset Protect. Informacje zwrotne są kluczowe w rozpatrywanym doświadczeniu dla rozwiązania Eset z modułem Eset Dynamic Threat Defense, będącym wsparciem ochrony przeciwko zagrożeniom zero-day.

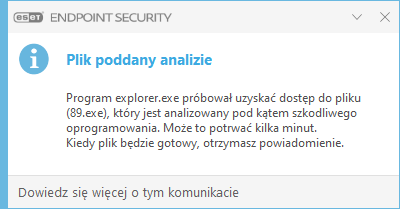

Uruchomiona próbka, nie będąca jeszcze w chmurze Eset, zostaje zablokowana na czas analizy. W rozpatrywanym przypadku trwało to mniej niż 2 minuty, a werdykt mógł być tylko jeden – złośliwy plik.

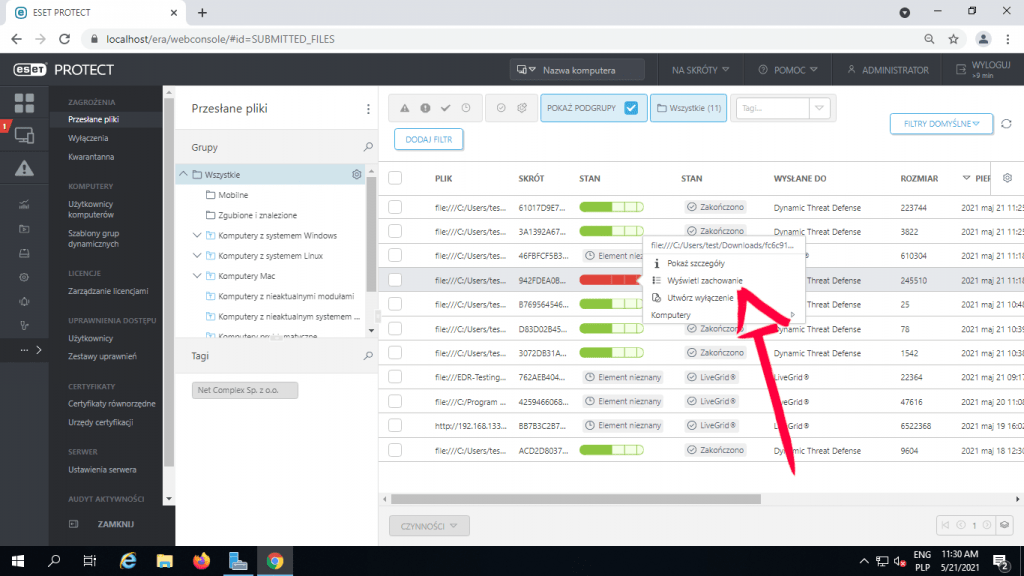

Konsola ujawnia dodatkowe dane o każdej analizowanej próbce przesłanej do chmury Eset. Takie informacje są dostępne w zakładce „przesłane pliki”. Jeżeli klikniemy na jeden z nich, aby wyświetlić bardziej szczegółowe zdarzenia, to […]

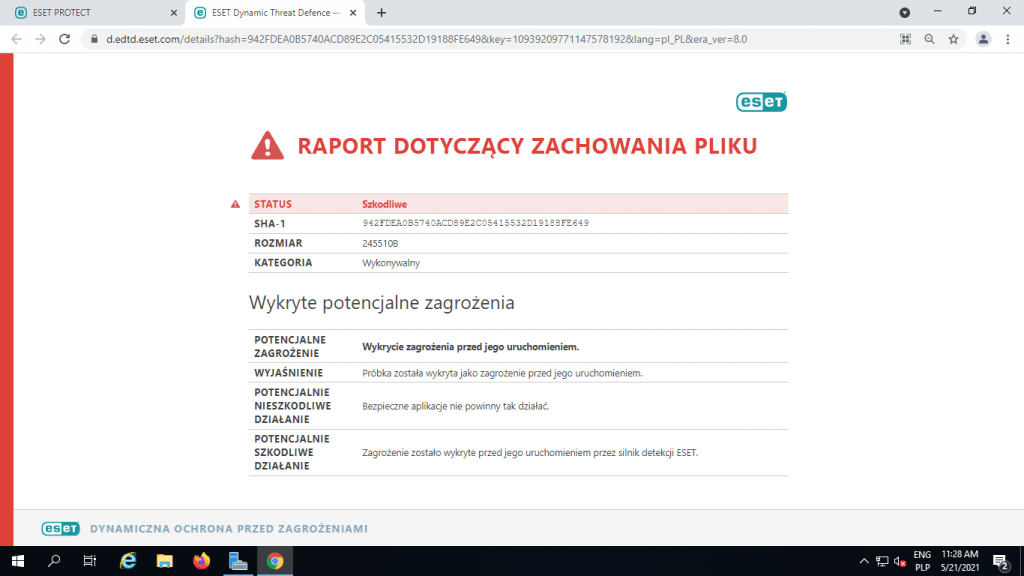

[…] będziemy mieć wgląd w raport dotyczący zachowania pliku. Informacja o zdarzeniu jest czymś konkretnym, co może więcej powiedzieć o złośliwym oprogramowaniu, wektorze ataku i jego źródłe.

Przykładowy raport próbki zero-day użytej w doświadczeniu jest dostępny na stronie:

https://d.edtd.eset.com/details?hash=942FDEA0B5740ACD89E2C05415532D19188FE649&key=10939209771147578192&lang=pl_PL&era_ver=8.0

Zagrożenie zostało wykryte przez silnik detekcji Eset jeszcze przed uruchomieniem. Dzięki modułowi Dynamic Threat Defense, nieznany pliki, będący szkodliwym oprogramowaniem zero-day, został zablokowany na stacji, a następnie przesłany do automatycznej analizy w chmurze.

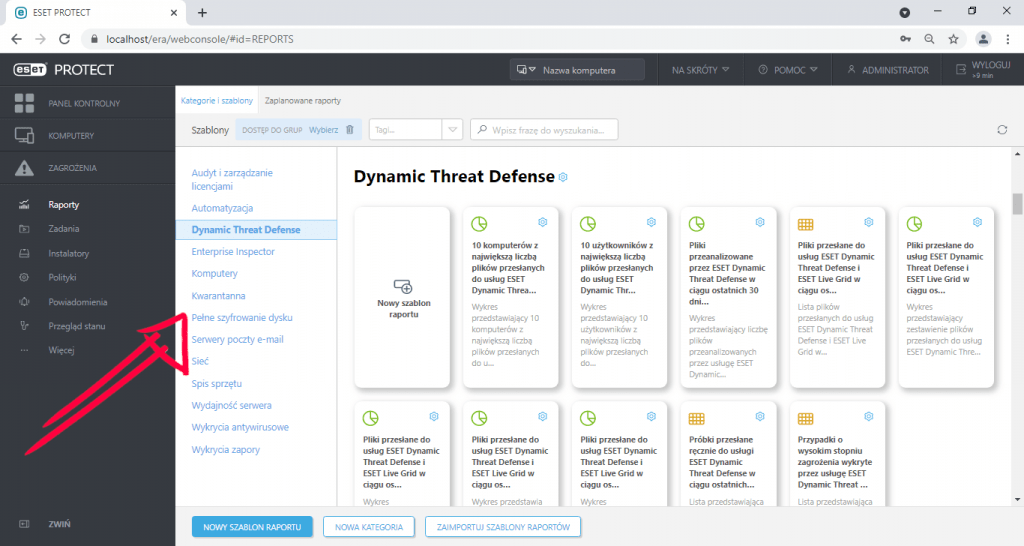

Administrator ma możliwość wygenerowania raportu zawierającego informacje o wysłanych wszystkich plikach do usług Eset Dynamic Threat Defense i Eset Live Grid.

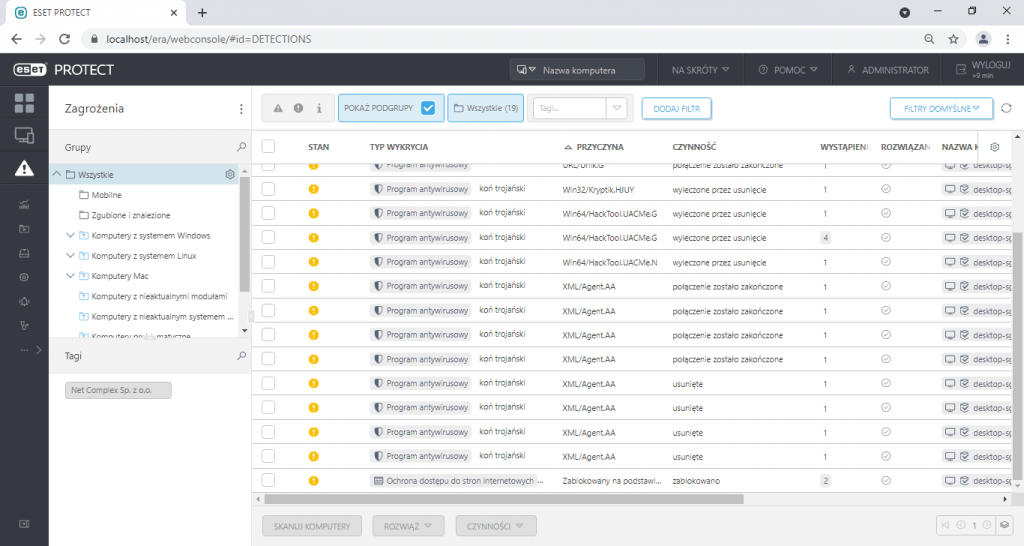

Podsumowując, jeżeli otworzymy zakładkę „zagrożenia”, to zauważymy posegregowane akcje według modułu wykrywającego (antywirus, zapora, HIPS itp.), a także rodzaj zidentyfikowanego zagrożenia, czy nawet podjętą czynność: przesunięcie do kwarantanny, zablokowane połączenia itp.

W doświadczeniu wykazaliśmy, że Eset Dynamic Threat Detection ochronił stację roboczą przed uruchomieniem nieznanego kodu, ostatecznie zabezpieczając sieć przed eskalacją incydentu (podniesieniem uprawnień, eksfiltracją danych ze stacji itp.).

W prawdziwym scenariuszu administrator mógłby podjąć większe środki zaradcze, takie jak na przykład: przekonfigurowanie polityk, odcięcie stacji od sieci, osobistą interwencję i dokładne wyczyszczenie oraz przeskanowanie stacji roboczej, wysłanie próbek do ponownej analizy, zweryfikowanie danych o próbce w Internecie itp.

Zaraportowany precedens do konsoli pozwala błyskawicznie dowiedzieć się o ewentualnych problemach z bezpieczeństwem i odpowiednio zareagować, używając narzędzi Eset.

Eset dla małych i średnich firm w Polsce

Czy warto korzystać z rozwiązania antywirusowego? Jest to niezbędne, aby na wysokim poziomie zagwarantować pracownikom ochronę przed atakami socjotechnicznymi, a samej organizacji, przed zagrożeniami zero-day. Wybierając nowoczesny produkt bezpieczeństwa, jest to jak najbardziej możliwe.

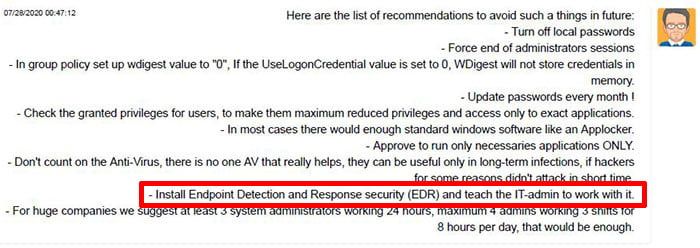

Króciutko jeszcze wspomnijmy o cyberataku z 2020 roku na firmę CTW z branży usług turystycznych, która zapłaciła 4,5 miliona dolarów okupu po ataku ransomware. W odpowiedzi hakerzy zarekomendowali dyrektorowi, aby wdrożył u siebie rozwiązanie klasy EDR (Endpoint Detection & Response).

Ów rekomendacja nie jest przypadkowa. Hakerzy dobrze wiedzą, czym są wyspecjalizowane rozwiązania ochronne. Produkt Eset Endpoint Protection + Eset Dynamic Threat Defense sensu stricto EDR-em nie jest, za to ma kilka unikalnych cech: pokrywa całą sieć automatyczną analizą, nie wykluczając interpreterów Windows, co ma bardzo duże znaczenie w kontekście ataków bezplikowych. Co bardzo ważne zapobiega uruchomieniu się nieznanym plikom dzięki usłudze sandboxingu w chmurze. Ta funkcjonalność działa dla załączników pocztowych, skryptów oraz pozostałych plików wykonywalnych.

Na pewno nie przesadzimy, jeżeli przyznamy testowanemu rozwiązaniu specjalny certyfikat za duże możliwości ochronno-raportujące. Rozwiązanie marki Eset z pewnością jest odpowiednie dla małych i średnich firm w Polsce.

Czy ten artykuł był pomocny?

Oceniono: 0 razy