Grupa badaczy bezpieczeństwa z Belgii opublikowała informacje o kilku podatnościach (nazwali je „Frag Attacks” od Fragmentation Attack). Luki dotyczą wszystkich nowoczesnych protokołów sieci bezprzewodowej, w tym WPA3, a nawet tak starego protokołu jak WEP, co oznacza, że wady przy projektowaniu bezpieczeństwa komunikacji istniały już w roku 1997, aż do dzisiaj. Powstała nawet specjalna strona z dokładnym wyjaśnieniem powagi sytuacji ze względu na Frag Attacks: https://www.fragattacks.com.

Frag Attacks jest następstwem zestawu podatności KRACK – protokół WPA3 jest już odporny na KRACK, lecz nie na Fragmentation Attack. Zobacz szczegółowy opis podatności CVE.

Kilkanaście podatności umożliwia osobie atakującej kradzież wrażliwych danych (eksfiltrację), przejęcie kontroli nad urządzeniami IoT podłączonymi do sieci lokalnej, a także kontrolowanie maszyn z systemem Windows 7. Dowód ataku został nagrany i udostępniony na poniższym wideo:

Luki istniały już w 1997 roku

Eksperci podkreślają, że nawet najbardziej popularne protokoły bezpieczeństwa wymagają regularnego testowania pod kątem występowania luk.

Odkrycia dokonano 9 miesięcy temu, lecz nie zdecydowano się na natychmiastową publikację informacji o podatnościach. Razem z organizacjami Wi-FI Alliance oraz ICASI (do walki z cyberprzestępstwami sieciowymi) przygotowano najpierw aktualizacje zabezpieczeń protokołów. Częstotliwość wydawania aktualizacji firmware przez poszczególnych producentów urządzeń sieciowych zależeć będzie od tego, czy w należyty sposób traktują oni bezpieczeństwo swoich klientów. Jak naucza nas historia, niestety znaczna część starszych urządzeń nigdy nie otrzyma łatek bezpieczeństwa.

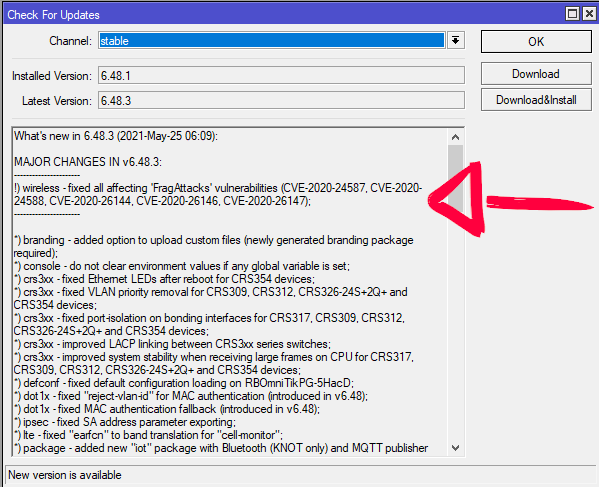

Dla przykładu kilka podatności bezpośrednio dotyczy routerów MikroTik. Luki, które potencjalnie mogły zagrozić sieciom wspieranym przez MikroTik, 25 maja zostały naprawione nową wersją RouterOS:

Jak zabezpieczyć urządzenia sieciowe przed Frag Attacks?

Poradnik przygotowany przez badaczy dostarcza wielu cennych wskazówek.

1. Po pierwsze zawsze należy pamiętać o aktualizowaniu oprogramowania w systemie, firmware urządzeń, używaniu różnych haseł, regularnie robić kopie zapasowych ważnych danych, zainstalować oprogramowanie antywirusowe, nie otwierać podejrzanych linków itp.

2. W przypadku odkrytych luk w zabezpieczeniach Wi-Fi potencjalne ataki można do pewnego stopnia ograniczyć, ale nie wyeliminować całkowicie. Tutaj badacze zalecają używania protokołu HTTPS na stronach internetowych. Można to wymusić poprzez zainstalowanie wtyczki HTTPS Everywhere. Jednakże administrator strony internetowej, który używa dwóch protokołów (nieszyfrowanego i szyfrowanego), popełnia karygodny błąd.

3. Aby złagodzić ataki, w których możliwe jest ominięcie NAT/firewall poprzez luki, należy się upewnić, że wszystkie urządzenia są zaktualizowane. Niestety nie wszystkie produkty otrzymają aktualizacje, w szczególności starsze urządzenia typu smart lub IoT, przez co ich prawidłowe zabezpieczenie nie będzie w ogóle możliwe.

4. Ataków można również ograniczyć, ręcznie konfigurując serwer DNS przed DNS cache poisoning (podszywanie się pod serwer DNS, zatruwanie DNS). Jak to zrobić, należy szukać informacji na stronie producenta swojego urządzenia.

5. Korzystanie z VPN może załagodzić ataki, w których ktoś inny próbuje wykraść dane, lecz nie uniemożliwi to przestępcy ominięcia zapory routera i bezpośredniego zaatakowania urządzeń w sieci lokalnej. Ataki na routery można zminimalizować, instalując nowe wersje oprogramowania (jeżeli takowe zostanie udostępnione przez producenta urządzenia).

Czy ten artykuł był pomocny?

Oceniono: 0 razy