Rozwijając temat zabezpieczenia Windows 10 z pierwszego artykułu, tym razem chciałbym opisać podstawowe składniki ochrony, których uaktywnienie bądź instalacja zwiększa poziom bezpieczeństwa. Według Wikipedii, tak zwany „hardening” systemów operacyjnych to proces zabezpieczania systemu poprzez redukcję powierzchni ataku (podatności na ataki), na którym dzisiaj się skupimy.

Zmniejszenie powierzchni ataku pojedyńczej stacji można zacząć od zaplanowania instalacji z włączonym UEFI Secure Boot i modułem TPM z Bitlockerem (mówimy tu o komputerach z jednym systemem operacyjnym Microsoft w wersji od Professional).

W jaki sposób w kilku krokach zwiększyć bezpieczeństwo stacji roboczej?

Wraz z zainstalowanym Windowsem 10 od razu dostajemy włączony firewall oraz zainstalowany antywirus. Wszystkie standardowe zalecenia po instalacji sprowadzają się do:

- utrzymywania aktualnego systemu operacyjnego,

- aktualizacji zainstalowanych programów,

- aktualizacji systemu antywirusowego,

- pracy na koncie bez uprawnień administracyjnych,

- regularnego wykonywania kopii zapasowych.

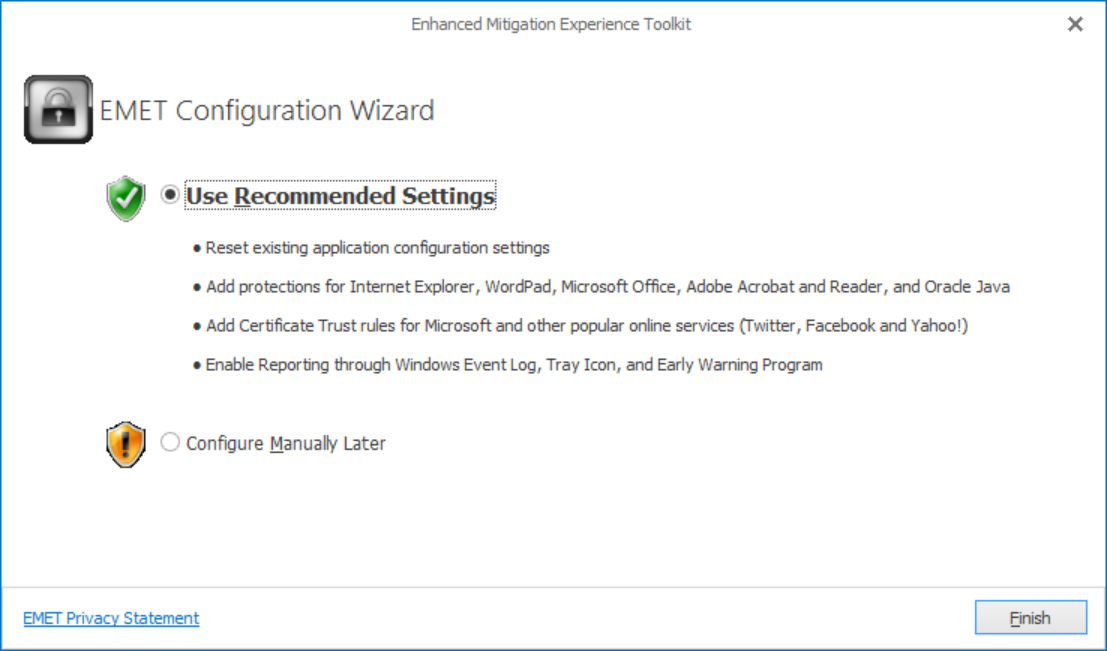

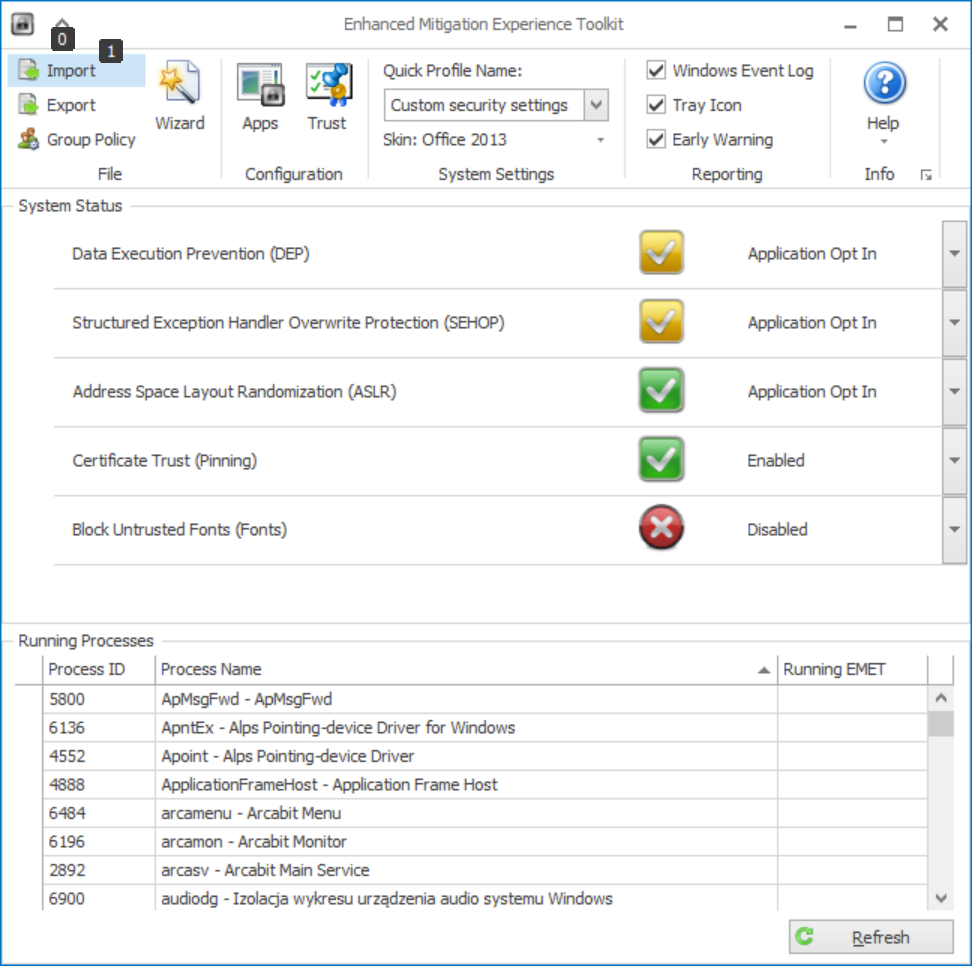

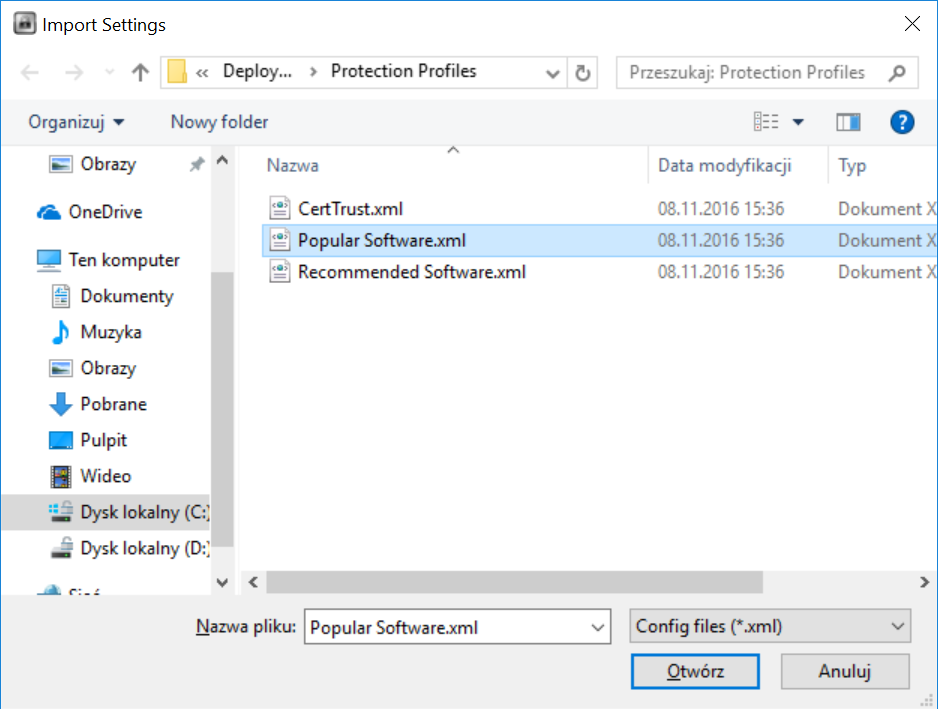

Pomijając funcje, które można wyklikać w ustawieniach systemu Windows jak np. auto-odtwarzanie, bardzo pomocny w hardeningu jest program EMET (obecnie w wersji 5.52), który chroni przed zagrożeniami typu 0-day, zarówno system jaki i programy (ich lista w zakładce Apps). Ponadto zabezpiecza przeglądarki mechanizmem Certificate Trust (Pinning), czyli sprawia, że są „bardziej odporne” na podszywanie się pod strony (ich lista w zakładce Trust).

Do „utwardzenia” Windows 10 przydadzą się też wskazówki NSA, jak i jego angielskiego odpowiednika CESG. Nasz rządowy CERT także nie pozostawia użytkowników samym sobie: na swoich stronach publikuje zalecenia do konfiguracji Windowsa 10, jednak jest w nich tylko jedna wzmianka na temat EMET’a.

Czy ten artykuł był pomocny?

Oceniono: 0 razy