Panda Internet Security 2014 została stworzona przez hiszpańską firmę Panda Security, która to jako pierwsza w historii oprogramowania zabezpieczającego wykorzystała możliwości chmury połączonej z technologią Kolektywnej Inteligencji. Program ten łączy w sobie zarówno technologię opartą na sygnaturach danych w chmurze, jak również lokalnych bazach sygnatur wirusów, dzięki czemu nasz komputer jest chroniony nawet wówczas, gdy komputer nie posiada dostępu do Internetu. Oprogramowanie dostępne jest dla komputerów działających zarówno w architekturze 32-, jak i 64-bitowej. Panda Security to nie tylko oprogramowanie dla użytkowników domowych. Producent w swoim asortymencie posiada także bardzo dobre zabezpieczenie dla firm – Panda Cloud Office Protection, którym zarządzamy poprzez szyfrowane połączenie internetowe. Rozwiązanie to nie potrzebuje własnego serwera do działania, więc doskonale sprawdzi się w małych firmach na kilku(nastu) komputerach.

Panda Internet Security 2014 oferuje następujące funkcje:

- Antywirus

- Firewall

- Antyspam

- Ochrona rodzicielska

- Filtr internetowy

- Klawiatura wirtualna

- Ochrona dysków flash USB

- Ochrona tożsamości

- Kopie zapasowe

- Menedżer sieci domowej

- Zdalny dostęp

- Bezpieczna przeglądarka

- Zestaw ratunkowy

Instalacja

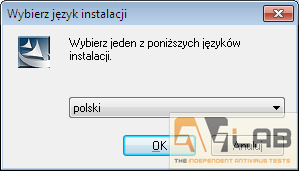

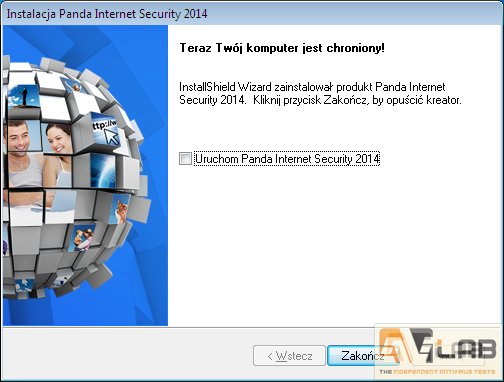

Proces instalacji, w przeciwieństwie do najnowszych trendów w tej kwestii opiera się na kilku oknach, w których możemy definiować preferencje dla naszej instalacji oprogramowania zabezpieczającego. W pierwszym oknie wybieramy język instalacji i oprogramowania.

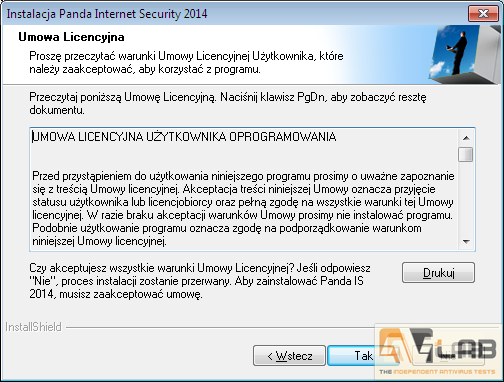

Kolejne kroki to między innymi akceptacja warunków Umowy Licencyjnej.

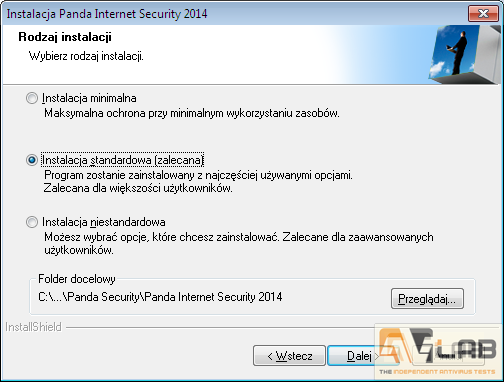

Następnie wybieramy rodzaj instalacji, a mamy tutaj do wyboru trzy opcje:

- Instalacja minimalna – obejmuje maksymalną ochronę przy najmniejszym wykorzystaniu zasobów

- Instalacja standardowa (zalecana) – obejmuje wszystkie najczęściej wykorzystywane funkcje programu

- Instalacja niestandardowa – obejmuje funkcje programu, które potrzebuje użytkownik, a nawet może wyłączyć wszystkie zostawiając jedynie ochronę antywirusową, co oczywiście zmniejsza bezpieczeństwo naszego komputera

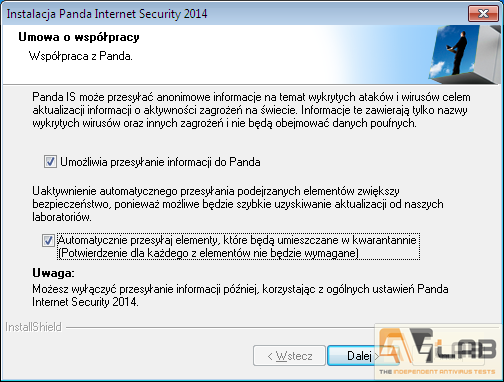

Po zakończeniu instalacji możemy jeszcze zaznaczyć opcje chęci dołączenia do współpracy, dzięki czemu zwiększamy bezpieczeństwo wszystkich użytkowników i sprawiamy, że oprogramowanie Panda Internet Security staje się skuteczniejsze i szybciej reaguje na najnowsze zagrożenia.

Na koniec pozostaje nam już tylko włączenie oprogramowania Panda Internet Security 2014.

Po poprawnie przeprowadzonej instalacji ujrzymy główne okno programu Panda, a żeby w pełni korzystać z wszystkich dostępnych funkcji i pomocy technicznej musimy założyć konto Panda i zalogować się na nie w oknie aplikacji.

Antywirus

Funkcja ta zapewnia nam ochronę przed następującymi typami zagrożeń: wirusy, trojany, programy szpiegujące, narzędzia hakerskie i inne niepożądane narzędzia, dialery, żarty oraz phishing.

Ochrona antywirusowa zapewnia nam zabezpieczenie naszego komputera, wiadomości e-mail, komunikatorów i Internetu. We wszystkich przypadkach narzędzie podczas wykrycia zagrożenia przystępuje do wyleczenia zagrożonego pliku. Skanowaniu podlegają zarówno wiadomości przychodzące, jak i wychodzące, w tym znajdujące się w nich załączniki.

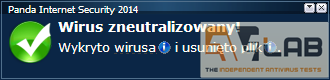

Antywirus w momencie wykrycia zagrożenia informuje nas o tym fakcie poprzez wyświetlenie informacji o znalezieniu i unieszkodliwieniu zagrożenia, ale możemy skonfigurować również możliwość informowania o incydentach w formie wiadomości e-mail.

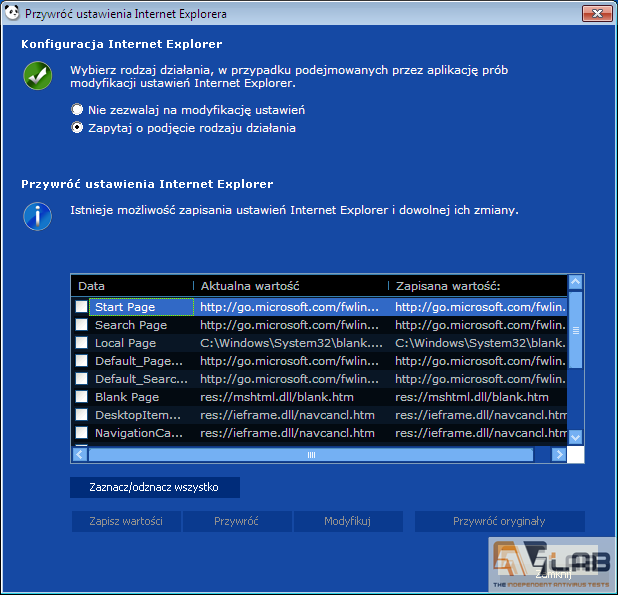

W ramach ochrony przed programami szpiegującymi mamy także możliwość zabezpieczenia przeglądarki internetowej, niestety tylko Internet Explorera w zakresie modyfikacji ustawień tej przeglądarki, a w razie konieczności mamy możliwość zapisania ustawień dla przeglądarki i w razie jakiejkolwiek modyfikacji podjętej przez niepowołane oprogramowanie modyfikację możemy unieważnić poprzez przywrócenie domyślnych ustawień dla tej przeglądarki.

Ochrona przed nieznanymi zagrożeniami

Dzięki tym funkcjom bezpieczeństwo naszego komputera wzrasta, ponieważ moduły te zapewniają nam ochronę przed nowymi i nieznanymi zagrożeniami, które nie są zdefiniowane zarówno w sygnaturach znajdujących się na komputerze lokalnym, jak również w chmurze.

W skład tej ochrony wchodzą:

- Technologie TruPrevent, czyli ochrona behawioralna wykrywająca zagrożenie na podstawie podejrzanego zachowania w systemie wykonywanego przez program

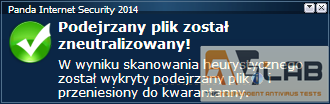

- Skanowanie heurystyczne, polega na szczegółowej analizie kodu źródłowego programu w celu wykrycia w nim zagrożenia

- Blokowanie potencjalnie niebezpiecznych plików, dzięki czemu użytkownik może podejmować działania na załącznikach wiadomości e-mail (przenoszenie do kwarantanny plików z nieprawidłowym typem MIME lub plików z podwójnym rozszerzeniem), jak i plikach skryptów (blokuje ich wykonanie)

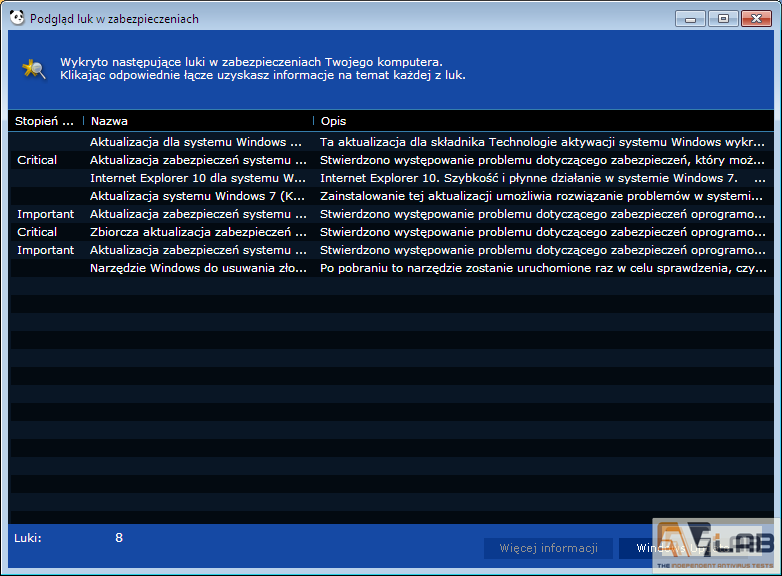

Luki

Pozwala na wyszukiwanie luk w systemie, które mogą być wykorzystane przez niektóre zagrożenia do przeprowadzenia ataku na komputer.

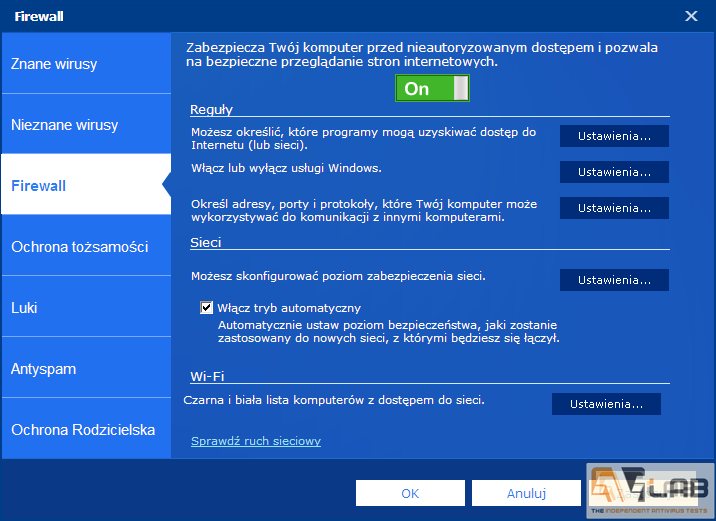

Firewall

Zabezpiecza komputer przed nieautoryzowanym dostępem i pozwala na bezpieczne przeglądanie stron internetowych. W firewallu możemy określać reguły, które programy mogą uzyskać dostęp do Internetu/sieci, możemy definiować działanie usług Windows w sieciach zaufanych i publicznych, określać adresy/porty/protokoły, z których może korzystać komputer w celu komunikacji z innymi komputerami.

Możemy konfigurować również poziom zabezpieczenia sieci, a dzięki trybowi automatycznemu poziom bezpieczeństwa może być ustawiony bez potrzeby naszej ingerencji.

Funkcja pozwala także na ustawianie reguł dla komputerów z którymi możemy (lub nie) łączyć się w ramach sieci.

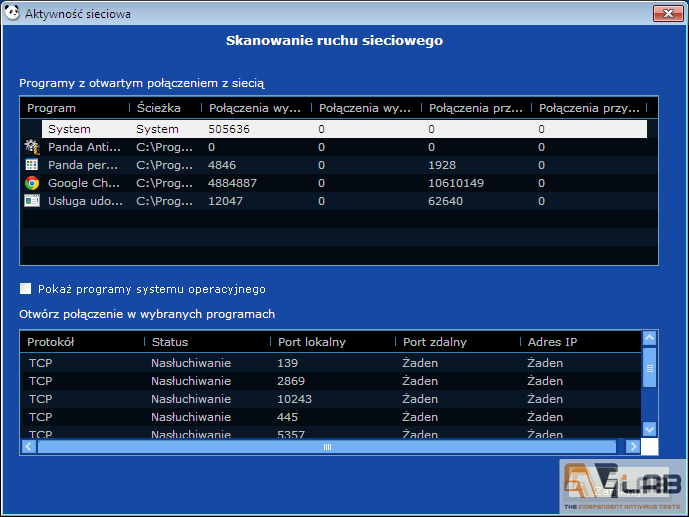

Dodatkowo możemy podejrzeć ruch sieciowy na naszym komputerze badając, jakie oprogramowanie wykorzystuje określony protokół i na jakim porcie.

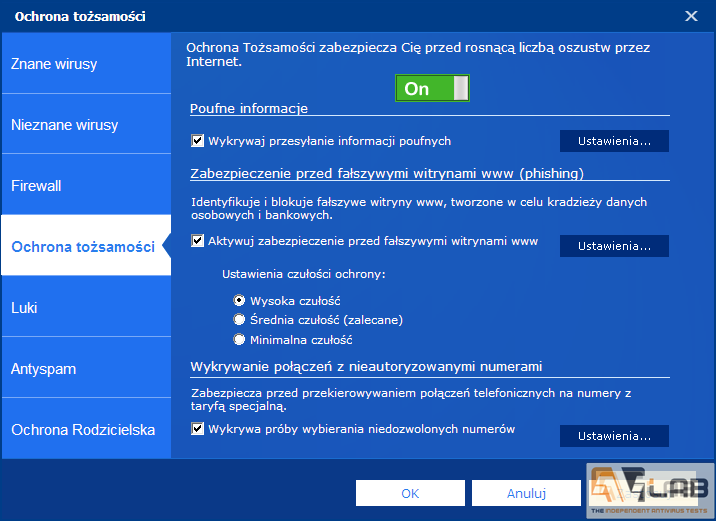

Ochrona tożsamości

Zabezpiecza nas przed oszustwami w Internecie. Pozwala na uniemożliwienie przesyłania przez Internet zdefiniowanych przez nas poufnych danych: haseł, numerów kart, pinów itp. Chroni nas przed stronami phishingowymi, chcącymi wyłudzić od nas dane osobowe i/lub bankowe. Moduł ten zapewnia także ochronę przed przekierowywaniem połączeń telefonicznych na numery ze specjalną taryfą.

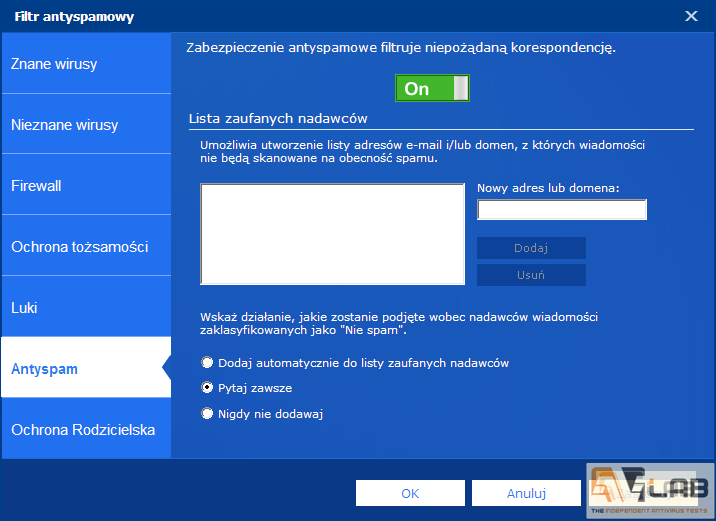

Antyspam

Filtruje niepożądane wiadomości e-mail, umożliwia stworzenie białej listy adresów lub domen, z których wiadomości nie będą skanowane pod względem niechcianych treści.

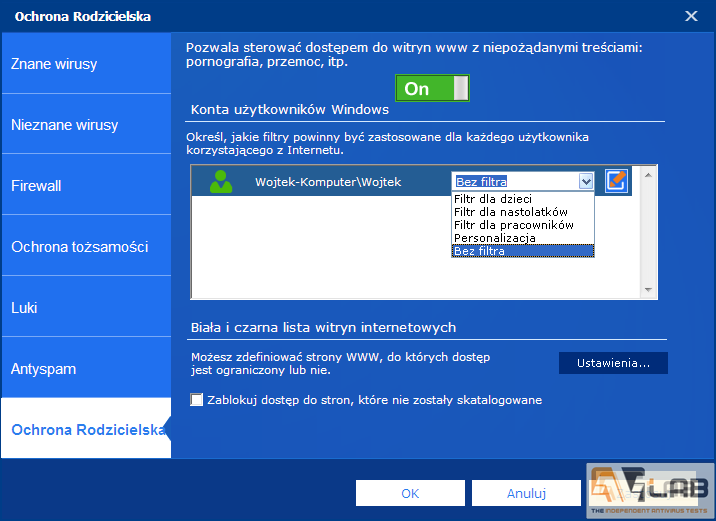

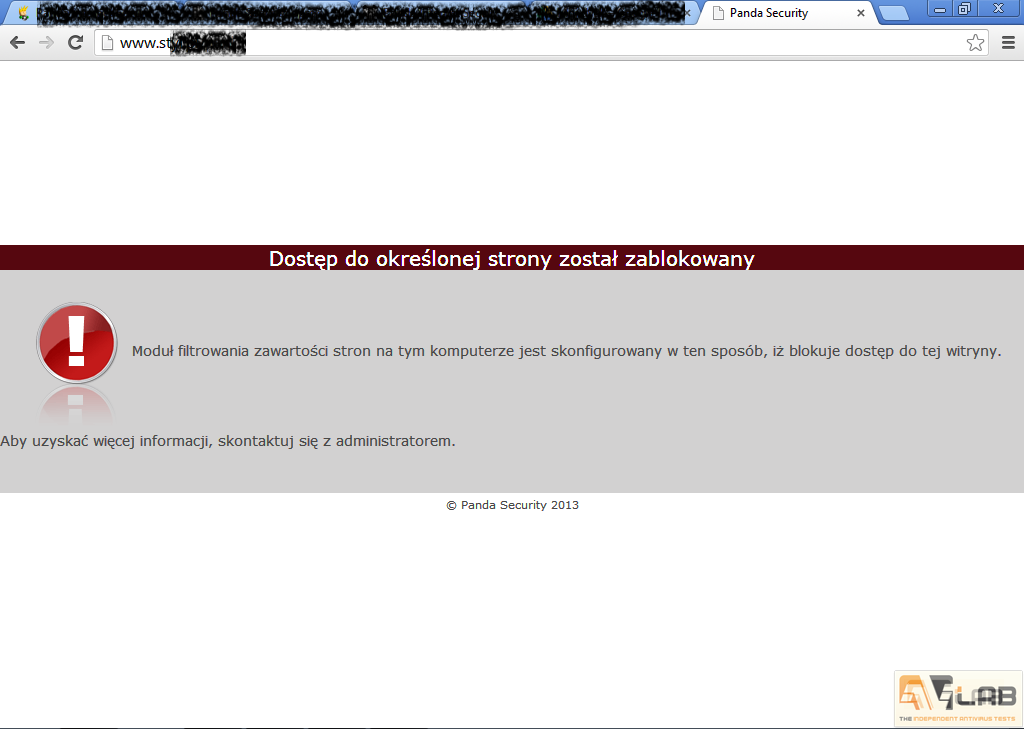

Ochrona rodzicielska

Obejmuje jedynie ochronę dostępu do stron internetowych z niepożądanymi treściami. Możemy ustawiać filtry dla każdego użytkownika stworzonego w systemie korzystając ze specjalnie przygotowanych filtrów (dla dzieci, nastolatków, pracowników) lub samemu ustawiając kategorie stron, które mają zostać zablokowane przez moduł.

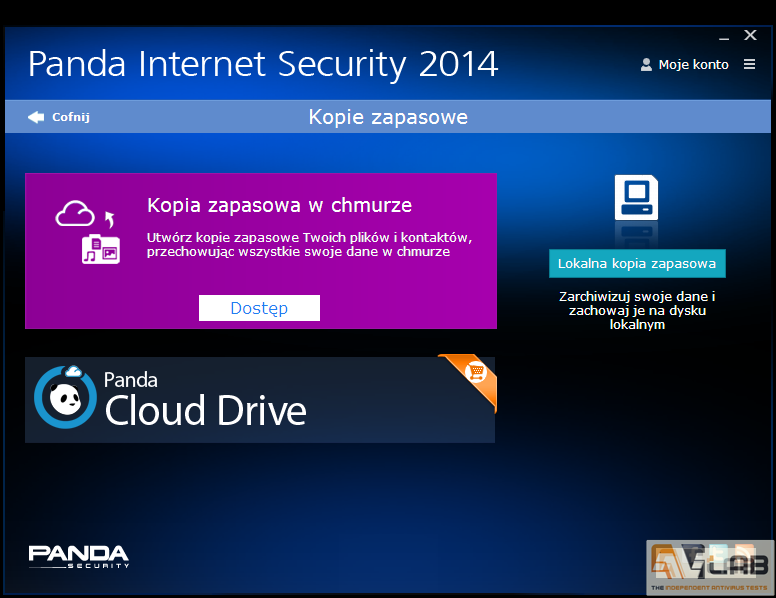

Kopie zapasowe

Pozwala na stworzenie kopii zapasowej plików w chmurze lub w postaci lokalnej kopii zapasowej, a w przypadku wystąpienia jakiejkolwiek awarii istnieje możliwość przywrócenia plików do stanu sprzed awarii. Dodatkowo pozwala na zapisanie stworzonych kopii na zewnętrznych nośnikach pamięci (CD/DVD).

Zarządzanie siecią

Pozwala na sprawdzenie komputerów znajdujących się w sieci pod względem aktualności oprogramowania zabezpieczającego, w tym nazwa pakietu, ważność aktualizacji oraz stan ochrony oraz dodatkowych danych, jak: nazwa komputera, adres IP oraz adres MAC.

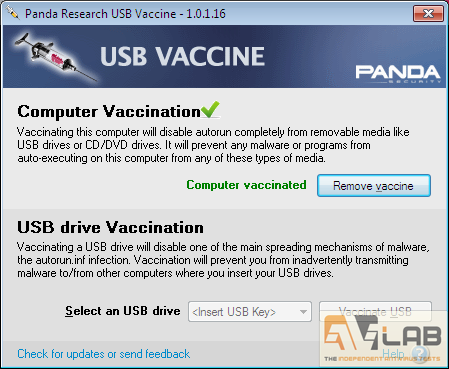

USB Vaccine

Pozwala zabezpieczyć dyski flash USB poprzez wyłączenie automatycznego uruchamiania plików z nośników USB lub płyt CD/DVD. Pozwala także na usunięcie infekcji z nośników zewnętrznych, w tym infekcji autorun.inf.

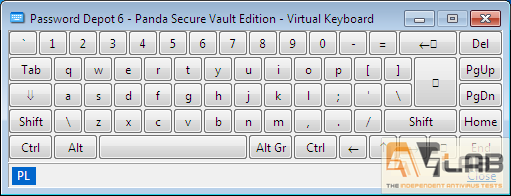

Klawiatura wirtualna

Wyświetla na ekranie klawiaturę obsługiwaną za pomocą kursora, dzięki czemu podczas logowania do skrzynek poczty elektronicznej lub stron bankowych mamy pewność, że wpisywane przez nas dane nie zostaną przechwycone przez jakikolwiek szkodliwy program typu keylogger.

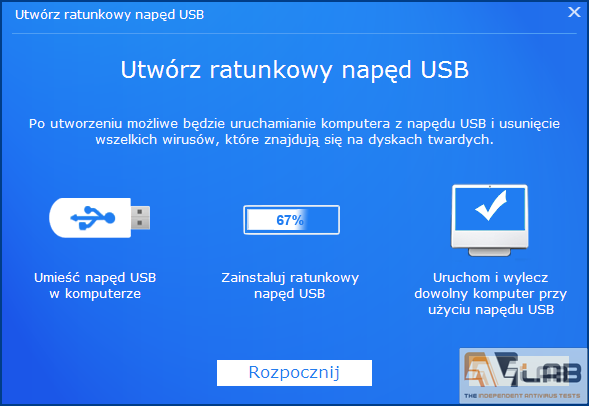

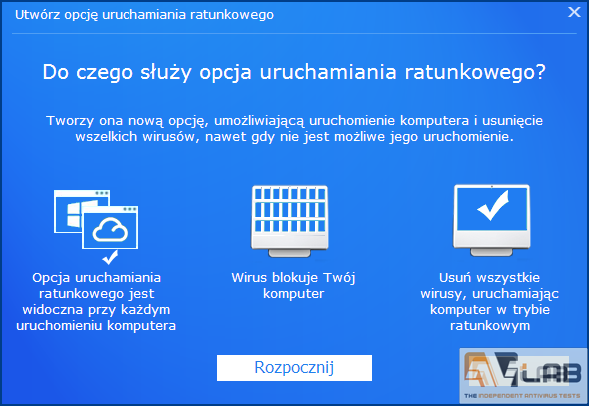

Zestaw ratunkowy

Ratunkowy napęd USB umożliwia uruchomienie komputera za pomocą tego napędu i usunięcie wszelkich wirusów znajdujących się na dyskach twardych.

Uruchamianie ratunkowe komputera tworzy nową opcję umożliwiającą uruchomienie komputera i usunięcie z niego wszelkich wirusów nawet wtedy, gdy nie jest możliwe jego uruchomienie (blokada spowodowana przez wirusa).

Zdalny dostęp

Dzięki modułowi zdalnego dostępu mamy możliwość korzystania z naszego komputera z dowolnego miejsca. Dzięki tej opcji możemy przeglądać zasoby naszego komputera, synchronizować pliki z różnych urządzeń oraz udostępniać nasz komputer znajomym, np. w momencie kiedy mamy problem z systemem i prosimy kogoś o pomoc zdalną.

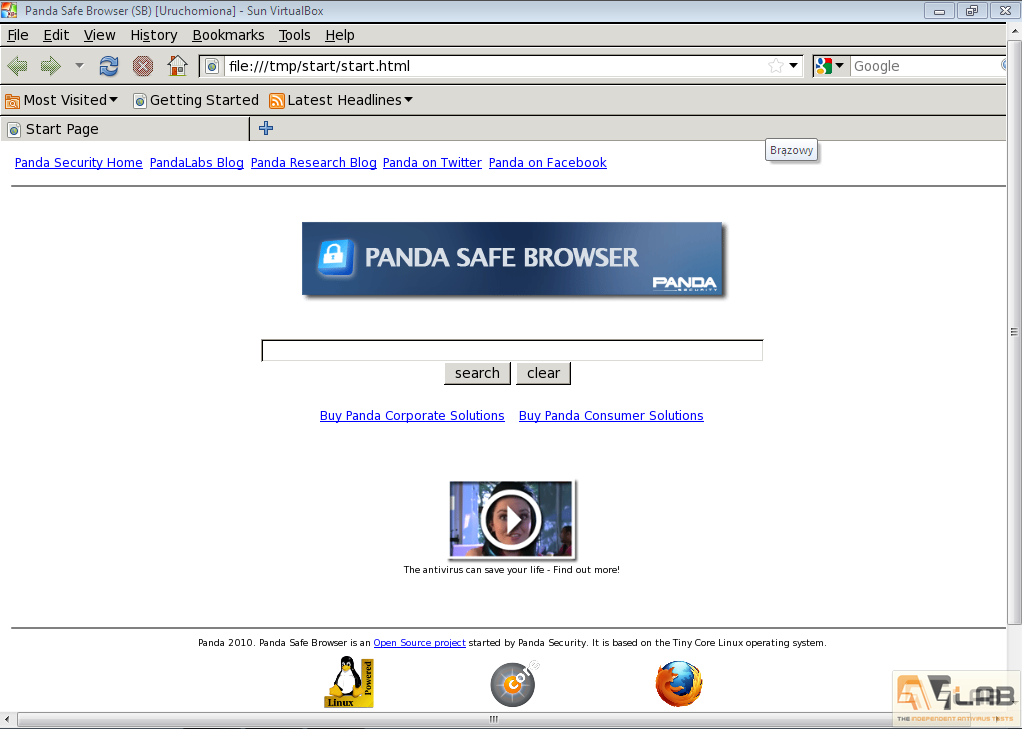

Bezpieczna przeglądarka

Funkcja ta pozwala na uruchomieniu przeglądarki internetowej Mozilla Firefox w wersji 3.5.6, dzięki czemu podczas korzystania z Internetu nie zostawiamy śladów w systemie, jak również wykorzystywane przez nas dane logowania nie przenikają do systemu operacyjnego komputera. Bezpieczna przeglądarka to połączenie wirtualizacji z system operacyjnym Linux, dzięki czemu korzystanie z Internetu powinno być jeszcze bardziej bezpieczne.

Podsumowanie

Podsumowując, oprogramowanie Panda Internet Security 2014 jest świetnym programem łączącym w sobie technologię opartą na chmurze, jak i tradycyjnego przechowywania baz sygnatur na komputerze lokalnym. Ciekawym rozwiązaniem jest fakt, że podczas gdy komputer jest podłączony do sieci Internet wówczas skanowanie opiera się na sygnaturach zawartych w chmurze, w momencie gdy brak dostępu do sieci wówczas program automatycznie przestawia się na tryb korzystania z sygnatur znajdujących się na komputerze lokalnym. Dodatkowe atuty tego pakietu to fakt, iż posiada on wiele modułów i funkcji dbających o bezpieczeństwo zarówno naszego komputera, jak i nośników zewnętrznych.

Dodatkowa zaleta to fakt, że program zawiera nie tylko wiele skanerów działających w czasie rzeczywistym i dbających o nieprzedostanie się do naszego systemu zagrożenia, ale producent przewidział, że przy najnowszych zagrożeniach nie zawsze może okazać się on programem, który od razu wykryje i zneutralizuje zagrożenie, jednak przewiduje, że zagrożenie to zostanie uruchomione, bądź użytkownik na własną odpowiedzialność uruchomi jakikolwiek zagrożony plik, który spowoduje zablokowanie komputera. Wówczas pakiet posiada funkcję ratunkowego uruchamiania systemu, wobec czego tego typu zagrożenia nie powinny kończyć się np. formatowaniem komputera.

Dodatkowo funkcja kopii zapasowej w chmurze lub na komputerze lokalnym pozwala na przywrócenie starszej i bezpiecznej wersji zarażonego pliku, wobec czego zarażony program zostanie przywrócony do stanu sprzed infekcji. Ponadto, wykrywanie luk dba za użytkownika, aby zainstalowany na komputerze system operacyjny był zawsze aktualny, dzięki czemu pozbawiony jest luk umożliwiających nieuprawnione dostanie się do systemu. Pozostałe moduły zapewniają także bezpieczeństwo naszej bankowości, poczty elektronicznej oraz bezpieczne surfowanie naszych dzieci w sieci.

Panda Internet Security 2014 to dość lekki pakiet zapewniający bezpieczeństwo o dobrych wynikach w testach Real Time na poziomie ~90%, jednak słabszych wynikach w testach Malicious URL ~7% (wykrywa głównie strony phishingowe).

| Test | Real Time | Malicious URL |

|---|---|---|

| Dzień 1. | 75% | 5% |

| Dzień 2. | 95% | 5% |

| Dzień 3. | 100% | 10% |

| Średnia | 90% | 6,7% |

Wady

- funkcja ochrony modyfikacji przeglądarki internetowej tylko dla Internet Explorera

- brak możliwości zarządzania wszystkimi modułami z poziomu jednego interfejsu

- instalowanie oprogramowania firm trzecich w celu prawidłowego działania niektórych z dodatkowych funkcji (dodatkowo w przestarzałych wersjach tego oprogramowania)

Zalety

- połączenie technologii opartej na chmurze i tradycyjnych metod przechowywania sygnatur na komputerze lokalnym

- niskie zapotrzebowanie na zasoby komputera

- skuteczność ochrony na dobrym poziomie

- funkcja wykrywania luk na komputerze

- wbudowany firewall

- możliwość podejrzenia ruchu sieciowego

- możliwość tworzenia kopii zapasowej w chmurze, jak i na komputerze lokalnym

- funkcja zabezpieczenia przed infekcjami zewnętrznych nośników danych

- możliwość stworzenia ratunkowego napędu USB i ratunkowego uruchamiania systemu

- funkcje zdalnego dostępu i bezpiecznej przeglądarki

Czy ten artykuł był pomocny?

Oceniono: 0 razy