Nasz test programów antywirusowych w chmurze wykazał, że technologia cloud computingu zastosowana w programach antywirusowych nie zawsze chroni przed infekcją – materiałem badawczym, który był codziennie dostarczany przez niezależnego dostawcę – Malware.pl Każdego dnia dochodziło do zainfekowania wirtualnego systemu. Również jesteśmy zaniepokojeni faktem, jak wiele stron phishingowych testowane programy nie potrafiły zablokować.

Phishing jest to metoda ataków, która jest oparta m.in. o wiadomości e-mail, co w konsekwencji prowadzi do kradzieży danych. Technika ta wykorzystuje społeczną inżynierię i polega na celowym podjęciu takich akcji przez cyberprzestepcę, aby niczego nieświadomy użytkownik przekazał dane, które przejmie oszust. Termin phishing nie tylko określa atak w taki sposób przygotowany, aby wykradać dane potrzebne do zalogowania się do banku, ale również odnosi się do prawie każdego ataku dokonanego poprzez wiadomości e-mail. Cyberprzestępca swoje działania rozpoczyna od wysłania wiadomości, w której zachęca użytkownika do podjęcia jakiejś akcji, na przykład kliknięcia w dany link lub otwarcia załącznika, czy oczekuje odpowiedzi na wysłaną wiadomość (konkretne przykłady w dalszej części artykułu). Treść takich e-maili jest skrupulatnie przygotowywana i wysyłana do setek tysięcy odbiorców. Metoda jest prosta. Im więcej wysłanych wiadomości, tym większe prawdopodobieństwo oszukania / wyłudzenia danych od użytkownika.

Cyberprzestępcy poprzez phishing zazwyczaj mają na celu:

§ Zainfekowanie komputerów poprzez złośliwe linki i przejęcie nad nimi kontrolę. Spreparowane wiadomości e-mail mogą zawierać zainfekowane załączniki np. pliki graficzne, pliki PDF lub pliki Microsoft Office.

§ Celem atakującego jest wyłudzanie informacji od nieświadomego użytkownika. Taka manipulacja polega na kliknięciu w link, który przekierowuje na specjalnie spreparowaną stronę internetową, łudząco podobną do znanej strony banku, gdzie podajemy login i hasło. Ów strona jest celowo zaprojektowana tylko po to, aby wykraść dane potrzebne do uzyskania dostępu do konta bankowego.

§ Przejęcie kontroli nad komputerem poprzez kliknięcie w złośliwy link. Ofiara zostaje przekierowana na specjalną stronę, gdzie w tle zostaje przeprowadzony atak na przeglądarkę internetową. W przypadku kiedy atak zakończy się sukcesem, użytkownik traci kontrolę nad komputerem.

Potencjalna ofiara nie jest świadoma, że wszystkie dane nie trafiają do konkretnych adresatów, tylko do przestępców. Wyłudzanie danych – phishing – opisano już w drugiej połowie lat 90. tych. Termin phishing składa się z dwóch słów: „fishing” (łowienie ryb) i „phreaking” (łamanie zabezpieczeń sieci telefonicznych). Jako pierwszy (zanotowany) atak phishingowy odbył się w drugiej połowie lat 90. przez crackerów próbujących wykraść konta w serwisie AOL. Atakujący podszywali się pod pracowników AOL po czym wysyłali informacje do swoich ofiar. Prośby te argumentowano weryfikacją konta lub potwierdzenia informacji na rachunku. Nieświadome ofiary podawały swoje hasła, a oszuści uzyskiwali dostęp do kont i najczęściej wykorzystywali je do wysyłania spamu. Przestępcy szybko zwietrzyli swoją szansę na wykorzystywanie tego typu „ataków” na większą skalę. Od tego momentu fala phishingu zalewa Internet aż po dziś dzień.

Inny bardzo duży atak tego typu odbył się po ataku na wieże WTC. Przestępcy wyłudzali dane od swoich ofiar wysyłając maile, w których żądali niezwłocznego potwierdzenia danych z informacją o „możliwej wojnie na terenie Stanów Zjednoczonych”. Oczywiście w tym okresie zszokowaniu Amerykanie dawali się nabrać. W późniejszym okresie phishing został uznany za jedno z największych zagrożeń w Sieci przez wiele instytucji zwalczających cyberprzestępstwa.

Stosowane metody phoshingowe

Najpopularniejszą metodą wykorzystywaną przez phishera jest maskowanie linku. Metoda ta polega na przekierowaniu użytkownika na spreparowaną stronę łudząco podobną do tej prawdziwej (przykłady na następnej stronie).

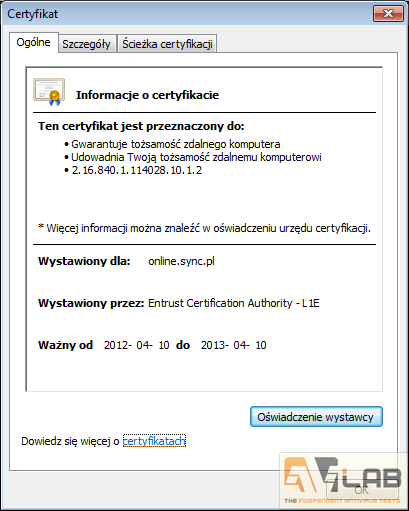

Trudniejsze do zauważenia jest wykorzystanie „luk” w IDN-ach (nazwy domen zawierające znaki spoza ASCII, m.in. znaki diakrytyczne używane w języku polskim ą, ć, ę, ł, ń, ó, ś, ź, ż). Ponieważ system nazw domenowych opiera się na siedmiobitowych znakach kodu ASCII, wielojęzyczne nazwy domen internetowych są przekształcane z formy zapisanej w unikodzie do znaków siedmiobitowych opierając się na sposobie zapisu zwanym Punycode opisanym w RFC 3490 (umiędzynarodowienie nazw domen w aplikacjach). Adres internetowy podstawiony przez przestępcę na pierwszy rzut oka może niczym nie różnić się od prawdziwej strony. A dodatkowo strona, która posiadająca cyfrowy certyfikat bezpieczeństwa tylko umocni nasze przekonanie, że wszystko jest w porządku. Aby ustrzec się przed tego typu „atakami” musimy zaopatrzyć się w zdrowy rozsądek i zabezpieczenie anty-phishingowe, które posiadają przeglądarki internetowe oraz pakiety Internet Security.

Innym rodzajem oszustwa są wiadomości e-malil informujące o wygranej na loterii oraz oszustwa które mogą wykorzystywać duże firmy i instytucje, takie jak Microsoft, Allegro czy banki. Oszustwa te zwierają fałszywe wiadomości e-mail (a w nich często linki do fałszywych stron internetowych), w których jesteśmy proszeni o podanie swoich danych lub dostępu do różnych kont i haseł w celu weryfikacji konta. Nie dajmy się nabrać. Nigdy nie odpisujmy na takie wiadomości!

Jeszcze bardziej ciekawszą metodą (i coraz bardziej popularną) wyłudzenia danych są ataki socjotechniczne i rzekome wycieki danych. Ofiara po otrzymaniu informacji, że jego hasło wyciekło, jest proszona o sprawdzenie czy znajduje się ono na liście kont, które wyciekły. Oczywiście niczego nieświadomy użytkownik sprawdzi, czy faktycznie tak się stało. I co zrobi? Na 99% każdy spróbuje wyszukać swojego hasła spośród tysięcy innych za pomocą skrótu klawiszowego CTRL+F (czyli szukaj). I niestety, w momencie wpisania hasła w okienku wyszukiwania już możemy być pewni, że zostało ono przechwycone. Rzekoma strona, na której znajdowała się lista haseł zawiera kod JavaScript, który podstawia okienko szukania (bardzo podobne to tego oryginalnego) i przechwytuje kombinację klawiszy CTRL+F. Przykład takiej strony: http://h43z.koding.com/blog/leaked.html

Przykłady phishingu

Często zdarza się, że otrzymujemy e-maile przetłumaczone przez popularnego Google Tłumacza. Otwieramy wiadomość i widzimy:

Podejrzewamy, nieautoryzowanej transakcji na koncie. Aby zapewnić, że Twoje konto nie jest zagrożone, proszę kliknąć na link poniżej i potwierdzić swoją tożsamość.

Klikamy na link w wiadomości i jesteśmy przekierowywaniu na stronę atakującego.

Inny przykład:

Podczas naszej regularnej weryfikacji rachunków, nie mogliśmy zweryfikować swoje informacje. Kliknij tutaj, aby zaktualizować i zweryfikować swoje informacje. Nasze dane wskazują, że Twoje konto zostało nadpłata.Musisz zadzwonić do nas w ciągu 7 dni, aby otrzymać zwrot pieniędzy.

W polu nadawcy zostaje ustawione pole odbiorcy:

Szanowni państwo!

Korzystając możliwością, chciałbym zaprosić was do naszego procesu rekrutacji i dać krótkie streszczenie korzyści i wymagań dotyczących tego stanowiska […]

Wynagrodzenie: początkowo wynosi 3000 euro miesięcznie plus prowizja.

Obszar: Europa […]

Aby poprosić o formularz zgłoszeniowy, zaplanować wywiad i otrzymać więcej informacji dotyczących tego stanowiska należy odpisać do Luis@[ciach!].com, z waszym numerem identyfikacyjnym dla tego stanowiska IDNO: [numer ciach!]

Jak sie chronić przed phishingiem?

Według statystyk, wiadomości phishingowe są dostarczane za pośrednictwem wiadomości elektronicznych lub portali społecznościowych. I to zdecydowana większość.

Jak rozpoznać próbę wyłudzenia danych?

- Dostaliśmy wiadomość o rzekomym zamknięciu konta.

- Obiecano nam pieniądze w zamian za podanie swoich danych (tylko!).

- Dostaliśmy wiadomość o wygranej w loterii, w której nie bralismy udziału.

- Dostaliśmy wiadomość z prośbą o darowiznę. Często wykorzystuje się do tego wymyślone historie o chorobie dziecka.

Aby ustrzec się przed wyłudzeniem danych, pamiętaj!

- Zwracajmy uwagę na błędy ortograficzne i gramatyczne oraz poprawność językową.

- Nie używajmy starych przeglądarek pokroju Internet Explorera 6 i 7, które są często podatne na luki. Najlepiej korzystać z najnowszego oprogramowania.

- Banki oraz instytucje finansowe nigdy! nie wysyłają wiadomości z prośbą o podanie czy to loginu, hasła czy numeru karty kredytowej. Każda próba podszycia się pod takie instytucje powinna być zgłaszana odpowiednim osobom. Nie wysyłajmy również nikomu takich danych wiadomością elektroniczną.

- Banki i instytucje finansowe zawsze stosują protokół HTTPS tam, gdzie konieczne jest zalogowanie do systemu. Adres strony powinien się zaczynać na https:// na przykład https://www.mbank.com.pl

- Sprawdzajmy treści poczty elektronicznej. Jeśli nie znamy nadawcy a treść okazuje się podejrzana, typu „Kali jeść, Kali pić”, na pewno jest to próba oszustwa. Zwracajmy uwagę także na „odsyłacze” (hiperłącza – zamaskowane linki). Na jaką stronę prowadzi link możemy podejrzeć po najechaniu myszką na hiperłącze.

- Pamiętajmy, aby mieć aktualne oprogramowanie, w szczególności klientów poczty.

- Aby zminimalizować ryzyko, możemy używać OpenDNS

Najlepszą metodą uniknięcia oszustwa jest działanie prewencyjne:

- Pobierajmy oprogramowanie antywirusowe lub antyszpiegowskie tylko z zaufanego źródła. Najlepiej ze strony internetowej samego producenta.

- Aktualizujmy swoje oprogramowanie, najlepiej korzystając z automatycznych aktualizacji.

- Twórzmy silne hasła. Jeśli mamy problemy z zapamiętywaniem, skorzystajmy z dodatku do przeglądarek LastPass – to nie boli!

- Nie wyłączajmy zapory internetowej, co może skutkować zainfekowaniem komputera przez złośliwe oprogramowanie.

Podsumowanie

Phishing to bardzo popularna metoda wyłudzania danych. Stosowana jest ona coraz częściej i na coraz większą skalę. W dobie portali społecznościowych, akcje wyłudzenia danych podejmowane przez phisherów są stosowane na szeroką skalę. Pamiętajmy, że bank, sklep internetowy lub inna większa instytucja nie będzie prosiła nas o żadne dane osobowe, zwłaszcza poprzez pocztę elektroniczną. Aby się ustrzec przed utratą danych zastosujmy się do kroków opisanych stronę wcześniej. Dopilnujmy te, aby nasz system operacyjny, przeglądarka internetowa, klient pocztowy i oprogramowanie antywirusowe było zawsze aktualne. I pamiętajmy, że przed phisherami nie obroni nas nic lepiej, jak tylko zdrowy rozsądek.

Czy ten artykuł był pomocny?

Oceniono: 0 razy