BITB (Browser In The Browser) to zyskujący na popularności atak socjotechniczny polegający na oszukaniu użytkownika w taki sposób, aby podstawić w przeglądarce fałszywe okienko logowania SSO – tak zwane logowanie do wszystkich aplikacji. Single sign-on (SSO) umożliwia szybki dostęp do internetowych usług: e-mail, kalendarza, komunikatora, zdjęć, plików w chmurze i innych. Logowanie do takich aplikacji oferują między innymi Google oraz Microsoft.

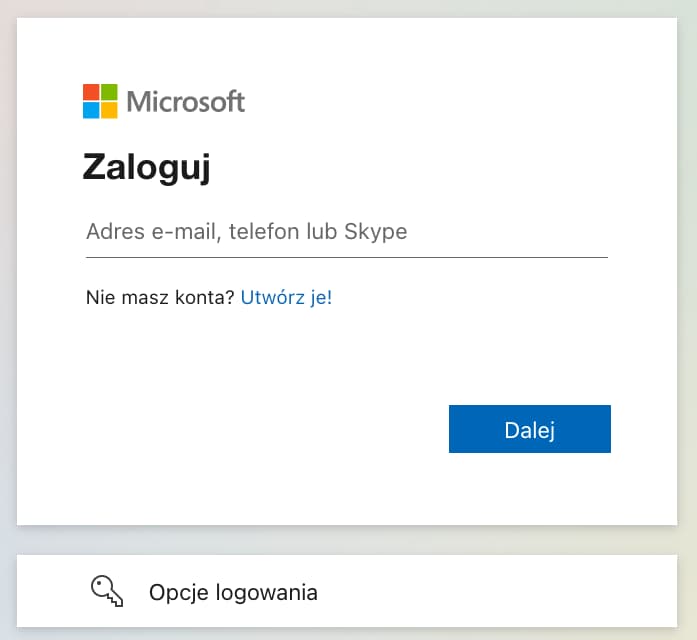

Jednokrotne logowanie SSO może wyglądać tak:

Czy rozpoznasz fałszywe okno logowania?

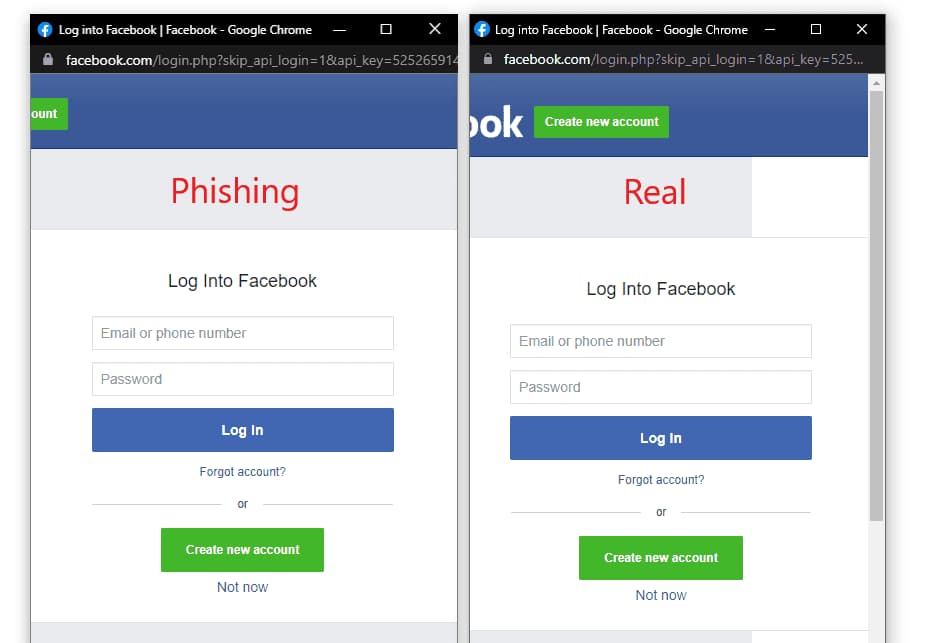

Na poniższym obrazku widać, jak wygląda fałszywe okno logowania w porównaniu do prawdziwego. Niewiele osób zauważy drobne różnice. Przygotowanie ataku polega na skopiowaniu prawdziwego wyglądu okna logowania przy użyciu HTML/CSS.

Fałszywe okienko logowania jest łączone z ramką *iframe* wskazującą na złośliwy serwer, na którym znajduje się strona phishingowa. Atak jest bardzo trudny do odróżnienia.

Połączenie HTML, CSS, JavaScript oraz JQuery sprawia, że fałszywe okno będzie „zachowywać się” jak prawdziwe. Zostaną odtworzone: wygląd, animacje wjeżdżania i zamykania, walidacja (poprawność) numeru telefonu itp.

7 kroków jak rozpoznać Browser In The Browser i jak się chronić?

1. Jednym ze sposobów wykrywania ataku BITB jest próba przeciągnięcia okna do krawędzi przeglądarki. Jeśli okno nie może wydostać się „poza przeglądarkę”, to najprawdopodobniej jest to fałszywe okno.

2. Istnieją pewne wizualne różnice w prawdziwym i fałszywym oknie logowania, ale są one bardzo trudne do rozpoznania w prawdziwym ataku.

3. Używaj menadżera haseł. Jeżeli używasz automatycznego uzupełniania loginów i haseł dla domeny np. facebook.com, to menadżer haseł nie podstawi loginu i hasła na fałszywej domenie facebook-12345.com (automatyczne uzupełnianie pól).

4. Stosuj zabezpieczenia anty-phishingowe! Programy antywirusowe, które mają funkcję deszyfrowania i skanowania ruchu SSL, mogą zablokować podobne ataki, więc jest to jescze jeden powód, aby używać oprogramowania ochronnego najwyższej klasy.

5. Tam, gdzie jest to możliwe, stosuj logowanie wieloskładnikowe. Jeśli usługa online to umożliwia, to używaj do logowania kluczy bezpieczeństwa i noś je przy sobie (wyższe modele obsługują technologię NFC, więc mogą współpracować ze smartfonami).

6. Rozważ wdrożenie w swojej firmie modelu Zero Trust Security dla logowania bez względu na protokół czy wspieranie technologii 2FA. Polskie rozwiązanie (przeczytaj recenzję) jest odporne na ataki phishingowe.

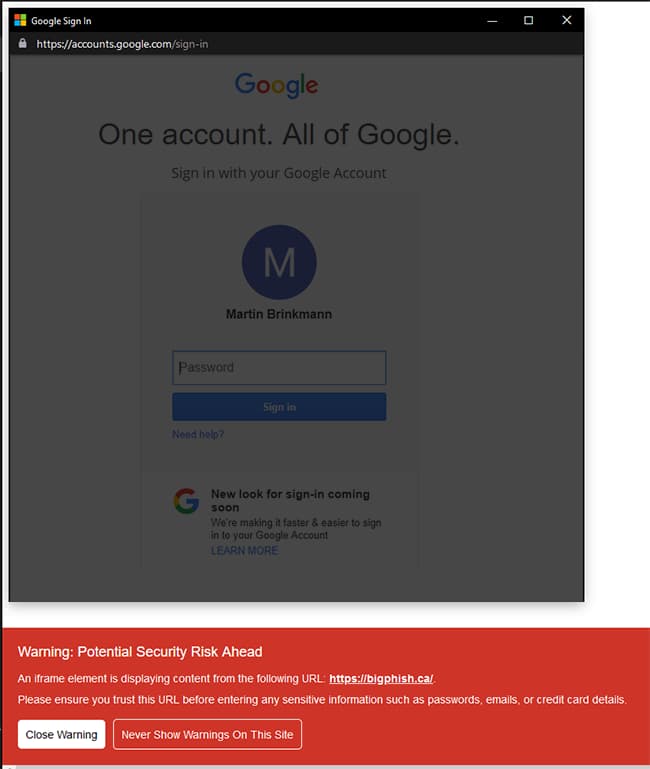

7. Dodatkowym zabezpieczeniem anty-phishingowym będzie wtyczka dla przeglądarek Mozilla, Google, Edge i Opera (w trakcie). Rozszerzenie „Enhanced iFrame Protection – Browser Extension” korzysta z ochrony anty-phishingowej Google dla wyskakujących okienek.

Na powyższym zrzucie ekranu witryna phishingowa ma osadzoną ramkę *iframe* w pojemniku DIV, który tak został dobrany, aby wyglądał jak prawdziwe okno przeglądarki (z fałszywym paskiem adresu URL accounts.google.com). W rzeczywistości domena strony phishingowej to bigphish.ca – rozszerzenie „Enhanced iFrame Protection – Browser Extension” wykryło szkodliwy element *iframe* i ostrzegło o ryzyku.

Przydatne linki:

- Przedstawienie ataku.

- Rozszerzenie do przeglądarek.

- Więcej informacji o logowaniu SSO od Google i od Microsoft.

Czy ten artykuł był pomocny?

Oceniono: 0 razy