System szpiegowski Pegasus jest rozwijany w Izraelu przez firmę NSO Group i systematycznie powraca na pierwsze strony mediów internetowych. Analizy nowych próbek czasami są tak zaawansowane technicznie, że sami badacze z elitarnego zespołu bezpieczeństwa Google Project Zero wypowiadają się o Pegasusie z niedowierzaniem – „to nieprawdopodobne, że coś takiego powstało w prywatnej firmie”.

Pegasus to bardzo zaawansowane narzędzie do szpiegowania ludzi, który korzystają z urządzeń mobilnych. Udane zainstalowanie agenta na smartfonie daje sposobność rządowym hakerom cichego inwigilowania wybranych osób. Malware potrafi świetnie się ukrywać, wykorzystywać mnóstwo exploitów i szyfrować komunikację z hakerem. Do wykradania informacji z telefonu wykorzystuje zarówno połączenia Wi-Fi, jak i sieć komórkową (2G, 3G, 4G, 5G). Z łatwością pokonuje zabezpieczenia mobilnego Chrome, Safari, wbudowanego klienta poczty, aplikacji Gmail, Facebooka, a także Twittera, w tym komunikatorów WhatsApp, Viber, Skype, WeChat i pewnie wielu innych. Pegasus potrafi też rejestrować wpisywane znaki (keylogger), robić zrzuty ekranu, nagrywać otoczenie przez mikrofon…

Analiza techniczna nowych próbek systemu Pegasus

„NSO zero-click iMessage exploit: Remote Code Execution” – tak brzmi nagłówek rozpoczynający techniczne opracowanie przygotowane przez ekspertów Google. Do analizy przyłożyły się kanadyjska firma Citizen Lab oraz Apple, które podzieliły się z Google próbkami exploita FORCEDENTRY.

Atak na urządzenia z systemem Android, iOS może rozpoczynać się od wiadomości phishingowej poprzez SMS (w dowolnym języku operatora instancji Pegasusa).

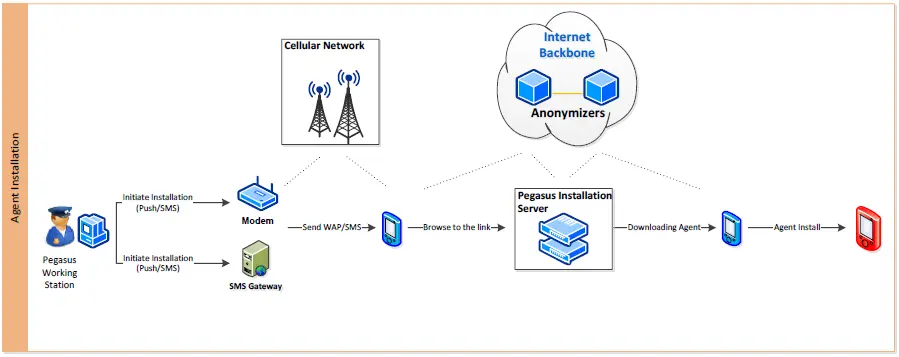

Natomiast architektura Pegasusa na ogół przyjmuje następujący schemat: operator systemu szpiegowskiego w danym państwie wykorzystuje liczne mechanizmy do zainfekowania wybranego numeru telefonu. Ofiara otrzymuje link z wiadomością*. Zainstalowany agent zgłasza swoją gotowość do systemu operatora.

*W pierwszych wersjach Pegasusa należało kliknąć w link, aby dokonać „cichej” instalacji. Kolejne wersje Pegasusa zostały na tyle rozwinięte, że eksperci z Google Project Zero mówią o całkowitym „zero-click exploit”. Bez jakiejkolwiek reakcji ofiary!

Za tak nieprawdopodobne działanie odpowiedzialny jest specjalny exploit, który wykorzystuje nieznaną dotąd lukę w aplikacji iMessage do obsługi wiadomości SMS/MMS na smartfonach i tabletach Apple.

Najnowszy opisywany exploit klasy „zero-click” nawet dla samych badaczy jest zdumiewający. Są oni zdziwieni, że coś takiego mogło powstać w prywatnej firmie. Techniczna analiza jest bardzo skomplikowana – składa się z opisów zapętlonych plików GIF, archaicznego algorytmu kompresji faksów z końca lat 90-tych oraz algorytmu Turinga.

Cały świat dowiedział się o exploitach Pegasusa

Pegasus zaszedł za skórę Amerykanom – Apple pozwało izraelskie NSO Group – twórcę ofensywnej broni cybernetycznej (wcześniej zrobił to także Facebook). Na biurokratyczną walkę Apple przeznaczyło 10 milionów dolarów. Mają też na asa w rękawie – NSO ma założonych kilka kont w chmurze iCloud, dlatego zaakceptowane warunki regulaminu chcą wykorzystać przeciwko agresorowi.

Sądzona firma na terenie USA będzie musiała zmierzyć się z surowym prawem amerykańskim, jednak sojusz militarny Stanów Zjednoczonych oraz Izraela może załagodzić międzynarodowe konsekwencje prawne. Czy tak się stanie, przekonamy się w kolejnych latach.

Co w zaistniałej sytuacji możemy zrobić jako obywatele? Bardzo ważne jest, aby nasze urządzenia mobilne były na bieżąco aktualizowane, chociaż może to być niemożliwe, ponieważ już topowe smartfony z Androidem po roku bądź dwóch latach nie dostają aktualizacji bezpieczeństwa. Uznawany dotąd za bezpieczny system iOS może nie sprostać najnowszym exploitom Pegasusa.