Zaczęło się od poinformowania przez ministra Dworczyka sprawującego od 19 grudnia 2017 roku funkcję szefa Kancelarii Prezesa Rady Ministrów. Michał Dworczyk oświadczył na Twitterze, że w związku z doniesieniami dotyczącymi włamania na jego skrzynkę e-mail i skrzynkę jego żony, a także na ich konta w mediach społecznościowych, poinformowane zostały stosowne służby państwowe. Sprawę analizuje Agencja Bezpieczeństwa Wewnętrznego.

Szczegóły zawarte w wykradzionej korespondencji są przez część mediów uznawane jako celowa dezinformacja – nowoczesna wojna na kłamstwa, trudne do potwierdzenia, jak i do zaprzeczenia, bo jeśli stanowią tajemnicę, nie mogą zostać ani zatwierdzone, ani zdementowane.

Punktem przewodnim niniejszej analizy jest inny obszar cyberbezpieczeństwa mający swoją przyczynę we włamaniu na konto ministra Dworczyka oraz członków jego rodziny. Wszystkie te informacje są publikowane na otwartej i jawnej grupie na koncie Telegram: https://t.me/poufnarozmowa. Do tej pory ujawnionych jest kilkadziesiąt plików oraz zdjęć – zrzutów ekranów z korespondencji mailowej ministra Michała Dworczyka wraz ze współpracującymi politykami wysokiego i niższego szczebla.

Oświadczenie ⤵️ pic.twitter.com/Vd8VRkeE2m

— Michał Dworczyk (@michaldworczyk) June 11, 2021

Wszystkie wycieki mają jeden, wspólny mianownik. Jest nim zatrważająca liczba przypadków używania skrzynki pocztowej w domenach @wp.pl i @gmail.com do prowadzenia niejawnych rozmów w kuluarowym języku. Według redakcji Fundacji AVLab dla Cyberbezpieczeństwa to poważny problem dla państwa, kiedy ujawniona zostaje skala ignorancji nowoczesnych możliwości przeprowadzania cyberwojny, jak i nieświadomości w odniesieniu do prywatności i bezpieczeństwa korespondencji oraz tajemnic państwowych.

Od października do lutego 2015 r. Michał Dworczyk przewodniczył sejmowej Komisji Łączności z Polakami za Granicą. W okresie od marca do grudnia 2017 roku pełnił funkcję sekretarza stanu w Ministerstwie Obrony Narodowej. Od 19 grudnia 2017 roku zajmuje stanowisko Kancelarii Prezesa Rady Ministrów.

Do jakich informacji mogą jeszcze dotrzeć włamywacze?

Tajemnica korespondencji została naruszona

Dzielenie się informacjami w sposób maksymalnie bezpieczny w ramach grup użytkowników darmowej poczty jest obarczone ryzykiem analizowania korespondencji przez algorytmy, a także członków zespołów firm analitycznych, którym te dane są przekazywane. Trzeba założyć, że akceptując regulamin darmowych usług GMail lub Outlook, przyjdzie za to oddać informacje zgromadzone w wiadomościach, w tym całą listę kontaktów oraz załączników.

Firmy takie jak Google, Microsoft, Yahoo, WP, Onet, Interia i Facebook gromadzą dane o swoich użytkownikach i często przekazują je partnerom, reklamodawcom. To prawda, że mamy przecież te wszystkie regulaminy i zgody na przetwarzanie danych, ale żeby je przeczytać i zrozumieć, co bez zatrudnienia prawnika jest prawie niemożliwe.

Prywatna korespondencja nie jest prywatna

W roku 2018 dziennikarze Wall Street Journal dotarli do informacji, które obwiniają Google o nierespektowanie prywatności użytkowników poczty GMail.

Za pomocą adresu e-mail użytkownik rejestruje się w innych usługach, które otrzymują uprawnienia do czytania skrzynki pocztowej. Jedną z podejrzanych firm była Return Path Inc., która zbierała dane dla reklamodawców, skanując skrzynki odbiorcze ponad dwóch milionów ludzi, którzy zarejestrowali się w jednej z darmowych aplikacji Return Path za pomocą konta Gmail, a także konta Outlook lub Yahoo.

Komputery używane do machine learningu zwykle skanowały około 100 milionów e-maili dziennie! W pewnym momencie „maszynowe czytanie” nie wystarczyło, dlatego pracownicy Return Path, aby lepiej nauczyć algorytmy analityki, mieli czytać około 8 000 wiadomości każdego dnia!

Jak jest teraz?

W polityce prywatności Google czytamy:

Podczas tworzenia konta Google przekazujesz nam swoje dane osobowe, które obejmują Twoje imię, nazwisko i hasło. Możesz też dodać do konta numer telefonu lub dane karty. Swoje dane możesz nam przekazywać nawet bez logowania się na konto Google – na przykład gdy podajesz adres e-mail, by otrzymywać informacje o naszych usługach.

Gromadzimy także treści, które tworzysz, przesyłasz, a nawet otrzymujesz od innych osób podczas korzystania z naszych usług. Obejmują one takie elementy, jak pisane i odbierane e-maile, zapisywane zdjęcia i filmy, tworzone dokumenty i arkusze kalkulacyjne oraz komentarze do filmów w YouTube.

Czy politycy na najwyższych stanowiskach w państwie są świadomi, że bez dodatkowego szyfrowania nie mogą zachować tajemnicy korespondencji?

Szczegóły zawarte w wykradzionej korespondencji są przez część mediów uznawane jako celowa dezinformacja – nowoczesna wojna na kłamstwa, trudne do potwierdzenia, jak i do zaprzeczenia, bo jeśli stanowią tajemnicę, nie mogą zostać ani zatwierdzone, ani zdementowane.

Punktem przewodnim niniejszej analizy jest inny obszar cyberbezpieczeństwa mający swoją przyczynę we włamaniu na konto ministra Dworczyka oraz członków jego rodziny. Wszystkie te informacje są publikowane na otwartej i jawnej grupie na koncie Telegram: https://t.me/poufnarozmowa. Do tej pory ujawnionych zostało kilkadziesiąt plików oraz zdjęć – zrzutów ekranów z listów elektronicznych ministra Michała Dworczyka korespondującego z politykami wysokiego i niższego szczebla.

„When you sync your Google accounts to Chrome, the data slurping doesn’t stop there. Information from other Google-owned products including its email service Gmail and Google search can be combined to form a scarily accurate picture” – @KateOflahertyhttps://t.co/gbo0amLQw6

— DuckDuckGo (@DuckDuckGo) June 9, 2021

Nie bez powodu w latach 2010-2016 firma Google co najmniej trzy razy została oskarżona o naruszenie amerykańskich przepisów dotyczących podsłuchiwania. W swojej obronie prawnej podkreślali, że ich polityka prywatności mówi wyraźnie o udostępnianiu informacji.

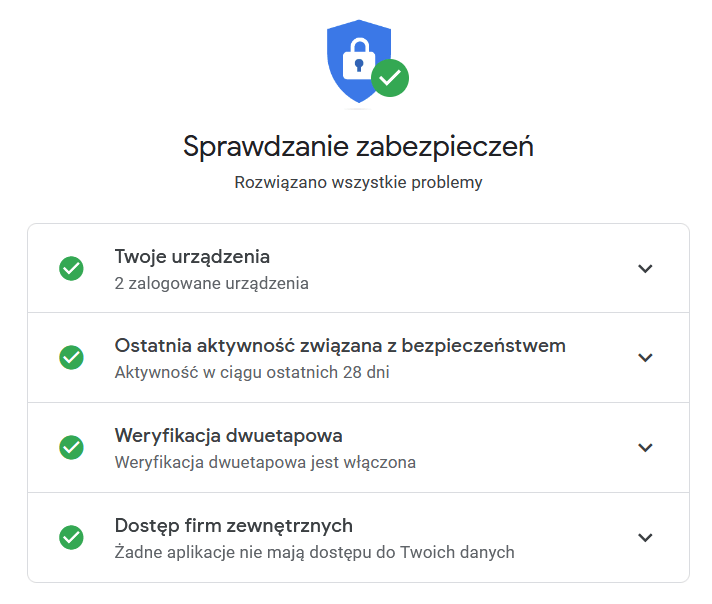

Obowiązkowo każdy użytkownika powinien odwiedzić stronę Security Check-up i sprawdzić, które aplikacje połączyły się z jego kontem Google.

Pozostań bezpiecznym!

Szyfrowanie korespondencji to niezbędne minimum profilaktyczne. Konta pocztowe powinny być chronione co najmniej dwuskładnikowym uwierzytelnieniem (2FA), a najlepiej ze wsparciem sprzętowego klucza, obsługującego protokół FIDO U2F.

Ponadto posłowie oraz członkowie ich rodzin powinni uczestniczyć w szkoleniach uświadamiających, aby poznać przykłady ataków bazujących na wiadomościach SMS i połączeniach telefonicznych. Ich urządzenia służbowe i prywatne powinny zostać ocenione pod kątem bezpieczeństwa przez odpowiednie służby.

Uświadamianie o cyberatakach i zagrożeniach to temat bardzo obszerny, jednak możemy wypunktować kilka najważniejszych i najłatwiejszych do zapamiętania lekcji:

- Trzeba nauczyć się rozpoznawać próby podszywania się pod instytucje publiczne i petentów.

- Zabezpieczać urządzenie przed kradzieżą z wykorzystaniem nowoczesnych technik logowania.

- Chronić aplikacje z dostępem do danych osobowych przed osobami postronnymi.

- Rozpoznawać złośliwe komponenty i uprawnienia aplikacji jeszcze przed zainstalowaniem.

- Korzystać z sieci W-Fi w urzędzie lub na jego terenie przyległym w bezpieczny sposób.

- Dowiedzieć się, dlaczego nie należy podawać haseł i loginów współpracownikom.

- Zdobyć podstawową wiedzę z zakresu szyfrowania dysków i plików.

- Poznać bezpieczne standardy korzystania z poczty.

- Zdobyć umiejętności pomocne w nowoczesnych sposobach logowania się do web-aplikacji i portali powstałych w ramach projektów rządowych rozbudowujących e-administrację publiczną.

- Mocno skupić się na wiedzy o uwierzytelnianiu wielopoziomowym m.in. weryfikacji dwuetapowej (nazywanej także 2FA) z wykorzystaniem aplikacji np. Google Authenticator albo fizycznych kluczy bezpieczeństwa.

- Poznać przykładowe ataki phishingowe, które uświadomią o zagrożeniach i skutkach cyberataków.

- Nauczyć się bezpiecznie wymieniać danymi ze współpracownikami.

- Dowiedzieć się na co zwracać uwagę wybierając oprogramowanie do dzielenia się plikami?

- Poznać cechy, które decydują o bezpiecznym komunikatorze i czy popularne komunikatory są naprawdę bezpieczne?

- Uświadomić sobie wady i zalety nowoczesnych rozwiązań do ochrony komputerów i smartfonów.

Jako specjaliści z branży testów oprogramowania do ochrony stacji roboczych i sieci, jesteśmy w stanie pokazać uczestnikom takiego szkolenia ciekawe materiały, niedostępne nigdzie indziej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy