Cyberprzestępcy atakują polski sektor edukacji i badań na potęgę. Przeciętna placówka tego typu odnotowała przeszło 2800 ataków tygodniowo (wliczając w to narzędzia i skrypty automatyzujące ataki). Polskie organizacje są atakowane częściej niż amerykańskie, natomiast najszybciej rosnącym zagrożeniem są ataki dla okupu – to wnioski z Półrocznego Raportu Bezpieczeństwa 2021 przygotowanego przez Check Point Software. Eksperci przewidują, że w kolejnym półroczu zaobserwowane trendy mogą się jeszcze umocnić, bowiem na całym świecie cyberataki wzrosły o blisko 30%, a hakerzy wciąż próbują wykorzystać pandemię i transformację cyfrową dla swoich niecnych celów.

Polska w raporcie Check Point: na celowniku sektor edukacji i badań

W pierwszym półroczu przeciętna polska organizacja atakowana była średnio ponad 500 razy tygodniowo! To częstotliwość wyższa niż w Stanach Zjednoczonych (443 ataki na organizację tygodniowo), które odnotowały 17% wzrost od stycznia 2021 roku. Najczęściej atakowanym był:

- polski sektor edukacji i badań (przeszło 2800 incydentów tygodniowo);

- w dalszej kolejności były to finanse i bankowość oraz sektor rządowy i militarny;

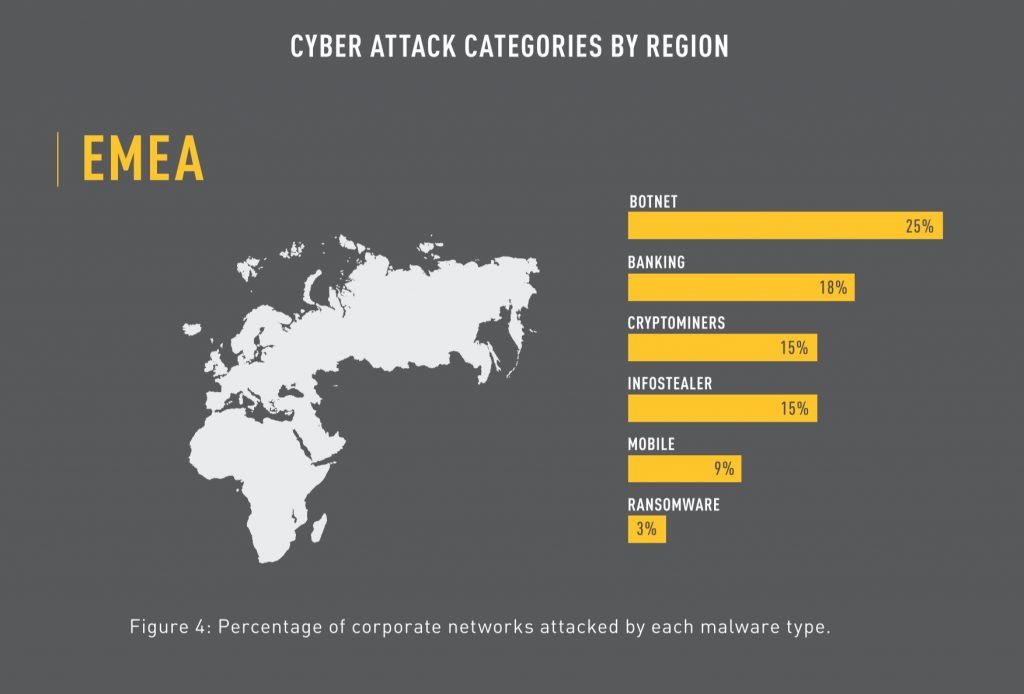

- w całym regionie EMEA (Europa, Bliski Wschód i Afryka) tygodniowa liczba ataków na organizację sięgnęła 777, co jest wynikiem o 36% wyższym niż pół roku temu;

- najgorzej sytuacja wygląda w regionie Azja-Pacyfik, gdzie przecięta organizacja doświadcza blisko 1340 incydentów bezpieczeństwa;

Trzy trendy, z którymi zmagali się w pierwszym półroczu specjaliści

Pierwszym zaobserwowanym trendem jest trwający wzrost ataków ransomware, w tym typu „potrójnego wymuszenia”. Eksperci ostrzegają, że w ciągu ostatnich 6 miesięcy liczba ataków dla okupu praktycznie się podwoiła (wzrost o 93%)! Co więcej, w najbardziej radykalnej formule, oprócz kradzieży poufnych danych od organizacji i grożenia ich publicznym ujawnieniem bez dokonania płatności, napastnicy atakują również klientów lub partnerów biznesowych firmy, która padła ofiarą cyberataku i żądają od nich okupu. Ten innowacyjny atak został nazwany przez Check Point jako „Triple Extortion”, czyli potrójne wymuszenie.

W pierwszym półroczu 2021 roku nasiliły się ataki w łańcuchu dostaw. Najgłośniejszym tego typu atakiem był SolarWinds, który wyróżnił się ze względu na swoją skalę i wpływ. Eksperci zwracają uwagę, że podobny wyrafinowany atak na łańcuch dostaw miał miejsce w kwietniu w przypadku Codecov, natomiast na początku lipca rosyjskojęzyczna grupa REvil shakowała Kaseya, co przyczyniło się do zaatakowania około 1000 przedsiębiorstw, głównie w Stanach Zjednoczonych.

W pierwszej połowie 2021 r. cyberprzestępcy nadal dostosowywali swoje praktyki, aby wykorzystywać przejście do pracy hybrydowej, celując w łańcuchy dostaw organizacji czy połączenia sieciowe z partnerami, aby osiągnąć maksymalne zakłócenia. W tym roku cyberataki nadal biją rekordy. Zaobserwowaliśmy potężny wzrost liczby ataków ransomware, z głośnymi incydentami, takimi jak Solarwinds, Colonial Pipeline, JBS czy Kayesa. Patrząc w przyszłość, organizacje powinny być świadome zagrożeń i upewnić się, że mają odpowiednie rozwiązania, zapobiegające większości ataków, w tym tych najbardziej zaawansowanym.

Komentuje Maya Horrowitz, wiceprezes ds. badań w firmie Check Point Software.

Zdaniem ekspertów „wojny ransomware” w drugiej połowie roku nadal będą się nasilać, pomimo zwiększonych inwestycji ze strony rządów i organów ścigania. Co więcej, trend potrójnych wymuszeń w atakach ransomware obejmuje teraz nie tylko pierwotną organizację docelową, ale także klientów, partnerów i dostawców ofiary. Mnoży to rzeczywiste ofiary każdego ataku i wymaga specjalnej strategii bezpieczeństwa.

W ciągu ostatnich dwóch lat analitycy Check Pointa zaobserwowali wzrost wykorzystania narzędzi do penetracji, takich jak Cobalt Strike i Bloodhound. Narzędzia te nie tylko stanowią prawdziwe wyzwanie z punktu widzenia wykrywania, ale także zapewniają hakerom dostęp do zaatakowanych sieci, umożliwiając im skanowanie i przewijanie do woli oraz bieżące dostosowywanie ataków. Ataki man-in-the-middle dalej mają umacniać swoją pozycję, będąc przedpolem dla dalszych „ataków celowanych”.

Czy można się uchronić przed rosnącym zagrożeniem?

Jak wskazują specjaliści Check Point Software, istnieje lista dobrych praktyk ograniczających szansę na skuteczny atak.

Przede wszystkim należy regularnie instalować uaktualnienia oraz łatki bezpieczeństwa. Najlepiej zezwolić programom na ich automatyczną aktualizację. Posiadając wartościowe dla nas dane, należy zainstalować oprogramowanie antywirusowe i antyransomware. Ochrona przed oprogramowaniem ransomware zwraca uwagę na wszelkie nietypowe działania, takie jak otwieranie i szyfrowanie dużej liczby plików, a w przypadku wykrycia podejrzanego zachowania może natychmiast zareagować i zapobiec ogromnym uszkodzeniom. Tego typu ataki nie zaczynają się jednak od samego ransomware.

Firmy i administracja publiczna powinny przyjąć strategię nastawioną na zapobieganie. Jeśli atak w jakikolwiek sposób przeniknie do urządzenia lub sieci firmowej, jest już za późno. Dlatego niezbędne jest korzystanie z zaawansowanych rozwiązań zapobiegania zagrożeniom, które powstrzymują nawet najbardziej zaawansowane ataki, a także zapobiegają zagrożeniom typu zero-day. W przypadku udanego ataku warto postawić na współpracę:

- Skontaktuj się z organami ścigania i krajowymi organami ds. cyberbezpieczeństwa.

- Nie wahaj się skontaktować z dedykowanym zespołem reagowania na incydenty firmy zajmującej się cyberbezpieczeństwem.

- Poinformuj pracowników o incydencie, w tym instrukcje postępowania w przypadku podejrzanego zachowania.

Zasadniczą kwestią ochrony — niezależnie czy w przypadku użytkowników indywidualnych, firm czy agencji rządowych — jest zawsze edukacja. Wiele cyberataków zaczyna się od ukierunkowanej wiadomości e-mail, która nie zawiera złośliwego oprogramowania, ale wykorzystuje socjotechnikę, aby nakłonić użytkownika do kliknięcia niebezpiecznego łącza. Umiejętność rozpoznawania sztuczek hakerów przez poszczególnych użytkowników jest zatem jednym z najważniejszych elementów zapobiegania zagrożeniom.

Czy ten artykuł był pomocny?

Oceniono: 0 razy