W drugiej połowie 2023 roku analitycy z Eset odkryli wiele kampanii AceCryptor wykorzystujących narzędzie zdalnego dostępu Remcos (RAT). Polska była najczęstszym celem – powstrzymano aż 26 000 prób infekcji szkodliwym oprogramowaniem. Przestępcy wykorzystywali przejęte konta do wysyłania wyjątkowo wiarygodnie wyglądającego spamu. Celem kampanii było uzyskanie danych uwierzytelniających przechowywanych w przeglądarkach lub klientach poczty e-mail, co otwierało możliwości dalszych ataków.

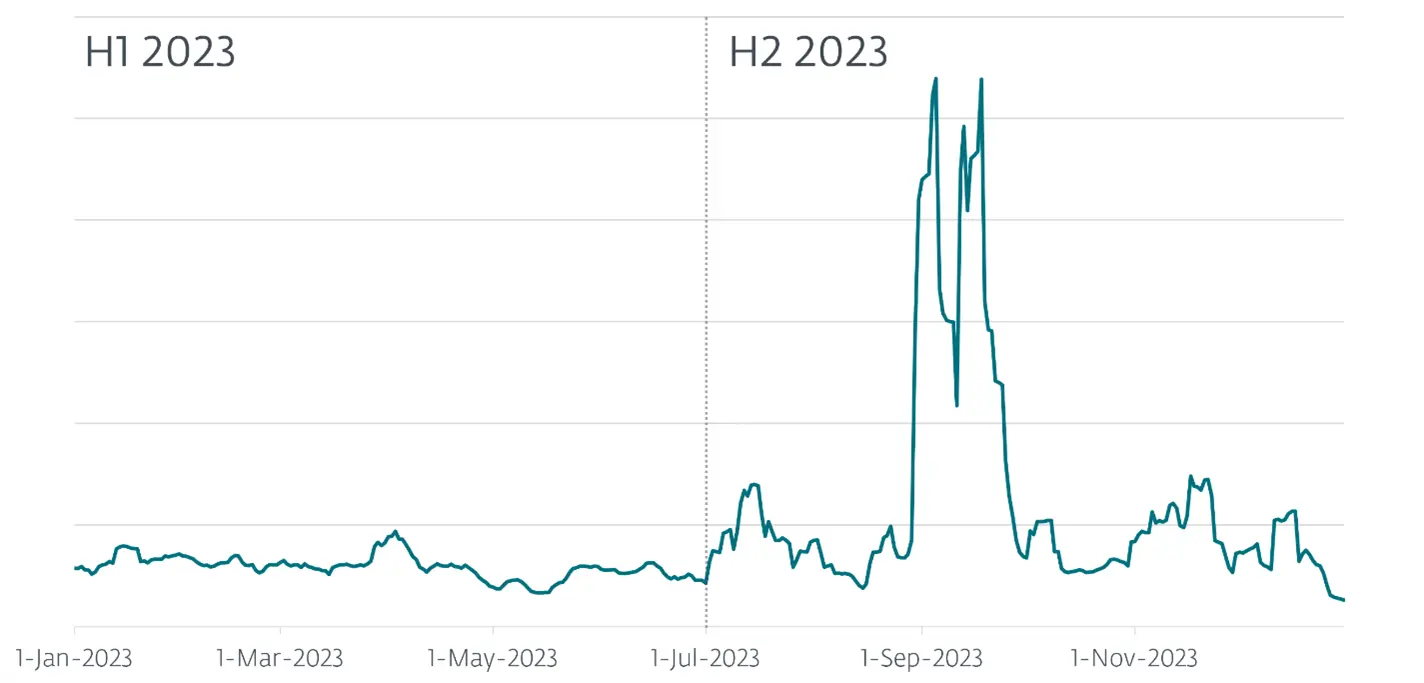

W drugiej połowie 2023 r. analitycy ESET zauważyli znaczącą zmianę w sposobie korzystania z AceCryptor. Nie tylko zaobserwowali i zablokowali ponad dwukrotnie więcej ataków niż w pierwszym półroczu, odkryli również, że Rescoms (znany również jako Remcos) zaczął używać AceCryptora. Zdecydowana większość próbek tego trojana zawierających AceCryptor została wykorzystana jako początkowy wektor kompromitacji w wielu kampaniach spamowych skierowanych do krajów europejskich, w tym Polski, Słowacji, Bułgarii i Serbii.

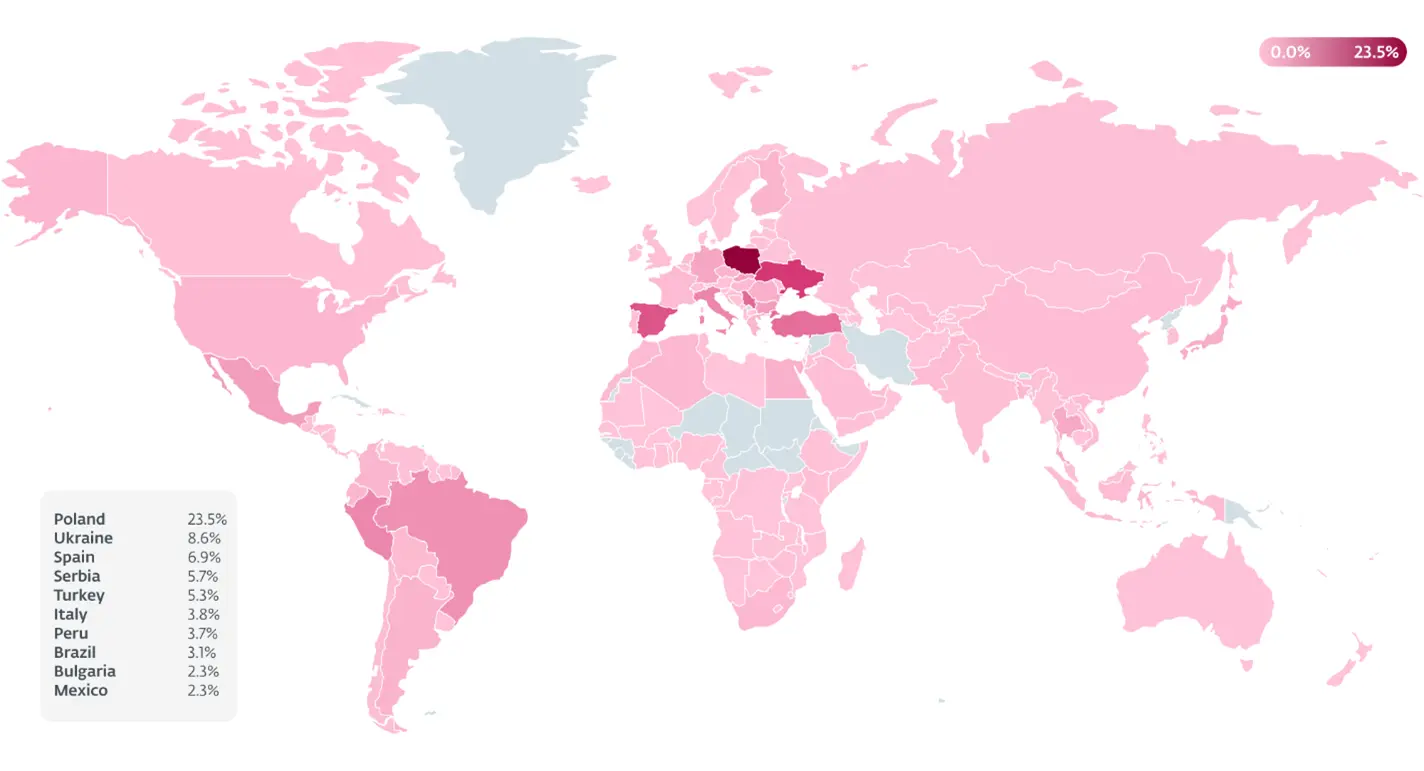

W pierwszej połowie 2023 r. krajami najbardziej dotkniętymi złośliwym oprogramowaniem, korzystającym z AceCryptor, były Peru, Meksyk, Egipt i Turcja. W Peru nastąpiło najwięcej, bo 47 700 prób infekcji złośliwym oprogramowaniem.

Kampanie spamowe Rescoms radykalnie zmieniły te statystyki w drugiej połowie roku. Złośliwe oprogramowanie zawierające AceCryptor zaatakowało głównie kraje europejskie. Zdecydowanie najbardziej dotkniętym krajem jest Polska, gdzie oprogramowanie Eset zapobiegło ponad 26 000 próbom ataków. Druga w kolejności jest Ukraina, a za nimi Hiszpania i Serbia.

Próbki AceCryptor w drugiej połowie 2023 roku często zawierały dwie rodziny złośliwego oprogramowania: Rescoms i SmokeLoader. W Ukrainie najczęściej pojawiał się SmokeLoader, a w Polsce, Słowacji, Bułgarii i Serbii Rescoms.

Kampanie w Polsce

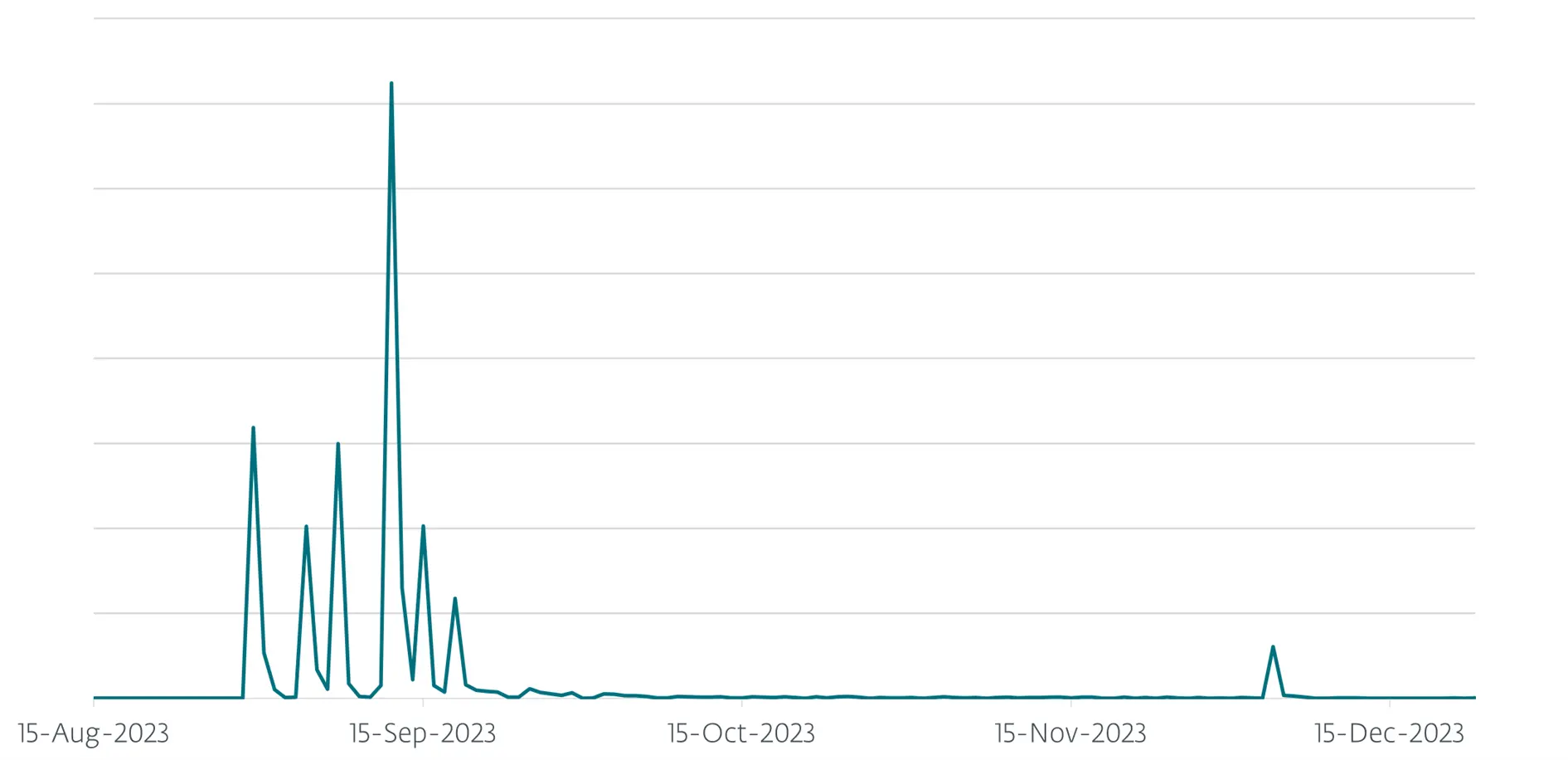

Eset zaobserwował osiem znaczących kampanii spamowych wymierzonych w Polskę. Jak widać na wykresie, większość z nich miała miejsce we wrześniu, ale kampanie trwały również w sierpniu i grudniu.

Wszystkie były wymierzone w polskie firmy, a wiadomości email miały bardzo podobne tematy dotyczące ofert B2B. Adresy email, z których wysyłany był spam, imitowały domeny prawdziwych firm. Atakujący używali różnych TLD, zmieniali literę w nazwie firmy lub kolejność słów w przypadku wielowyrazowej nazwy firmy (typosquatting).

Przestępcy przejmowali także istniejące służbowe konta poczty email, aby wysyłać z nich spam, który do złudzenia przypominał prawdziwe maile z ofertami. W ten sposób nawet jeśli potencjalna ofiara zwracała uwagę na standardowe sygnały ostrzegawcze w wiadomości email, mogła nie rozpoznać ataku.

Przestępcy wykonali imponujący research i wykorzystali istniejące nazwy polskich firm, a nawet wiarygodnie wyglądające stopki, nazwiska pracowników czy właścicieli oraz ich dane kontaktowe. W tej sposób, kiedy ofiara wyszukiwała nadawcę wiadomości np. w wyszukiwarce Google, odnajdowała prawdziwą osobę i była bardziej skłonna otworzyć załącznik zawierający złośliwe oprogramowanie.

Treść wiadomości spamowych w wielu przypadkach była dość rozbudowana. Tego typu wiadomości trzeba uznać za wyjątkowo niebezpieczne, ponieważ odbiegają od standardowych kampanii spamowych pełnych błędów gramatycznych i już na pierwszy rzut oka wyglądających podejrzanie.

Oto przykład takiego maila, który zawiera nawet komunikat z informacją o przetwarzaniu danych osobowych:

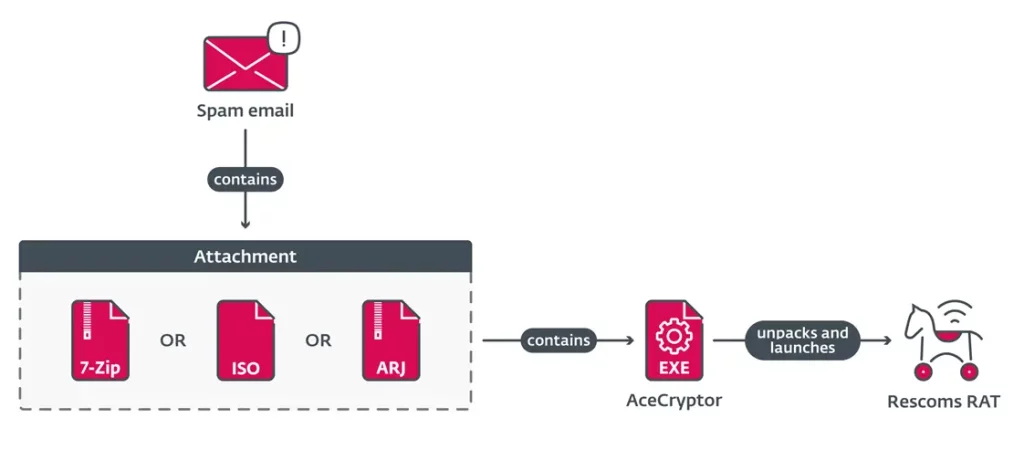

Załączniki we wszystkich kampaniach wyglądały dość podobnie. Wiadomości email zawierały załączone archiwum lub plik ISO o nazwie „oferta” lub „zapytanie”, w niektórych przypadkach wraz z numerem zamówienia. Załącznik zawierał plik wykonywalny AceCryptor, który rozpakowywał i uruchamiał Rescoms.

Na podstawie zachowania złośliwego oprogramowania ocenia się, że celem tych kampanii było uzyskanie danych uwierzytelniających z przeglądarki i klientów poczty email, a tym samym uzyskanie wstępnego dostępu do docelowych firm. Chociaż nie wiadomo, czy grupa cyberprzestępcza była bezpośrednio zainteresowana wykradanymi danymi uwierzytelniającymi, czy też zostałyby one później sprzedane innym groźnym podmiotom, pewne jest, że dostęp do nich otwiera możliwość dalszych ataków, zwłaszcza poprzez ransmoware.

Warto podkreślić, że Remcos RAT można kupić, dlatego wiele grup przestępczych wykorzystuje go w swoich operacjach. Kampanie te łączy nie tylko podobieństwo celów, struktura załączników, tekst wiadomości email oraz sztuczki i techniki stosowane w celu oszukania potencjalnych ofiar, ale także niektóre mniej oczywiste właściwości.

Więcej informacji na ten temat można znaleźć na anglojęzycznym blogu Eset. Podkreślamy też, że liczba infekcji w poszczególnych krajach jest uwarunkowana popularnością oprogramowania antywirusowego, na co należy brać poprawkę, analizując zasięg trojana.

Czy ten artykuł był pomocny?

Oceniono: 0 razy