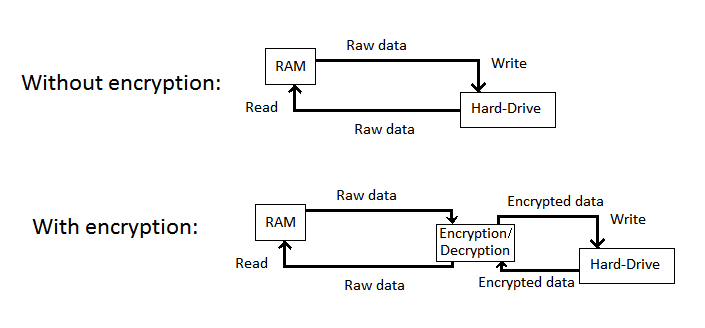

Szyfrowanie jest jedną z najlepszych metod ochrony danych, dostępną dla każdego. Proces ten wykorzystuje algorytmy do “przekształcania” informacji w zakodowaną postać. Aby rozszyfrować utajnione dane i przywrócić je do zwykłego stanu (czyli tego, który można odczytać), należy znać algorytm szyfrowania i prywatny klucz, którego użyliśmy.

Szyfrowanie pomaga zabezpieczyć wszystko to, co chcemy ukryć przed cyberprzestępcami, osobami postronnymi i internetowymi zagrożeniami. Jednocześnie jest to sposób na archiwizację dużych ilości danych i zabezpieczenie prywatnej komunikacji.

Znalezienie najlepszego oprogramowania szyfrującego, które zapewni odpowiednie bezpieczeństwo, może okazać się wymagającym zadaniem. Bezpłatne narzędzia szyfrujące są bardzo użyteczne w ukrywaniu informacji, ponieważ uniemożliwiają dostępu do nich osobom niepowołanym. Gorąco zachęcam do wykorzystywania szyfrowania w celu ochrony danych, bez względu na to, czy są one przechowywane lokalnie, na pendrive, czy wysyłane przez Internet.

Jakie jest najlepsze narzędzie do szyfrowania?

Zanim przejdziemy do najlepszych sposobów szyfrowania plików, muszę przypomnieć o znaczeniu, jakie ma korzystanie z silnych haseł. Podczas konfigurowania procesu szyfrowania zostaniemy poproszeni o wybranie hasła, które będzie działało jako klucz główny. A więc nasze zabezpieczenie jest tak dobre, jak stworzone hasło.

Te wskazówki pomogą w zarządzaniu hasłami i sprawią, że będą one trudne do złamania:

- Twórz unikalne hasła, które zawierają różne typy znaków, takie jak wielkie i małe litery oraz cyfry, i mające więcej niż 16 znaków. Istnieje łatwy sposob na sprawdzenie siły testowego hasła.

- Ze względów bezpieczeństwa nie należy przechowywać haseł w plikach tekstowych, arkuszach kalkulacyjnych lub w przeglądarkach.

- Nigdy należy stosować tego samego hasła dla więcej niż jednego konta.

- Nie wolno udostępniać haseł w wiadomościach e-mail, komunikatorach lub na innych platformach internetowych.

Wszystkie omówione poniżej programy były uruchamiane w maszynie wirtualnej. Obraz (bezpłatnej) 90-dniowej wersji systemu Windows 7 Enterprise został pobrany z oficjalnej strony firmy Microsoft.

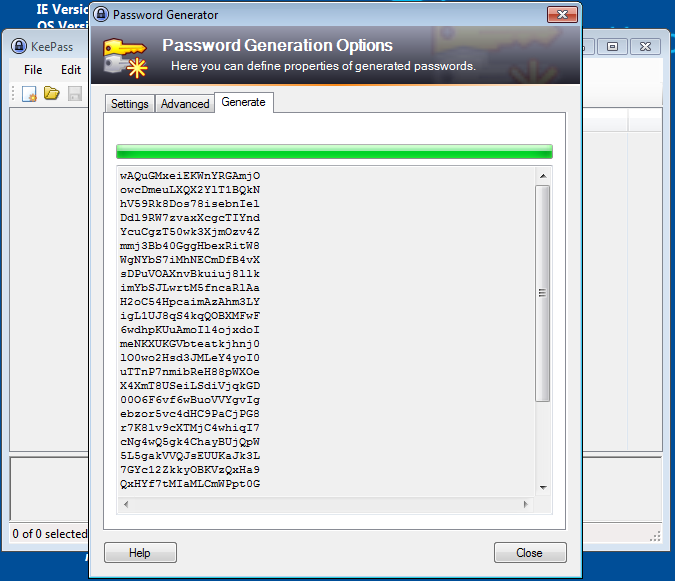

KeePass

KeePass jest zarówno menedżerem haseł, jak i ich generatorem. Za pomocą bezpłatnego oprogramowania, takiego jak ten, nie musimy już zapamiętywać, ani zapisywać skomplikowanych ciągów znaków.

KeePass jest łatwy w użyciu. Posiada rozszerzenia dla głównych przeglądarek internetowych (Mozilla Firefox i Google Chrome). Możemy też korzystać z aplikacji mobilnej, która jest dostępna dla Androida i iOS. Wspiera też auto-uzupełnianie pól loginu oraz hasła.

Narzędzie zachęca do ustawienia unikalnego i trudnego do złamania hasła, ale i zniechęca do ponownego użycia tego samego. Jeśli używamy tego samego poświadczenia do wielu kont, po prostu zaleca wybranie innego.

Alternatywą dla KeePass jest m.in. Kaspersky Password Manager, który w opcji darmowej pozwala zapamiętać 15 pozycji. To ograniczenie można obejść wykupując płatną wersję.

Bezpieczne zarządzanie hasłami może stać się znacznie łatwiejsze przy użyciu świetnego menadżera jakim jest KeePass, jeśli postępujemy zgodnie z instrukcjami zawartymi w tym przewodniku.

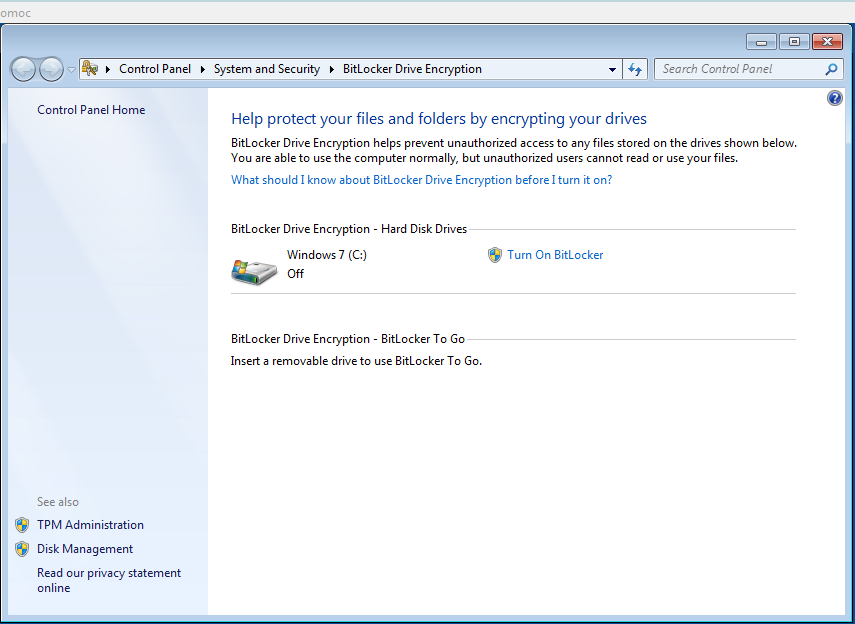

Szyfrowanie za pomocą BitLocker

Dostępnych jest wiele narzędzi szyfrujących, które można wykorzystać do lokalnego szyfrowania danych. Dla większości użytkowników najłatwiejszym sposobem szyfrowania plików lub całego dysku twardego jest użycie oprogramowania BitLocker firmy Microsoft, które można znaleźć w większości systemów operacyjnych Windows.

BitLocker to wbudowane narzędzie w najnowsze systemy operacyjne Windows (Windows 10, Windows 8 i Windows 7), które używa algorytmu AES (128 i 256-bit). Algorytm Advanced Encryption Standard został przetestowany i udoskonalony, i ze względu na wysoki poziom bezpieczeństwa oraz optymalizację, jest obecnie używany na całym świecie przez większość dostawców zabezpieczeń (także cyberprzestępców).

BitLocker jest łatwy w użyciu. Nie wymaga instalowania zewnętrznego oprogramowania, ale posiada pewne ograniczenia — jest dostępny dla „wyższych” wersji systemów Windows (Professional / Pro). Potrafi szyfrować cały dysk twardy i zabezpieczyć dostęp do danych za pomocą hasła jeszcze przed uruchomieniem systemu operacyjnego. Dzięki temu narzętdzie to możemy wykorzystać do zapobiegania naruszenia danych i ich ekstrakcji z dysku twardego. Dodatkowy opis dostępny jest w bazie Microsoft Developer Network.

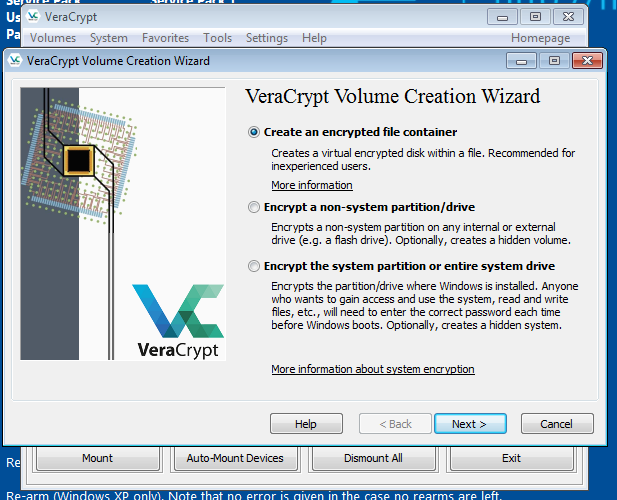

Szyfrowanie za pomocą VeraCrypt

VeraCrypt wspiera systemy Windows, macOS i Linux. Jeśli znamy TrueCrypt, które zostało wycofane w 2014 r., nie będziemy mieli problemu z używaniem tego programu.

VeraCrypt jest świetną alternatywą dla TrueCrypt i stale zyskuje ulepszenia oraz poprawki bezpieczeństwa. Początkujący użytkownicy powinni skorzystać z tego przewodnika. Program instaluje się domyślnie w języku angielskim, ale posiada też wsparcie dla języka polskiego.

Szyfrowanie za pomocą FileVault 2

W systemach macOS, podobnie jak narzędzia BitLocker i VeraCrypt, FileVault 2 wykorzystuje szyfrowanie XTS-AES-128 z 256-bitowym kluczem, aby zapobiec nieautoryzowanemu dostępowi do informacji na dysku startowym. Dodatkowe informacje dostępne są tutaj.

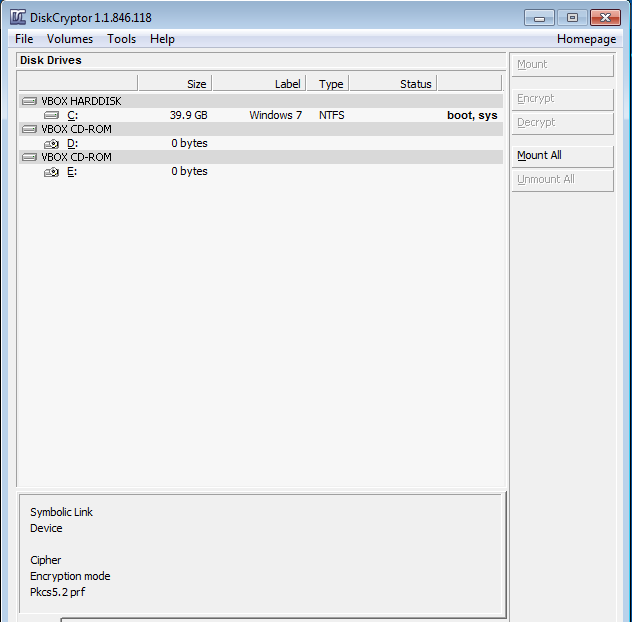

Szyfrowanie za pomocą DiskCryptor

Jest to kolejne darmowe oprogramowanie szyfrujące dla systemu Windows, którego możemy użyć do szyfrowania dysków wewnętrznych i zewnętrznych, w tym partycji systemowej, a nawet obrazów ISO. Narzędzie udostępnia wiele algorytmów szyfrowania, takich jak AES, Twofish i Serpent, a działanie programu jest bardzo łatwe w obsłudze.

DiskCryptor może być używane jako alternatywa dla TrueCrypta — instalacja jest banalna, ale wymaga ponownego uruchomienia komputera.

DiskCryptor potrafi szyfrować zewnętrzne dyski USB lub inne zamontowane urządzenia i kontenery magazynujące dane.

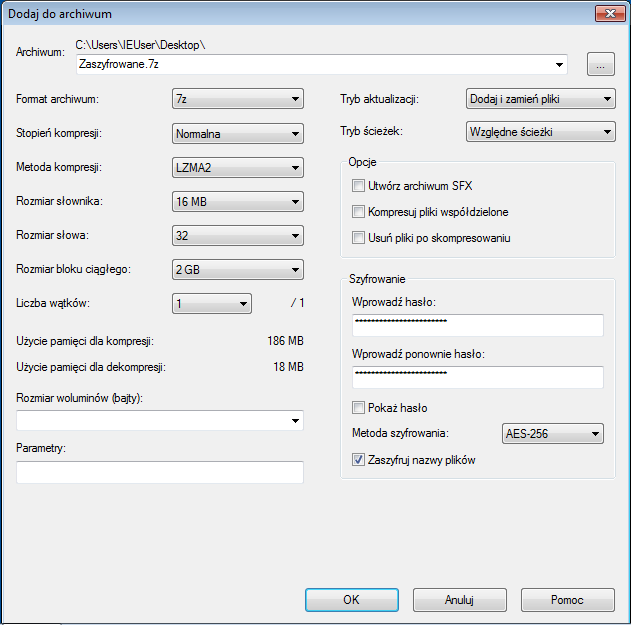

Szyfrowanie za pomocą 7-Zip

Wielu użytkowników nie jest zainteresowanych szyfrowaniem całego dysku twardego, lecz określonych plików lub dokumentów. 7-Zip to darmowe oprogramowanie szyfrujące z otwartym kodem źródłowym, wydajne i lekkie. Narzędzie jest w stanie wyodrębnić większość archiwów i wspiera silne szyfrowanie AES-256.

Program jest łatwy w obsłudze, używa jednego z najlepszych formatów kompresji i powinien być stosowany jako bezpłatna alternatywa dla WinRar.

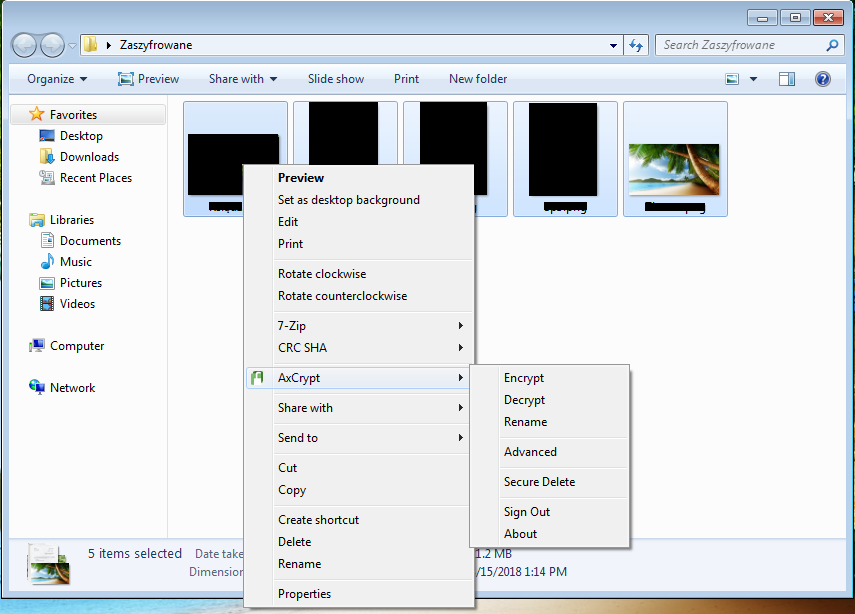

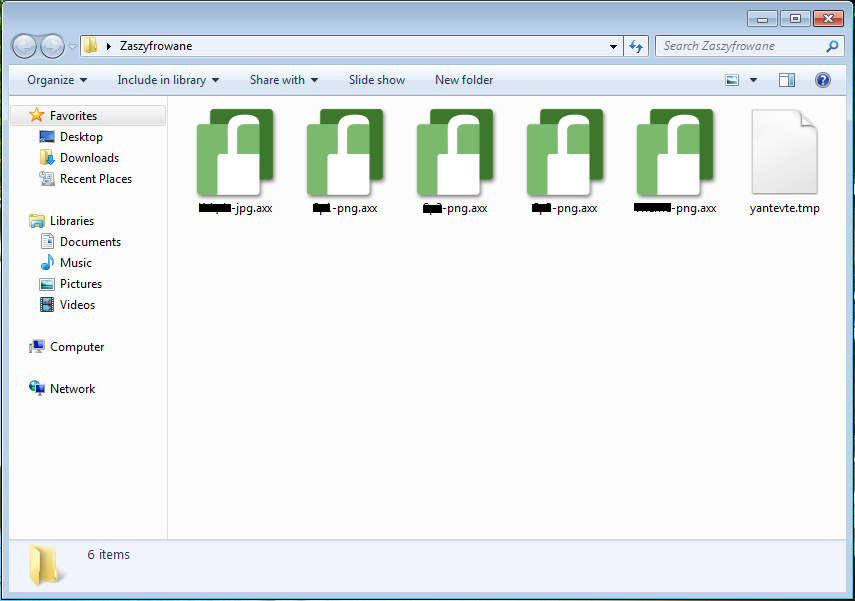

Szyfrowanie za pomocą AxCrypt

Podobnie jak 7-Zip, AxCrypt jest darmowym narzędziem open source dla Windows, które jest używane głównie do ochrony podstawowych plików przed działaniem użytkownika. Umożliwia szyfrowanie pliku, całego folderu lub grupy plików za pomocą jednego kliknięcia prawym przyciskiem myszy.

Głównym celem programu jest ochrona określonych plików, a nie całych dysków twardych, mimo że oferuje ochronę przed zaawansowanymi metodami crackowania.

Szyfrowanie za pomocą VPN

Jeszcze większe bezpieczeństwo (z przeglądarką Tor lub zwykłą) uzyskamy dzięki szyfrowaniu komunikacji na pomocą wirtualnej sieci prywatnej (VPN). Pamiętajmy jednak, że ideą VPN-ów było zapewnienie bezpieczeństwa przesyłanych danych, a nie anonimowości internautom.

Zwykle pracownicy, którzy pracują zdalnie, korzystają z sieci VPN w celu uzyskania dostępu do sieci prywatnej firmy. W ten sposób mogą bezpiecznie łączyć się z firmą lub przesyłać poufne dokumenty. Ale to nie oznacza, że VPN jest przeznaczony tylko dla użytkowników korporacyjnych. Zalecam używanie tego typu oprogramowania podczas łączenia się z otwartymi sieciami lub ze stronami o podwyższonym ryzyku operacyjnym (banki internetowe, systemy płatności, logowanie do państwowych systemów obywatelskich i inne). VPN to także doskonałe lekarstwo na ograniczenia, restrykcje nałożone na dany region geograficzny.

Zainteresowanych Czytelników sieciami VPN odsyłam do poprzedniego artykułu.

Jeśli proces instalacji i korzystania z VPN lub przeglądarki Tor jest dla kogoś zbyt trudny, to nadal możemy polegać na podstawowej ochronie prywatności: internetowym serwerze proxy. Korzystając z serwera proxy, możemy po prostu ukryć swój adres IP i surfować po Internecie „anonimowo”, uzyskując dostęp do różnych stron. Należy pamiętać, że serwer proxy nie oferuje kanału szyfrującego jak VPN i nie może ukrywać komunikacji online za pośrednictwem sieci, takiej jak Tor (ale możemy łączyć proxy z Torem). Rozwiązanie zapewnia podstawową ochronę przeglądania stron o niskim ryzyku.

Jak chronić dane za pomocą szyfrowania?

Aby chronić cenne informacje przed postronnymi osobami, szyfrowanie nie wystarczy. Żadne rozwiązanie bezpieczeństwa nie zapewnia całkowitej ochrony zasobów cyfrowych. Potrzebujemy wielu warstw zabezpieczeń, aby chronić informacje przed zagrożeniami z sieci, takimi jak ransomware, kradzieże danych, trojany bankowe.

Cyberprzestępcy znają wiele metod, których musimy unikać. Nieustannie pracują nad zmianą taktyki podczas ataków, więc należy stosować wszelkie niezbędne środki bezpieczeństwa.

Przypomnijmy jeszcze raz najważniejsze porady bezpieczeństwa:

- Aktualizujmy przeglądarkę i system operacyjny. Upewnijmy się, że w systemie są zainstalowane ich najnowsze wersje. Internetowi przestępcy rozpowszechniają złośliwe narzędzia, wykorzystując luki w zabezpieczeniach, aby uzyskać dostęp do systemu.

- Używajmy niezawodnego antywirusa od zaufanej firmy. Aby chronić nasz system przed najnowszymi zagrożeniami, oprogramowanie powinno zawierać mechanizm skanowania w czasie rzeczywistym. Gwarantuje to, że każde połączenie internetowe jest skanowane pod kątem zagrożeń. Zacznijmy od antywirusa, ale nie zapominajmy, że czasami to za mało.

- Bądźmy bardzo ostrożni podczas łączenia się z publicznymi sieciami bezprzewodowymi. Jedną z ulubionych metod wykorzystywanych przez przestępców do wykradania naszych poświadczeń jest używanie snifferów do uzyskiwania dostępu do danych wysyłanych przez niezabezpieczone sieci.

- Regularnie czytajmy informacje na portalach dotyczących bezpieczeństwa.

Myśląc o szyfrowaniu pamiętajmy o kompleksowości ochrony. Szyfrowanie to świetny i niezawodny sposób na zabezpieczenia danych przed cyberprzestępcami podczas przeglądania Internetu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy