Czytelnik, który jeszcze nie odwiedzał naszego, wyspecjalizowanego w bezpieczeństwie portalu, aż dotąd mógł być przekonanym, że wszystkie udostępnione przez komunikatory poufne dane są bezpieczne. Tymczasem, decydując się na jeden z dostępnych komunikatorów, trzeba pamiętać, że przesłane wiadomości są tak dobrze zabezpieczone przed odczytaniem, jak zabezpieczony jest telefon. Urządzenie drugiego rozmówcy musi być dobrze chronione. Poufne rozmowy najlepiej prowadzić z aktywną funkcją automatycznego kasowania wiadomości po wyznaczonym limicie czasu albo z opcją awaryjnego kodu, kasującego całą historię rozmów. W przeciwnym razie każda osoba postronna może mieć dostęp do historii rozmów i wszystkich danych zapisanych w telefonie, którejkolwiek ze stron konwersacji. Nie ważne jak dobrze dba się o prywatność. Smartfon odbiorcy musi być tak samo dobrze zabezpieczony, jak telefon nadawcy.

Dostęp do tajnej konwersacji można utracić na wiele sposobów. Do najczęstszych zalicza się kradzież urządzenia, naruszenie infrastruktury dostawcy serwera komunikatora, tymczasowe przekazanie odblokowanego telefonu np. w celu pokazania kilku zdjęć. Do pewnej części ludzi niezupełnie świadomych ryzyka musimy zaliczyć prominentnych polityków, dyrektorów spółek, menadżerów – osoby VIP. W kontaktach biznesowych zaufanie dwóch stron jest konieczne do budowania odpowiednich, długotrwałych relacji. Zabezpieczenie cyfrowe poufnych rozmów musi być realizowane przez obie strony, ponieważ z praktycznego punktu widzenia, nikt nie chce ryzykować ujawniania komunikacji obojętnie czyjej ze stron.

Tak wygląda teraźniejszość. W przyszłość nacisk na prywatność będzie jeszcze większy. Dlatego już teraz warto przyzwyczaić się do różnych metod utajniania rozmów.

Przedsiębiorstwa, mając klientów z terenów Unii Europejskiej, których dotyczą nowe przepisy ochrony danych osobowych (potoczni nazywane RODO) — powinny zadbać o szyfrowanie, które odgrywa istotną rolę w zaufaniu pomiędzy stronami i gwarantuje zgodność z dyrektywą. Chociaż używanie kryptografii nie jest obowiązkowe (ale jest zalecane), ponieważ RODO mówi o minimalizacji zbierania danych (gromadzeniu wyłącznie niezbędnej ilości danych do świadczenia usługi), przechowywaniu tych danych i reagowaniu na incydent wycieku, to jednym ze sposobów bronienia się przed konsekwencjami utraty danych (i zapukania do firmowych drzwi urzędnika Urzędu Ochrony Danych Osobowych) – jest wspomniane szyfrowanie łączności. Niektóre komunikatory mogą usuwać wiadomości po zdefiniowanym czasie np. kilku minut. W związku z tym konwersacja nigdzie nie będzie zapisana. A skoro czat nie będzie dostępny dla kogoś postronnego, możliwość wycieku nie istnieje. Relacje biznesowe będą utajnione i nigdy nie zostaną ujawnione przez stronę trzecią.

Praktyczne przypadki przejęcia danych z telefonów

W poniższym zestawieniu popularnych komunikatorów sporządzono listę możliwych sposobów przejęcia danych z komunikatorów. Połową sukcesu jest używanie szyfrowania, aby sprawić, że informacje zaszyfrowane będą niedostępne dla osób postronnych. Jeżeli dwa lub więcej urządzeń będzie komunikowało się za pośrednictwem (teoretycznie) bezpiecznego komunikatora, to historia rozmów będzie zapisana na każdym z tych urządzeń. Przejęcie kontroli nad którymkolwiek ze smartfonów może odtajnić rozmówców, a także informacje, jakie chcieli ukryć przed światem.

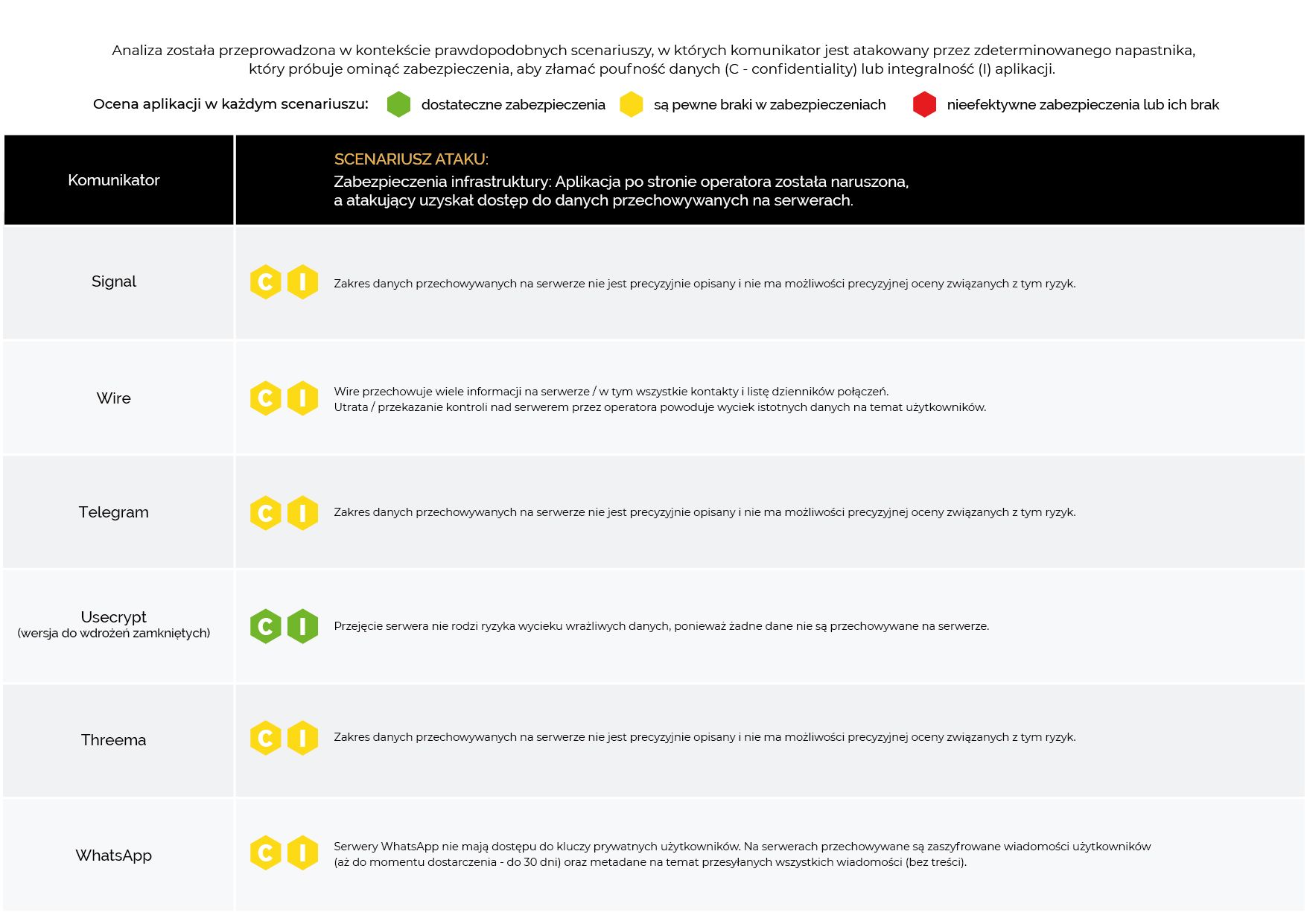

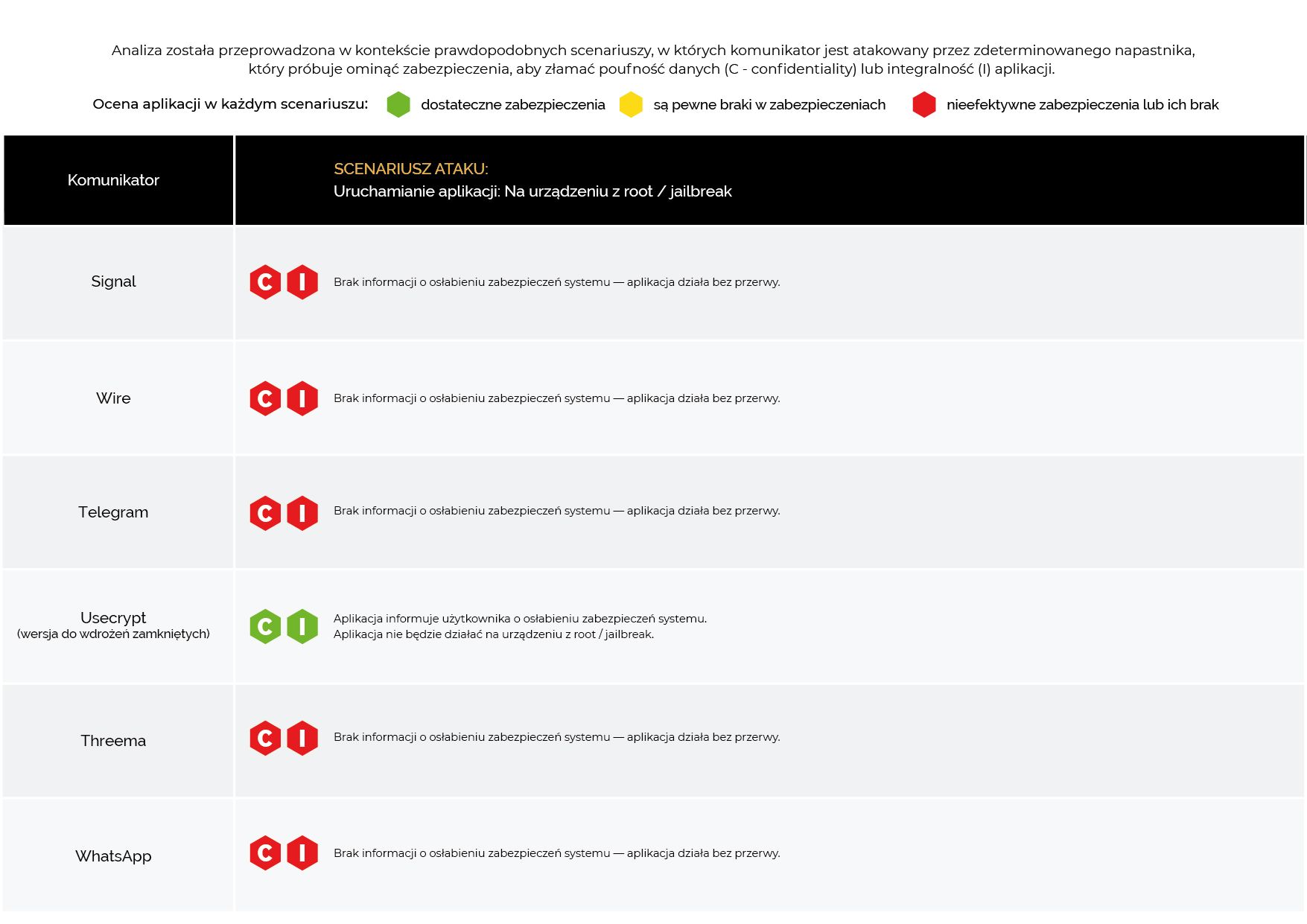

Sporządzone zestawienie komunikatorów Signal, Wire, Telegram, UseCrypt, Threema i WhatsApp dotyczy określonych ataków. Opisane poniżej scenariusze mogą zdarzyć się naprawdę. Nie narażając się na prawdziwy atak, już teraz można się przekonać, który komunikator jest najbezpieczniejszy — który działa zgodnie z oczekiwaniami poufności i integralności danych. Kluczem do sukcesu jest wszechstronność zabezpieczeń, dlatego doświadczenie pokazuje sześć koncepcji ataków.

1. Kradzież urządzenia: Urządzenie zostało przejęte przez nieznaną osobę np. w wyniku kradzieży albo zgubienia. Właściciel telefonu nie ma sposobu na interakcję z komunikatorem. Aktualny posiadacz urządzenia próbuje uzyskać dostęp do danych przechowywanych w komunikatorze (zakładamy, że telefon da się odblokować).

2. Wymuszanie dostępu do danych: Właściciel urządzenia jest zmuszony do wykonywania poleceń strony trzeciej, której celem jest uzyskanie dostępu do poufnych danych przechowywanych w aplikacji.

3. Anonimowość komunikacji IP: Tajność rozmów została naruszona przez dostawcę usług internetowych, który próbuje uzyskać dostęp do wymienianych wiadomości i metadanych.

4. Zabezpieczenia infrastruktury: Atakujący uzyskał dostęp do danych przechowywanych na serwerach operatora usługi komunikatora.

5. Przekazanie urządzenia: Tymczasowe użyczenie telefonu np. w celu pokazania zdjęcia. W tym scenariuszu osoba tymczasowo korzysta z urządzenia i próbuje uzyskać dostęp do poufnych danych przechowywanych w komunikatorze.

6. Uruchamianie komunikatora: konsekwencje uruchamiania komunikator na urządzeniu z root / jailbreak.

[ Kliknij, aby pobrać plik PDF ], łatwy do udostępnienia dalej

Jak interpretować to porównanie komunikatorów?

Należy zwrócić uwagę na domyślne ustawienia komunikatorów, mające bezpośrednie przełożenie na bezpieczeństwo rozmów. Wymaga się od osoby, która chce komunikować się bez narażania się na cyfrowe podsłuchy, minimum technicznej wiedzy o metodach inwigilowania. O wadach i zaletach mobilnego systemu operacyjnego. Podstaw znajomości działania komunikatorów i szyfrowania end-to-end. To wszystko jest trudne. Przeciętny VIP takiej wiedzy nie ma, dlatego nie jest świadomy, że domyślne zabezpieczenia większości komunikatorów nie są wystarczające.

Niektóre komunikatory nie mają odpowiednich opcji ochrony, aby w określonych scenariuszach zapewnić poufność rozmowy na ponadprzeciętnym poziomie. Sytuacja bardziej się komplikuje, jeżeli organizacja chciałaby wyposażyć grupę pracowników w jedno rozwiązanie ze zdalnym zarządzaniem administracyjnym. Na taką ewentualność są przygotowane właściwie tylko dwa komunikatory, UseCrypt i Threema, z tą różnicą, że UseCrypt umożliwia wdrożenie on-premise, przekazując instytucjom licencję na aplikację serwerową, instalowaną na ich infrastrukturze. Threema dla biznesu dostępny jest wyłącznie w chmurze ulokowanej w Szwajcarii.

Politycy na cenzurowanym?

Politycy z komunikatorów też korzystają. „Rzeczpospolita” wymienia Andrzeja Dudę oraz premiera Mateusza Morawieckiego jako użytkowników Vibera i WhatsAppa. Ze wspomnianego WhatsApp korzystają też m.in. Arkadiusz Mularczyk, Borys Budka, Władysław Kosiniak-Kamysz czy Sławomir Neumann. Z aplikacji Viber komunikują się Jacek Żalek, Bartosz Arłukowicz, Robert Biedroń. Z Telegrama Marcin Kierwiński i Stanisław Gawłowski Natomiast z Signal – Włodzimierz Czarzasty, Krzysztof Kwiatkowski i Marek Suski.

O niebezpiecznym komunikatorze WhatsApp popełniliśmy wiele artykułów. Do najgłośniejszego wycieku z WhatsAppa doszło w 2018 roku z udziałem adwokata Donalda Trumpa: Agencja rządowa FBI uzyskała dostęp do zaszyfrowanych danych, które znajdowały się na dwóch telefonach BlackBerry należących do Michaela Cohena, wieloletniego współpracownika i doradcy prawnego prezydenta Donalda Trumpa. Michael Cohen został oskarżony o to, że miał zapłacić Stormy Daniels 130 000 dolarów za milczenie w sprawie rzekomego romansu z Donaldem Trumpem. Szyfrowane rozmowy WhatsApp okazały się nieskuteczne, ponieważ FBI uzyskało fizyczny dostęp do telefonu.

To prawda, że szyfrowanie end-to-end pozwala odszyfrować wiadomość tylko i wyłącznie odbiorcy, ale pod takim warunkiem, że telefon jest dobrze zabezpieczony i nie dzieli się kluczem z serwerem dostawcy komunikatora. Na przykład analizowane komunikatory wspierają szyfrowanie end-to-end, ale nie gwarantują pełnego bezpieczeństwa. O tym, czy wiadomość będzie mogła odczytać strona trzecia, decydują pozostałe funkcje zaszyte w komunikatorze, jak np. awaryjne kasowanie historii rozmów.

Druga informacja o wycieku poufnych wiadomości prywatnych z iPhona i iPada prezydenta Ekwadoru jest bezpośrednim nawiązaniem do tzw. afery „INA Papers”. INA Papers to zbiór dokumentów opublikowanych w lutym 2019 roku rzekomo na temat działalność m.in. spółki INA Investment Corp. założonej przez brata ekwadorskiego prezydenta. Mówi się, że e-maile, połączenia telefoniczne i rachunki wydatków, łączą prezydenta Ekwadoru oraz jego rodzinę z korupcyjnymi transakcjami prania pieniędzy na zagranicznych rachunkach bankowych. Tej kompromitacji można było uniknąć, gdyby urzędnicy na szczeblu najwyższych władz używali oprogramowania szyfrującego maile.

W Polsce w 2018 roku posłowie Joanna Frydrych, Bożena Henczyca oraz Killion Munyama z Platformy Obywatelskiej przekonywali, że potrzebne są wytyczne, np. koordynatora służb specjalnych czy ABW, dotyczące tego, jak politycy powinni korzystać z komunikatorów — pisała „Rzeczpospolita”. Zdaniem polityków trzeba uczulić władze na te zagrożenia — czytamy w interpelacji poselskiej nr 27980.

Nie jest tajemnicą, że w najlepszej wierze wiele z najważniejszych osób w kraju korzysta z darmowych komunikatorów, nie mając świadomości zagrożeń z tego wynikających. Prowadząc korespondencję tekstową, a także rozmowy głosowe o wrażliwych, a często poufnych sprawach z punktu widzenia bezpieczeństwa państwa, ważni urzędnicy wysokiego szczebla nie zdają sobie sprawy, że nie są jedynymi dysponentami omawianych kwestii.

– czytamy w interpelacji: http://www.sejm.gov.pl/Sejm8.nsf/InterpelacjaTresc.xsp?key=B7BJMB

Lakoniczna odpowiedź ówczesnego Koordynatora Służb Specjalnych na interpelację poselską pozwala przypuszczać, że politycy nie są objęci szczególną opieką ze strony służb, co też pokazuje praktyka nierozsądnego używania źle zabezpieczonych komunikatorów przez władze państwowe:

W odpowiedzi na interpelację poselską nr 27980 Posła na Sejm RP Killiona Munyamy, Bożeny Henczycy i Joanny Frydrych w sprawie korzystania z bezpłatnych komunikatorów tekstowych informuję, że zasady ochrony informacji istotnych z punktu widzenia interesów państwa reguluje Ustawa z dnia 5 sierpnia 2010 roku o ochronie informacji niejawnych. Jednocześnie przypominam, że każda osoba posiadająca poświadczenie bezpieczeństwa osobowego przechodzi specjalne szkolenie z zakresu objętego regulacjami ww. Ustawy.

Na koniec zapewniam Państwa posłów, że służby specjalne nadzorowane przez Ministra Koordynatora Służb, a także służby nadzorowane przez MON i MSWiA na bieżąco wypełniają swoje obowiązki w zakresie ochrony informacji wrażliwych.

Z poważaniem,

Mariusz Kamiński

Minister – Członek Rady Ministrów

Koordynator Służb Specjalnych— źródło: http://www.sejm.gov.pl/Sejm8.nsf/InterpelacjaTresc.xsp?key=B7MJXX

Wdrożenia dla firm i użytkowników końcowych

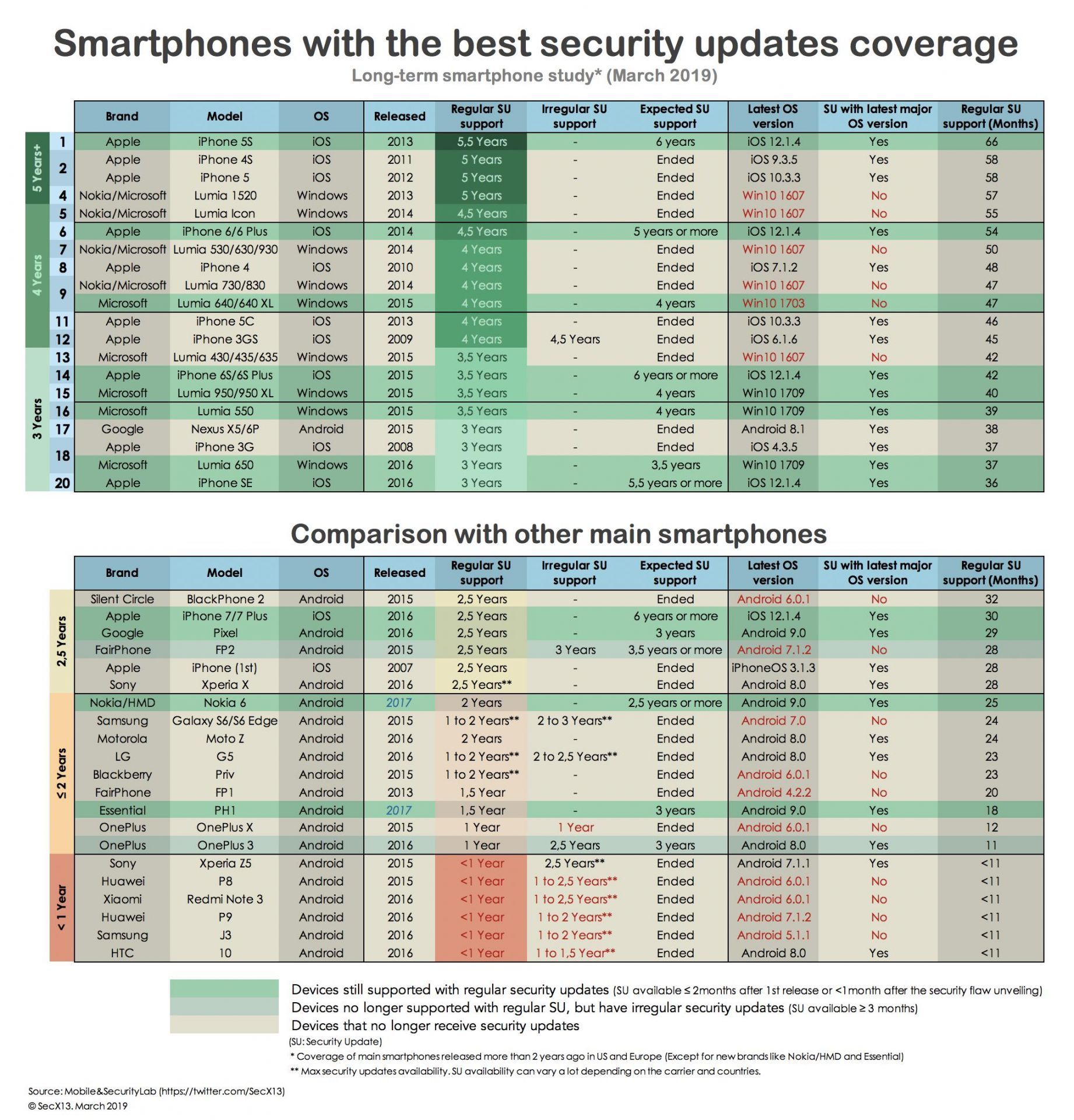

Decydując się na jeden z dostępnych komunikatorów trzeba pamiętać, że przesłane wiadomości są tak dobrze zabezpieczone jak telefon. Oznacza to, że zarówno telefon, jak i komunikator powinny być chronione hasłem dostępu i na bieżąco aktualizowane. W przeciwnym wypadku każda osoba postronna może mieć dostęp do historii rozmów i wszystkich danych zapisanych w telefonie. Warto posiłkować się porównaniem smartfonów i tabletów dotyczącym częstotliwości wydawania aktualizacji bezpieczeństwa dla nowych i starych urządzeń. To zestawienie zaświadcza o najbezpieczniejszym sprzęcie. Jest nim iPhone, iPad oraz urządzenia z Androidem AOSP (Android Open Source Project).

Na tle komunikatorów pod względem wszechstronnego bezpieczeństwa wyróżnia się UseCrypt, ponieważ:

- Pozwala na sprawdzenie istnienia przesłanek stwierdzających złamanie zabezpieczeń urządzenia, w tym wykonywania operacji w kontekście użytkownika uprzywilejowanego.

- Dokonuje weryfikacji wyłączności dostępu do newralgicznych zasobów urządzenia, takich jak np. mikrofon czy kamera.

- Wykrywa interakcje aplikacji trzecich pracujących w kontekście zwykłego użytkownika, jednak mających na celu pozyskanie danych poufnych. Przykładem takich aplikacji są np. popularne keyloggery dla systemu Android.

- Określa stan zabezpieczeń systemu operacyjnego i w przypadku istnienia aktualizacji pozwalających na eliminację znanych exploitów, przekazuje informację do użytkownika.

- Jest dostępny do wdrożeń firmowy bez udziału infrastruktury dostawcy oprogramowania. Dzięki temu instytucje mają pewność, że komunikator nie pozostawia żadnych śladów na serwerze dostawcy usługi.

Jeżeli mielibyśmy zarekomendować jakiś komunikator dla organizacji, to jest nim UseCrypt Messenger.

Jak dotąd nie przedstawiono żadnych informacji kompromitujących producenta UseCrypt ani użytkowników komunikatora. Nie doszło też do ani jednego przypadku ujawnienia tożsamości rozmówców albo kradzieży kontaktów, wiadomości, załączników, kluczy kryptograficznych. W dodatku UseCrypt jest dostępny do wdrożeń firmowych, co jest unikalną zaletą.

Z tego powodu rekomendujemy UseCrypt Messenger jako obecnie najbezpieczniejszy komunikator dla małych, średnich i dużych organizacji do grupowych rozmów głosowych oraz tekstowych. UseCrypt w wersji biznesowej może być zainstalowany w infrastrukturze firmowej, dlatego lokalny administrator usługi może dokładnie sprawdzać i kontrolować działanie komunikatora, a także wszelkie przepływające przez firmowy serwer metadane.

To bardzo ważne: Dla kogo jest UseCrypt?

UseCrypt jest skierowany do konkretnej grupy odbiorców, głównie profesjonalistów reprezentujących firmy i instytucje. O ile trudno jest przekonać znajomych, którzy korzystają z Messengera, Instagrama, WhatsAppa, Signal, aby płacili kilkadziesiąt złotych miesięcznie tylko za jedną aplikację, o tyle Usecrypt Messsenger zdaje się być rozwiązaniem dedykowanym przedsiębiorstwom, które szanują swoje dane operacyjne oraz swoich kontrahentów.

UseCrypt jest bezkonkurencyjny tam, gdzie wymaga się bezkompromisowej poufności i tajności rozmów, zarówno podczas transmisji rozmów jak i na urządzeniu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy