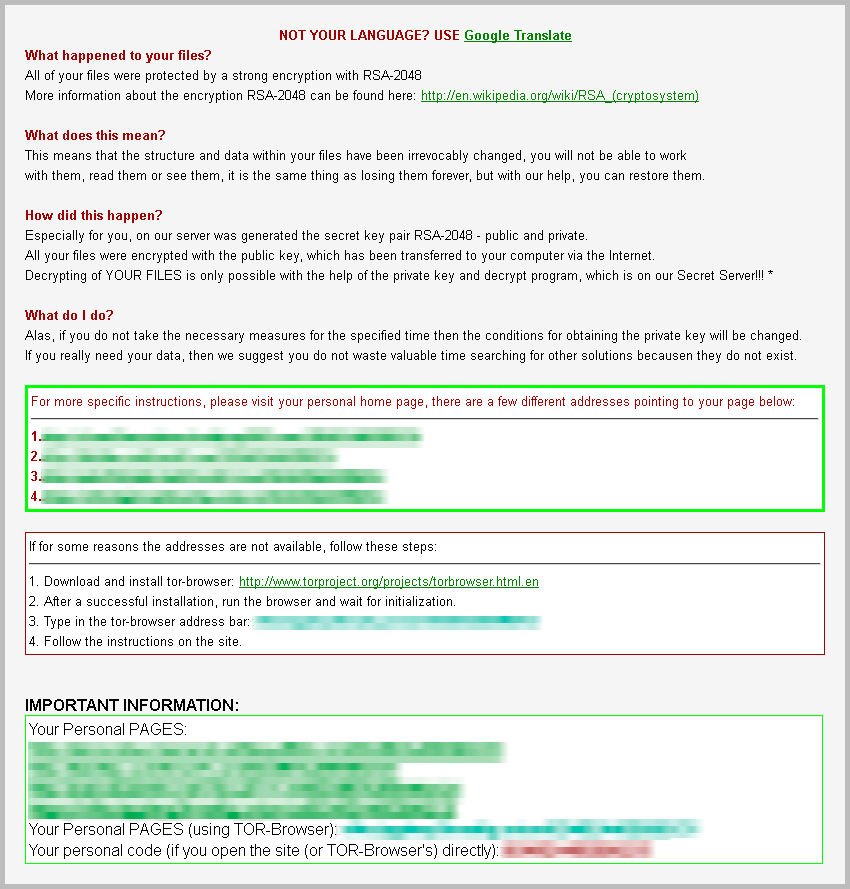

Większość dużych grup przestępczych przeprowadzających ataki za pośrednictwem oprogramowania ransomware, dokłada wielu starań, aby ich malware było postrzegane nad wyraz poważnie. Najgroźniejsi napastnicy pieczołowicie opracowują procedury szyfrowania w taki sposób, aby osoby zwalczające wirusy miały jak największe trudności ze stworzeniem narzędzia deszyfrującego. Jednak zdarzają się tacy, którzy próbują skorzystać z rozwiązań cieszących się renomą w środowisku hakerów.

Z informacji przedstawionych przez dział analityków złośliwego oprogramowania z firmy G Data wynika, że w ostatnim kwartale bieżącego roku pojawił się nowy trend. Wzrasta ilość nowych wariantów malware, z którego większość cechuje się niską jakością. To oznacza, że zawierają pewne luki, niepoprawne implementacje funkcji szyfrujących — zaszyfrowane pliki można rozszyfrować bez posługiwania się kluczem dostarczanym przez cyberprzestępców. Czasami, funkcje szyfrujące zastępowane są mechanizmami niszczenia plików bezpowrotnie. Ta druga opcja jest oczywiście o wiele gorsza dla zaatakowanego.

Osoby, które padały ofiarą ataku krypto-ransomware mogą próbować przywrócić pliki narzędziami opracowanymi przez firmę Emsisoft: https://decrypter.emsisoft.com

Ransomware open-source

Do najbardziej kuriozalnych wariantów jakie zostały stworzone to ransomware Hidden-Tear i powstałe na jego bazie ransomware Cryptear. Ta domiana szyfrującego oprogramowania bazuje na narzędziach open-source: „ransomware Hidden-Tear” lub jego następcy „EDA2”. Kody źródłowe zostały udostępnione na portalu GitHub przez Utku Sena, badacza bezpieczeństwa, ale po pewnym czasie zostały porzucone. Ich proces szyfrowania zawiera błędy, co sprawia, że pliki można deszyfrować bez klucza. Obecnie istnieje 28 potwierdzonych wariantów Crypteara i liczne niedokumentowane odmiany, które nie były na tyle istotne, aby zwrócić na siebie uwagę mediów.

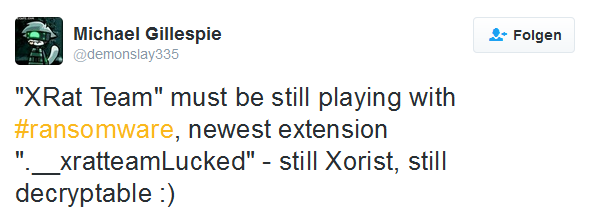

Inny ransomware typu open source, czyli „my-Little-Ransomware” jest kolejnym przykładem malwaru o bardzo niskiej jakości. W tzw. in-the-wild, czyli w „środowisku naturalnym” występuje również bardzo duża ilość wirusów typu ransomware, który nie mają nic wspólnego z open-source. Najnowsze odmiany to Stampado (brał udział w naszym teście na ochronę przeciwko zagrożeniom krypto-ransomware), wariant Xorist nazywany XRat, wariant wirusa Detox określany jako Crypt0, a także NoobCrypt. Wszystkie znane odmiany NoobCrypt posługują się ustalonym „zahardkodowanym” w kodzie wirusa kluczem szyfrowania.

Należące odmiany krypto-ransomware do rodziny Xorist RansomWare, takie jak XRat, wykorzystują XOR z ustalonym kluczem wielkości (w przeciwieństwie do szyfru z kluczem jednorazowym). Ten rodzaj szyfrowania jest podatny na analizę częstotliwości i łamanie zabezpieczeń za pomocą ataku z wybranym tekstem jawnym.

Open-source nie oznacza lepsze

Klucze Stampado można już od pierwszej dostępnej wersji deszyfrować posługując się atakami brute-force. Również najnowsze wersje nie stanowią pod tym względem żadnego wyjątku i istnieje możliwość ich rozszyfrowania w ten sam sposób.

Nie umiem programować, ale jestem przestępcą

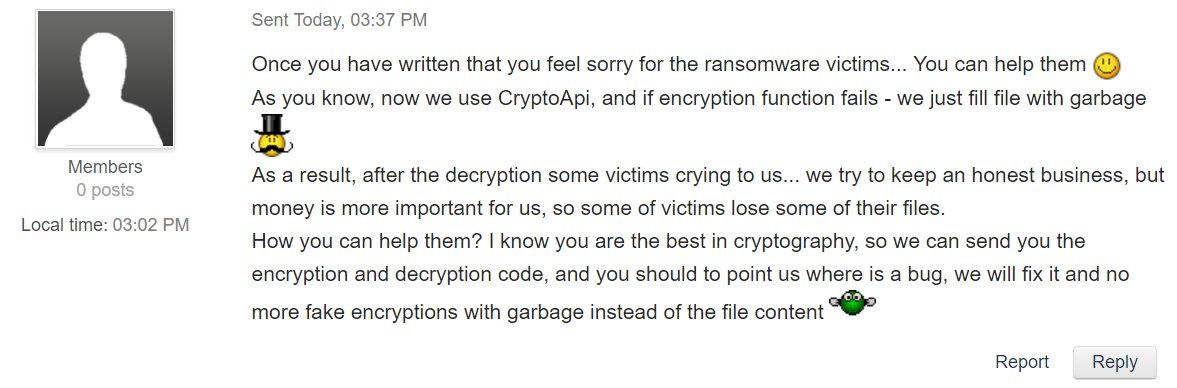

Szczytem braku profesjonalnego podejścia do działań przestępczych była niedawna sytuacja, gdzie pewien anonimowy użytkownik — najprawdopodobniej członek grupy przestępców z nie największym ilorazem inteligencji, porosił Fabiana Wosara, szefa działu bezpieczeństwa producenta Emsisoft, o prawidłową implementację funkcji szyfrującej w krypto-ransomware bazującym na funkcjach dostarczanych przez CryptoAPI od firmy Microsoft.

Wydaje się, że ransomware staje się coraz bardziej lukratywnym biznesem, bowiem bez większego wysiłku można stworzyć własny malware lub po prostu skopiować rozwiązania znanych grup cyberprzestępczych. Zresztą ci ostatni robią wszystko, aby panowało powszechne przekonanie, że odzyskiwanie zaszyfrowanych plików jest niemożliwe, a jedynym wyjściem jest zapłacenie okupu. Dlatego większość ofiar tego typu ataków nie szuka innych rozwiązań.

Projekty open source typu Hidden Tear / EDA2 otworzyły furtkę słabiej wykwalifikowanym hakerom, którzy tworzą wadliwy ransomware. Ale taka sytuacja ma swoje zalety, osoby poszkodowane zaczynają sobie zdawać sprawę z niedociągnięć w bezpłatnym kodzie szkodliwego oprogramowania i zaczynają we własnym zakresie szukać sposobów odzyskiwania danych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy