Jak skutecznie zabezpieczyć Windows 10, 11?

Utrzymanie bezpieczeństwa w całym dzisiejszym rozległym ekosystemie cyfrowym wymaga wysiłku całego zespołu. Sztuczna inteligencja i uczenie maszynowe na pewno pomogły w szybkim wykrywaniu zagrożeń i skutecznym reagowaniu. Jednak wszyscy wiemy, że najlepszą obroną nadal jest człowiek oraz lata doświadczenia w branży. Każdy z nas, od administratora na pierwszej linii frontu po CISO, wnosi unikalną perspektywę bezpieczeństwa, która pomaga osiągnąć wspólny cel w organizacji, jakim jest ochrona danych oraz informacji.

W związku z rosnącą powierzchnią zagrożeń w pracy zdalnej i hybrydowej, od specjalistów ds. bezpieczeństwa wymaga się, aby zabezpieczali więcej urządzeń, systemów i aplikacji za te same abo mniejsze budżety na cyberbezpieczeństwo. Zatem czy można w kilku krokach zwiększyć bezpieczeństwo systemów? Instalacja nawet nowoczesnego antywirusa i aktualizacja oprogramowania to istotne podstawy, lecz nie najważniejsze.

W tym poradniku wyjaśniamy, w jaki sposób zwiększyć szanse na skuteczną i prewencyjną obronę urządzeń przed złośliwym oprogramowaniem i exploitami. Niektóre poniższe zalecenia będą powszechnie znane, a inne nie. Poradnik zaczynamy od niezbędnych podstaw, czyli:

- Zaktualizuj system operacyjny, bo to jest najlepsze zabezpieczenie przed znanymi exploitami. System bez programów byłby bezużyteczny, dlatego np. pakiet biurowy lub przeglądarkę plików PDF utrzymuj wciąż aktualne. To najlepsza forma obrony przed szkodliwym oprogramowaniem wykorzystującym luki.

- Bazy wirusów programów antywirusowych aktualizują się automatycznie, ale już pliki antywirusa nie zawsze. Nie wstrzymuj aktualizacji agenta do nowszej wersji. Aktualizacje wprowadzają nowe funkcje, naprawiają bugi, kładą kłody pod nogi hakerom i autorom malware’u.

- Nie daj sobie wmówić, że praca na koncie z uprawnieniami administratora to jest coś normalnego. Edukuj pracowników, aby w pracy zdalnej, gdzie wykorzystują swoje urządzenia, korzystali z konta zwykłego użytkownika, a przy podnoszeniu uprawnień wpisywali hasło administratora (tak, jak robią to użytkownicy Linuksa i macOS).

- Skonfiguruj automatyczne wykonywanie kopii zapasowych. Ważne pliki możesz synchronizować z dowolną chmurą: NextCloud, Google Drive, Dropbox, Microsoft OneDrive, inne. Pamiętaj, aby dysk w chmurze posiadał system przywracania poprzednich wersji plików (na wypadek zaszyfrowania danych przez ransomware).

Zastosowanie się do powyższych porad zwiększy szansę na skuteczne odparcie zagrożenia i w razie awarii pozwoli przywrócić ważne dane na odratowanym bądź przeinstalowanym środowisku pracy.

Poznaj AppLocker dla Windows 10, 11

AppLocker autorstwa Microsoftu ogranicza uruchamianie aplikacji, skryptów, instalatorów bądź bibliotek DLL ze wskazanych lokalizacji poprzez nałożenie im ograniczeń. AppLocker dostępny jest od Windows 10 i aby z niego skorzystać, trzeba zainstalować wersję systemu Windows 10/11 Pro, Enterprise lub Windows 10/11 Education, a także Windows Server 2016 lub nowszy.

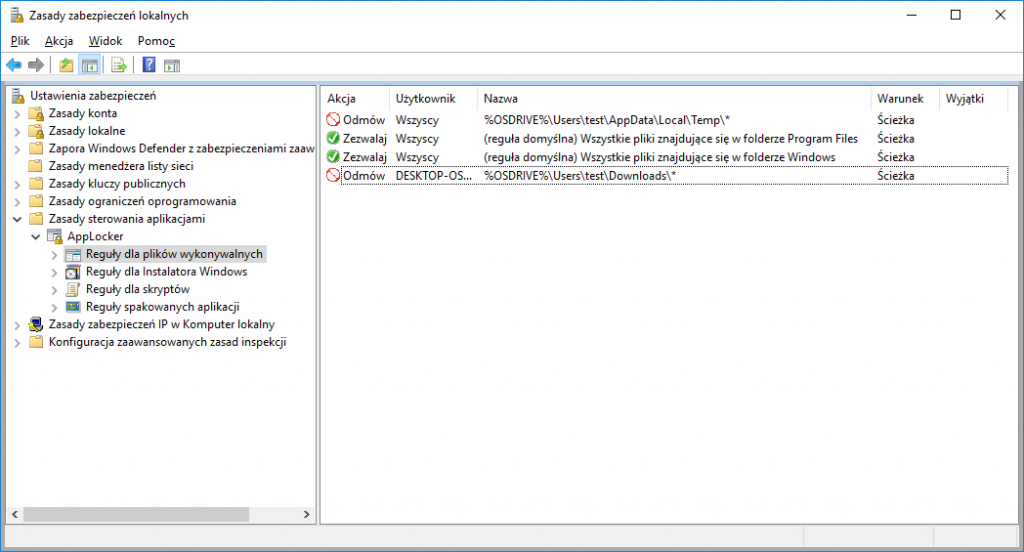

Przechodzimy do Zasady Zabezpieczeń Lokalnych -> Zasady Sterowania Aplikacjami -> AppLocker.

Po zdefiniowaniu reguł opartych np. na atrybutach plików możemy na przykład utworzyć regułę na podstawie atrybutu wydawcy, który pozostaje niezmienny we wszystkich aktualizacjach, albo możemy też utworzyć reguły dla określonej wersji pliku. Jest to przydatne, kiedy oprogramowanie automatycznie pobiera aktualizacje z Internetu — posiada podpis cyfrowy wydawcy, którym jest zawsze ten sam deweloper.

AppLocker to bardzo rozbudowane narzędzie do whitelisting’u, które dodatkowo umożliwia:

- Przypisywanie reguł do grupy zabezpieczeń lub wskazanego użytkownika.

- Tworzenie wyjątków od reguł, np. możliwe jest utworzenie reguły, która zezwala na uruchamianie wszystkich procesów w systemie Windows z wyjątkiem powershell.exe.

- Tworzenie reguł w modelu ochrony deny-by-default.

- Użycia trybu raportowania (audit only) do obserwowania zachowania systemu przed wprowadzeniem zmian w życie.

- Importowanie i eksportowanie reguł.

Na przykład do zwiększenia bezpieczeństwa komputerów pracowników blokujemy uruchamianie aplikacji i skryptów bez podpisu cyfrowego z pulpitu oraz z lokalizacji:

%userprofile%AppDataLocalTemp

%userprofile%AppDataLocalTemp*

%userprofile%AppDataLocalTemp**

%userprofile%Desktop*

Stosując się do zasady deny-by-default tworzymy specjalną regułę zezwalającą na uruchamianie programów wyłącznie z określonych folderów:

C:\Program Files (x86)\*

C:\Program Files\*

Kontrolując pliki wykonywalne (.exe i .com), skrypty (.js, .ps1, .vbs, .cmd i .bat), pliki Instalatora systemu Windows (.msi i .msp) oraz pliki DLL (.dll) drastycznie zwiększamy bezpieczeństwo organizacji. Za darmo. Nie ma najmniejszego powodu, aby komputer w dziale księgowości miał nieograniczone możliwości uruchamiania złośliwego kodu przez makrowirusy lub wirusy bezplikowe. Warto tworzyć reguły definiujące tylko te narzędzia i oprogramowanie, które są naprawdę potrzebne do pracy.

Darmowy HIDS (przeciwdziałanie włamaniom)

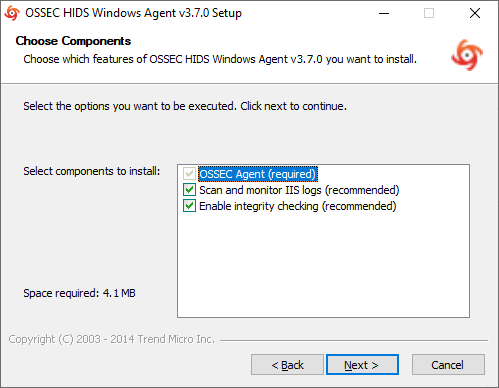

Systemy zapobiegania włamaniom (Host-Based Intrusion Detection System) są najczęściej spotykane w programach zabezpieczających pod postacią integralnej lub dedykowanej części do modułu zapory sieciowej. Organizacje nie muszą od razu decydować się na system SIEM. Takie praktyczne zastosowanie monitorowania logów systemowych, systemu plików i interfejsów sieciowych jest dostępne w darmowym rozwiązaniu OSSEC.

System OSSEC to aplikacja typu klient-serwer. Serwer dostępny jest wyłącznie na systemy Linux, z kolei klienty dostępne są np. na Solaris, AIX, HP-UX, BSD, Windows, Mac, VMware ESX, Linux (+ chmura Google, Amazon, Azure) i mogą monitorować zdarzenia systemowe za pomocą heurystyki i sygnatur zdarzeń.

OSSEC to wielka pomoc, która wymaga jedynie poświęcenia czasu na skonfigurowanie oraz późniejsze reagowanie w czasie rzeczywistym na incydenty. Finansowe, początkowe nakłady na bezpieczeństwo są w tym przypadku zerowe, ponieważ oprogramowanie jest darmowe nawet dla firm (dostępna jest wersja komercyjna, która zawiera więcej funkcji). Korzyści z wdrożenia OSSEC są znaczne:

- zainstalowany agent potrafi sprawdzać integralność plików i rejestru,

- wykrywać rootkity,

- monitorować logi systemowe i skanować ruch sieciowy pod kątem znanych ataków,

- pomaga wykrywać nieprawidłowości pod kątem zgodności z regulacją PCI DSS,

- pomaga przy tworzeniu i utrzymywaniu aktualnej bazy systemów i aplikacji (inwentaryzacja).

Wszystkie zdarzenia są przesyłane do centralnej konsoli. Wspierane są powiadomienia via e-mail, a także integracja z dowolnym komercyjnym rozwiązaniem SIEM. Dzięki OSSEC administratorzy będą wiedzieli wszystko o tym, co do tej pory działo się w sieci za ich plecami.

Szyfrowany VPN

Połączenia VPN odgrywają ważną rolę w bezpieczeństwie. VPN-y dzielimy na te w przeglądarce oraz w systemie operacyjnym. Zalecamy instalację klienta VPN w systemie, ponieważ szyfruje on cały ruch sieciowy. Rozszerzenie zainstalowane w przeglądarce (lub zintegrowane z przeglądarką, np. OperaVPN) zaszyfruje wyłącznie ruch przechodzący przez protokół HTTP/S na portach 80, 8080 i 443 — i w zależności od dostawcy VPN — połączenie będzie korzystało z serwerów DNS dostawcy VPN lub z zewnętrznego dostawcy, który dowie się, jakie strony odwiedza użytkownik. To kolejna pułapka czyhająca na nieroztropnych, którzy chcieliby ukryć się przed światem. VPN nie powstałoy do ochrony prywatności, ale do zwiększenia bezpieczeństwa przesyłanych informacji.

VPN chroni właściciela urządzenia przed nieostrożnością lub nieroztropnością podczas logowania się do usług internetowych, zapewnia mu dostęp do usługi online w firmie, zabezpiecza m.in. przed podatnościami protokołów Wi-Fi. Pozwala ominąć restrykcje nałożone na usługi albo strony internetowe.

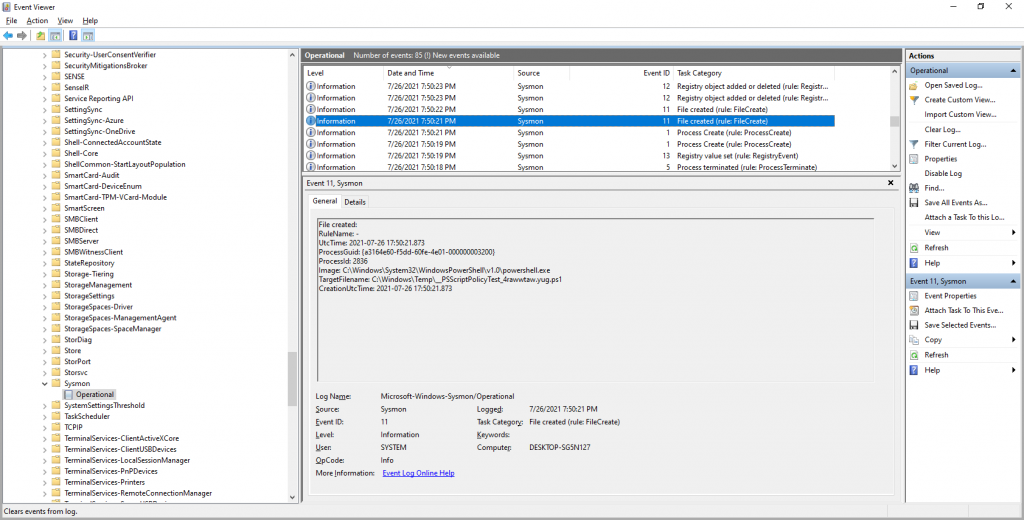

Monitorowanie logów dzięki Sysmon

Sysmon to kolejne narzędzie udostępniane za darmo do monitorowania logów systemowych. Organizacje muszą rozważyć, czy warto inwestować w droższe rozwiązania typu SIEM lub trudniejsze w konfiguracji, skoro za rogiem jest dostępny Sysmon.

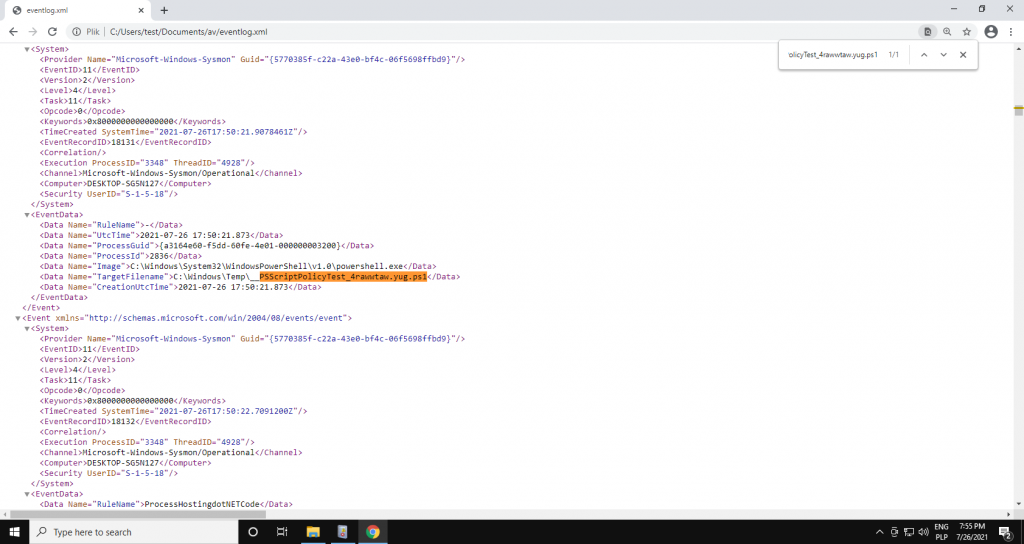

Sysmon wchodzi w skład narzędzi SysInternals od firmy Microsoft. Jego instalacja i wdrożenie jest banalne. W sieci są dostępne samouczki oraz predefiniowane konfiguracje zawierające zestawy reguł, które chcemy logować, tj. zmiany w procesach i plikach na dysku, komunikację sieciową, załadowane sterowniki i biblioteki, zmiany w rejestrze, porównywanie hashy plików, a także samą zmianę statusu działania usługi Sysmon (np. spowodowaną awarią lub działaniem malware).

Instalacja Sysmon sprowadza się do wydania w CMD jednego polecenia:

>Sysmon64.exe -i System Monitor v8.00 - System activity monitor Copyright (C) 2014-2018 Mark Russinovich and Thomas Garnier Sysinternals - www.sysinternals.com Sysmon64 installed. SysmonDrv installed. Starting SysmonDrv. SysmonDrv started. Starting Sysmon64.. Sysmon64 started.

Aby załadować lub zaimportować zmienione reguły wystarczy raz jeszcze uruchomić w konsoli plik i wskazać XML konfiguracyjny:

>Sysmon64.exe -c sysmonconfig-export.xml

Plik XML zawiera zrozumiałą konfigurację, którą możemy stworzyć od nowa lub edytować tę istniejącą. W tym samym pliku konfiguracyjnym możemy tworzyć jednakowo reguły z wyjątkami wykluczającymi proces, pliki, klucze itp. oraz wyjątki zawierające interesujące nas pozycje. Na przykład do monitorowania wszystkiego, co będzie powiązane z procesem powershell.exe, dodajemy regułę:

<Image condition="contain">powershell.exe</Image>

Po skonfigurowaniu Sysmona wszystkie zmiany w systemie Windows zapisywane są w Windows Event (Podgląd Zdarzeń) w drzewie Aplikacje i Usługi -> Microsoft -> Windows -> Sysmon. Logi mogą być eksportowane w czasie rzeczywistym do innego narzędzia, np. Splunk lub Elk, gdzie tak naprawdę zyskujemy darmową platformę EDR reagowania na incydenty.

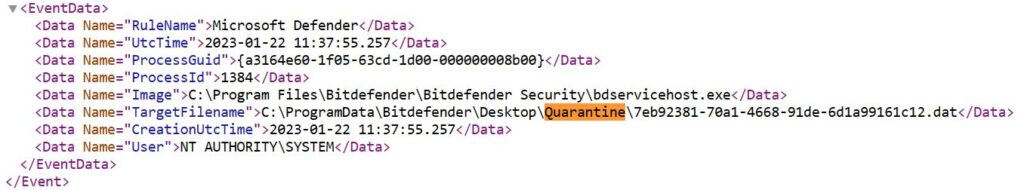

W testach Advanced In The Wild Malware Test wykorzystujemy właśnie Sysmon do monitorowania aktywności malware w systemie oraz do śledzenia reakcji testowanych programów na te zagrożenia. Poniżej przykład przenoszonego zagrożenia do kwarantanny przez oprogramowanie ochronne (Uwaga! Wymaga modyfikacji tzw. wysokości sterownika — patrz Metodologia).

Sysmon to także narzędzie dobrze znane autorom szkodliwego oprogramowania, którzy wiedzą, jak wykryć działające usługi oraz jak rozpoznać Sysmon uruchomionego w tle. Bardziej zaawansowana konfiguracja zakłada utwardzenie ustawień oraz zmianę nazw instalowanych usług i sterownika Sysmon, które malware z łatwością mogłoby wykryć lub zatrzymać. Dlatego istotne jest, aby logi ze stacji roboczych były wysyłane do zewnętrznej konsoli w czasie rzeczywistym w środowisku biznesowym (na wypadek zatrzymania usługi).

Sysmon to dobra i darmowa alternatywa rozwiązań typu EDR. Trzeba jednak pamiętać, że oprogramowanie nie posiada żadnych cech antywirusa — potrafi wyłącznie zapisywać logi oraz wskazywać statyczne reguły detekcji (jeżeli plik konfiguracyjny je zawiera).

Nakładamy ograniczenia na Powershell

Powershell to bardzo potężne narzędzie w rękach administratora i hakera, ale rzadko kiedy korzysta z niego księgowa lub zwykły użytkownik. To właśnie Powershell pozwala zdalnie zarządzać maszynami w większej organizacji, ale daje też niemal nieograniczone możliwości napastnikowi.

W standardowych sytuacjach przestępcy korzystają z około 50 najczęściej wykonywalnych poleceń w Powrshell, w tym do aktywowania bezplikowego szkodliwego oprogramowania, które jest trudniejsze do wykrycia. Detekcja tych skryptów jest tym bardziej problematyczna, jeżeli złośliwy kod jest wykonywany przez systemowy interpreter Powershell. Dzięki tej metodzie czasami możliwe jest zainfekowanie komputera bez podniesienia alarmu przez program zabezpieczający.

W Windows 10 i 11 Powershell umożliwia zainstalowanie WSL i uruchamianie poleceń linuksowych. Funkcja WSL (Windows Subsystem for Linux) sprawia, że popularny terminal bash jest dostępny dla użytkowników systemu Windows 10 i 11. Działanie szkodliwego oprogramowania w koncepcji hybrydowej może otworzyć nowe drzwi dla cyberprzestępców. Według wielu ekspertów zagrożenie bashware powinno być poważnym ostrzeżeniem, ponieważ otwiera możliwości do ominięcia zabezpieczeń produktów ochronnych firm trzecich i Microsoftu.

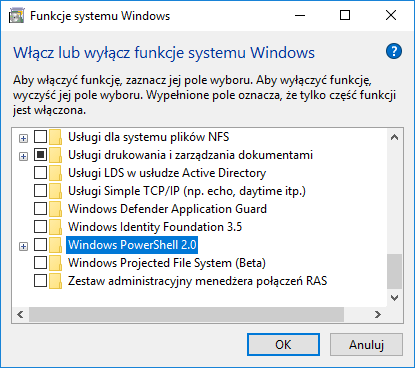

Zalecamy całkowite wyłączenie Powershella w archaicznej wersji 2.0. W Windows 10 otwieramy dowolny folder i przechodzimy pod adres: panel sterowania. Otworzy się tradycyjny panel, który znany jest wszystkim użytkownikom od czasów Windows XP. Przechodzimy do Programy -> Wyłącz lub włącz funkcję systemu Windows -> Windows PowerShell 2.0.

Dzięki temu w systemie pozostawimy Windows PowerShell w wersji 5, który ma funkcję ochrony przed szkodliwym oprogramowaniem — skanuje i zapobiega uruchamianiu złośliwych skryptów. Wyłączony PowerShell 2.0 nie pozwoli już przeprowadzić ataku, który polega na obniżeniu wersji i ominięcia sprawdzania zabezpieczeń przed złośliwym oprogramowaniem. Wyłączenie „5-tki” nie powinno mieć żadnych negatywnych skutków.

Dodatkowym rekomendowanym do wdrożenia zabezpieczeniem jest wpisanie jednej z poniższych komend z uprawnieniami administratora:

Restricted: Całkowicie wyłączamy uruchamianie jakichkolwiek skryptów np. tych podpisanych cyfrowo i tych pobranych z sieci bez podpisu. Przy czym ciągle zachowujemy możliwość wydawania pojedynczych poleceń. Jest to ustawienie rekomendowane większości użytkownikom.

Set-ExecutionPolicy Restricted

AllSigned: Uruchamiamy wyłącznie skrypty posiadające podpis cyfrowy niezależnie od tego, czy skrypt jest uruchamiany lokalnie czy został pobrany z sieci. Rekomendujemy to ustawienie większości użytkownikom.

Set-ExecutionPolicy AllSigned

RemoteSigned: Skrypty muszą być podpisane przez zaufanego wydawcę, zanim zostaną uruchomione, ale już skrypty uruchamiane z komputera lokalnego nie muszą być podpisane. W tym ustawieniu np. makrowirus będzie mógł uruchomić dowolnie zaprogramowany skrypt w PowerShell. Nie zalecamy tego ustawienia użytkownikom, którzy nie wykorzystują do pracy PowerShella.

Set-ExecutionPolicy RemoteSigned

Unrestricted i Undefined: Domyślnie włączony jest tryb Undefined, a jego przestawienie na Unrestricted także nic nie daje. Właśnie z tego powodu większość szkodliwego oprogramowania ma możliwość infekowania systemu operacyjnego lub pobierania i uruchamiania złośliwych skryptów, a także plików wykonywalnych.

Więc wszędzie tam, gdzie nie jest to konieczne, aktywujemy ustawienia Restricted albo AllSigned. Dzięki tylko tej jednej operacji znacznie podniesiemy prewencyjną ochronę systemu operacyjnego.

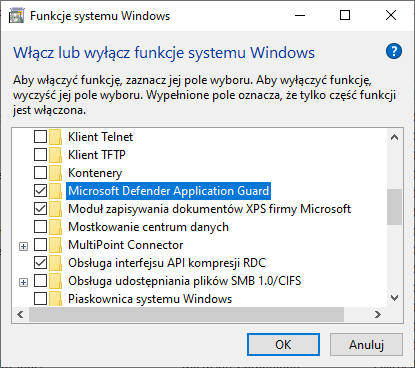

Microsoft Defender Application Guard

Funkcja Microsoft Defender Application Guard dla Windows 10 i Windows 11 pomaga chronić urządzenie przed zaawansowanymi atakami, otwierając niezaufane witryny internetowe w izolowanym oknie przeglądania w przeglądarce Microsoft Edge. Funkcja Application Guard otwiera niezaufane witryny internetowe w uproszczonym kontenerze, który jest oddzielony od systemu operacyjnego za pomocą technologii wirtualizacji Hyper-V, dlatego jest to solidna zapora przed exploitami na niezaufanych stronach. Microsoft Defender Application Guard dostępne jest dla Chrome, Firefox, EDGE po zainstalowaniu rozszerzenia ze sklepu.

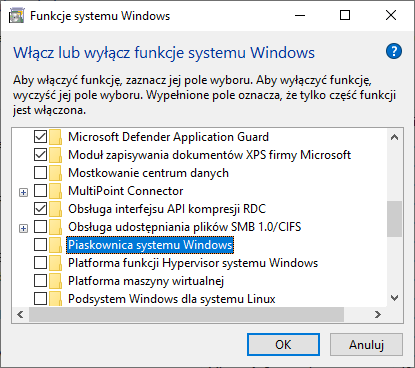

Windows Sandbox

Funkcja Windows Sandbox została wprowadzona do Windows 10 Pro i Windows 10 Enterprise jako uzupełnienie zabezpieczeń systemowych przed exploitami, a później do Windows 11 Pro oraz wersji biznesowych. Piaskownica Microsoftu to w rzeczywistości maszyna wirtualna wykorzystująca wbudowany hiperwizor Hyper-V. Ma funkcję przywracania migawek (przy każdym nowym uruchomieniu) i umożliwiająca dynamiczne współdzielenie plików z hostem, schowka, karty sieciowej. W Windows Sandbox możesz analizować załączniki pochodzące z kampanii ze spamem, dokumenty (faktury), skrypty oraz programy pod kątem szkodliwych aktywności, bez obaw o zainfekowanie środowiska pracy.

Technologia wykorzystana do budowy Windows Sandbox opiera się na kontenerach, które zostały zaprojektowane do działania w chmurze w Windows Serwer. Microsoft dorzucił do tego integrację z Windows 10, co sprawia, że Windows Sandbox jest lekką wirtualną maszyną — do uruchomienia potrzebuje obrazu systemu operacyjnego. Po stronie użytkownika, aktywowanie funkcji systemowej Windows Sandbox, spowoduje automatyczne zainstalowanie wymaganych komponentów.

Zasada działania:

- Piaskownica przez każdym uruchomieniem będzie zerowana do ustawień fabrycznych (system automatycznie zadba o przywrócenie migawki do stanu początkowego).

- Wszystkie wprowadzone zmiany w piaskownicy nie będą zapisywane na stałe.

- Piaskownica będzie wykorzystywać wirtualizację sprzętową dla oddzielnego jądra za pomocą hiperwizora Microsoftu.

- Piaskownica będzie zachowywać się jako osobny system operacyjny w Windows, ale z oddzielnym jądrem, innym zarządzeniem pamięcią i wirtualną kartą graficzną.

Podsumowując, Piaskownica Windows to tak naprawdę maszyna wirtualna wykorzystująca wbudowany hiperwizor, posiadający funkcję przywracania migawek (przy każdym uruchomieniu), nowe zarządzanie pamięcią (które pozwala odzyskać pamięć RAM po zamknięciu piaskownicy) oraz dynamiczne i statyczne dzielenie się z plikami z hostem, które są wymagane do działania Windows Sandbox. W efekcie nowa „piaskownica-maszyna-wirtualna” waży 100 MB zamiast kilku gigabajtów. Windows Sandbox ma również zadbać o stan baterii komputera, która ma to kluczowe znaczenie w laptopach, gdzie oszczędzanie energii jest ważne dla użytkownika.

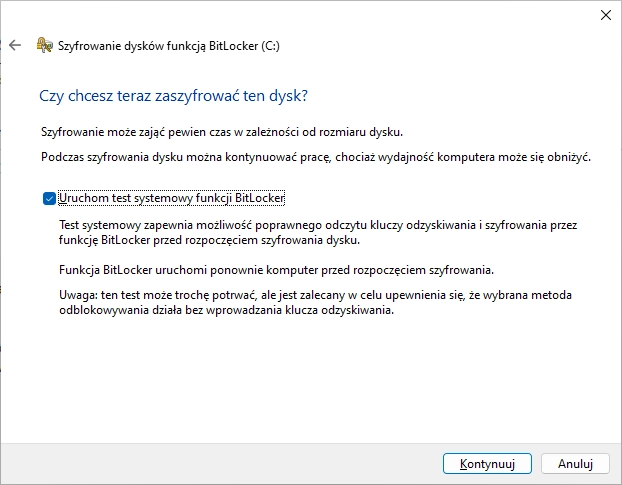

Szyfrowanie dysku w Windows, Linux, macOS, Android

Zabezpieczyć nośniki zewnętrzne oraz partycje lub całe dyski możemy za pomocą funkcji BitLocker. Szyfrujemy nośniki nie po to, aby ukryć coś przed organami ścigania, ale by chronione dane nie dostały się w niepowołane ręce np. kiedy nasz laptop lub firmowy komputer zostanie skradziony. Administratorzy mogą wymusić przez GPO zainstalowanie „BitLocker to Go” na każdym przenośnym urządzeniu USB, dzięki czemu organizacja zyska pewność, że po zgubieniu nośnika nikt z zewnątrz nie będzie miał dostępu do zapisanych na nim dokumentów. BitLocker dostępny jest w systemie Windows 10 Pro lub wyższym.

Ograniczeniem jest wersja systemu Windows Home, gdzie BitLocker nie jest dostępny. Microsoft zaleca też korzystanie z modułu TPM, co jednak może być przeszkodą w przypadku starszych urządzeń i maszyn wirtualnych. Jednak łatwo to obejść z pomocą naszego poradnika szyfrowania danych w Windows, Linux, macOS, Android.

Pozostali użytkownicy mogą skorzystać z VeraCrypt jako otwartoźródłowego narzędzia używanego do szyfrowania danych, który posiada więcej możliwości niż BitLocker. Jego unikalną cechą jest stworzenie ukrytego systemu operacyjnego obok tego, na którym pracujemy. Jest to szczególnie przydatne w sytuacjach, kiedy będziemy zmuszeni przez kogoś do odszyfrowania komputera. VeraCrypt domyślnie instaluje się w języku angielskim, ale możliwa jest jego zmiana na polski.

Pozostałe wskazówki podnoszące bezpieczeństwo komputera

Aktualizacja programów i systemu

Edytory tekstu, przeglądarki plików graficznych i PDF, a w szczególności pakiety biurowe powinny być aktualizowane zawsze, jeżeli licencja tego nie zabrania lub nie spowoduje to żadnych problemów z kompatybilnością. Dzięki aktualizowaniu programów i systemu podniesiemy drastycznie bezpieczeństwo bez dodatkowych kosztów. Firmy mają ułatwione zadanie, ponieważ wiele produktów antywirusowych posiada moduły do zarządzania aktualizacjami i automatycznego ich wdrażania.

Routery i dyski NAS

To także istotny element bezpieczeństwa. Niezaktualizowane oprogramowanie routera lub dysku sieciowego NAS może narazić sieć na zainstalowanie niebezpiecznego skryptu, a w ekstremalnych sytuacjach może to grozić zmianą konfiguracji urządzenia i przejęcie nad nim kontroli przez osobę trzecią. Jeżeli wasz router nie jest już aktualizowany, możecie zainstalować alternatywne oprogramowanie OpenWRT. Lista wspieranych modeli urządzeń dostępna jest pod tym linkiem.

Przechowywanie haseł

Nie jesteśmy zwolennikami przechowywania haseł w chmurze, ale nikomu tego nie zabraniamy. Pełną synchronizację pomiędzy różnymi systemami można osiągnąć synchronizując plik bazy z hasłami za pomocą Dropboxa lub innego dysku w chmurze. Do przechowywania bazy haseł i loginów rekomendujemy KeePass lub KeePassX.

Dodatki do przeglądarek

Przeglądarka to program na styku z Internetem, który najczęściej poddawany jest atakom. Jest to także narzędzie, które jako pierwsze przekazuje nam informacje o bezpieczeństwie witryny. Dlatego do przeglądarek polecamy rozszerzenia:

- Malwarebytes Browser Guard jako skaner stron i plików pod kątem malware, phishingu, scamu.

- Bitdefender Trafficllight jako skaner stron internetowych i wyników wyszukiwania.

- Windows Defender Browser Protection jako skaner plików i stron od Microsoftu.

- HTTPS Everywhere wymusza na przeglądarce łączenie się szyfrowanym kanałem ze stroną, jeśli serwer witryny to umożliwia.

- uBlock Origin blokuje reklamy, złośliwe skrypty oraz niebezpieczne strony, korzystając z zewnętrznych list np. listy CERT Polska.

- Skaner coveryourtracks.eff.org na podstawie ustawień przeglądarki i zainstalowanych pluginów sprawdzi, czy w wystarczającym stopniu dbamy o swoją prywatność.

Firewalle

Firewall systemowy czy antywirusowy? Który jest lepszy? Oba mają swoje wady i zalety. Jesteśmy zwolennikami stosowania zapór sieciowych. To nieprawda, że są reliktem przeszłości. Firewall pod warunkiem, że jest odpowiednio skonfigurowany, potrafi zatrzymać bezplikowe szkodliwe oprogramowanie, podczas gdy reszta modułów antywirusowych czasami nie.

Oprócz zapór sieciowych, które są zintegrowane z antywirusowymi, polecamy do monitorowania połączeń procesów:

- GlassWire

- Crowdinspect

Bezpłatne antywirusy

Listę najlepszych darmowych antywirusów na rok 2023 przygotowaliśmy w osobnym artykule. Krótka recenzja każdego z wymienionych programów powstała dzięki wieloletnim doświadczeniu w przeprowadzaniu testów, znajomości rynku, jak i samej branży od wewnątrz. Zachęcamy do przeczytania naszego rankingu.

Pamiętaj o kopii zapasowej!

Kiedy wszystko już zawiedzie i zabezpieczenia nie przyniosą oczekiwanego rezultatu, powinniśmy posiadać kopię zapasową najważniejszych plików. Prędzej czy później każdy będzie potrzebował przywrócić dane do stanu sprzed awarii lub utraty danych w inny sposób.

Czy ten artykuł był pomocny?

Oceniono: 0 razy