Postępująca z wersji na wersję hermetyzacja systemu operacyjnego Android nie ułatwia zadania twórcom rozwiązań bezpieczeństwa. Z każdą kolejną odsłoną dostęp do krytycznych obszarów systemu Android jest ograniczany. Podstawowym problemem (o ironio!) jest piaskownica — jeśli zainstalowana aplikacja spróbuje wykonać niepożądaną czynność, np. uzyskać dostęp do prywatnych danych z innej aplikacji, to odseparowany obszar, w którym jest uruchomiony „program A”, nie zezwoli na dostępu do informacji z „programu B”, o ile operacja ta nie będzie poprzedzona celowym wykorzystaniem luki 0-day i ucieczką z izolowanego obszaru pamięci.

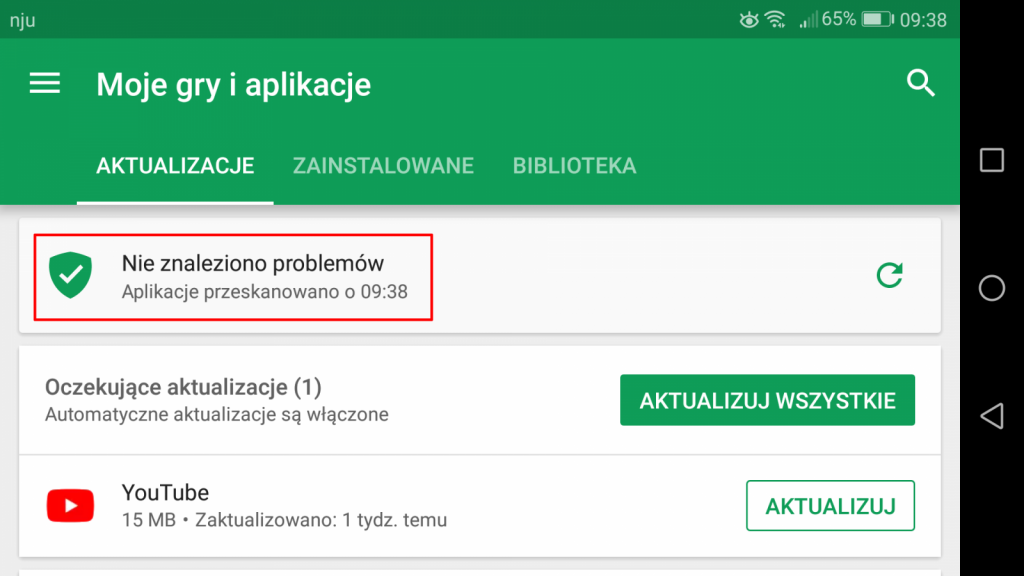

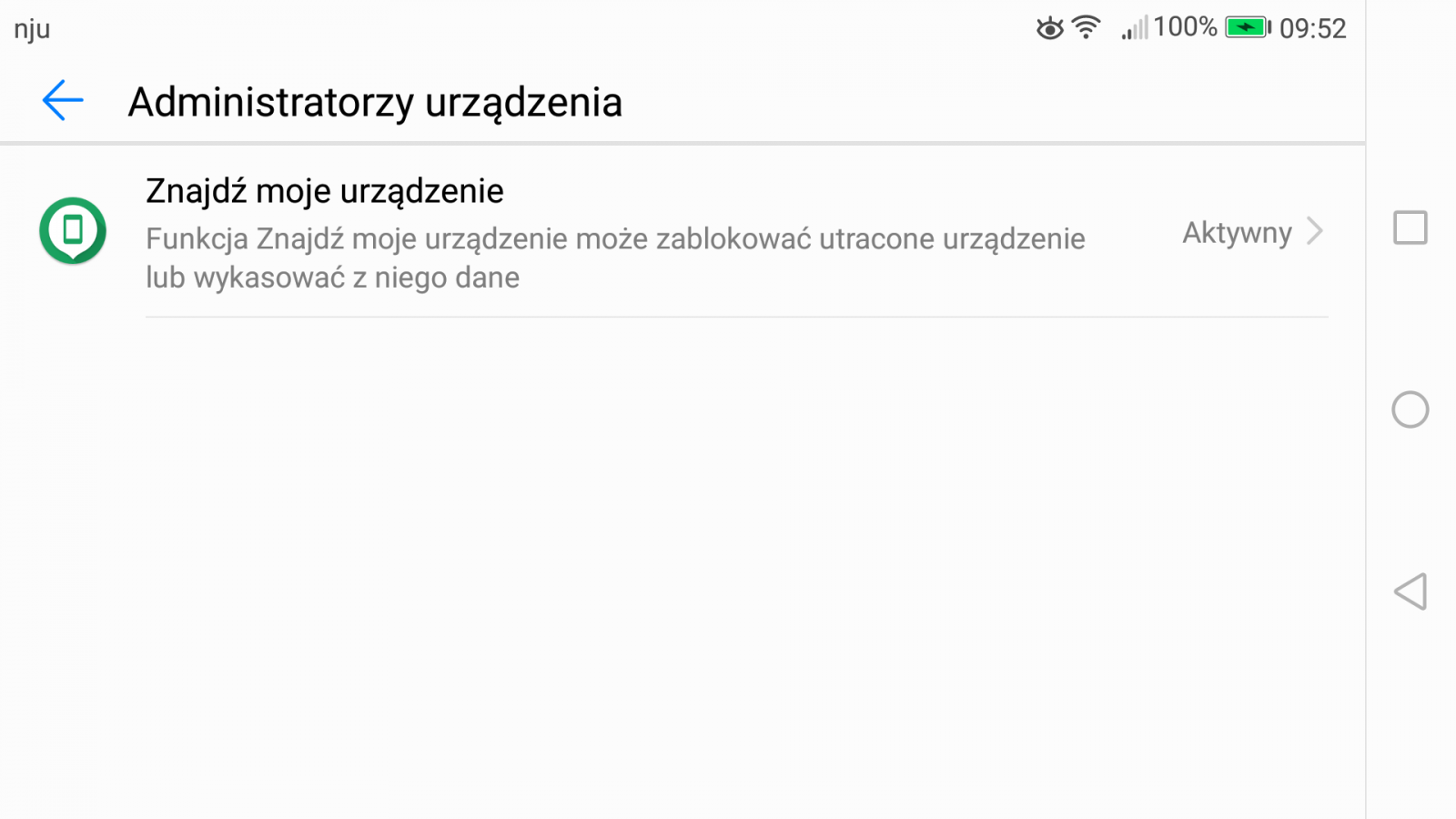

W praktyce system Android nie pozwala mobilnym antywirusom uzyskać wyższych uprawnień niż zainstalowane programy z oficjalnego repozytorium. W konsekwencji bez dostępu do root’a nie da się usunąć systemowych aplikacji, poważnie zainfekować systemu, zainstalować niektórych otwarto-źródłowych „apek” z alternatywnego sklepu F-Droid lub blokować reklam za pomocą świetnej aplikacji AdAway (wyjątkiem jest mobilny Firefox z rozszerzeniem uBlock oraz przeglądarka Opera z funkcją blokowania reklam). Tak naprawdę ochrona antywirusowa zabezpiecza obszar użytkownika na takim samym poziomie uprawnień, jak każda inna zainstalowana aplikacja. Dochodzi więc do dziwnej sytuacji, w której złośliwe oprogramowanie uzyskując root’a będzie miało wyższe uprawnienia niż antywirus. Częściowo rozwiązano ten problem wprowadzając rolę administratorów urządzenia (chociaż to nie to samo co „root”). Zainstalowana aplikacja uzyskuje wtedy dostęp do uprzywilejowanych uprawnień, co pozwala:

- Kontrolować zmianę sposobu blokady urządzenia.

- Blokować multimedialne funkcje smartfonu np. aparat, rejestrator głosu.

- Blokować komunikację NFC, Wi-Fi, Bluetooth, połączenia i wiadomości SMS.

- Blokować funkcję przywracania ustawień fabrycznych.

- Zdalnie wymazywać dane.

- Instalować lub usuwać aplikacje.

- Wymuszać korzystanie np. z GPS.

Szkodliwe aplikacje często próbują uzyskać uprawnienia root, aby utrudnić swoje wykrycie i usunięcie. Oczywiście mobilne antywirusy nie znajdują się na przegranej pozycji, ponieważ ciągle skanują strony internetowe, pliki na karcie SD, wiadomości SMS, pobierane pliki i aplikacje z oficjalnego i nieoficjalnego repozytorium. Jednak bardzo trudno odinstalować złośliwą aplikację, która jakimś sposobem uzyskała uprawnienia root lub rolę administratora urządzenia. Jeżeli już do tego dojdzie, to zwykle należy włączyć tryb debugowania w zaawansowanych ustawieniach narzędzi deweloperskich, sparować urządzenie z PC i użyć konsoli do usunięcia zagrożenia lub po prostu zroot’ować system, albo też zainstalować pozbawiony wirusów czysty obraz systemu Android. Root’owanie smartfonu też nie do końca jest oczywiste — może przysporzyć sporo problemów nietechnicznym użytkownikom, włącznie z utratą gwarancji producenta.

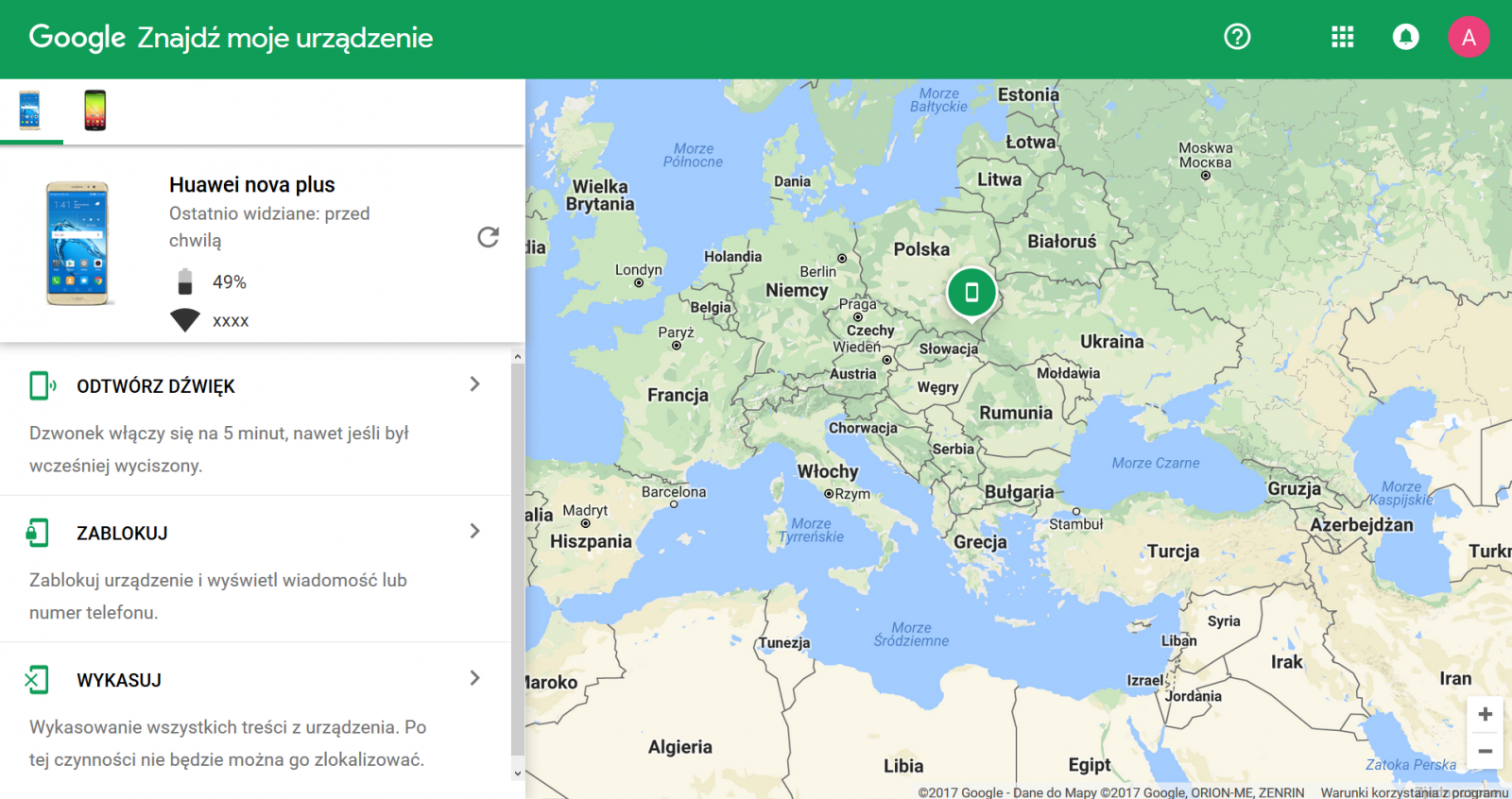

Zasadniczą różnicą pomiędzy funkcjonalnością „Znajdź moje urządzenie” wprowadzoną przez Google, a podobnymi programami do lokalizowania położenia smartfonu jest możliwość usuwania danych z telefonu lub tabletu z Androidem, bądź zegarka Wear. Ten kij ma jednak dwa końce — prywatność jest czynnikiem, który może zbierać negatywne komentarze.

Wprowadzone w życie pomysły Google to krok w dobrym kierunku, jednak problemy z bezpieczeństwem ciągle są nie do rozwiązania na tym poziomie myśli technologicznej Androida. Firma z Mountain View już nie raz udowodniła, że nie radzi sobie z łańcuchem dystrybucji malware przez aktualizowanie znajdujących się w sklepie złośliwych aplikacji. Nie radzi sobie też z preinstalowanym szkodliwym oprogramowaniem na nowych urządzeniach. W dodatku deweloperzy Androida i iOS-a coraz bardziej zamykają swoje środowisko na firmy trzecie, a to nie ułatwia pracy dostawcom oprogramowania i usług bezpieczeństwa. Czy to źle? Nie, jednak bez klarownego planu na przyszłość trudno zaplanować swój biznes na kilka lat do przodu. Producenci, aby nie pozostawać daleko w tyle, muszą szukać innych obszarów sprzedaży swoich usług z wartością dodaną. Im szybciej to zrobią, tym lepiej.

Trzy czynniki prewencyjnej ochrony obszarów IT z firmą Quick Heal

1. Kontrola dostępu

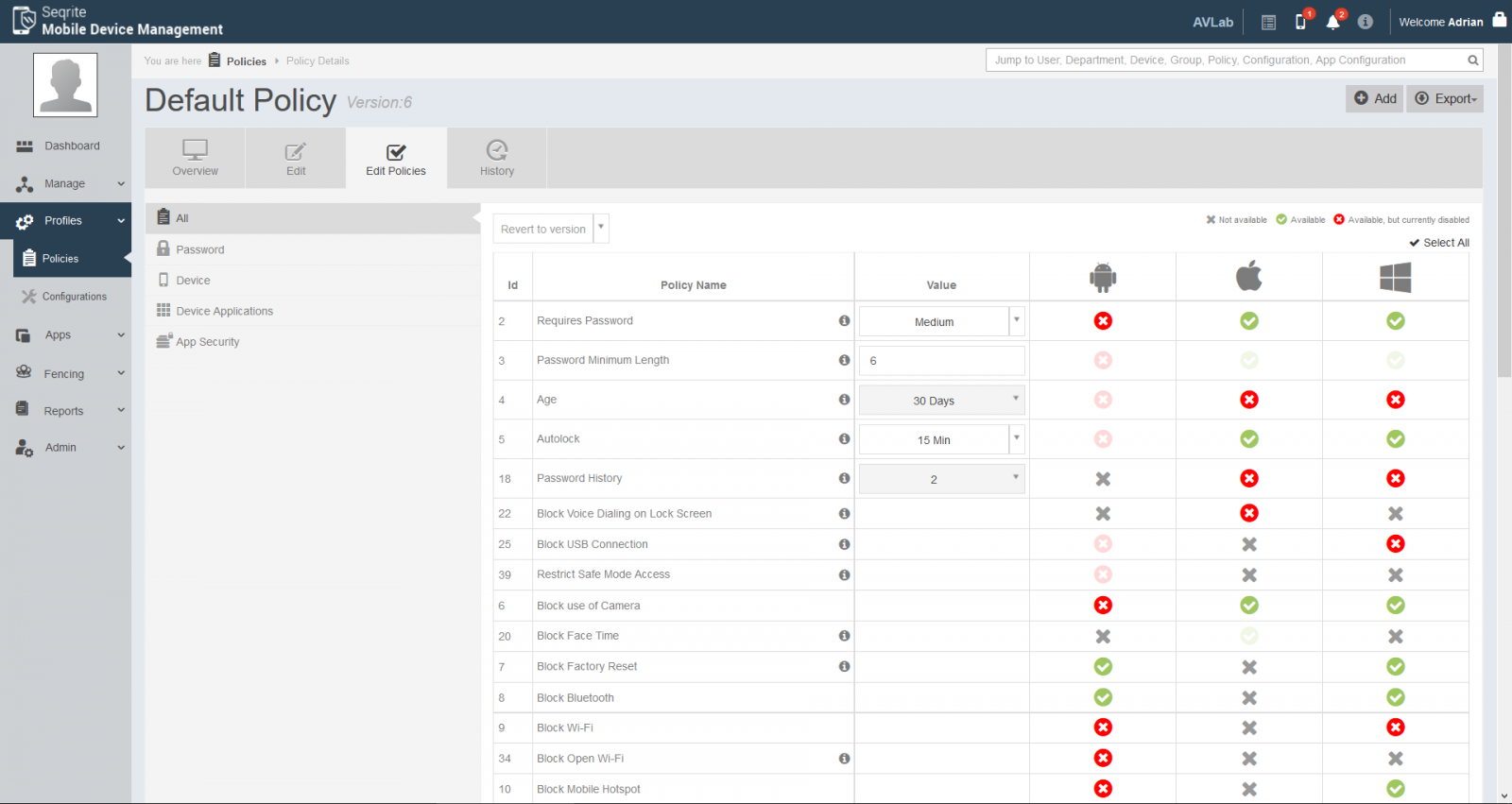

Jeżeli do sieci firmowej loguje się urządzenie „obce” to możemy przyjąć, że sieć nie jest wystarczająco zabezpieczona. Nieznane urządzenie nie powinno mieć dostępu do wszystkich firmowych obszarów. Nie ma znaczenia, czy jest to laptop, smartfon prywatny lub służbowy. Zabezpieczenie danych przed rozpoznaniem, włamaniem i kradzieżą musi być dla wielu przedsiębiorców priorytetem. Dodatkową ochronę dostępu do sieci firmowej można uzyskać po wdrożeniu popularnego protokołu RADIUS (obsługiwanego przez większość popularnych routerów), który zautoryzuje urządzenie i uwierzytelni użytkownika w sieci. Jeśli dodamy do tego rozwiązanie MDM (ang. Mobile Device Management), które będzie egzekwować polityki dostępu mobilnych urządzeń w sieciach bezprzewodowych i dostępu do zasobów na serwerach oraz usługach w chmurze, to otrzymamy solidne podstawy bezpiecznej konfiguracji polityki firmowej. Produkt typu Mobile Device Management oddzieli strefę prywatną od służbowej gospodarując strefę z aplikacjami firmowymi dla użytkowników mobilnych systemów i w razie konieczności zablokuje podstawowe funkcje telefonu. Im wcześniej i lepiej zabezpieczymy obszar IT, tym mniej czasu i środków poświęcimy na analizowanie cyfrowego włamania.

Firma Quich Heal już na etapie projektowania oprogramowania Quick Heal Seqrite Mobile Device Management trzymała się międzynarodowych wytycznych. Certyfikaty ISO 9001, ISO 20000 oraz ISO 27001 potwierdzają współczesne standardy zarządzania usługami IT (za co firmie trzeba oddać słowa uznania) — a co z tym związane — są gwarantem wysokiego poziomu jakości świadczonych usług.

2. Monitoring aplikacji

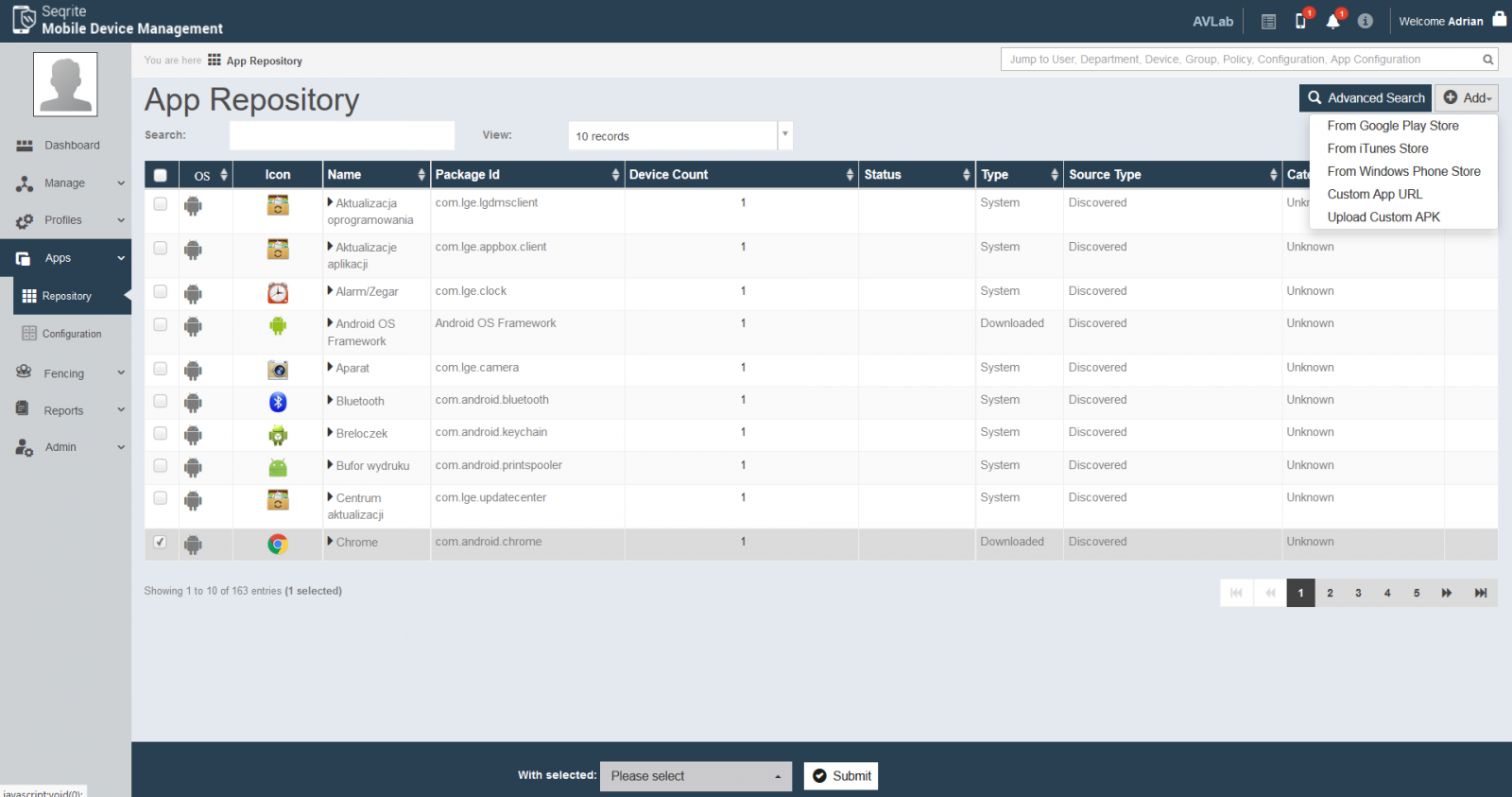

W celu zwiększenia zabezpieczenia przed potencjalnie złośliwą aplikacją (tak, Google Play zawiera mnóstwo szkodliwych programów, w dodatku nie radzi sobie z ich wykrywaniem) rozwiązanie Quick Heal Seqrite Mobile Device Management może zablokować próby instalowania aplikacji z Google Play, iTunes, App Store, Windows Phone Store lub z plików APK. Administratorzy konfigurując polityki mogą odmówić instalowania programów z predefiniowanych kategorii (np. gry, komunikatory, social media), przy czym taka zmiana może być dokonana w drugą stronę — agent Quick Heal Seqrite MDM wymusi instalację zalecanych firmowych aplikacji, które zostaną pobrane i zainstalowane z oficjalnych repozytoriów (lub z pliku APK) jednym kliknięciem pracownika.

Produkt Quick Heal Seqrite Mobile Device Management pozwala na bezproblemowe stworzenie bezpiecznego środowiska pracy. Mamy tutaj sytuację, w której korzystanie tylko z rekomendowanych aplikacji skutecznie zniechęci użytkowników do obchodzenia restrykcji. W końcu służbowy telefon jest własnością firmy, a nie pracownika i to firma ustala zasady. Pozwalanie na prywatność na służbowym telefonie to przywilej, a nie obowiązek. Nawet po godzinach pracy. Wybrane aplikacje w konsoli w chmurze mogą być zarządzane, instalowane lub blokowane w bardzo prosty sposób. Zgodność zainstalowanych programów oraz ustawień systemu z polityką firmy dają gwarancję bezpiecznego środowiska niemal nie do sforsowania.

3. Ochrona

Rozwiązanie Quick Heal Seqrite Mobile Device Management jest produktem wspierającym bezpieczeństwo w szerokim zakresie. Umożliwia znaczną kontrolę nad chronionymi zasobami firmowymi i instalowanymi aplikacjami, lecz przede wszystkim zabezpiecza obszar mobilnych systemów przed łańcuchami dostaw szkodliwego oprogramowania.

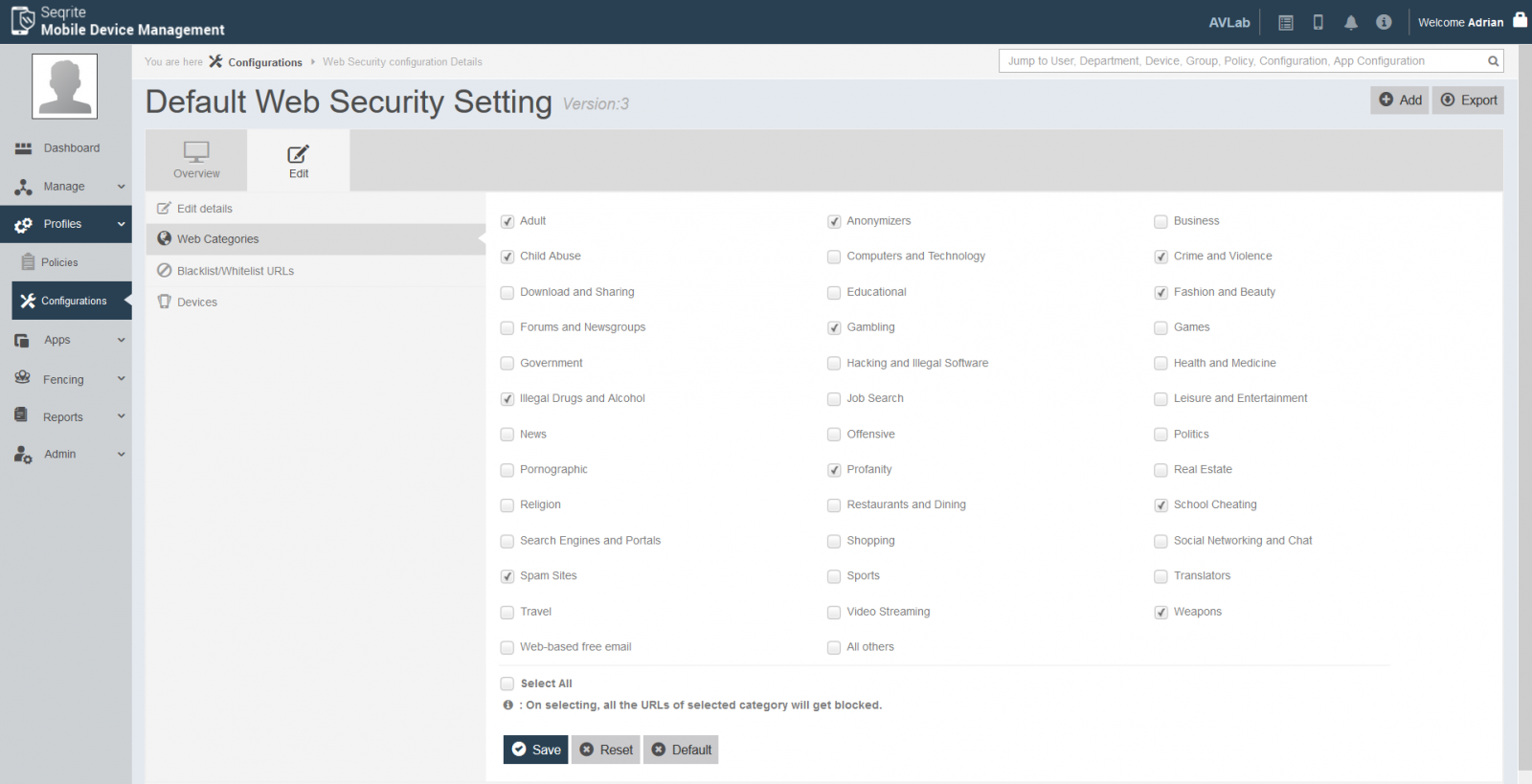

Zainstalowany lekki agent na urządzeniu końcowym, dysponujący wielokrotnie nagradzanym w niezależnych testach silnikiem antywirusowym, weryfikuje bezpieczeństwo aplikacji, które mogłyby próbować uzyskać podwyższone uprawnienia i poważnie zainfekować system operacyjny. Kilka warstw ochronnych, w tym skaner stron internetowych dystrybuujących malware i phishing, zablokuje próby wyświetlania fałszywych instalatorów. Gdyby zaszła taka konieczność, to administrator ma możliwość dodania adresu WWW lub adresu IP do wyjątków i tym samym permanentnie zablokować lub odblokować zasób internetowy na wszystkich urządzeniach mobilnych.

Wieloetapowe ataki

Uzyskując kontrolę nad instalowanymi aplikacjami, np. za pomocą autorskiego launcher’a Quick Heal Seqrite lub zarządzając zainstalowanymi aplikacjami zdalnie (i dodając te niepożądane do czarnej listy) ograniczamy i to znacznie ryzyko wykorzystania exploita, nie tylko programowego, ale też sprzętowego. Kiedy pod koniec 2016 roku badacze z VUSec Labs, Uniwersytetu Kalifornia oraz Uniwersytetu Technologicznego w Grazu wykryli lukę bezpieczeństwa w smartfonach pracujących pod kontrolą systemu operacyjnego Android, świat dowiedział się, że istnieje sposób pozwalający uzyskać uprawnienia root bez interakcji z użytkownikiem.

Drammer is the first Android root exploit that relies on no software vulnerability and is an instance of the Flip Feng Shui exploitation technique.

Drammer był pierwszym exploitem na Androida, który dawał najwyższe uprawnienia bez exploit’owania jakiejkolwiek podatności w systemie lub w zainstalowanych aplikacjach. Manipulując danymi w pamięci i zmieniając niektóre sekwencje bitów z 0 na 1 i odwrotnie, na niektórych urządzeniach można było uzyskać root’a. W konsekwencji zdalne zainstalowanie złośliwego oprogramowania to kwestia kilku poleceń. Co najważniejsze nie ma możliwości obrony przed tego typu atakami na podatne pamięci DRAM — w teorii badacze uzyskali dostęp do urządzenia podłączając go z PC, ale w praktyce można uzbroić atak drive-by download w exploit i zainstalować złośliwe oprogramowanie (chociaż będzie to wymagało interakcji z użytkownikiem).

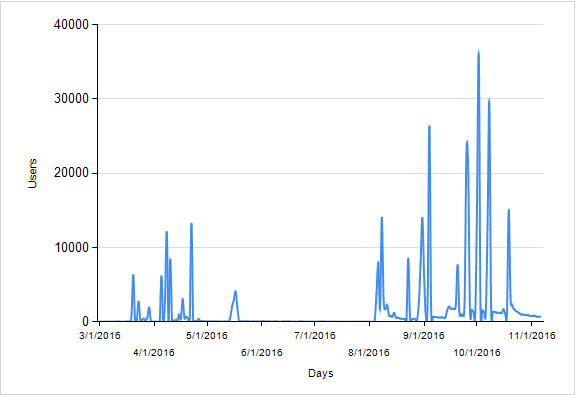

Dla firm i użytkowników indywidualnych ataki drive-by download są prawdziwą zmorą. Trudno je wykryć, a w dodatku zainfekowanie systemu operacyjnego odbywa się zwykle bez interakcji z osobą siedzącą przed monitorem. W przypadku systemu Android autorzy złośliwego oprogramowania wykorzystali buga w mobilnej przeglądarce Google Chrome. Normalnie podczas ściągania pliku użytkownik musi zezwolić na pobieranie danych. Jednak plik APK może zostać podzielony na 1024-bajtowe kawałki będące przekazywanymi do funkcji zapisywania za pośrednictwem klasy Blob(), więc bez wiedzy użytkownika aplikacja zapisze się na urządzeniu kawałek po kawałku. Po pobraniu plik będzie rekonstruowany w złośliwą aplikację. Najsłabszym ogniwem tej sztuczki jest interakcja z użytkownikiem — bez zainstalowania programu trojan po prostu pozostanie na smartfonie w postaci niegroźnego pliku. Nie zmienia to jednak faktu, że technika pobrania zasobu ze zdalnego serwera na urządzenie mobilne — i to bez interakcji z użytkownikiem — została wykorzystana w prawdziwych atakach.

Quick Heal Seqrite MDM na problemy z mobilnymi urządzeniami

Problemy z bezpieczeństwem Androida pozostają przez Google ciągle nierozwiązane. Teoretyzując, skoro użytkownik musi sam (albo z pomocą socjotechniki) pobrać i zainstalować złośliwą aplikację, to w praktyce żadna poważna infekcja nigdy nie powinna się przytrafić. Najnowsze informacje o zestawie podatności KRACK na protokół WPA2 i podatny na zdalne ataki bezprzewodowej komunikacji Bluetooth udowadniają, że każdy smartfon może być potencjalnym roznosicielem infekcji, aktywnie szukającym kolejnego, podatnego na atak urządzenia.

W środowiskach roboczych szczególnie wrażliwych ze względu na przetwarzane informacje (np. banki lub szpitale) rozwiązanie klasy Mobile Device Management daje jego zarządcy przewagę nad cyberzagrożeniami wynikającymi z czynników wewnętrznych, jak i zewnętrznych. Łatwa dostępność do konsoli opartej na technologii chmury pozwala administratorowi elastycznie konfigurować polityki, które stanowią solidne podstawy bezpieczeństwa organizacji. Jeśli zautoryzowanym urządzeniom prawidłowo wdrożymy korzystanie z infrastruktury firmowej, to otrzymujemy całkowitą widoczność wszystkich smartfonów mobilnych podłączonych do firmowej sieci. W efekcie otrzymamy pełną kontrolę — włącznie z kompleksową inspekcją wszystkich aplikacji, które jeśli będą zarządzane przez administratora zachowają zgodność polityki oraz zwiększą produktywność pracowników. Dodatkowo funkcje, takie jak: filtrowanie sieci, zabezpieczenie anty-kradzieżowe i śledzenie lokalizacji, zapewnią bezpieczeństwo urządzeń. Dla administratora nie ma nic gorszego niż urządzenie-duch, które nie wiadomo do kogo należy, skąd się wzięło i do jakich zasobów ma dostęp. W razie jakichkolwiek kłopotów klienci mogą liczyć na wsparcie techniczne pełnione przez polski oddział inżynierów oraz bezpośrednio przez producenta (telefonicznie, mailowo lub na czacie) 24 godziny na dobę i 7 dni w tygodniu.

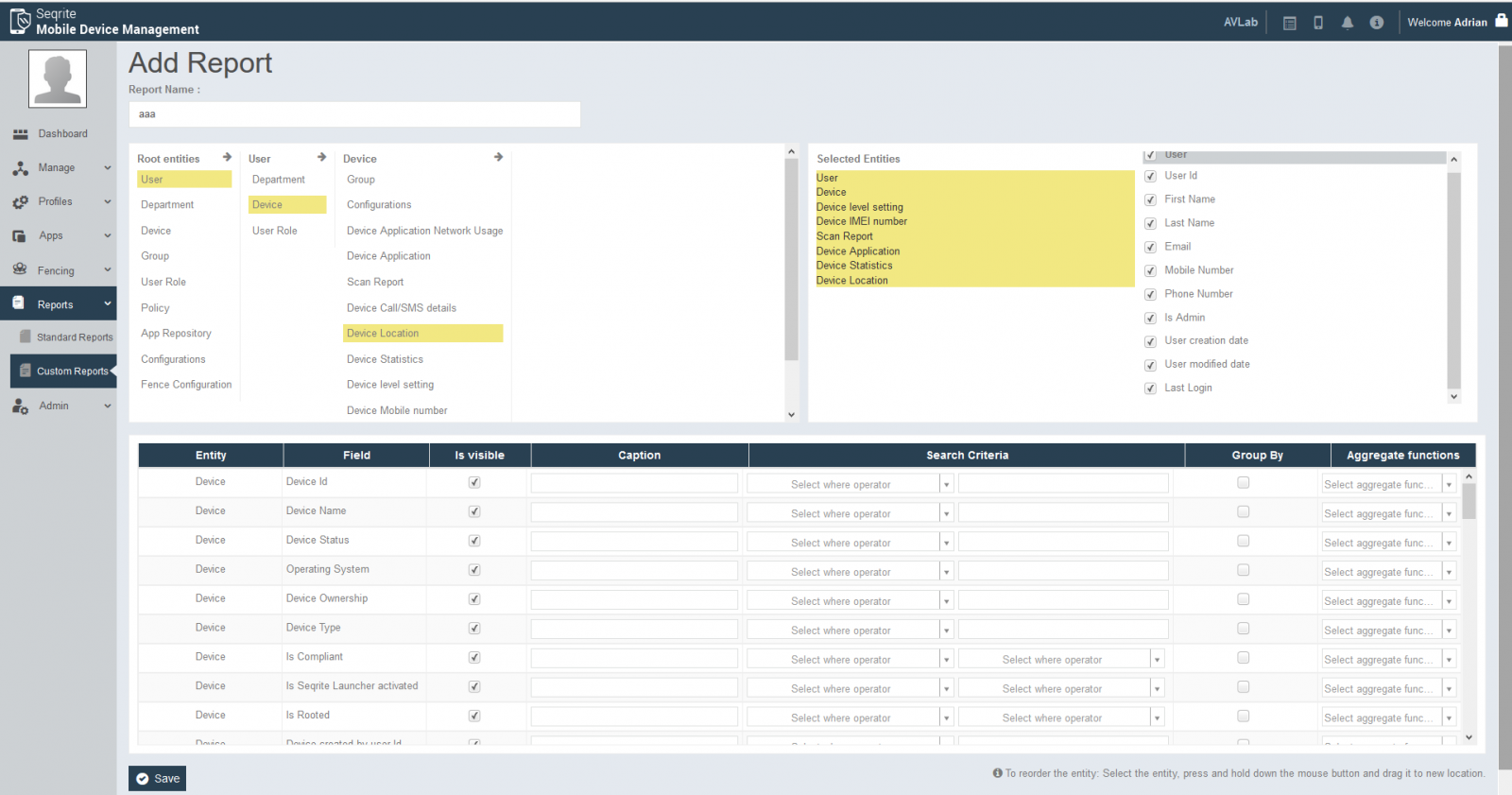

Oprócz funkcji kontrolno-zarządzających rozwiązanie Quick Heal Seqrite Mobile Device Management, jak przystało na produkt z certyfikatami ISO 9001, ISO 20000 oraz ISO 27001, może wygenerować obszerne i przydatne raporty na temat wszystkich chronionych urządzeń. Możliwe jest np. wygenerowanie raportu dla urządzeń, które nie spełniają aktualnych ustawień polityki, ponieważ np. nie posiadają zainstalowanych rekomendowanych aplikacji lub ustawienia systemu są niezgodne z tymi wprowadzonymi przez administratora. Możliwe jest także wyszczególnienie informacji o połączeniach i wiadomościach SMS, zainstalowanych aplikacjach, czy dokonanie inwentaryzacji z podziałem na urządzenia, użytkowników i numery IMEI każdego smartfonu i tabletu.

Jaka przyszłość czeka mobilne antywirusy?

Świadomość użytkowników w kwestii bezpieczeństwa powoli, ale systematycznie wbija ostatnie gwoździe do wieka trumny mobilnego oprogramowania antywirusowego. Ale nie ma tego złego, co by na dobre nie wyszło. Na zagospodarowanie czekają inne obszary, takie jak: aktywny monitoring aplikacji, kontrolowanie funkcji smartfonu, egzekwowanie dostępu do zasobów firmowych, czy oddzielanie strefy prywatnej od służbowej. I właśnie na gruncie prewencji (filtered & deny) firma Quick Heal odnajduje swoją niszę oferując bezpieczeństwo urządzeń mobilnych.

Czy warto wdrożyć rozwiązanie MDM, tak po prostu prewencyjnie, aby zaoszczędzić sobie siwych włosów, kosztów odtwarzania utraconych danych i nie wspominając już o konsekwencjach wynikających z RODO? Decyzja jak zwykle jest uwarunkowana indywidualnym podejściem do bezpieczeństwa.

Szczegółowych informacji o produkcie Quick Heal Seqrite Mobile Device Management udziela dystrybutor w Polsce, firma ITD24.pl. Dostępna jest także strona internetowa przygotowana w języku polskim: pl.Seqrite.com

Czy ten artykuł był pomocny?

Oceniono: 0 razy