Z perspektywy kilku ostatnich lat zagrożenia szyfrujące stanowią teraz niewielką część w całym wachlarzu różnych typów szkodliwego oprogramowania, którymi zajmują się analitycy bezpieczeństwa. Niemniej jest to nadal na tyle dochodowy biznes, chociaż trudniejszy w spieniężeniu, że cyberprzestępcy nieprędko zrezygnują z okazji szybkiego wzbogacenia się. Na ciekawy przykład bardzo „świeżego” ransomware natrafili pracownicy Quick Heal Security Labs, indyjskiego producenta rozwiązań zabezpieczających, które mieliśmy okazję przetestować w tym roku. Wykryli oni nową próbkę ransomware GandCrab. Jej autorzy postanowili zadrwić z użytkowników i przygotować taki świąteczny prezent — „w tym roku już was nie zaatakujemy”.

Nawet nie minął jeden miesiąc, kiedy eksperci z firmy Bitdefender opracowali narzędzie do odszyfrowywania plików dla ransomware GandCrab w wersji 5.0.4 lub starszych. Teraz jest to już wersja 5.0.9. Trudno powiedzieć, czy twórcy tej próbki nie próżnowali, czy po prostu przeskoczyli z numeracją z 5.0.6 do 5.0.9, ponieważ 5.0.6 to ostatnia, jaką widzieliśmy in-the-wild jeszcze w roku 2018.

Komunikat „We will become back very soon! ;)” może sugerować, że autorem nie jest człowiek posługujący się językiem angielskim, lecz równie dobrze może to oznaczać, że celowo wprowadził w błąd analityków szkodliwego oprogramowania. Dodatkowo może to być ostrzeżenie przed nową wersją zagrożenia, która prawdopodobnie pojawi się w roku 2019.

GandCrab jest zagrożeniem dla graczy, pracowników biurowych i aplikacji bazodanowych

GandCrab rozprzestrzenia się tradycyjnie, czyli poprzez złośliwe kampanie mailowe zawierające załączniki lub nawet przez kampanie dotyczące ofert dla dorosłych. Pliki .doc są dołączane do wiadomości e-mail (z pewną autentycznie wyglądającą nazwą pliku), a użytkownik jest zachęcany do włączenia aktualizacji lub makra. Tyle wystarczy, aby uruchomić szyfrowanie plików.

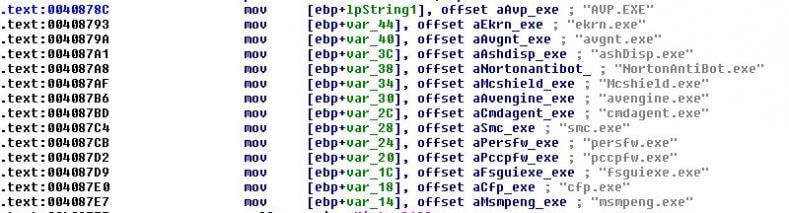

Ranosmware początkowo gromadzi wszystkie dane związane z kontem i komputerem oraz sprawdza popularne usługi antywirusowe we wszystkich działających procesach:

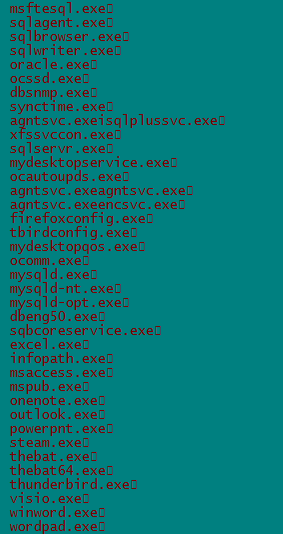

Przed rozpoczęciem szyfrowania plików wirus zamyka zdefiniowane w kodzie procesy, by uzyskać dostęp do aplikacji, dokumentów, baz danych, itp. Powinni się mieć na baczności gracze (wirus zamyka klienta steam.exe), pracownicy biurowi (atakuje klienta poczty i szyfruje maile) oraz pracownicy korzystający z aplikacji bazodanowych (sqlagent.exe, oracle.exe, mysqld.exe).

Zaszyfrowaniu mogą ulec pliki binarne gier, stany zapisów, całe wiadomości z klientów Outlook, Thunderbird, The Bat, aplikacje korzystające z bazy danych (np. programy księgowe) oraz pliki i dokumenty Office. Jeżeli zachowanie wirusa można ująć w jednym zdaniu, to nie ważne, do czego wykorzystuje się komputer. Znajdujące się na nim pliki, dokumenty oraz programy prawdopodobnie zostaną zaszyfrowane.

Jak chronić się przed ransomware?

Dla GranCrab nie ma znaczenia czy ktoś jest zawodnym graczem albo pracoholikiem. Każdy przechowuje część ważnych danych na lokalnym dysku lub w chmurze. Kopia zapasowa może ulec zaszyfrowaniu, dlatego dysk zewnętrzny nie powinien być podpięty na stałe w zasobach sieciowych (a jeżeli tak, to dostęp do dysku powinny mieć tylko określone aplikacji i procesy).

Tak naprawdę nie ma jednej uniwersalnej wskazówki, jak skutecznie chronić się przed ransomware, ponieważ potrzebną wiedzę do walki ze szkodliwym oprogramowaniem pozyskuje się przez całe lata. Zagrożenia i ataki ciągle przeobrażają się, dlatego użytkownicy końcowi muszą poznawać techniki przestępców komputerowych.

Nie będziemy żarliwie namawiać do korzystania z oprogramowania zabezpieczającego. Na pewno zrobią to ludzie, którym zależy na bezpieczeństwie przechowywanych danych, a także na ochronie sesji podczas wykonywania operacji handlowych, bankowych. Program antywirusowy powinien posiadać szereg warstw, które chronią przed atakami, począwszy od przeglądarki, po najniższą warstwę — na styku wirusa ze systemem operacyjnym. Najlepiej, aby kupiony antywirus miał możliwość przywrócenia plików po ich zaszyfrowaniu (gdyby zawiodła ochrona w czasie rzeczywistym), w tym dodatkowe komponenty chroniące przed wirusami bezplikowymi oraz komponenty do ochrony sesji bankowej.

Na zabezpieczenie nie trzeba od razu wydawać kilkuset złotych, ponieważ można się wspierać bezpłatnym oprogramowaniem antywirusowym, takim jak Comodo czy SecureAPlus, a nawet stosować wbudowanego Windows Defendera z praktycznymi poradami podnoszącymi bezpieczeństwo. Te oraz inne wskazówki, znajdują się w naszych poradnikach.

Czy ten artykuł był pomocny?

Oceniono: 0 razy